Não é de hoje que alertamos sobre os perigos relacionados a campanhas maliciosas que se fazem passar por empresas ou instituições conhecidas para atrair suas vítimas. Desta vez, tive acesso a uma campanha maliciosa que se faz passar pela operadora Vivo para distribuir uma das variantes do trojan Grandoreiro, uma ameaça extremamente focada em usuários no Brasil e que busca obter dados bancários das vítimas.

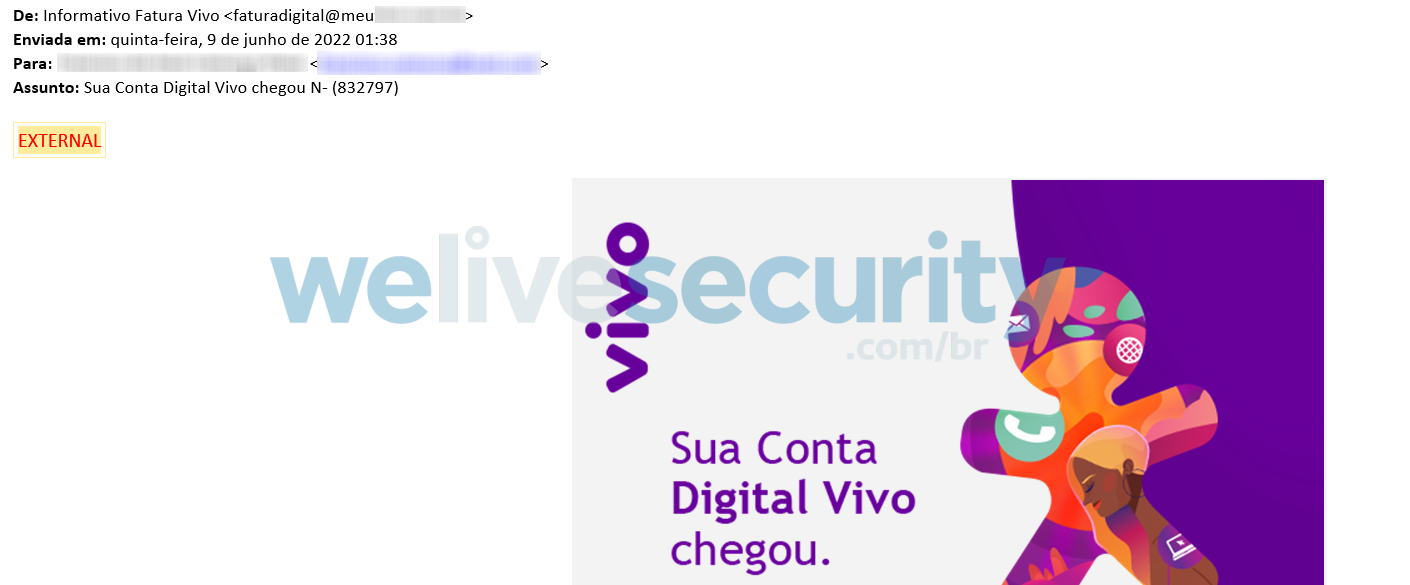

Apesar desta nova campanha ter uma complexidade ainda maior por distribuir um software malicioso e não apenas enviar uma fatura falsa para que as vítimas a paguem, é possível perceber uma série de sinais que mostram claramente que se trata de um golpe. A campanha é propagada por e-mail e este é o primeiro ponto que permite identificar o golpe. Os criminosos alteram o remetente da mensagem para se fazer passar por um e-mail oficial da Vivo, mas é possível notar que há alterações no domínio do e-mail do remetente.

Imagem 1: E-mail com a fatura falsa enviada pelos criminosos.

Mesmo tendo um aspecto visual bastante convincente, outro ponto que chama a atenção, mesmo sendo discreto, é o aspecto de urgência do e-mail. A mensagem diz que a conta vencerá no mesmo dia em que foi enviada, o que pode induzir as vítimas a baixar o arquivo sem prestar a devida atenção ao e-mail.

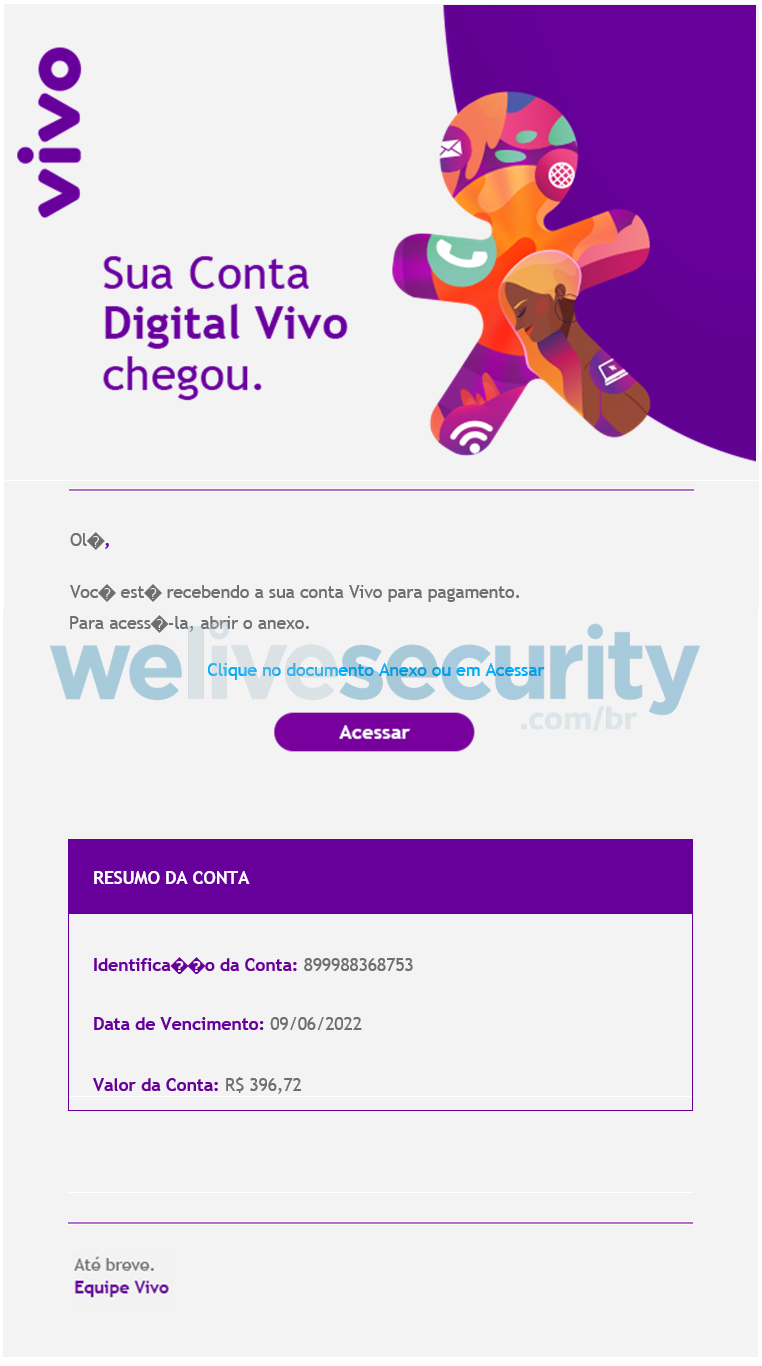

Imagem 2: Mensagem contida no e-mail falso.

Nosso terceiro ponto de atenção é o download da suposta conta. Ao passar o mouse por cima do botão, é possível ver que o domínio, obviamente, não tem nenhuma relação com a Vivo e leva as vítimas à uma página relacionada a investimentos.

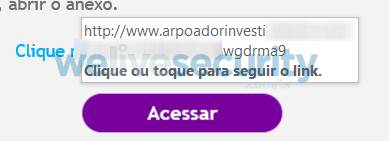

Imagem 3: Exemplo de domínio criado pelos cibercriminosos para a realização da campanha.

Normalmente, as hipóteses mais prováveis para este tipo de cenário costumam ser duas: os criminosos conseguiram sequestrar um domínio de uma página legítima de investimentos e a estão utilizando ilegalmente para hospedar conteúdos maliciosos, ou eles criaram um domínio fictício com um nome amigável para não chamar a atenção dos usuários e utilizá-lo para cometer crimes.

Importante: uma campanha criminosa pode contar com vários domínios, ou seja, o mesmo golpe pode ser enviado para outros usuários e apresentar um domínio diferente.

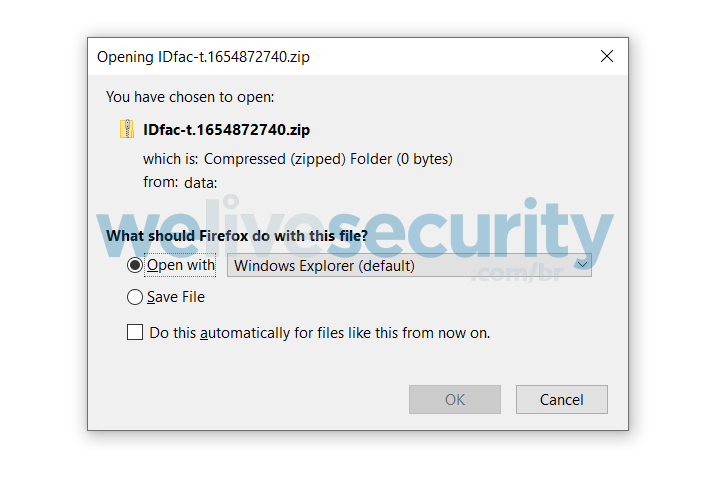

Analisando as requisições, após clicar no botão, é possível ver que a vítima é direcionada para outro destino até que seja apresentada uma janela que solicita o download de um arquivo em formato zip.

Imagem 4.1: Análise do código das requisições.

Imagem 4.2: Análise do código das requisições.

Imagem 4.3: Download do arquivo em formato zip.

Normalmente, quando as empresas enviam notificações de pagamento ou mensagens importantes contendo arquivos em PDF, os documentos não são enviados em formato zip. Além disso, normalmente, não é necessário extrair arquivos em um comunicado oficial.

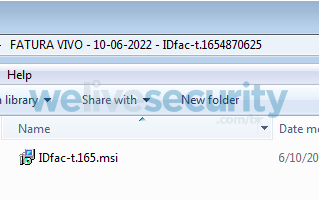

Imagem 5: Arquivo (instalador) encontrado dentro da pasta zipada.

Este é o último indício que pode ser levado em consideração antes da ameaça passar para sua fase de deploy. Caso a vítima desatenta execute o instalador, nenhuma janela ou mensagem será exibida, mas a ameaça será instalada no dispositivo.

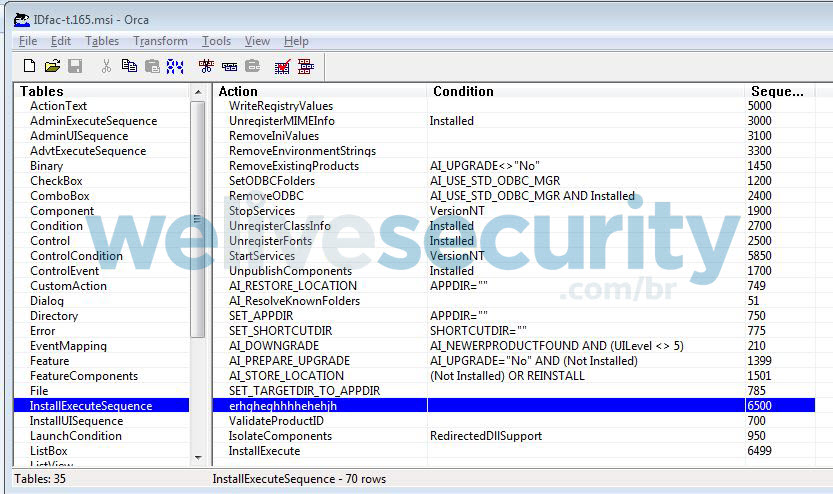

Por se tratar de um arquivo de instalação, sigo com a análise através de uma ferramenta chamada Orca Security. Ao analisar a tabela que mostra a execução do processo de instalação, é possível ver uma instrução com um nome totalmente fora dos padrões.

Imagem 6: Análise do processo de instalação através da ferramenta Orca.

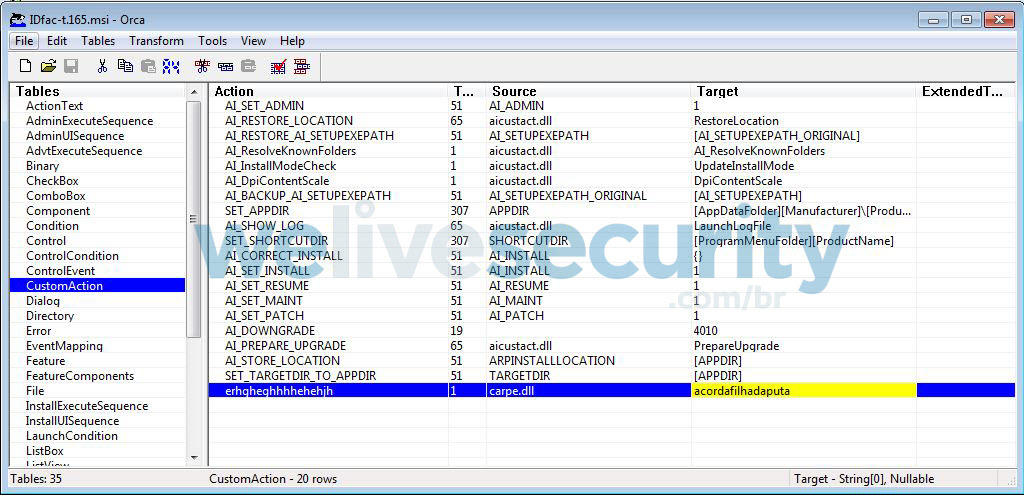

Nas ações customizadas realizadas pelo instalador é possível ver essa mesma cadeia de caracteres sendo chamada no final do processo de instalação. A ação interage com o arquivo carpe.dll, chamando a função acordafilhad***** que, devido ao nome, aparentemente seja uma função que faz com que os códigos maliciosos sejam executados.

Imagem 7: Função encontrada na análise.

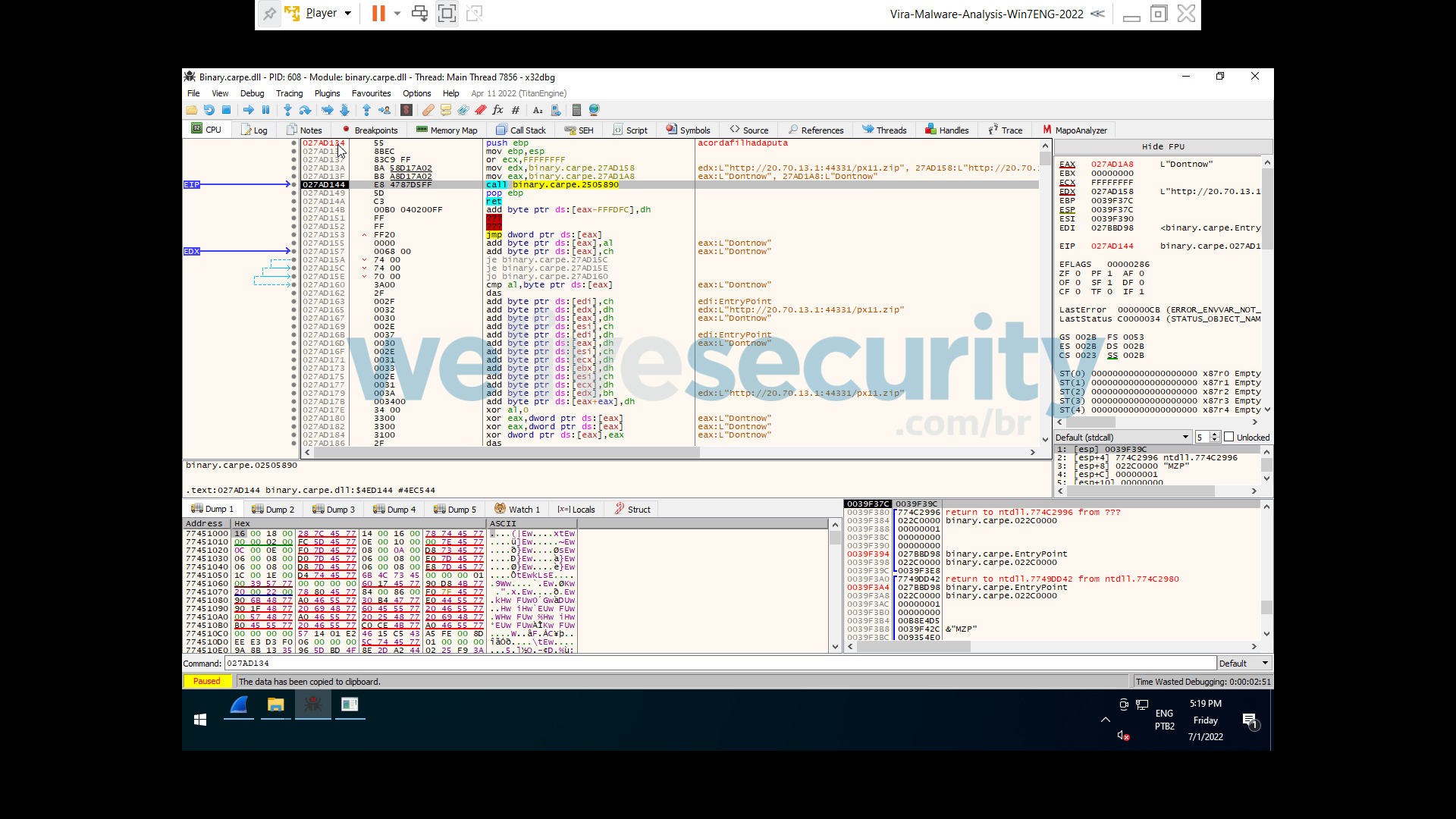

Ao extrair o conteúdo do instalador, encontrei a carpe.dll, que foi referida na estrutura do arquivo MSI. Ao analisar a DLL em um debugger, é possível encontrar a função que estávamos buscando, ela baixa o arquivo que termina a infecção do host pelo trojan grandoreiro.

Imagem 8: Análise do processo de instalação através da ferramenta Orca.

Neste momento, o dispositivo da vítima passa a estar infectado pelo malware que inicia os processos de busca por dados bancários de serviços e sites usados pelo usuário.

Veja mais: Grandoreiro: trojan bancário afeta usuários no Brasil

O que fazer para estar protegido?

Esta campanha lida com uma combinação comum para os cibercriminosos, o uso de phishing e códigos maliciosos. Apesar de noticiarmos frequentemente golpes de phishing que se valem exclusivamente de engenharia social, sempre lembramos que não é raro que outros artifícios sejam usados para causar danos as vítimas. Confira algumas dicas para evitar ser vítima desta e de outros tipos de ameaças:

- Desconfie sempre: esta costuma ser a minha primeira recomendação sobre quase todos os assuntos de segurança, pois normalmente os incidentes envolvem algo relacionado a engenharia social. Por isso, é sempre importante desconfiar de quaisquer procedimentos ou conteúdos que seja recebido de forma passiva, ou seja, não solicitado previamente. Muitos golpes se iniciam com envios de solicitações desta forma.

- Tenha softwares de proteção nos dispositivos: um meio de evitar que malwares sejam bem sucedidos em suas tentativas de infecção é o uso de softwares de proteção em todos os dispositivos. Esta prática auxilia na proteção caso algum clique seja dado sem o devido cuidado.

- Valide as informações: caso você seja cliente da Vivo, ou de qualquer outro tipo de serviço, empresa ou instituição conhecida, certifique-se de que a comunicação recebida é verídica. Uma forma simples de fazer isto é entrar em contato com a empresa através de seus canais oficiais.

Indicadores de Comprometimento (IOCs)

| SHA256 | Arquivo |

| f88498dda9520729641a7711ea7b2be4f540ae323ce10d0b95e02e96dc9a6857 | FATURA VIVO - 10-06-2022 - IDfac-t.1654870625.zip |

| 6e8188827d1b9e696684b6880b4032045e2203898ce9151bf63aa16d29d48a7e | IDfac-t.165.msi |

| 25edcc842d53f1fa34ffc3481c7a311da53ebf4664bc16d706f317fd7bc1b5dd | Binary.carpe.dll |

| IPs | |

| www[.]arpoadorinvestimentos.com | |

| 20.70.13.1 | |

| 137.184.179.156 |