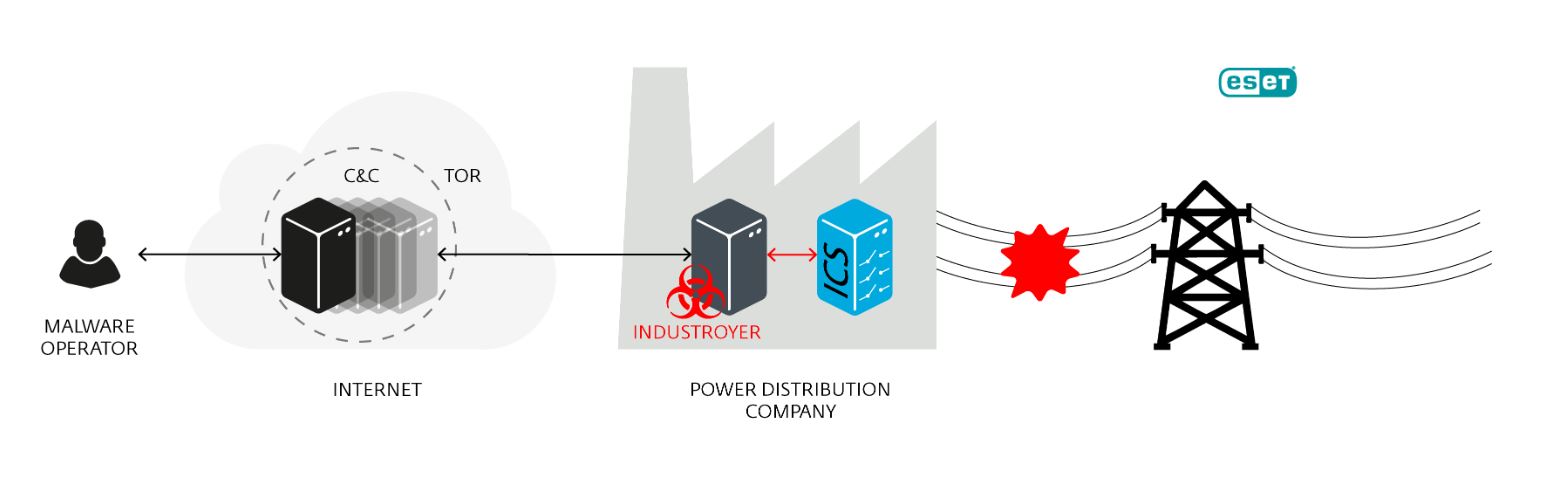

Em 12 de junho de 2017, pesquisadores da ESET publicaram suas descobertas sobre um novo e único malware capaz de causar um apagão elétrico generalizado. O Industroyer, nome que a ameaça recebeu, foi o primeiro malware desenvolvido especificamente para atacar uma rede elétrica.

De fato, o Industroyer já havia sido implantado alguns meses antes e tinha tido um efeito considerável: em 17 de dezembro de 2016, fez com que milhares de casas em partes de Kiev, na Ucrânia, ficassem sem energia elétrica por cerca de uma hora. Isto aconteceu depois que o malware atacou uma subestação de energia elétrica local. Alguns dias depois, o pesquisador de malware da ESET, Anton Cherepanov, começou a “dissecar” o Industroyer.

Uma bomba relógio

Depois de ser implantado no sistema, o Industroyer se propagou pela rede da subestação em busca de dispositivos específicos de controle industrial com protocolos de comunicação através dos quais pudesse se comunicar. Desta forma, como uma bomba relógio esperando para explodir, a ameaça aparentemente abriu todos os disjuntores de uma vez, desafiando qualquer tentativa de recuperação do controle por parte operadores da subestação: se um operador tentasse fechar um disjuntor, o malware o reabriria.

Para não deixar qualquer rastro, o malware lançou um wiper, um tipo de malware que apaga dados, que tinha sido projetado para fazer com que os computadores da subestação se tornassem inoperantes e atrasar o retorno às operações normais. De fato, o wiper falhou muitas vezes, mas se tivesse tido mais sucesso, as consequências poderiam ter sido muito piores, especialmente no inverno, quando uma queda de energia possa causar até mesmo rachaduras em canos cheios de água ao serem congelados.

Para finalizar, o malware desativou alguns dos relés de proteção na subestação, mas isso também falhou. Sem o funcionamento dos relés de proteção, o equipamento da subestação poderia ter sido exposto a um alto risco de danos quando os operadores finalmente restabelecessem a transmissão de energia elétrica.

Como Cherepanov e o seu colega pesquisador da ESET, Robert Lipovsky, mencionaram na época, a sofisticação do Industroyer faz com que seja possível adaptar o malware a qualquer ambiente similar. De fato, os protocolos de comunicação industrial utilizados pela Industroyer são usados não apenas em Kiev, mas também "na infraestrutura de fornecimento de energia, sistemas de controle de transporte e outros sistemas de infraestrutura crítica (como água e gás) ao redor do mundo".

Por outro lado, considerando a sofisticação do Industroyer, seu impacto acabou sendo bastante decepcionante, como os próprios pesquisadores da ESET apontaram em 2017. Talvez tenha sido apenas um teste para futuros ataques, ou talvez tenha sido um sinal do que o grupo por trás de sua criação era capaz de fazer.

O trabalho do Sandworm

Segundo os pesquisadores da ESET, o comportamento do malware reflete as intenções maliciosas daqueles que o criaram. Na conferência Virus Bulletin de 2017, Lipovsky observou que "os atacantes tinham que entender a arquitetura de uma rede elétrica, quais comandos enviar e como poderiam realizar o processo". Seus criadores percorreram um longo caminho para criar este malware, e seu objetivo não era apenas uma queda de energia. "Alguns detalhes na configuração do Industroyer sugerem que seus criadores queriam causar danos ao nível do equipamento, bem como o seu mal funcionamento".

Na conferência Black Hat 2017, Cherepanov também observou que "parece altamente improvável que alguém possa escrever e testar tal malware sem acesso ao equipamento especializado utilizado no ambiente industrial específico".

Em outubro de 2020, os Estados Unidos atribuíram o ataque a seis oficiais pertencentes ao Sandworm, o nome dado à Unidade 74455 da Direção Geral de Inteligência (GRU) da Rússia.

Industroyer 2: O retorno do Industroyer

Estamos em 2022 e não é surpresa que a telemetria ESET tenha mostrado um aumento nos ataques cibernéticos contra a Ucrânia nas semanas prévias e posteriores a invasão russa em 24 de fevereiro.

Em 12 de abril, juntamente com a CERT-UA, a equipe de pesquisadores da ESET anunciou que havia identificado uma nova variante do Industroyer, que chamaram de Industroyer 2, que visava um fornecedor de energia elétrica na Ucrânia. Esta nova variante havia sido programada para cortar o fornecimento de energia em uma região da Ucrânia no dia 8 de abril. Felizmente, o ataque foi bloqueado antes que pudesse causar mais estragos em um país já devastado pela guerra. A equipe de pesquisadores da ESET acredita que o Sandworm foi mais uma vez responsável por este novo ataque.

Um prenúncio do que está por vir

Nos últimos anos, tornou-se mais do que claro que os serviços de infraestrutura crítica do mundo correm um grande risco de interrupções. A série de incidentes que impactaram a infraestrutura crítica na Ucrânia ao longo do tempo (e em outras partes do mundo) ajudou a aumentar a conscientização em relação aos riscos a serviços críticos e da possibilidade de ciberataques que causam quedas potenciais de energia, corte no fornecimento de água, interrupções na distribuição de combustível, perda de dados médicos e muitas outras consequências que podem fazer muito mais do que interromper nossas rotinas diárias: podem ameaçar a vida.

Em 2017, tanto Cherepanov quanto Lipovsky concluíram o artigo sobre a pesquisa com um aviso que, cinco anos depois, continua vigente: "Independentemente do recente ataque à rede elétrica ucraniana ter sido ou não um teste, o incidente deve servir como um alerta para os responsáveis pela segurança de sistemas críticos em todo o mundo".