A prática de realizar inteligência de ameaças é baseada principalmente na coleta de indicadores de comprometimento (IoC, sigla em inglês); e como destacamos em um post publicado anteriormente, um IoC funciona como uma evidência que nos permite confirmar se um computador foi atacado por malware. Além disso, esse indicador também é um tipo de informação que pode ser usada para prevenir futuros ataques. De certa forma, podemos pensar nisso como um indicador de um processo forense.

Definindo o que é um indicador de ataque

Indicadores de ataque (IoA, sigla em inglês) se referem a um conjunto de evidências que fornece pistas para atividades suspeitas e, no melhor dos casos, antecipa um ataque em andamento. Por exemplo, um IoA pode ser uma prova de que movimentos maliciosos estão ocorrendo na rede de uma empresa com o objetivo de realizar um ataque. Os IoAs descrevem ações que um atacante tomou para obter acesso a um sistema não autorizado, enquanto os IoCs se enfocam nas ferramentas usadas pelo atacante para atingir seu objetivo. Um exemplo de um IoA pode ser uma conexão a uma porta RDP.

Os Indicadores de Ataque têm um comportamento mais proativo em comparação com os Indicadores de Comprometimento, pois permitem aos analistas de detecção identificar novos padrões de comportamento de uma rede. Por isso, o uso do IoA está associado ao Threat Hunting.

Como os IoAs são indicadores proativos, muitas das táticas utilizadas pelos atacantes são baseadas na matriz do ATT&CK do MITRE, pois basicamente tudo que é IoA pode ser associado aos TTPs (Táticas, Técnicas e Procedimentos) documentados no MITRE.

O MITRE descreve através de sua matriz os 14 estágios que ocorrem durante um ataque cibernético, e dentro de cada um desses estágios são descritas as diferentes técnicas que os cibercriminosos podem oferecer.

Veja mais: Como usar MITRE ATT&CK: uma lista de técnicas e procedimentos de ataques e defesas

Diferenças entre indicadores de comprometimento e indicadores de ataque

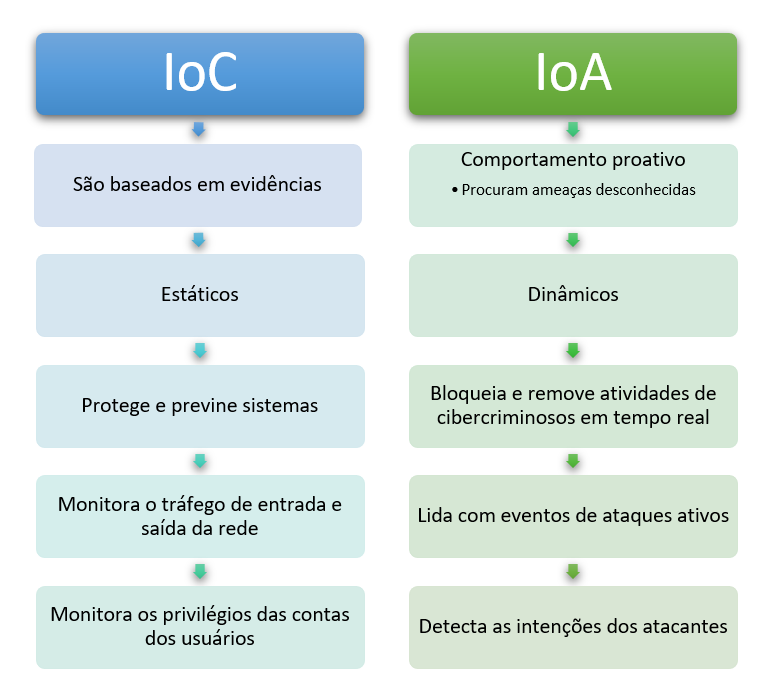

A tabela comparativa a seguir mostra as diferenças entre indicadores de ataque e de comprometimento:

Figura 1. Diferenças entre indicadores de ataque e indicadores de comprometimento.

Como gerar indicadores de ataque?

Como explicamos acima, os analistas ou Threat Hunters se apoiam na criação de hipóteses de possíveis ataques ou de como um adversário pode entrar e, com base nisso, são os TTPs são gerados.

No entanto, neste post, destacamos uma ferramenta que nos ajuda a criar TTPs de uma forma básica para começar a entender o processo de geração de IoA: o APT-Simulator.

Figura 2. Ferramenta APTSimulator.

Com o APT-Simulator podemos simular a atividade de um cibercriminoso e assim testar a segurança de nossos sistemas. Através dos testes dessa ferramenta, podemos passar por cada um dos estágios de um ataque:

- Acesso inicial;

- Execução;

- Persistência;

- Escalada de privilégios;

- Evasão de defesas;

- Acesso a credenciais;

- Identificação;

- Movimento lateral;

- Coleção;

- Comando e Controle (C2);

- Exfiltração;

Os IoAs substituem os IoCs?

Não. Os dois indicadores se complementam. Os indicadores de ataque procuram responder em tempo real, já que não se baseiam em ataques anteriores. Enquanto os indicadores de comprometimento tentam bloquear as ameaças conhecidas. Por isso, a segurança cibernética precisa combinar ambas as estratégias (uma proativa e outra baseada em fatos) para limitar e eliminar qualquer risco.