Periodicamente recebemos solicitações de informações sobre campanhas maliciosas que circulam na internet pelos mais diversos meios: propagandas falsas, e-mails, SMS, mensagens em aplicativos, inclusive já falamos sobre muitas destas campanhas aqui no blog, e um destes meios tem me chamado a atenção devido a reincidência de novas campanhas.

Os criminosos têm utilizado abordagens bem elaboradas para fazer vítimas através dos aplicativos de troca de mensagens mais popular do mundo atualmente, o WhatsApp.

Analisando diversas destas campanhas, separei neste artigo as principais formas de abordagens que os criminosos utilizam para fazer vítimas aqui no Brasil, a forma como eles atuam em cada uma destas abordagens, que tipos de danos podem ser causados às vítimas e claro, ao final, uma série de dicas de segurança para evitar cair nestes golpes.

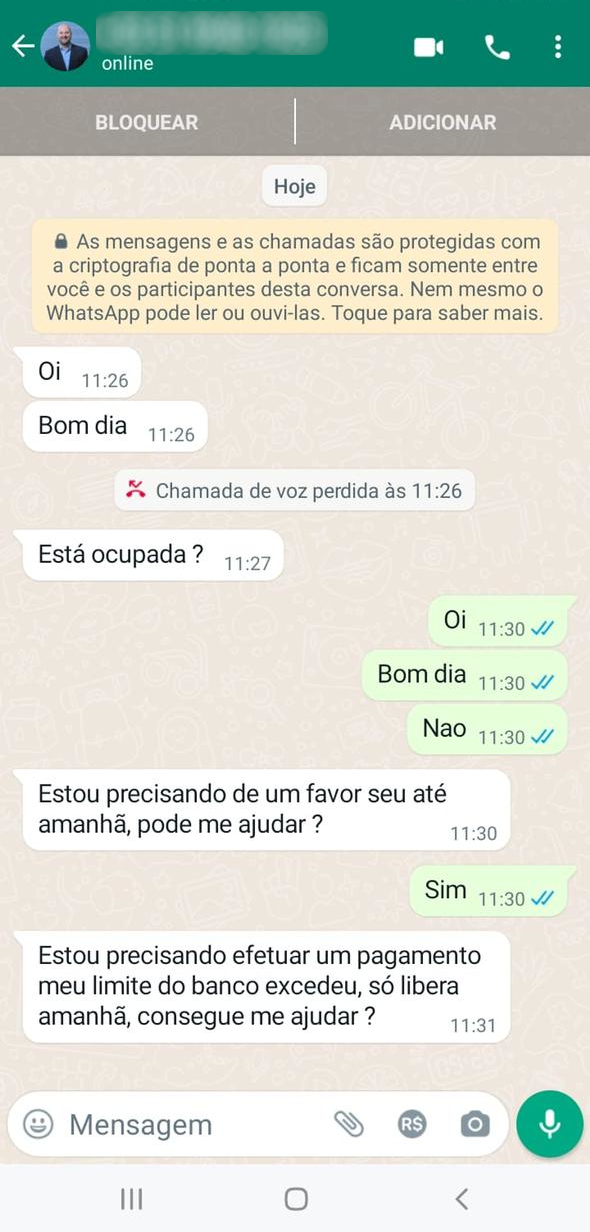

Pedido de dinheiro de um amigo/familiar para pagar algo ou alguém

Essa é a abordagem que tenho visto com mais frequência, provavelmente por trazer retornos mais rápidos aos criminosos. Primeiro os criminosos têm acesso a informações do perfil e lista de contatos da vítima inicial, em seguida criam um WhatsApp com a mesma foto de perfil da vítima e começam a falar com os contatos via chat para pedir dinheiro.

Em geral, a desculpa usada pelos criminosos costuma ser muito similar, informam que precisam transferir dinheiro para uma pessoa, mas que não podem já que estão com problema no banco, no limite de transferência diária ou que sofreram algum tipo de bloqueio na conta. Os criminosos costumam pedir que a pessoa contatada transfira o dinheiro para um terceiro e informam que ela será ressarcida no dia seguinte.

Como os criminosos usam um vocabulário muito amistoso e, algumas vezes, até falam da forma como a vítima falaria, as pessoas contatadas acabam fazendo transferências em dinheiro para a conta dos criminosos acreditando na história que foi contada. Infelizmente não é difícil encontrar relatos de vítimas que transferiram milhares de reais para os criminosos, em alguns casos as vítimas até fizeram empréstimos para enviar dinheiro aos criminosos, que, nesse caso, se fizeram passar por um parente muito querido.

Imagem 1. Criminoso se fazendo passar por um amigo ou familiar da vítima.

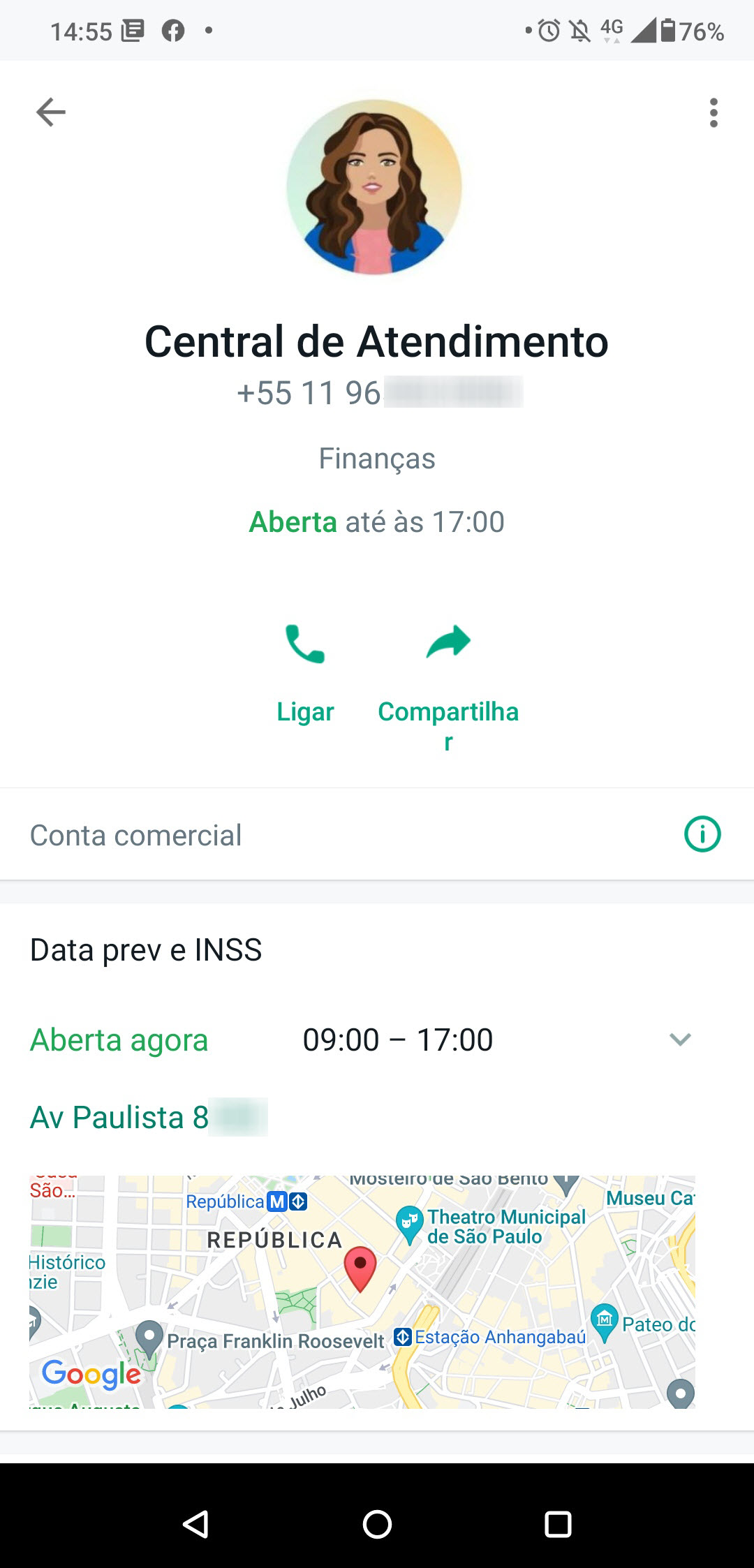

Contato de uma suposta empresa

Criminosos também se fazem passar por empresas para enganar suas vítimas. O último golpe que está em evidência em portais de notícias é direcionado a usuários do INSS. Um perfil falso foi criado utilizando a foto da assistente virtual do INSS, chamada de Helô, e visa obter informações pessoais das vítimas.

Dentre as estratégias utilizadas pelos criminosos está a criação de perfis falsos de grandes lojas on-line, órgãos do governo, empresas de venda direta de produto e diversas outras. Neste tipo de abordagem, os criminosos costumam ter dois objetivos principais: obtenção de informações das vítimas, como é o caso do golpe utilizando o nome do INSS; ou transferência de recursos financeiros para os criminosos via Pix, pagamento de boletos falsos ou transferências bancárias.

Imagem 2. Perfil falso se fazendo passar por uma empresa.

Sequestro da conta de WhatsApp

A tentativa de sequestro de contas de WhatsApp pode ser usada como passo inicial para o primeiro golpe que citei, no qual os criminosos fingem ser um amigo ou familiar. A vítima da tentativa de sequestro pode ser abordada de diversas formas, as mais comuns são via telefone ou WhatsApp, nas quais os criminosos contam alguma história para convencer a vítima a fornecer um código que será recebido via SMS.

Em posse desse código os criminosos conseguem registrar o WhatsApp da vítima em outro aparelho e, por exemplo, realizar os golpes que citei no primeiro item desta lista. As desculpas usadas pelos criminosos são as mais variadas. Veja dois exemplos:

- Os criminosos dizem ser de uma grande loja de eletrônicos e ofertam um desconto de 80% em um de seus produtos. Para ser elegível a esse desconto, o cliente deve informar o suposto “código promocional” que deve receber via SMS. O código é na verdade a chave de ativação do WhatsApp.

- Uma abordagem que ficou muito famosa antes da pandemia foi a do convite para uma festa. A abordagem ocorria via telefone ou mensagem e informava que a vítima teria sido presenteada com dois ingressos para uma festa e que para confirmar a presença seria necessário informar o código recebido que claro, nada tinha a ver com festa alguma.

Softwares

Mesmo tendo citado abordagens bem preocupantes utilizadas pelos criminosos esta é, sem sombra de dúvidas, a ameaça com maior potencial para trazer danos às vítimas. A estratégia consiste em desenvolver ou alterar aplicativos já existentes para que sirvam aos propósitos dos criminosos, e é por isso que essa é uma abordagem tão perigosa. Os criminosos podem preparar aplicativos para que realizem ações como:

- Transferir arquivos da galeria de imagens ou de documentos salvos para locais na internet;

- Monitorar tudo que é digitado;

- Fornecer a localização do GPS em tempo real;

- Permitir controle remoto do dispositivo;

- Redirecionar todos os SMSs recebidos;

- Instalar e remover aplicativos.

Claro que todos os outros cenários citados não são nada bons, mas acredito ser bem perceptível a diferença do estrago que pode ser causado se um software desse tipo estiver presente em um dispositivo afetado.

Em geral, os criminosos utilizam nomes de apps famosos no momento ou apps que supostamente forneçam recursos adicionais para aplicativos já existentes. Um destes aplicativos em alta no momento é uma suposta versão modificada do WhatsApp que diz permitir transferência de imagens sem nenhuma perda de qualidade, coleção variada de emojis e temas animados, capacidade de compartilhar vídeos maiores, ocultação de status e muitas outras funções.

Esses aplicativos são sempre baixados fora das lojas oficiais, ou seja, são aplicativos não verificados e que podem conter literalmente qualquer coisa. Pode ser que eles cumpram o que é dito, mas também pode se tratar única e exclusivamente de um malware que irá danificar seu dispositivo. É muito complexo atribuir veracidade a aplicativos fora das lojas oficiais. No caso deste exemplo do app que adiciona recursos ao WhatsApp, através de uma breve pesquisa no google é possível encontrar mais de 38 milhões de resultados para download desse app.

Mesmo sabendo que boa parte das abordagens usadas por criminosos não seja identificável por softwares de proteção, é possível tomar medidas que tornem o uso do WhatsApp mais seguro.

- Instruir-se sobre golpes: uma das formas mais eficientes de não ser vítima de um golpe é saber de sua existência. Mesmo que não seja possível conhecer todos os golpes em circulação no momento, pesquisar sobre eles fará com que você possa perceber similaridades nas técnicas utilizadas pelos criminosos e, consequentemente, auxiliará a evitar golpes futuros.

- Validar informações com a fonte: se um amigo próximo, parente ou empresa entrar em contato com você lhe pedindo que realize um pagamento, transferência ou que faça algum tipo de procedimento, desconfie. Caso seja um amigo, entre em contato com ele, se possível por telefone ou chamada de vídeo, para se certificar de que se trata de seu amigo ou familiar lhe pedindo ajuda. Caso a pessoa que lhe contata afirme ser uma empresa, valide no site oficial ou em telefones de contato cadastrados nesse site se a informação passada é realmente verdadeira.

- Não utilizar nada que seja baixado de fontes não oficiais: baixar softwares e aplicativos de fontes não oficiais expõe usuários e dispositivos a um grau de risco elevado e muitas vezes desnecessário. Como citei anteriormente, tais softwares podem trazer sérios danos a seus usuários; no caso do exemplo citado, pode impedir que a conta do usuário acesso o WhatsApp.

- Nunca forneça nenhum código de verificação: caso alguém solicite quaisquer números recebidos em seu aparelho, não os forneça. Nenhuma empresa séria contata seus clientes/usuários desta forma, tampouco precisa de códigos de verificação. Quaisquer solicitações de códigos de validação feitas por telefone, SMS ou mensagens instantâneas são golpes.

- Utilize softwares de proteção: algumas das técnicas utilizadas por criminosos consistem em executar códigos maliciosos no dispositivo enquanto a vítima navega por sites aparentemente normais. Para impedir que estas ameaças silenciosas comprometam o dispositivo, é necessário ter uma solução de proteção instalada, atualizada e devidamente configurada para bloquear ameaças.