Para especialistas em cibersegurança, tornou-se doutrina que os ciberataques, quer sejam realizados diretamente ou através de grupos criminosos (chamados de grupos proxy), podem ser complementares às ações militares, políticas e econômicas como forma de enfraquecer alvos ou aplicar pressão sobre alvos estratégicos. Assim, em tempo de guerra na Ucrânia, os holofotes também se voltaram naturalmente para os ciberataques, tanto no passado quanto no presente.

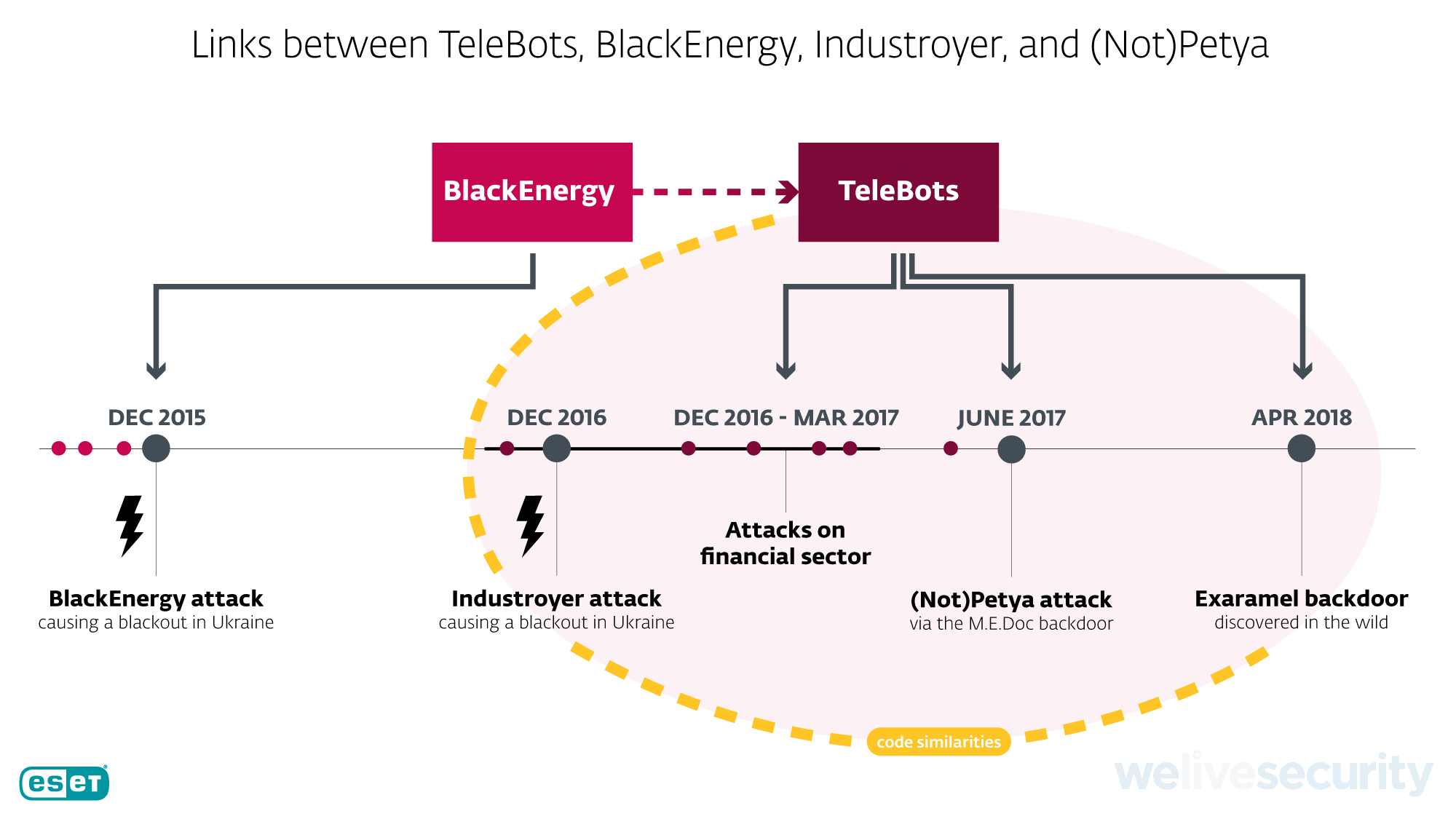

Desde pelo menos 2014, empresas na Ucrânia ou com acesso à rede na região têm sofrido com o impacto de malwares como BlackEnergy, GreyEnergy, Industroyer, NotPetya, Exaramel. E, em 2022, várias empresas também têm sofrido como ameaças como WhisperGate, HermeticWiper, IsaacWiper e CaddyWiper. Em todos os casos, exceto nos quatro últimos, a comunidade de cibersegurança descobriu diversas semelhanças de código, infraestrutura de comando e controle compartilhado, cadeias de execução de malware e outras pistas para atribuir todas as amostras de malware a um grupo em particular: o Sandworm.

Quem é Sandworm?

O apelido Sandworm foi escolhido pelos pesquisadores da iSIGHT Partners, empresa de inteligência de ameaças, depois que, em 2014, descobriram nos binários do malware BlackEnergy referências ao romance de ficção científica Duna, que foi escritor pelo americano Frank Herbert. Na época, os pesquisadores da ESET estavam apresentando suas descobertas sobre vários ataques do BlackEnergy direcionados a Ucrânia e a Polônia em uma conferência do Virus Bulletin. Os pesquisadores também haviam descoberto as mesmas referências inconfundíveis no código: arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2, e epsiloneridani0.

Embora alguns especulassem que o Sandworm era um grupo que trabalhava na Rússia, não foi até que, em 2020, o Departamento de Justiça dos EUA (DoJ) identificou concretamente o Sandworm como a Unidade Militar 74455 da Direção Principal de Inteligência (GRU) - que passou a ser chamada de Direção Operacional (GU) em 2010, embora ainda seja conhecida como "GRU" - do Estado-Maior das Forças Armadas da Rússia, localizada na Rua Kirova, 22, Khimki, em Moscou, em um prédio coloquialmente chamado "a Torre":

Imagem 1. “A Torre" localizada na Rua Kirova, 22, identificada pelo Departamento de Justiça dos EUA como a localização da Unidade 74455 do GRU. (Fonte da imagem).

Em seu livro sobre o Sandworm, Andy Greenberg refletiu sobre sua caminhada ao longo do Canal de Moscou e disse: "De costas para o canal, a Torre estava justamente acima de mim, bloqueada por uma cerca alta de ferro em uma colina íngreme. Eu não conseguia distinguir uma única figura humana através de suas janelas sem usar um par de binóculos, o qual não era o suficiente valente para tentar. Percebi que isso era o mais próximo que eu poderia chegar dos “hackers” que eu já vinha seguindo há dois anos".

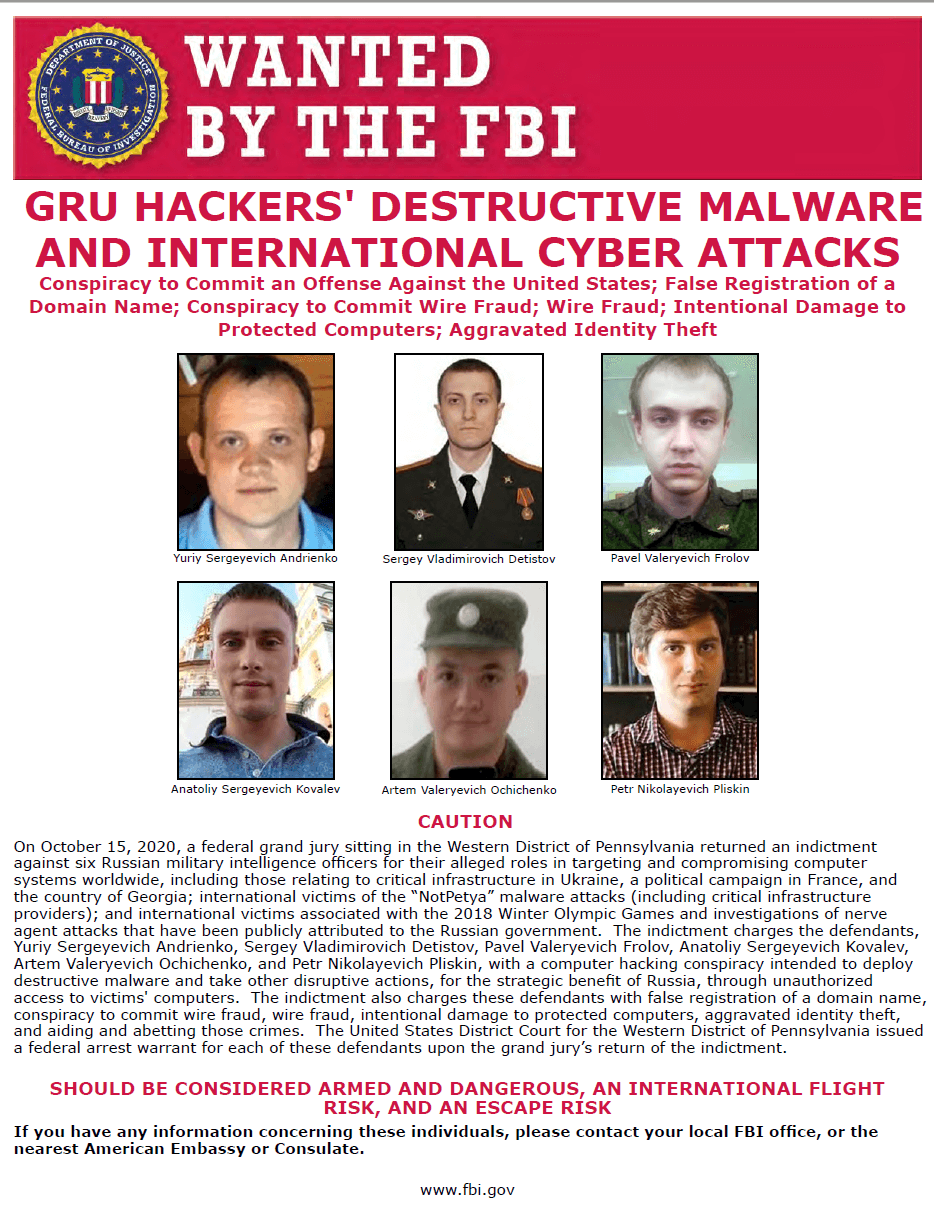

A acusação realizada em 2020 pelo Departamento de Justiça que permitiu conhecer mais sobre o Sandworm também citou seis oficiais da Unidade 74455: Yuriy Sergeyevich Andrienko, Sergey Vladimirovich Detistov, Pavel Valeryevich Frolov, Anatoliy Sergeyevich Kovalev, Artem Valeryevich Ochichenko e Petr Nikolayevich Pliskin.

Imagem 2. anúncio "procura-se" de seis membros da Unidade 74455 da GRU. (Fonte: FBI)

Uma acusação de 2018 do Departamento de Justiça havia citado mais três oficiais da Unidade 74455: Aleksandr Vladimirovich Osadchuk, Aleksey Aleksandrovich Potemkin e Anatoliy Sergeyevich Kovalev.

Como é improvável que esses oficiais sejam levados a um tribunal nos EUA, também parece improvável, por enquanto, ver as provas que os promotores de justiça podem ter para respaldar a acusação. Publicamente e sobre com base nessas alegações, as atribuições de certas campanhas maliciosas ao Sandworm se apoiam sobre uma base mais precária. Entretanto, quando as duas alegações incorporam informações extraídas de análises técnicas públicas de malware atribuídas a subgrupos do Sandworm como BlackEnergy, TeleBots e GreyEnergy, a atribuição repousa em terreno muito mais sólido.

Sandworm impacta organizações em todo o mundo

O grande número de campanhas maliciosas e malwares que foram relacionados com o Sandworm ao longo dos anos forma uma lista de ataques que é difícil de resumir de forma breve. No entanto, a execução desta lista pode dar pelo menos uma perspectiva ampla sobre a sofisticada capacidade demonstrada por esse grupo de ameaças.

BlackEnergy: dos ataques DDoS aos sistemas de controle industrial (2007-2015)

Os primeiros inícios da existência do BlackEnergy vieram em 2007 quando pesquisadores da Arbor Networks identificaram uma nova rede de botnets utilizada por cibercriminosos russos para conduzir ataques distribuídos de negação de serviço (DDoS) contra alvos russos. O BlackEnergy foi vendido por seu desenvolvedor original e usado para atacar sites da Geórgia com ataques DDoS quando tropas russas chegaram ao país em 2008.

Em 2010, a Dell SecureWorks publicou uma análise de uma reescrita completa do malware - BlackEnergy 2 - com novas capacidades para se esconder como rootkit, enviar spam, roubar credenciais bancárias e destruir sistemas de arquivos.

Então, em 2014, a ESET descobriu uma variante do malware, chamando-a de BlackEnergy Lite devido a sua "pegada mais leve". O BlackEnergy Lite pode executar código arbitrário e roubar dados de discos rígidos. Usando uma combinação das versões normal e a versão lite do malware, os operadores do BlackEnergy atingiram mais de uma centena de alvos na Polônia e Ucrânia, incluindo órgãos públicos.

A próxima vez que o BlackEnergy apareceu foi em novembro de 2015, quando a ESET observou que a ameaça estava distribuindo um componente KillDisk destrutivo em empresas de comunicação ucranianas. Vela destacar que o KillDisk é um nome genérico de detecção que descreve malware que sobregrava documentos com dados aleatórios e faz com que o sistema operacional não possa ser inicializado.

Um mês depois, em dezembro, a ESET detectou outra variante do KillDisk em sistemas de empresas de distribuição de eletricidade que parecia conter uma funcionalidade para sabotar sistemas de controle industrial específicos. A ESET também descobriu o SSHBearDoor, um servidor SSH backdooreado usado como alternativa do BlackEnergy para obter acesso inicial aos sistemas. Com este conjunto de ferramentas em três partes, o BlackEnergy causou um corte de energia de 4 a 6 horas para cerca de 230 mil pessoas na região de Ivano-Frankivsk, na Ucrânia, em 23 de dezembro de 2015. Esta foi a primeira vez na história em que se soube que um ataque cibernético provocou a interrupção de um sistema de distribuição elétrica.

TeleBots visa instituições financeiras (2016)

Pesquisadores da ESET descobriram o TeleBots, um sucessor do BlackEnergy, sendo usado em ataques contra instituições financeiras na Ucrânia. O TeleBots recebeu esse nome devido ao uso de forma indevida do Telegram Bot API para disfarçar a comunicação entre os atacantes e os computadores comprometidos como tráfego HTTP(S) para um servidor legítimo: -api.telegram.org. Os operadores do malware criaram contas no Telegram a partir das quais emitiam comandos para dispositivos comprometidos. Pesquisadores da ESET encontraram uma conta do Telegram pertencente a um dos atacantes.

Como estágio final destes ataques, o TeleBots implantou uma variante do KillDisk que, ao invés de apagar arquivos, os substituiu por novos arquivos contendo uma de duas strings: mrR0b07 ou fS0cie7y – uma referência a série Mr. Robot.

A ESET também descobriu as variantes falsas do ransomware KillDisk capazes de criptografar tanto máquinas com o Windows quanto com Linux. Depois de serem criptografadas, as máquinas Linux não ficam sem a capacidade de realizar o processo de inicialização e exibem uma nota de resgate por 222 Bitcoin, aproximadamente US$ 250 mil na época.

Se as vítimas decidissem pagar, os atacantes não poderiam decifrar os arquivos devido a uma falha deliberada no esquema de criptografia. Entretanto, os pesquisadores da ESET encontraram um ponto fraco na criptografia empregada na versão Linux do ransomware, tornando a recuperação possível, embora difícil.

Industroyer: falta de energia elétrica em Kiev (2016)

Em 17 de dezembro de 2016, quase um ano após a primeira interrupção de energia elétrica na Ucrânia, ocorreu um segundo apagão. A energia elétrica ficou desligada por cerca de uma hora em parte da capital, Kiev. Pesquisadores da ESET detectaram um novo malware e o chamaram de Industroyer.

O Industroyer é único em sua capacidade de se comunicar através de vários protocolos de comunicação industrial que são utilizados em todo o mundo em sistemas de infraestrutura crítica para o fornecimento de energia, controle de transporte, água e gás. Como estes protocolos foram desenvolvidos há décadas e se destinavam ao uso em sistemas sem conexão com a internet, a segurança estava longe de ser a principal consideração em seus projetos. Assim, uma vez que o Industroyer conseguiu acesso aos sistemas que executam estes protocolos, tornou-se uma questão simples controlar diretamente os interruptores e disjuntores da subestação elétrica e desligar a energia.

Para eliminar vestígios de si mesmo após um ataque, o módulo wiper do Industroyer fez com que os sistemas não pudessem ser inicializados e recuperados, apagando chaves de registro cruciais do sistema e sobrescrevendo arquivos. Na época desta descoberta, nenhuma conexão foi encontrada entre o Industroyer e o BlackEnergy.

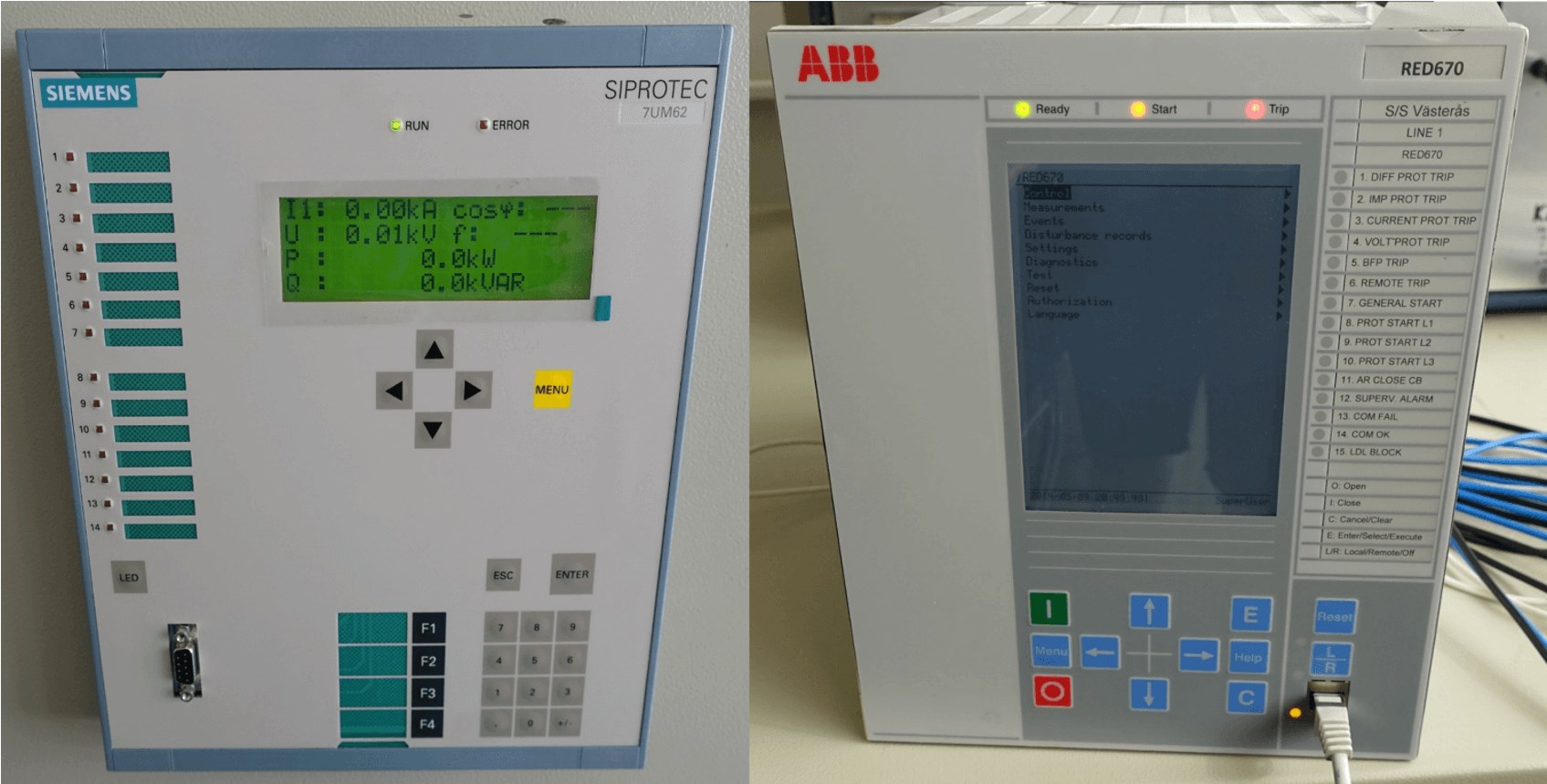

Figura 3. Relés de proteção para subestações elétricas - O Industroyer é capaz de se comunicar na linguagem deste hardware.

Campanha presidencial dos EUA (2016)

Em um ano de intenso duelo político entre Donald Trump e Hillary Clinton para a presidência dos Estados Unidos, duas unidades do GRU tornaram-se visíveis por interromperem a campanha de Clinton. De acordo com uma acusação do Departamento de Justiça, a Unidade 26165 liderou uma campanha de vazamento de dados, invadindo as contas de e-mail dos membros da campanha de Clinton e as redes do Comitê de Campanha Democrática do Congresso e do Comitê Nacional Democrática.

A unidade 74455 apoiou o vazamento de documentos e e-mails roubados nesses ataques. Os criminosos se passaram por pessoas fictícias como DCLeaks, assim como o Guccifer 2.0 em uma tentativa de imitação do Guccifer original que também vazou os e-mails de Clinton em 2013.

Eleições presidenciais francesas (2017)

Semelhante ao que aconteceu em torno das campanhas presidenciais americanas de 2016, entre abril e maio de 2017, o Sandworm realizou sete campanhas de phishing especialmente direcionadas à campanha presidencial da França, de acordo com uma acusação do Departamento de Justiça. Mais de 100 membros do La République En Marche!, o partido de Emmanuel Macron, foram atacados juntamente com outros partidos políticos e órgãos governamentais do país.

Os atacantes criaram uma conta falsa em redes sociais para oferecer documentos roubados do En Marche! e os vazava.

Ataques do ransomware do TeleBots antes do NotPetya (2017)

O ataque NotPetya (também conhecido como Diskcoder.C) fez parte de uma série de ataques de ransomware realizados na Ucrânia pela grupo TeleBots. Em 2017, a ESET detectou versões atualizadas das ferramentas do TeleBots juntamente com duas peças do ransomware usadas em ataques contra instituições financeiras na Ucrânia.

Em março, a ESET detectou o primeiro desses ransomwares do TeleBots (Filecoder.NKH) que criptografou todos os arquivos (exceto aqueles localizados no diretório C:\Windows).

Em maio, uma semana após o surto do WannaCryptor, a ESET detectou o segundo ransomware do TeleBots (Filecoder.AESNI.C, também conhecido como XData). Este ransomware recebeu este nome pelo fato de verificar se uma máquina suporta as novas instruções AES-NI (Advanced Encryption Standard New Instructions), um conjunto de instruções de hardware que aceleram a criptografia e a decriptação AES.

A ESET publicou uma ferramenta de descriptografia para o ransmware Filecoder.AESNI.

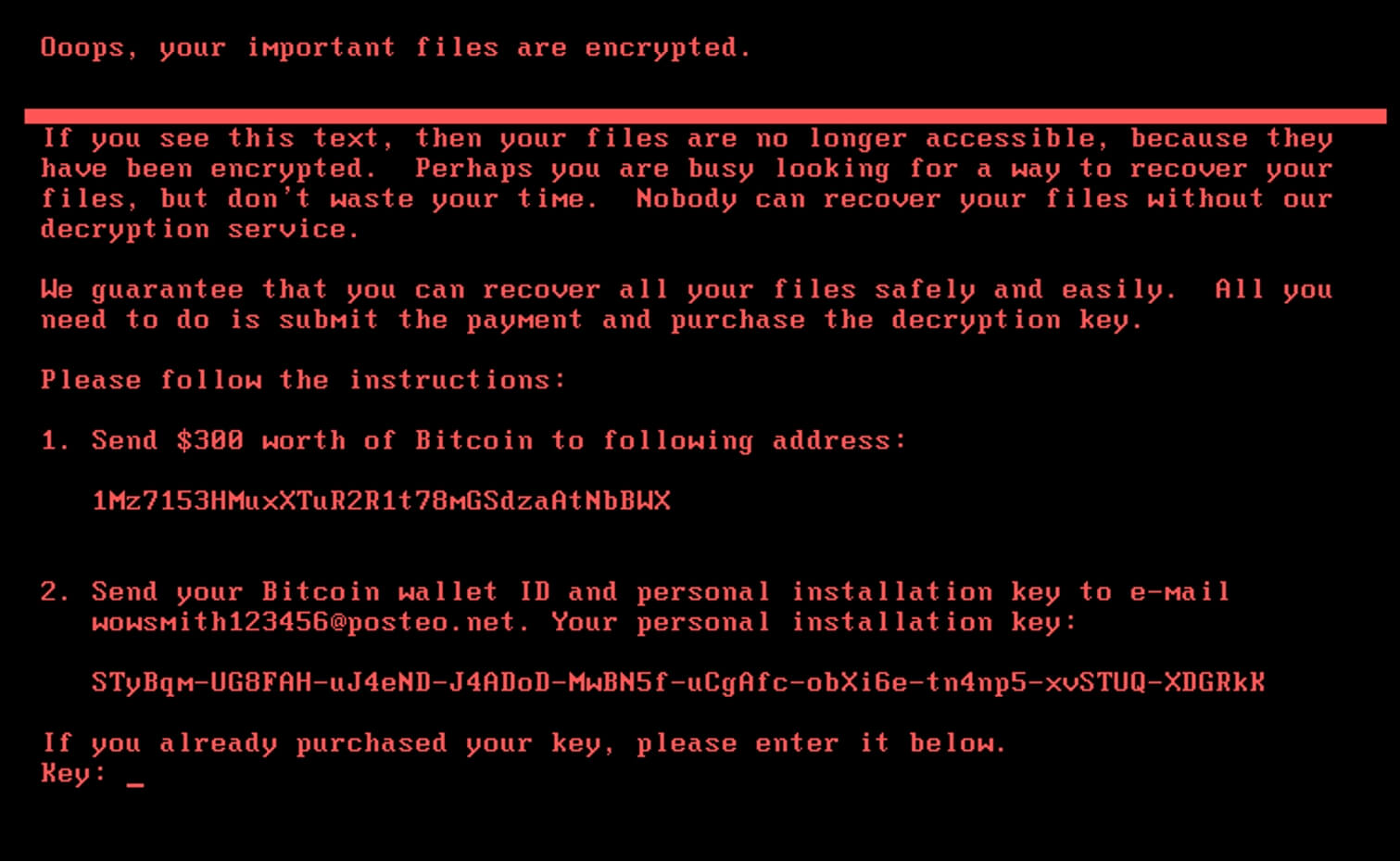

Ataque do NotPetya (2017)

Em junho de 2017, um mês após o ataque do WannaCryptor, o NotPetya atacou organizações na Ucrânia, espalhando-se rapidamente em todo o mundo com a capacidade similiar a de um worm através de redes conectadas. Como o WannaCryptor, o NotPetya se espalhou usando um exploit conhecido como EternalBlue, supostamente desenvolvido pela Agência de Segurança Nacional dos Estados Unidos e depois roubado e divulgado pelo grupo Shadow Brokers. O EternalBlue visa uma falha crítica em uma versão desatualizada do protocolo Server Message Block (SMB) da Microsoft (SMB), que é usado principalmente para compartilhamento de arquivos e impressoras em redes corporativas. O NotPetya também se espalhou usando o exploit EternalRomance, outra exploit SMB vazado pelo Shadow Brokers.

O NotPetya consegue criptografar todo o disco ou todos os arquivos. No momento do ataque, os administradores de TI correram para desligar os computadores corporativos antes que eles pudessem ser sabotados. Para aqueles que foram atacados pelo NotPetya, a decriptografia não foi possível mesmo no caso do pagamento do resgate de US$ 300.

Pesquisadores da ESET rastrearam a origem desta epidemia global do malware até o fornecedor do popular software de contabilidade ucraniano MEDoc. Os operadores do NotPetya tinham comprometido a rede do MEDoc e estabelecido acesso a um servidor de atualização a partir do qual eles enviaram uma atualização maliciosa, liberando o NotPetya para o mundo. Na época, a ESET atribuiu o NotPetya ao grupo TeleBots.

Na atual rodada de avaliações do MITRE Engenuity ATT&CK (2022), dois cibercriminosos estão sendo colocados sob o microscópio: Wizard Spider e Sandworm. Ambos os cibercriminosos implantaram ransomwares para interromper as operações das organizações alvo. O Wizard Spider usou o ransomware Ryuk para a criptografia, enquanto o Sandworm usou o ransomware NotPetya para destruir sistemas via criptografia.

Olympic Destroyer se faz passar por Lazarus (2018)

Apesar da cerimônia de abertura dos Jogos Olímpicos de Inverno de PyeongChang 2018 ter sido um lindo espetáculo para os participantes, uma quantidade bastante alto de assentos estava vazio. Sem o conhecimento da multidão, estava ocorrendo um ataque cibernético que desligou os pontos de acesso wi-fi e as transmissões, aterrissou os drones das emissoras, derrubou o site do PyeongChang 2018 e quebrou os servidores backend do aplicativo oficial dos Jogos Olímpicos, impedindo os espectadores ansiosos de carregar seus ingressos e assistir à cerimônia.

Dois meses antes, os atacantes haviam comprometido as redes de duas empresas terceirizadas de TI contratadas para apoiar as operações de TI do Comitê Organizador do PyeongChang. No fatídico dia da cerimônia - 9 de fevereiro - foi fácil para os atacantes, que se deslocaram dessas empresas parceiras para a rede do Comitê Organizador do PyeongChang e soltaram o módulo wiper do Olympic Destroyer, que apagou arquivos e exibiu mensagens do BitLocker solicitando uma chave de recuperação após uma reinicialização forçada, tornando-os inoperacionais.

Para melhor esconder sua origem, os desenvolvedores do Olympic Destroyer criaram parte do código para parecer o malware usado por Lazarus, o grupo APT responsável pelo ataque global do WannaCryptor. Uma acusação do Departamento de Justiça atribuiu o Olympic Destroyer ao Sandworm, mas alguns pesquisadores acreditam que o Fancy Bear (também conhecido como Sofacy e APT28) tenha sido o culpado.

Exaramel: vínculo do Industroyer com o TeleBots (2018)

Em abril de 2018, a ESET descobriu o Exaramel, um novo backdoor usado pelo grupo TeleBots. Quando o Industroyer cortou a energia elétrica na Ucrânia em 2016, os pensamentos se voltaram imediatamente para o corte de energia desencadeado pelo BlackEnergy em 2015. Entretanto, não havia semelhanças de código ou outras pistas para vincular o Industroyer ao BlackEnergy ou ao TeleBots. O Exaramel era a peça que faltava no quebra-cabeça.

A análise do Exaramel revelou uma série de semelhanças com a Industroyer:

- Ambos agrupam seus alvos de ataque de acordo com a solução de segurança em uso;

- Ambos usam uma implementação de código muito semelhante em vários comandos do backdoor;

- Ambos usam um arquivo de relatório para armazenar a saída dos comandos shell executados e os processos iniciados.

Além disso, o Exaramel usou o domínio malicioso um10eset[.]net, que também foi usado por uma versão Linux do malware TeleBots.

A ESET também descobriu uma variante para Linux do Exaramel equipada com as capacidades usuais de backdoor para estabelecer persistência, comunicar-se com seus operadores, executar comandos shell e fazer download e upload de arquivos.

Ao contrário do Industroyer, o Exaramel não visa diretamente os sistemas de controle industrial. A ESET detectou estes backdoors do Exaramel Windows e Linux Exaramel em uma organização ucraniana que não era uma instalação industrial.

Da mesma forma, em 2021, quando a agência nacional de cibersegurança francesa ANSSI publicou um relatório sobre uma campanha maliciosa que explorava versões desatualizadas da ferramenta de monitoramento de TI Centreon, o Exaramel reapareceu, mas novamente não em instalações industriais. O Exaramel, tanto em suas variantes para Windows como para Linux, foi descoberto nas redes de provedores de hospedagem web na França.

GreyEnergy ataca o setor de energia (2015-2018)

Na época do ataque do BlackEnergy à rede elétrica da Ucrânia em 2015, a ESET começou a detectar um malware que os pesquisadores da ESET chamaram de GreyEnergy - outro sucessor do BlackEnergy em paralelo com o TeleBots. Enquanto o TeleBots estava direcionado a instituições financeiras, o GreyEnergy visava principalmente empresas de energia na Ucrânia, mas também na Polônia.

A ESET foi a primeira a documentar as atividades do GreyEnergy em 2018. Os operadores desse malware permaneceram fora dos holofotes por três anos, envolvendo-se atividades de espionagem e reconhecimento em vez de ataques destrutivos como o NotPetya e o Industroyer.

O GreyEnergy é semelhante ao BlackEnergy, mas mais sigiloso, já que limpa seus componentes do malware dos discos rígidos das vítimas para evitar a detecção. Em dezembro de 2016, a ESET notou que o GreyEnergy implantou uma das primeiras versões do worm NotPetya. Após descobrir que os autores do malware tinham usado o nome de arquivo interno moonraker.dll para este worm - provavelmente em referência ao filme de James Bond - os pesquisadores da ESET o chamaram de Moonraker Petya.

Embora os pesquisadores da ESET não tenham encontrado nenhum componente do GreyEnergy que visasse especificamente sistemas de controle industrial, os operadores pareciam estar visando servidores com alto tempo de atividade e estações de trabalho usadas para gerenciar sistemas de controle industrial.

Georgia (2019)

Em 28 de outubro de 2019, de acordo com uma acusação do Departamento de Justiça, o Sandworm realizou o defacement de cerca de 15 mil sites hospedados na Geórgia, em muitos casos postando uma imagem de Mikheil Saakashvili, um ex-presidente georgiano conhecido por se opor à influência russa na Geórgia, com a legenda "Eu voltarei". O ataque foi orquestrado através de um ataque ao Pro-Service, um provedor de hospedagem web georgiano.

O ataque evocou lembranças dos ataques DDoS do BlackEnergy a sites georgianos em 2008.

Cyclops Blink (2022)

No dia anterior à invasão da Rússia na Ucrânia, em 24 de fevereiro de 2022, a Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA, pela sigla em inglês) publicou um alerta sobre o Cyclops Blink, uma peça de malware recentemente descoberta que afeta a dispositivos WatchGuard Firebox e os incorpora a sua botnet.

De acordo com a análise técnica do malware publicada pelo National Cyber Security Centre (NCSC) do Reino Unido, os desenvolvedores desse código malicioso encontraram uma vulnerabilidade que permitiu que a ameaça se faça passar por uma atualização legítima do firmware desses dispositivos. Após uma atualização maliciosa, para obter persistência, um script executa automaticamente o Cyclops Blink cada vez que o dispositivo comprometido é reiniciado.

Cyclops Blink vem com um componente central que se faz passar por uma thread do kernel e vários módulos para coleta de informações do sistema, download e upload de arquivos, atualização própria e persistente após o reinício, e armazenamento de informações de comando e controle do servidor.

Embora a CISA ainda não tenha revelado quais pistas os levaram a atribuir o Cyclops Blink ao Sandworm, as organizações são fortemente aconselhadas a auditar caso tenham ativado a interface de gerenciamento remoto para seus dispositivos Firebox, já que sem patche estão expostas a esses ataques.

Conclusão

Desde 24 de fevereiro de 2022, uma série de malwares visando organizações ucranianas, como HermeticWiper, HermeticWizard, HermeticRansom, IsaacWiper e CaddyWiper, estão sendo expostos pela imprensa em todo o mundo. Atualmente, todas essas famílias de malwares permanecem sem atribuição, deixando uma pergunta: o Sandworm está de volta em ação?

Como os fornecedores de soluções de segurança em todo o mundo continuam revisando sua telemetria em busca de pistas, podemos esperar que mais e mais peças do quebra-cabeça se juntem. No entanto, também pode acontecer que as peças díspares se desviem cada vez mais das teorias atuais. Afinal de contas, o engano é parte integrante das táticas empregadas por grupos de ameaça mais sofisticados.

Uma última explicação sobre como manter os nomes dos malwares de forma correta. Na enxurrada de descobertas recentes de diversos malwares na Ucrânia, vários dos mesmos pedaços de malware receberam nomes diferentes. Portanto, lembre-se que HermeticWiper é o mesmo que FoxBlade, e HermeticRansom é o mesmo que Elections GoRansom, e PartyTicket.