O grupo criminoso Lapsus$ continua bastante ativo. Após o vazamento de informações da NVIDIA e da Samsung há algumas semanas e a ameaça de exposição de dados do Mercado Livre, o grupo postou no Telegrama detalhes de um suposto acesso não autorizado, afetando a Microsoft e o provedor de serviços de autenticação Okta. Horas após a publicação de um arquivo contendo algumas das informações roubadas da Microsoft, a empresa confirmou que havia sofrido um incidente de segurança. No caso da Okta, depois que o Lapsus$ publicou imagens do suposto acesso à conta de um funcionário, a empresa divulgou um comunicado informando que eles não sofreram qualquer tipo de acesso indevido aos seus sistemas e que ainda estão investigando as suposições.

Roubo de informações da Microsoft

Após a publicação de um arquivo de 9GB contendo parte do código fonte roubado da Bing, Bing Maps e Cortana, a Microsoft confirmou através de um comunicado veiculado nesta terça-feira (22) que um de seus funcionários foi vítima de um incidente de segurança que permitiu que cibercriminosos acessassem e roubassem parte do código fonte de alguns de seus produtos de um servidor interno. Os atacantes afirmam ter roubado 37GB de código fonte de vários projetos da empresa.

Publicação do grupo Lapsus$ no Telegram com algumas das informações roubadas da Microsoft.

De acordo com alguns sites de notícias, os pesquisadores que analisaram os dados vazados disseram que parece ser legítimo e acrescentaram que o vazamento inclui, além do código fonte de vários projetos, e-mails e documentação utilizada internamente.

No comunicado, a Microsoft disse que o incidente não comprometeu informações de clientes e que o acesso não autorizado foi feito depois de um ataque a conta de um funcionário, o que permitiu que os criminosos acessassem uma parte limitada de seus repositórios. Além disso, o vazamento do código fonte não representa um risco de segurança, destacou a empresa.

Roubo de informações da Okta

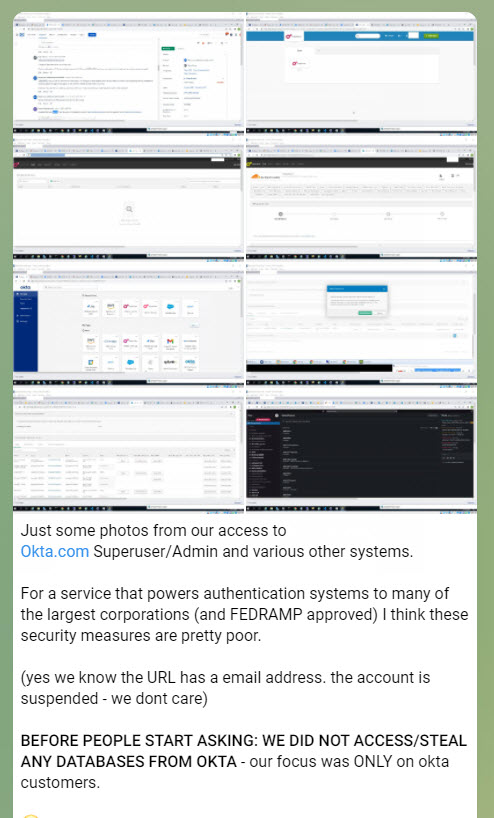

Esta semana a Okta, uma empresa que oferece serviços de autenticação e é utilizada por grandes empresas, acabou sendo mais uma vítima do grupo Lapsus$. Segundo informações do grupo no Telegram, os cibercriminosos ganharam acesso a uma conta com permissões de administrador que lhes permitiu redefinir senhas e a autenticação de múltiplos fatores para um grande número de clientes. Ao mesmo tempo, os criminosos esclarecem que não acessaram ou roubaram nenhum dos bancos de dados da Okta.

Imagens publicadas pelo grupo Lapsu$ como prova do ataque a uma conta de um usuário da área de suporte com permissões de administrador.

O diretor de segurança da Okta, David Bradbury, divulgou um comunicado destacando que a empresa não foi vítima de um ataque e que os serviços continuam funcionando normalmente, embora tenham dito que em janeiro deste ano detectaram uma tentativa fracassada de comprometer a conta de um engenheiro de suporte ao cliente que trabalha para um fornecedor terceirizado. Entretanto, apesar da tentativa fracassada, eles investigaram o que aconteceu juntamente com uma empresa forense que revelou que em janeiro deste ano um atacante obteve acesso ao computador de um engenheiro de suporte e que as imagens reveladas pelo grupo Lapsus$ estavam relacionadas a este incidente.

Em uma atualização do comunicado divulgada pela Okta no último dia 22 de março, a empresa confirmou que uma pequena porcentagem de seus clientes (aproximadamente 2,5%) foi afetada pelo incidente sofrido por um de seus funcionários e que os atacantes podem ter obtido acesso a seus dados.

Como Bradbury explicou, "o impacto potencial para os clientes da Okta está limitado ao acesso dos engenheiros de suporte". Estes engenheiros não são capazes de criar ou excluir usuários ou baixar bancos de dados de clientes. Os engenheiros de suporte têm acesso a alguns dados limitados, tais como tickets Jira e listas de usuários. Ele acrescentou que "engenheiros de suporte podem redefinir senhas e autenticação multifator para usuários, mas eles não têm acesso a senhas".

Mecanismos usados pelo Lapsus$ para obter acesso aos sistemas das vítimas

O Lapsus$, que é monitorado pela Microsoft como DEV-0537, é um grupo criminoso que começou a atacar empresas no Reino Unido e na América do Sul, mas tem expandido seus alvos de ataque em todo o mundo, afetando órgãos públicos, empresas em setores como tecnologia, telecomunicações e varejo, e de acordo com a Microsoft também é conhecido por comprometer contas de usuários em Exchange de criptomoedas para roubar fundos.

Além de buscar o interesse da imprensa para a divulgação de seus vazamentos, o grupo Lapsus$ usa uma variedade de técnicas para realizar ataques visando obter acesso privilegiado através de dados de acesso roubados que lhe permitem roubar e apagar dados de suas vítimas.

Por exemplo, algumas das técnicas usadas por este grupo são ataques de engenharia social via telefone (vishing), ataques de SIM swapp que permitem o roubo de contas, compra de dados de acesso de funcionários em fóruns clandestinos na web, uso de malwares do tipo infostealer, como o RedLine, para roubar senhas e tokens de login, entre outros.

Após obter os dados de acesso ou tokens de login, os criminosos tentam atacar contas ou serviços para obter acesso aos sistemas corporativos.