Por meio do Telegram, o grupo criminoso publicou um arquivo Torrent de aproximadamente 190GB que, segundo a quadrilha, conta com uma quantidade significativa de dados confidenciais da Samsung Electronics. Entre as informações, está o código-fonte da empresa, que aparentemente foi obtido após uma vulnerabilidade de segurança.

De acordo com os criminosos, o arquivo publicado inclui o código-fonte de cada Trusted Applet (TA) instalado no ambiente de execução segura TrustZone, que é usado para operações sensíveis, tais como criptografia de hardware, criptografia binária ou controle de acesso. O arquivo exposto também inclui algoritmos para todas as operações de desbloqueio biométrico, código-fonte do bootloader para todos os dispositivos recentes da Samsung, código-fonte confidencial da Qualcomm, código-fonte para ativação de servidores Samsung e o código-fonte completo da tecnologia usada para autorizar e autenticar contas da Samsung, incluindo APIs e serviços.

Mensagem de anúncio do vazamento de dados da Samsung no grupo de Telegram do Lapsus$.

De acordo com informações do site BleepingComputer, o vazamento realmente ocorreu e o arquivo exposto está dividido em três partes. O portal também destaca que até o momento do download (realizado pela equipe do portal) cerca de 400 pontos estavam compartilhando o arquivo para download. Além disso, cada parte contém um arquivo de texto que detalha as informações contidas em cada pacote. A primeira parte contém código-fonte e informações relacionadas à segurança, defesa, Knox, Bootloader e Trusted Apps; a segunda parte contém código-fonte e dados sobre segurança de dispositivos e criptografia; e a terceira parte inclui os repositórios GitHub da Samsung.

Alguns sites revelaram que, através de um comunicado publicado em um fórum interno da Samsung, a empresa disse que nenhuma informação pessoal de clientes ou funcionários foi vazada e que o incidente não terá impacto nos negócios. Além disso, a empresa confirmou o incidente declarando que as informações vazadas incluem alguns códigos-fonte necessários para o funcionamento de celulares Galaxy.

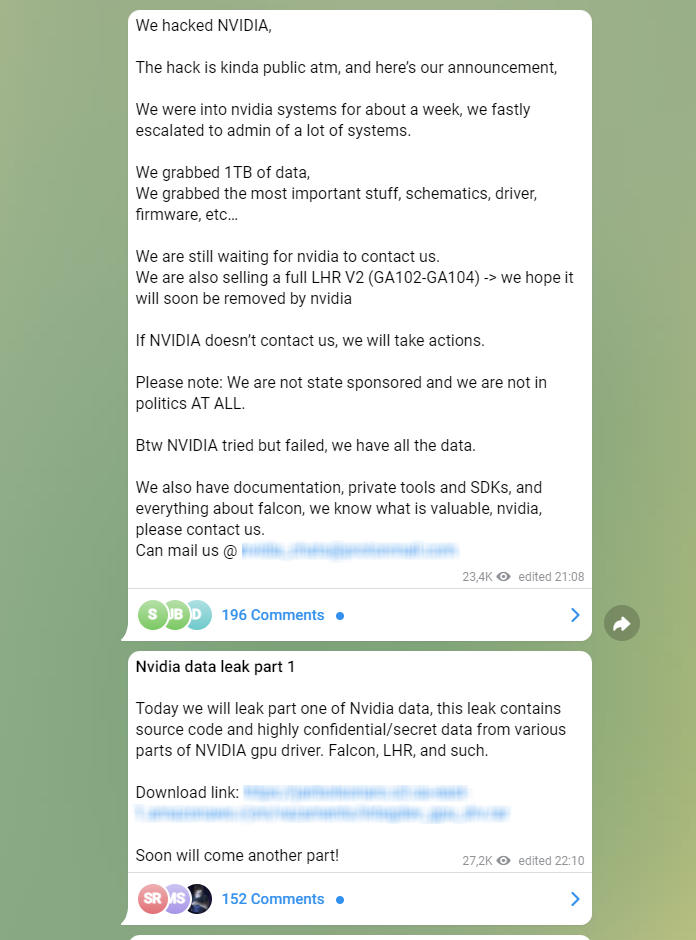

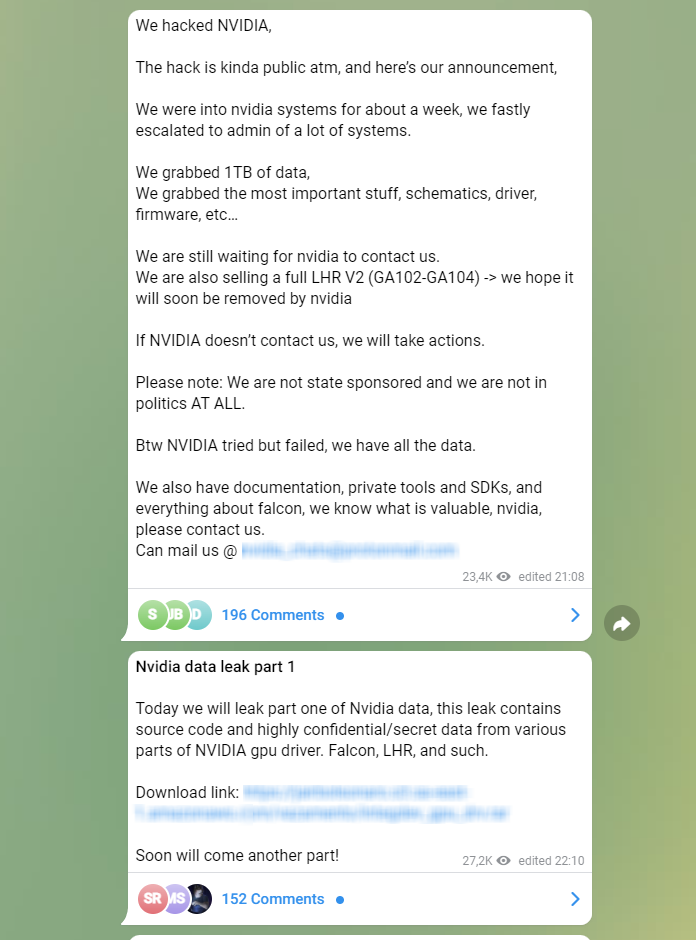

Vazamento de 1TB de dados da NVIDIA

O mesmo grupo de cibercriminosos chamado Lapsus$ foi o mesmo que anunciou no último dia 27 de fevereiro que havia comprometido os sistemas da NVIDIA e coletado 1 TB de dados sensíveis da empresa desenvolvedora de unidades de processamento gráfico (GPU) NVIDIA. De acordo com os criminosos no Telegrama, as informações roubadas incluíam código-fonte para drivers e firmware, assim como documentação, ferramentas internas e alguns kits de desenvolvimento de software (SDKs, pela sigla em inglês).

O grupo extorsionista garantiu ter contatado a NVIDIA e que esperaria até o dia 04 de março para publicar as informações. Como prova, eles vazaram uma parte dos dados roubados contendo código-fonte e dados confidenciais para vários componentes dos drivers das GPU da NVIDIA.

Anúncio do vazamento de dados confidenciais da NVIDIA no grupo de Telegram do Lapsus$.

Uma particularidade desse ataque foi a estratégia de extorsão usada pelo grupo Lapsus$ para negociar com a NVIDIA; o grupo pediu à empresa que liberasse uma atualização para seus firmwares que removem um recurso conhecido como Lite Hash Rate (LHR) e em troca não publicariam as informações. A solicitação feita à empresa ocorreu para que fosse possível usar as placas de vídeo para realizar a mineração de criptomoedas, já que a função LHR introduzida em fevereiro de 2021 tinha o objetivo de desmotivar os usuários que usavam essas placas para minerar Ethereum ou outras criptomoedas ao invés de usá-las para jogos, explicou a ArsTechnica.

Dias depois, o grupo criminoso acrescentou outra exigência à empresa para que o vazamento pudesse ser impedido: que os drives para GPU desenvolvidos pela empresa se tornassem de código aberto.

A NVIDIA confirmou o ataque através de um comunicado oficial divulgado no último dia 23 de fevereiro. O fabricante de chips revelou ter sofrido um incidente de segurança, embora não tenham provas de tenha sido provocado por um ransomware. Entretanto, a NVIDIA alega que as senhas de funcionários e informações de propriedade da empresa foram roubadas de seus sistemas.

Detecção de malwares que usam certificados de assinaturas de código da NVIDIA

Segundo o portal BleepingComputer, os cibercriminosos estão usando certificados de assinatura de código (usados pela NVIDIA para assinar seus executáveis e drivers) para assinar malware e outras ferramentas de hacking. Ao assinar malwares com estes certificados, os criminosos são capazes de obter drivers maliciosos carregados pelo Windows, verificando o proprietário do arquivo e considerando-os drivers legítimos da NVIDIA.

That escalated quickly #Lapsus

#Nvidia #LeakedCertificateMimikatzhttps://t.co/TrY6vL2mEE

KDUhttps://t.co/RDf6bnuArk pic.twitter.com/Jl4tpS5KEr

— Florian Roth ⚡️ (@cyb3rops) March 3, 2022

Estes certificados foram usados para assinar ferramentas como Cobalt Strike beacons, Mimikatz, alguns backdoors e ferramentas de acesso remoto (RATs), como o Quasar.

Embora os certificados roubados tenham expirado, o Windows ainda permite que os drivers certificados com essa assinatura sejam executados no sistema operacional.

Algumas ferramentas para identificar processos em execução com certificados NVIDIA roubados já foram publicadas no Twitter.

Como podemos observar, as consequências desses vazamentos podem ser bem diversas. Veremos se a Samsung confirma o vazamento e se surgem novos fatos em decorrência do vazamento.

O grupo Lapsus$ entrou na cena do cibercrime em meados de 2021 e é conhecido no Brasil pelos ataques ao Ministério da Saúde, Localiza, Correios e sites da Americanas S.A.. De acordo com a Época Negócios, o grupo também se diz responsável pelo ataque à empresa de videogames Electronic Arts (EA) que ocorreu 2021, no qual 780 GB de dados da empresa foram roubados, incluindo o Código-fonte de FIFA 21, entre outras informações valiosas.