Estou fascinado com a ideia de poder invadir um banco desde que meu amor por filmes de assaltos a bancos começou nos anos 90, e acho que finalmente descobri uma maneira de fazê-lo... bem, mais ou menos. A segurança dos aplicativos bancárias típicos me impressiona imensamente e, como especialista em segurança, ainda tenho que pensar em uma maneira de tentar contornar as medidas de segurança - geralmente robustas - embutidas para proteger o dinheiro dos clientes dos bancos, como deveria ser. Entretanto, se os bancos são tão seguros, eu me perguntava se poderia haver uma maneira de atacar um dos serviços mais populares que muitas vezes têm pleno acesso aos fundos financeiros das pessoas: o Paypal.

Para contextualizar, nos últimos 18 meses demonstrei como pode ser fácil invadir uma conta de WhatsApp ou Snapchat se o usuário não tiver as configurações de segurança apropriadas. Isso me levou a pensar se eu deveria subir um pouco mais a aposta e tentar ganhar o controle de uma conta da plataforma financeira usando táticas similares. Acontece que, apenas pela simples arte de "olhar por cima do ombro”, alguém poderia roubar o acesso a uma conta do PayPal e, assim, perder milhares de dólares.

Os ataques de engenharia social estão se tornando mais comuns e estão crescendo em popularidade entre os criminosos. Por outro lado, eles são difíceis de usar para experimentar em alguém em condições de teste, simplesmente porque as “vítimas” estão cientes do vetor de ataque proposto, o que invalida imediatamente o teste e sua viabilidade. No entanto, encontrei uma maneira de tentar acessar a conta do PayPal de alguém e provar isso em um experimento legítimo e legal.

Para realizar esta última prova de conceito (PoC), escolhi testar minha hipótese com alguém que muito provavelmente detectaria o que estava acontecendo, especialmente porque há dinheiro envolvido. É por isso que escolhi como alvo um amigo (vamos chamá-lo de David) que está na indústria da segurança há mais de 20 anos. Na verdade, David é um guru quando se trata de segurança cibernética e poucos golpes passam diante de seus olhos sem que ele perceba o que está acontecendo. Portanto, ele era o candidato perfeito.

Início da experiência

Recentemente concordei em me encontrar com David e alguns outros amigos, que eu tinha encontrado apenas algumas vezes nos últimos 18 meses. Perguntei ao David se ele toparia desempenhar um papel fundamental em uma pequena experiência de segurança. No interesse de contribuir para uma maior conscientização sobre segurança cibernética e melhorar a prevenção de golpes, ele concordou em me permitir experimentar qualquer coisa em sua conta, em troca de eu pagasse um almoço para ele... Entretanto, ele não especificou de quem seria a conta bancária que usaríamos para pagar.

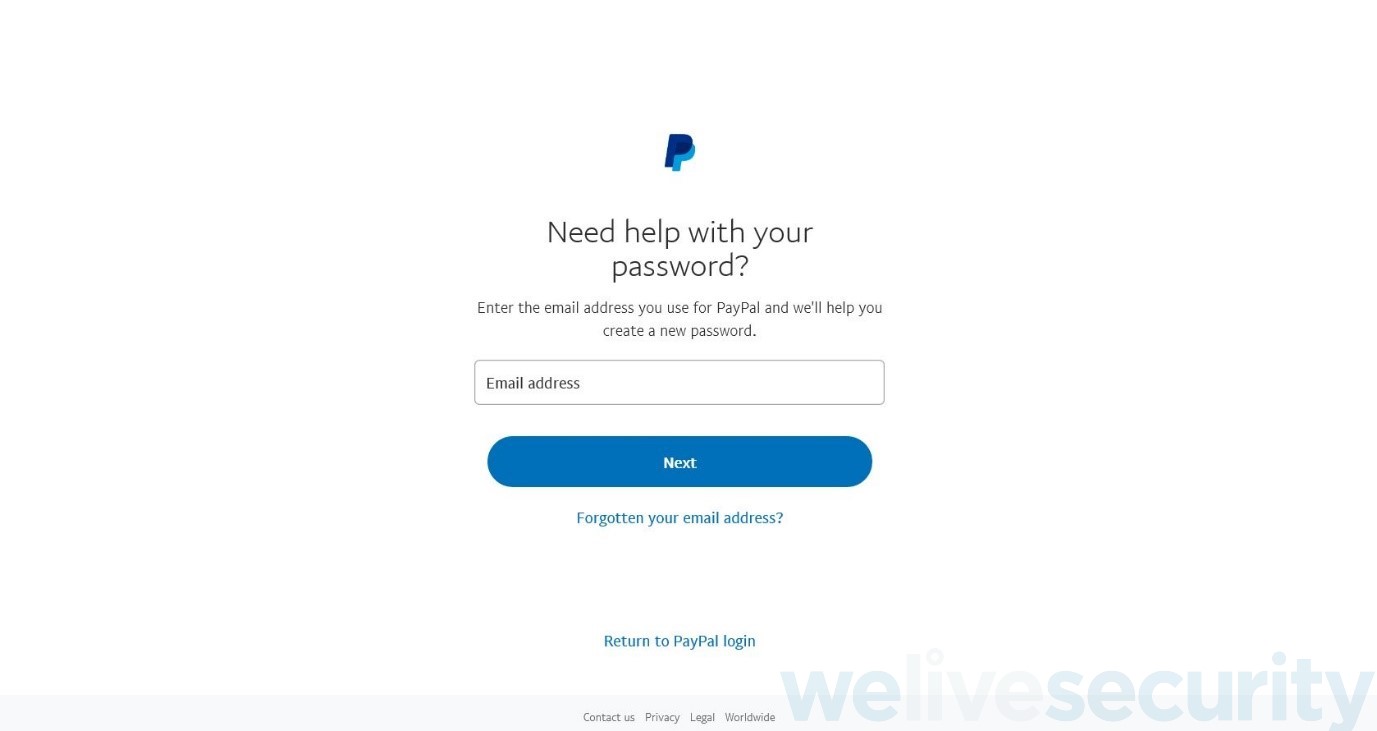

Enquanto estávamos no restaurante, David colocou seu telefone na mesa e estava conversando com alguns de nossos amigos. Abri meu laptop e, enquanto isso, acessei o site do PayPal e fui direto para a opção favorita de um cibercriminoso: "esqueci minha senha".

Eu já sabia qual era o endereço de e-mail pessoal de David e deduzi que seria o mesmo que ele usa para o PayPal. Em um ataque genuíno, o criminoso precisaria saber o endereço de e-mail da vítima, mas hoje em dia, os endereços de e-mail de muitas pessoas podem ser encontrados apenas através de buscas. Na verdade, o Google, o LinkedIn e até o Instagram podem exibir seu endereço de e-mail, que é tudo o que é necessário para iniciar esse ataque a qualquer usuário do PayPal.

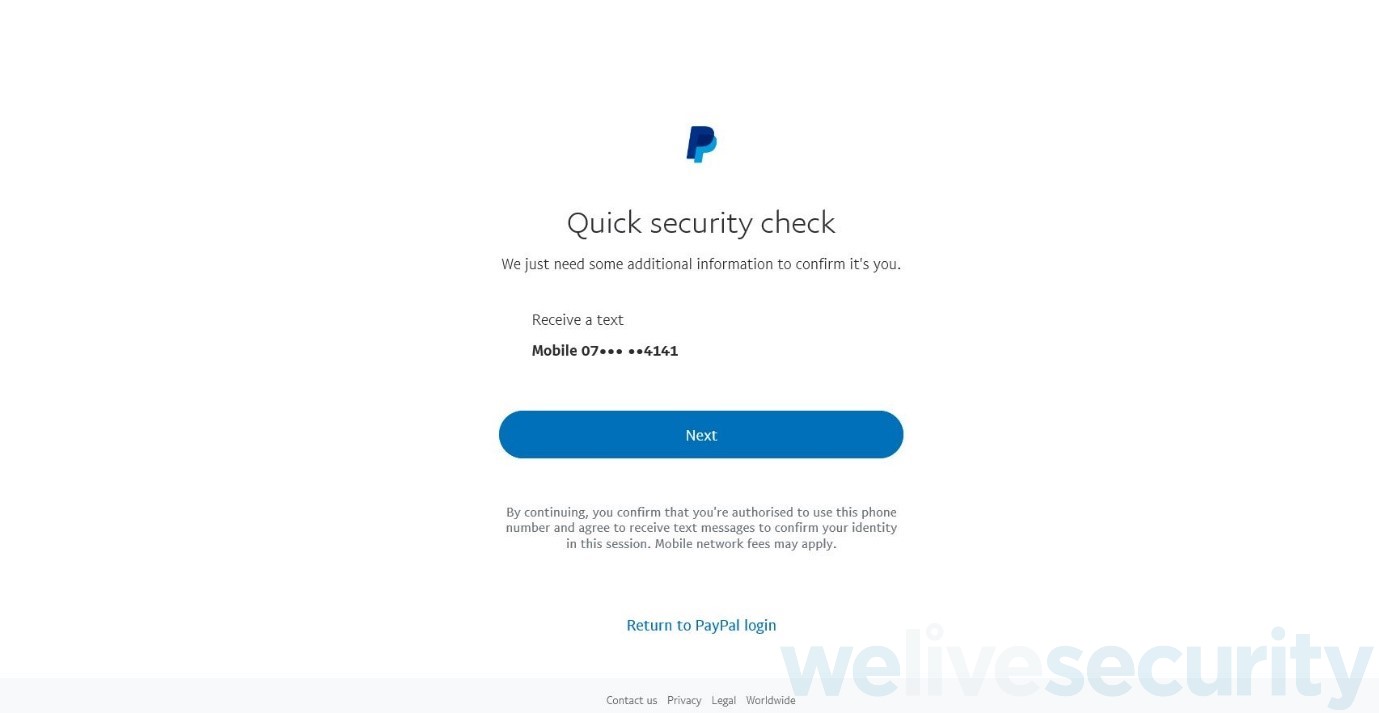

O PayPal então pede para enviar uma "verificação rápida de segurança" através de uma variedade de meios. Em minha pesquisa, isto poderia ser através de uma mensagem de texto, um e-mail, um telefonema, um aplicativo de autenticação ou uma WhastApp. Algumas pessoas têm até mesmo a opção de verificar a segurança através de perguntas de segurança que são sem dúvida tão antigas quanto a conta e suas respostas podem ser extremamente fáceis de descobrir. Não tinha ideia de que eu mesmo ainda tinha essas perguntas definidas como uma opção, e em qualquer configuração eu poderia encontrar onde remover algumas formas de verificação de segurança. Mas, voltando a Dave, a única verificação de segurança que ele tinha era via mensagem de texto, ou seja, esse seria o método de nosso interesse agora.

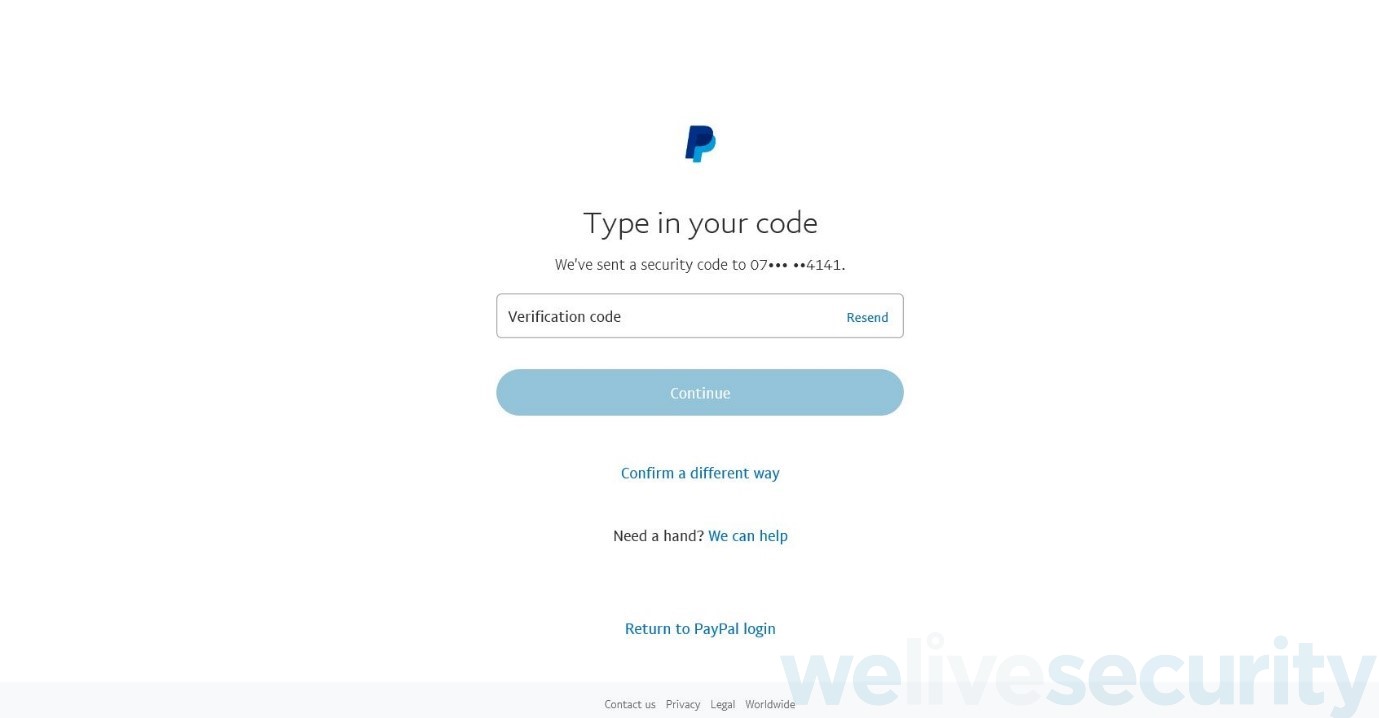

Enquanto David ainda estava conversando com nossos amigos na sala de reuniões, cliquei em "Próximo", o que gerou o envio imediato de um código de seis dígitos para seu telefone.

Peguei o telefone do David sem que ele percebesse e cliquei na tela para ligá-la. Como ele não havia desabilitado a visualização da mensagem na tela de bloqueio do telefone, vi facilmente o código e o digitei no campo para o código de verificação no site - isso era tudo o que eu precisava para acessar a conta do David. O site do PayPal me pediu para escolher uma nova senha para sua conta e eu a alterei para uma que o gerenciador de senhas criou no momento.

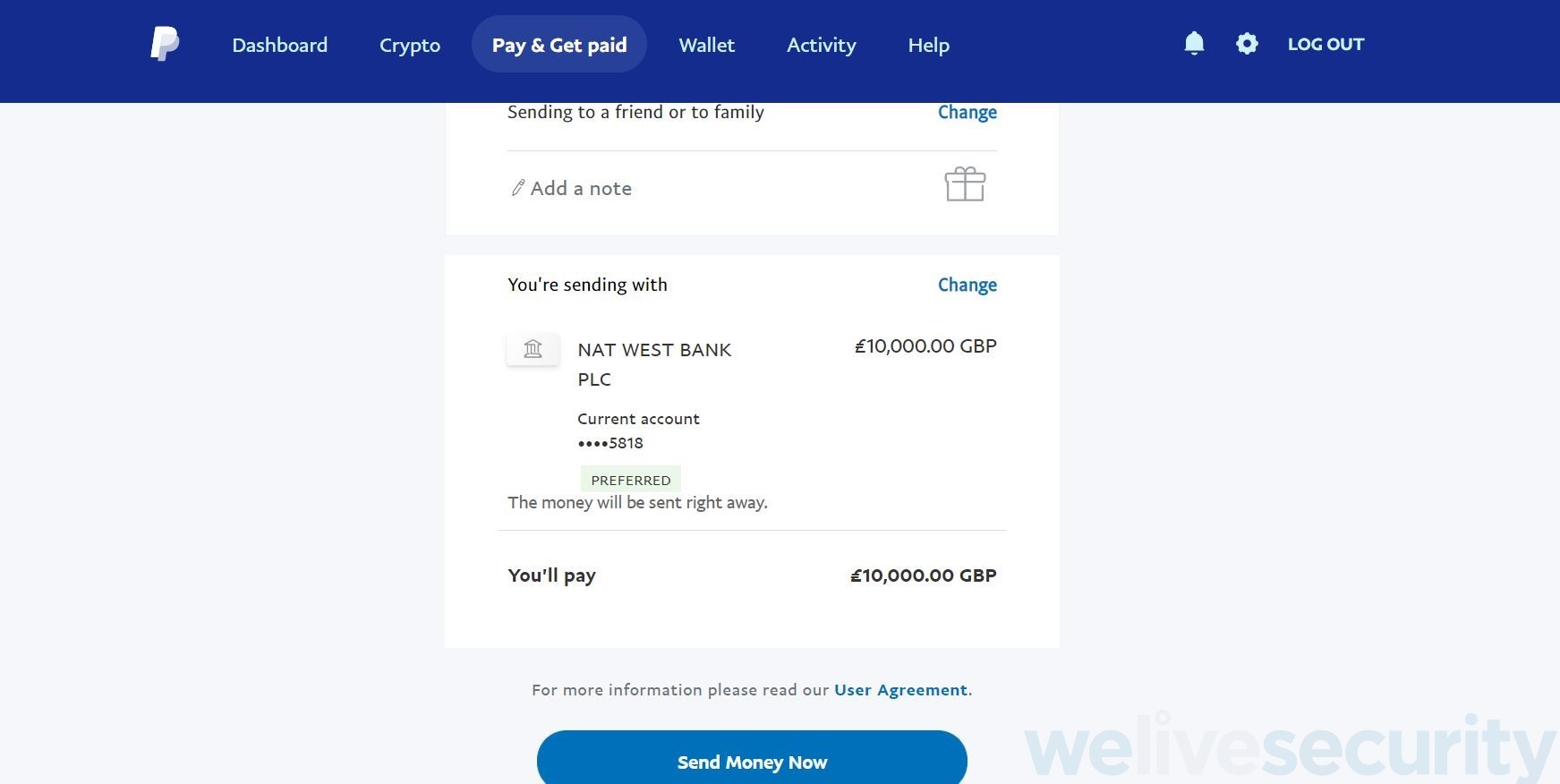

Lá estava eu: olhando para os detalhes da conta do PayPal do David. Eu realmente senti como se tivesse invadido um banco! Estava analisando todas as opções e informações sobre os cartões bancários vinculados. Eu poderia facilmente ter vinculado um banco ou cartão de crédito ou mesmo olhado seus dados pessoais, tais como seu endereço residencial. Eu poderia ter mudado o endereço de e-mail da conta, seu endereço ou seu nome, mas para testar realmente esse ataque, eu cliquei em "enviar dinheiro". Embora eu pudesse ter enviado até 10.000 euros (fui tentado, e até digitei), escolhi enviar apenas 10 euros para minha própria conta do PayPal. Lembre-se que ele tinha autorizado isso, e eu tinha prometido reembolsá-lo por qualquer dinheiro movido de sua conta.

No momento em que cliquei em "enviar dinheiro agora", o telefone de David recebeu um e-mail confirmando que o dinheiro tinha acabado de ser retirado de sua conta e foi nesse momento que ele congelou ao olhar para a notificação em seu Apple Watch. Eu havia transferido o dinheiro e lhe perguntei se poderia pagar o almoço, mas mesmo assim ele olhou para mim sem demonstrar qualquer aspecto de impressionado.

Recapitulando, neste momento, eu poderia ter enviado milhares de euros para qualquer uma das 300 milhões de contas do PayPal em todo o mundo apenas vendo um código no telefone de alguém. Para mim, isso não faz sentido e acho que os usuários precisam estar cientes desse ataque simples. A barreira que alguém tem que pular para comprometer uma conta dessa maneira parece muito baixa, especialmente quando se compara a segurança com a de um banco online típico. No entanto, foi demonstrado que funciona e pode ter danos potenciais consideráveis.

Você pode estar pensando no que aconteceria se o David tivesse simplesmente desligado a visualização de notificações em seu telefone. Entretanto, como demonstrei em meu teste de ataque ao Snapchat, ainda é possível ver essas mensagens quando as vítimas estão simplesmente usando seus telefones; por exemplo, quando se trata de enviar mensagens para as pessoas. Muitas vezes eles desconhecem o modus operandi e simplesmente ignoram essas notificações/avisos. Quando testei o experimento com o PayPal em um telefone Android, descobri que a visualização da mensagem de texto estava habilitada por padrão, e eu tinha uma área destacada da mensagem que selecionava o código de confirmação para que eu pudesse vê-la ainda mais rapidamente.

Veja mais: Apps de pagamento por smartphone: saiba como garantir a segurança das transações

O reconhecimento facial (FaceID) poderia ter ajudado?

Houve outra descoberta quando invadimos a conta do David que foi a gota d'água. Anteriormente, eu vi que David havia desbloqueado seu telefone usando o reconhecimento facial, mesmo usando com máscara. Este é um recurso de desbloqueio no Apple Watch que foi introduzido em abril de 2021 com o iOS 14,5 que evade o FaceID, e na época eu tentei colocá-lo à prova. Tentei isso no telefone do David e, como suspeitava, funcionou facilmente usando meu próprio rosto coberto por uma máscara facial. Embora ele tenha recebido uma notificação em seu Apple Watch dizendo que havia desbloqueado seu iPhone, isso teria sido tudo o que é necessário para desbloquear uma visualização prévia da mensagem e, certamente, ter mais do que tempo suficiente para ler o código de confirmação e iniciar o ataque.

Telefone roubado

Tudo isso me fez pensar no roubo de telefones. Como os telefones incluem a opção de criptografia, presumi que os telefones roubados não valiam muito no mercado clandestino e são relativamente inúteis se os criminosos não realizassem um ataque de engenharia social para obter a senha de reset da Apple ou do Google. No entanto, estou pensando agora que o telefone de qualquer pessoa está em risco se os atacantes souberem seu endereço de e-mail no momento de, digamos, roubá-los dentro de um transporte público. Um simples olhar cima do ombro ou uma rápida busca na Internet pode ser suficiente para obter essas informações com bastante rapidez e depois obter o código de verificação da maneira que vimos anteriormente, o que significa que o dano potencial é enorme.

Perguntas de segurança

O PayPal ainda oferece perguntas de segurança e, pelo que descobri, não consegui removê-las, apenas alterar as respostas. A página de configurações de segurança do PayPal diz que "para sua proteção, por favor, escolha 2 perguntas de segurança. Desta forma, podemos verificar se é realmente você". Entretanto, passar tais questões de segurança é muitas vezes extremamente fácil no mundo da engenharia social e a quantidade de dados disponíveis sobre muitos de nós nas redes sociais, por isso parece uma loucura que essa opção esteja disponível para acessar um aplicativo financeiro.

Então, por que é tão fácil?

Os bancos estão trabalhando continuamente para dificultar a exploração de seus sistemas por criminosos e muitas vezes os atualizam sem nosso conhecimento para manter nossas contas seguras. Mas se usamos o PayPal como forma de pagamento em aplicativos como Uber ou eBay, que está constantemente ligado a nossos cartões de crédito e contas bancárias, este não seria o elo mais fraco da cadeia?

Sem a intenção de culpar o PayPal, acho que há muitas técnicas de prevenção que podem ser aplicadas agora mesmo, depois de ler este artigo. Isto não é de forma alguma culpa do PayPal, mas demonstra uma possibilidade que os cibercriminosos tentarão explorar e, portanto, precisamos estar atentos.

Métodos de prevenção

- Não confie na autenticação em duas etapas baseada em mensagem de texto; sempre que possível, use um aplicativo autenticador ou uma chave de segurança.

- Nunca ignore um código de confirmação. Se você receber um quando não o espera, provavelmente há algo que precisa ser investigado.

- Nunca negligencie o telefone.

- Oculte a visualização de todas as mensagens de texto e outras notificações de aplicativos.

- Se seu telefone for perdido ou roubado, entre em contato com a operadora imediatamente para bloquear o SIM. Em seguida, use o “Find My” da Apple ou o “Find My Device” do Google para localizar o telefone e colocá-lo no Modo Perdido.

- Use um endereço de e-mail alternativo para o PayPal, que outros usuários não consigam adivinhar.

- Desative ou altere as respostas de segurança do PayPal para senhas aleatórias não relacionadas à pergunta e salve-as em um gerenciador de senhas.

- Remova a opção que permite que o reconhecimento facial funcione com um Apple Watch enquanto estiver usando uma máscara.

É claro que entrei em contato com o PayPal solicitando uma resposta. Uma representante da empresa respondeu o seguinte: "revisei todo o documento que você compartilhou. No entanto, tenha em conta que educamos nossos usuários a não compartilhar o código de segurança que receberam do PayPal com ninguém".