O termo Threat Threat Hunting é o mesmo que Threat Intelligence? Não. Hunting não é sinônimo de Inteligência de Ameaças (Cyber Threat Intelligence). É fundamental entender a diferença, pois ambos os termos ainda são muitas vezes usados como se fossem a mesma coisa.

Por um lado, o processo de Threat Intelligence envolve a análise e o processamento de múltiplos dados sobre as causas, motivos, alvos e comportamentos de ataques realizados por cibercriminosos. Por outro lado, existe o Threat Hunting, que não tem o mesmo objetivo, embora a inteligência da ameaça seja um excelente ponto de partida para o processo de Threat Hunting.

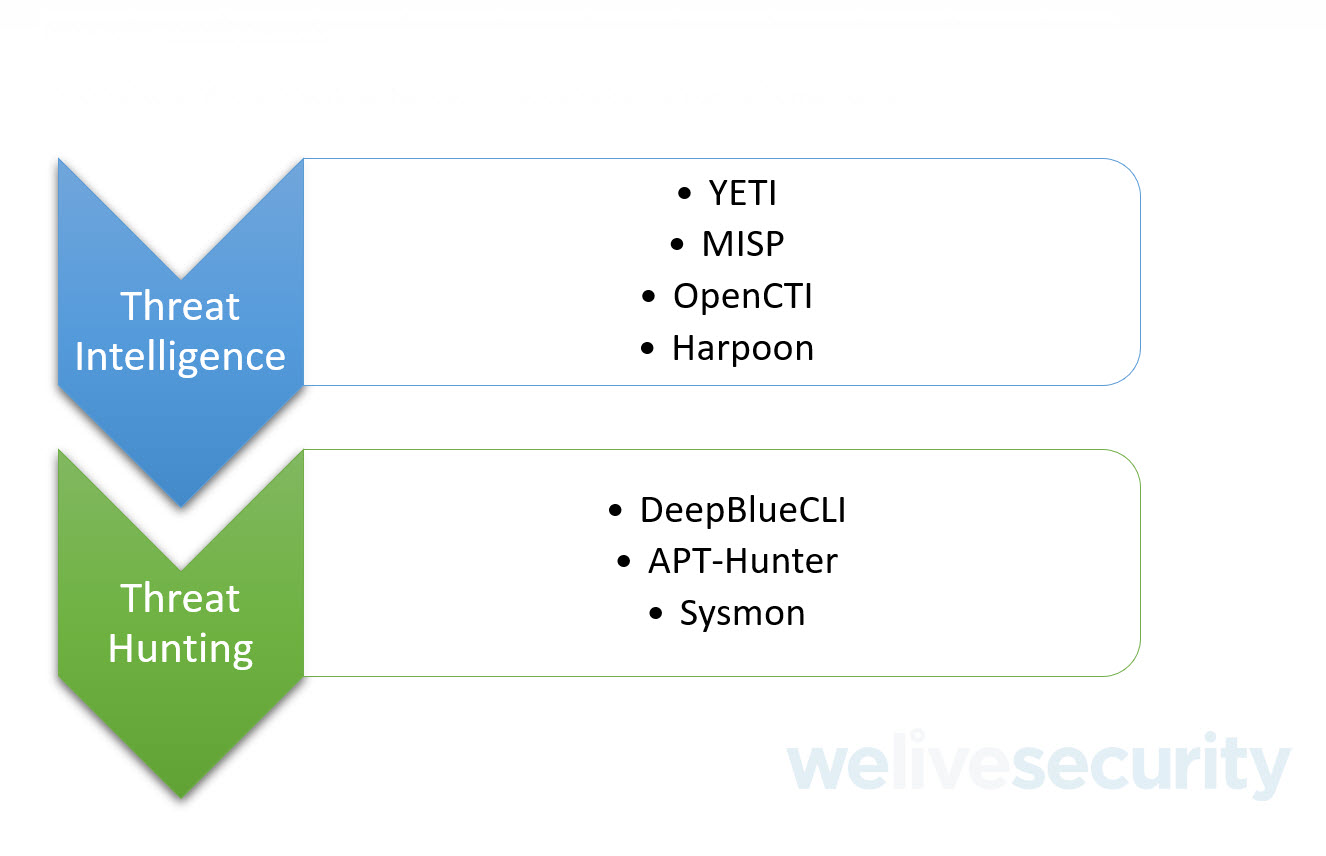

Tendo entendido as diferenças entre os dois termos, confira algumas ferramentas:

Diferenças entre Threat Hunting e Threat Intelligence.

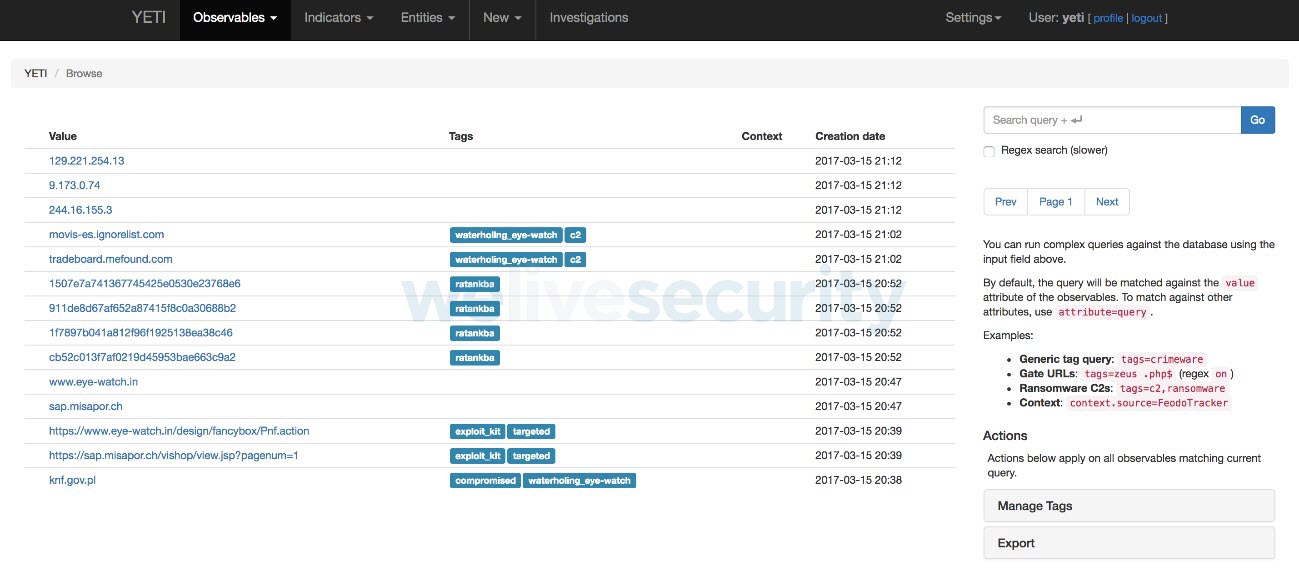

Exibição do painel central de ameaças no Yeti.

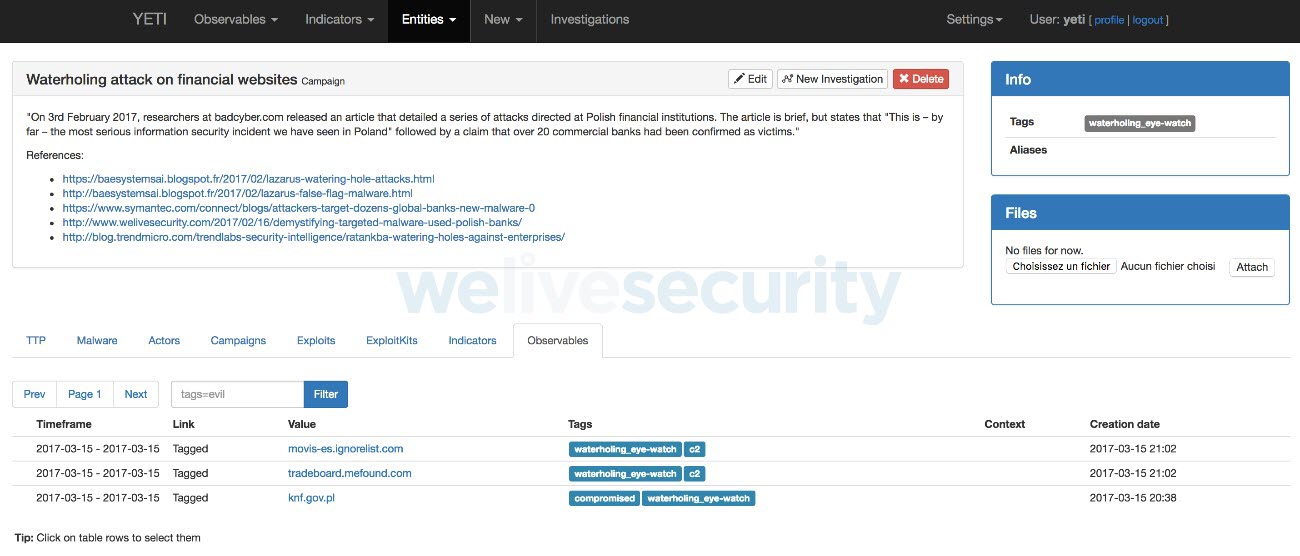

Exemplo de tracking de campanhas no Yeti.

Entre as funcionalidades do Yeti se destaca o envio de indicadores e o fato de que através de várias fontes OSINT nos permite visualizar todos os TTPs, IoCs e códigos maliciosos associados.

O principal benefício desta ferramenta é que permite que os analistas se concentrem em adicionar informações de inteligência em vez de se preocupar com os formatos de exportação legíveis por dispositivo.

Considerando que a plataforma YETI tem uma API, que permite automatizar diferentes consultas a outras plataformas de inteligência, ela adiciona a funcionalidade de produzir gráficos enfocados em ameaças específicas através de fontes externas. Além disso, a inteligência desenvolvida dentro da plataforma permite que os analistas alimentem facilmente outras tecnologias de bloqueio, como um serviço SIEM, já que possui uma integração de fácil utilização.

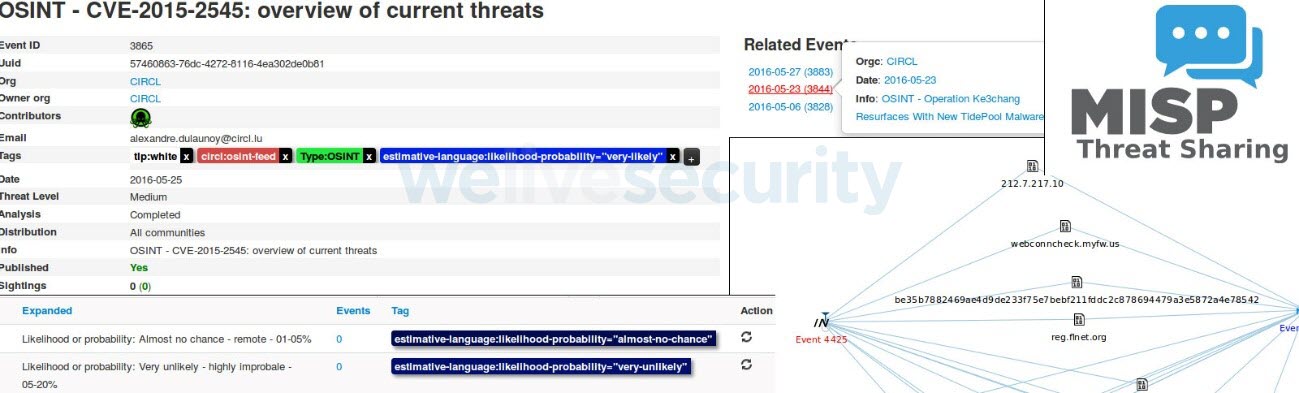

MISP

A MISP (Malware Information Sharing Platform) é uma das ferramentas fundamentais para compartilhar Indicadores de Compromisso. Essa ferramenta é utilizada por muitas empresas em todo o mundo e por organizações/instituições que colaboram com a produção de inteligência sobre ataques, pois o objetivo dessa ferramenta é enriquecer a base de inteligência a fim de obter mais capacidade de proteção.

Ferramenta MISP Threat Sharing.

A plataforma permite organizar a forma como a informação é compartilhada, ou seja, de certo modo o MISP ajuda na padronização dos indicadores, o que contribui para que muitas empresas e organizações colaborem com a centralização de informações.

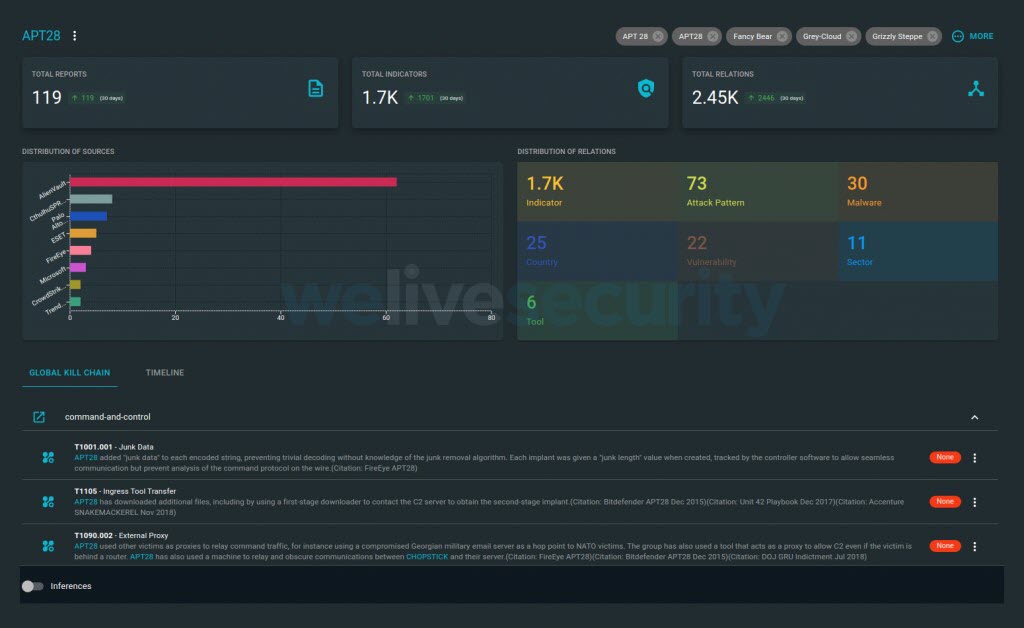

Open CTI

O projeto OpenCTI (Open Cyber Threat Intelligence) é uma plataforma para processar e compartilhar conhecimentos sobre inteligência de ameaças cibernéticas. A ferramenta OpenCTI, que ajuda as empresas a organizar indicadores de inteligência, foi inicialmente criada pela ANSSI (Agência Nacional de Segurança Cibernética da França) junto com a CERT-EU (Centro de Estudos, Respostas e Tratamento de Incidentes de Segurança na União Europeia).

Os dados são estruturados com base na padronização STIX2 (Structured Threat Information eXpression). Além disso, uma das principais vantagens do OpenCTI é que ele pode ser integrado com outras ferramentas como MISP, MITRE ATT&CK, entre outras.

Exemplo de visualização no Open CTI.

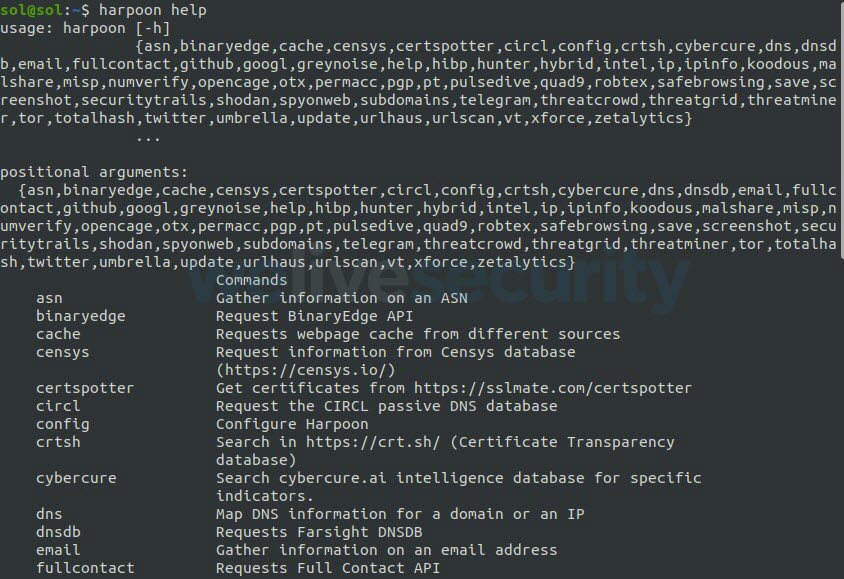

Harpoon

O Harpoon é uma ferramenta desenvolvida em Python para automatizar a inteligência de ameaças e tarefas de inteligência de código aberto. A principal vantagem do Harpoon é que ele permite verificar diferentes plataformas, tais como Malshare, MISP e Threat Miner.

Harpoon.

Ferramentas para Threat Hunting

Sysmon

Embora não seja Open Source, o System Monitor (Sysmon) é uma ferramenta gratuita do sistema Windows que, uma vez instalada, permanece dentro do sistema reinicializado, pois pode monitorar e registrar todas as atividades pertencentes aos registros do Windows.

O Sysmon fornece uma grande variedade de informações de atividades, tais como conexões de rede, criação de processos, mudanças nas linhas de tempo de criação de arquivos, acesso à memória de processos ou até mesmo a criação de threads remotos. Além disso, ela tem a capacidade de identificar atividades suspeitas ou maliciosas a fim de interpretar intrusões que ocorrem na rede.

APT-Hunter

O APT-Hunter é uma ferramenta de busca de ameaças para registros de eventos do Windows, que é usada para detectar comportamentos APT ou atividades suspeitas ocultas nos registros de eventos do Windows. A ferramenta é usada principalmente por “Purple teams” e é escrito em Python.

Esta ferramenta contém uma lista pré-carregada, que permite detectar IoCs dentro do framework do MITRE ATT&CK.

Para a coleta dos registros do Windows, a ferramenta apresenta uma interface simples, oferecendo duas possibilidades de formato de registros: um em formato EVTX (Windows 7 Event Log Format) e o outro em CSV.

Após executar a ferramenta, o APT-Hunter fornece dois arquivos de saída:

- Um arquivo com extensão .xlsx: inclui todos os eventos detectados como suspeitos ou maliciosos pela ferramenta.

- Um arquivo com uma extensão .csv: no qual fornece informações sobre as atividades cronologicamente. Esse arquivo pode então ser carregado em uma linha do tempo para observar a cronologia do ataque.

DeepBlueCLI

Para detecção de ameaças ou Threat Hunting, é necessário ter um banco de dados que indique atividades maliciosas ou suspeitas. Esta base de conhecimento pode ser o DeepBlueCLI, que consiste em um módulo PowerShell para pesquisar ameaças através de registros de eventos do Windows. Essa ferramenta pode ser encontrada no repositório SANS-blue-team.