O motivo pelo qual escrevo este artigo é o mesmo que nos faz falar frequentemente sobre o ransomware, seja por algum incidente grave que teve repercussão na imprensa ou por termos identificado novas funcionalidades em variantes. As famílias de ransomware de um modo geral evoluíram muito suas capacidades de comprometimento de ambientes e extração de informações e, se não bastasse, muitas dessas famílias estão oferecendo a modalidade RaaS em suas operações.

Mas afinal, o que é o ransomware as a service?

É o serviço ofertado por grupos cibercriminosos que permite que os afiliados, termo usado pelas famílias de ransomware para se referirem aos criminosos que contratam o serviço de ransomware, tenham acesso a uma infraestrutura robusta, bem elaborada, com códigos maliciosos desenvolvidos para evadir defesas sem que seja necessário ter conhecimento sobre programação ou ter criado a estrutura de tudo por eles mesmos.

O conceito é muito similar a contratação de um serviço em nuvem, basta pagar a mensalidade para ter acesso a tudo o que a estrutura tem a oferecer.

O valor a ser cobrado para o uso da estrutura, bem como os recursos oferecidos aos afiliados, irão variar dependendo de qual grupo cibercriminoso será contratado. Abaixo listarei alguns dos recursos oferecidos por esses criminosos, e vale ressaltar que estes itens não estão necessariamente ligados a uma oferta de um grupo específico. A listagem abaixo se refere a vários serviços ofertados por grupos distintos.

- Malware pronto para a distribuição, não detectável e com técnicas de ofuscação para a execução;

- Distribuição do pagamento do resgate – aqui pode haver modalidades distintas, desde divisão dos lucros variando entre 50% a 70% do valor obtido sendo pago ao afiliado até o valor integral, pois os criminosos cobram apenas a criação do malware e o uso da estrutura;

- Os modelos que pude observar sendo praticados atualmente são os de divisão em porcentagens;

- Orquestração completa do ataque através dos servidores de Comando e Controle;

- Possibilidade de roubo de informações sensíveis do ambiente para extorsão futura (Doxing);

- Auxílio para conseguir novos alvos.

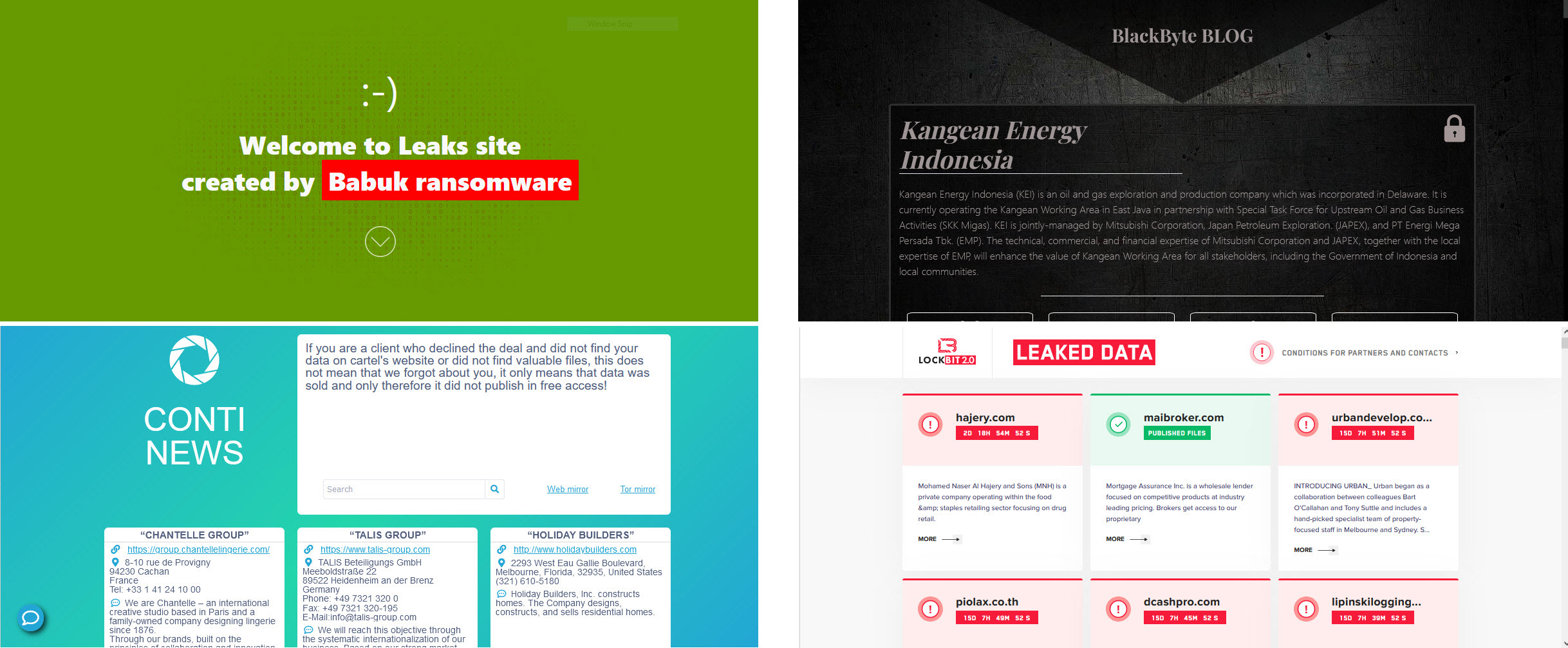

Páginas iniciais de grupos de ransomware as a service.

Outro ponto que nos chamou a atenção foram as métricas apresentadas por nossos sistemas, elas têm mostrado que o número de famílias de ransomware aumentou muito nos últimos tempos e que as detecções das ameaças em si têm diminuído.

Isso significa que as famílias de malware estão ficando mais assertivas em suas abordagens às vítimas, normalmente se valendo de explorações de vulnerabilidades para realizar o comprometimento inicial de um ambiente. Aliando estas estratégias de entrada ao fato de que o ransomware é, sem sobra de dúvida, o tipo de ameaça mais rentável dos últimos anos, temos como resultado o que deveria ser a principal causa de preocupação das empresas hoje em dia.

Se pensarmos no modelo de negócio do ransomware as a service, ele tem como um dos principais intuitos “armar” pessoas que queiram comprometer determinada estrutura de rede, mas que ainda não possuem o conhecimento necessário para fazer isso. E o que torna esse cenário mais preocupante do que um ataque de ransomware normal é que as pessoas que contratam esse tipo de serviço têm um grande potencial para serem funcionários, prestadores de serviço ou rivais comerciais da empresa alvo.

Caso o contratante seja um funcionário ou um prestador de serviço, este seria um dos piores cenários possíveis já que as empresas geralmente protegem o perímetro e se “esquecem” de proteger equipamentos internos, e isso faz com que a ameaça infecte o ambiente sem dificuldade alguma e comece a se propagar. Se o contratante for um concorrente o cenário também é crítico, pois ele poderá ter informações privilegiadas sobre o alvo, como processos de negócio e contratações de funcionários ou serviços, conhecer pessoalmente os funcionários do alvo entre outras informações valiosas que lhe darão uma chance maior de entrada no ambiente.

E como um criminoso consegue contratar um serviço de ransomware?

Caso se tenha um mínimo de conhecimento sobre o acesso a Dark Web e conheça alguns endereços de busca ou páginas de indexação de conteúdo, encontrar ofertas de RaaS pode demorar menos de 10 minutos. Caso o criminoso não tenha um conhecimento mínimo sobre o assunto, será necessário buscar em fóruns da surface, encontrar esses tais concentradores de links, buscadores ou fóruns que o levem a encontrar os sites (.onion) de grupos de ransomware. A partir daí basta entrar em contato com eles e iniciar a negociação. Por estarem provendo um serviço, eles com certeza serão receptivos a novos afiliados.

Como citei, o caminho é mais rápido ocorre pela Dark Web, mas é possível encontrar muito conteúdo interessante em buscadores normais como o Google - por exemplo, basta pesquisar os termos corretos.

Todos esses elementos nos levam a acreditar que o RaaS terá um impacto cada vez maior no cenário de segurança global e, por isso, o apontamos como uma das tendências para 2022. Acreditamos que todas as empresas, sem exceções, deveriam considerar essa ameaça como risco alto e probabilidade alta, e adotar medidas para evitar que a infecção seja bem sucedida.

Dentre as melhores práticas para evitar esse tipo de ameaça estão:

- Least privilegie: um dos fatores que contribui para que uma infecção se inicie dentro do ambiente é o excesso de privilégios. Procure sempre restringir ao máximo os privilégios de todos os usuários dentro da rede, isso evitará que arquivos maliciosos sejam executados inadvertidamente.

- Não foque no perímetro, foque em tudo!: quando o assunto é segurança, é interessante tratá-la da forma mais abrangente possível, preocupando proteger todo e qualquer equipamento presente no ambiente e não só os perímetros de rede que se conectam à internet.

- Revise: isso serve para privilégios de acesso, usuários, grupos, processos e tudo o que houver no ambiente. É imprescindível para a saúde do ambiente que haja revisões periódicas em privilégios, grupos, usuários de férias/afastados/desvinculados da empresa e todos os outros aspectos que garantam que o que está sendo utilizado no momento é realmente o necessário, e que esse necessário seja o mais seguro possível.

- O mínimo de segurança é exatamente isso, o mínimo. Evolua seu ambiente sempre.: evolua seu ambiente sempre - antivírus, firewall e backup são os requisitos básicos para a segurança de uma rede. Caso já tenha soluções de segurança bem estabelecidas em seu ambiente, é interessante perguntar-se qual seria o próximo passo para um ambiente ainda mais seguro, e tomar medidas que te levem em direção a isso.

- Eduque os colaboradores para entenderem de segurança da informação: campanhas periódicas que abordem formas de identificação de phishings, possíveis formas usadas pelos criminosos para abordar as vítimas, comportamento seguro dentro e fora do ambiente corporativo são eficazes em baixar o número de incidentes de segurança.