A ESET iniciou essa série de artigos em agosto de 2019 com o objetivo de desmistificar os trojans bancários latino-americanos. Desde então, destacamos os mais ativos, tais como Amavaldo, Casbaneiro, Mispadu, Guildma, Grandoreiro, Mekotio, Vadokrist, Ousaban e Numando. Os trojans bancários da América Latina compartilham muitas características e comportamentos, e esses vínculos em comuns foram abordados em um whitepaper produzido pela ESET. Portanto, ao longo da série nos enfocamos nas características únicas de cada família de malware para distingui-los uns dos outros.

Principais descobertas

- Os trojans bancários latino-americanos são uma ameaça contínua e em evolução;

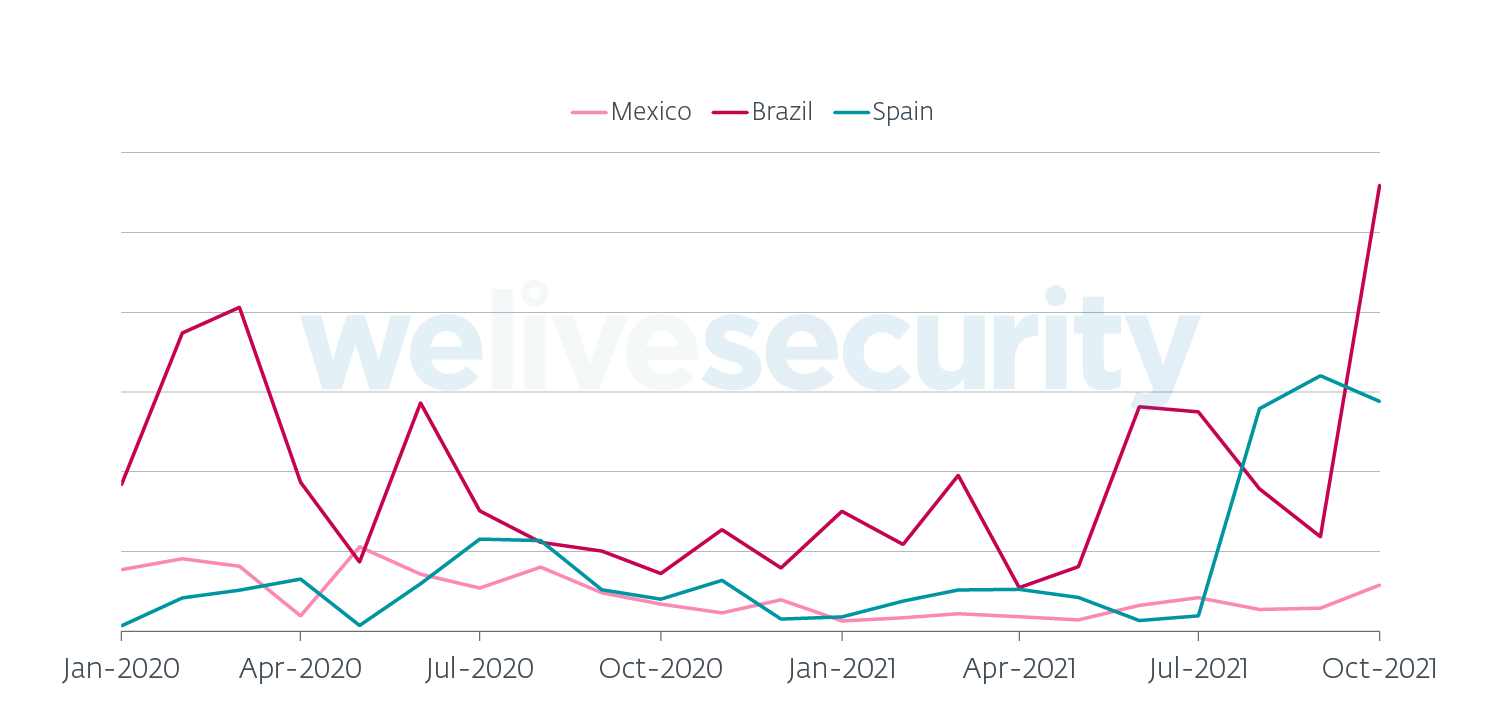

- Essas ameaças visam principalmente o Brasil, a Espanha e o México;

- Há pelo menos oito famílias de malware que ainda continuam ativas no momento de produção deste artigo;

- Três famílias se tornaram inativas durante a publicação desta série, portanto não foram abordadas em nenhum artigo, mas, desta vez, descrevemos brevemente suas principais características;

- A grande maioria é distribuída via malspam, geralmente incluindo um arquivo ZIP ou um instalador MSI.

Situação atual

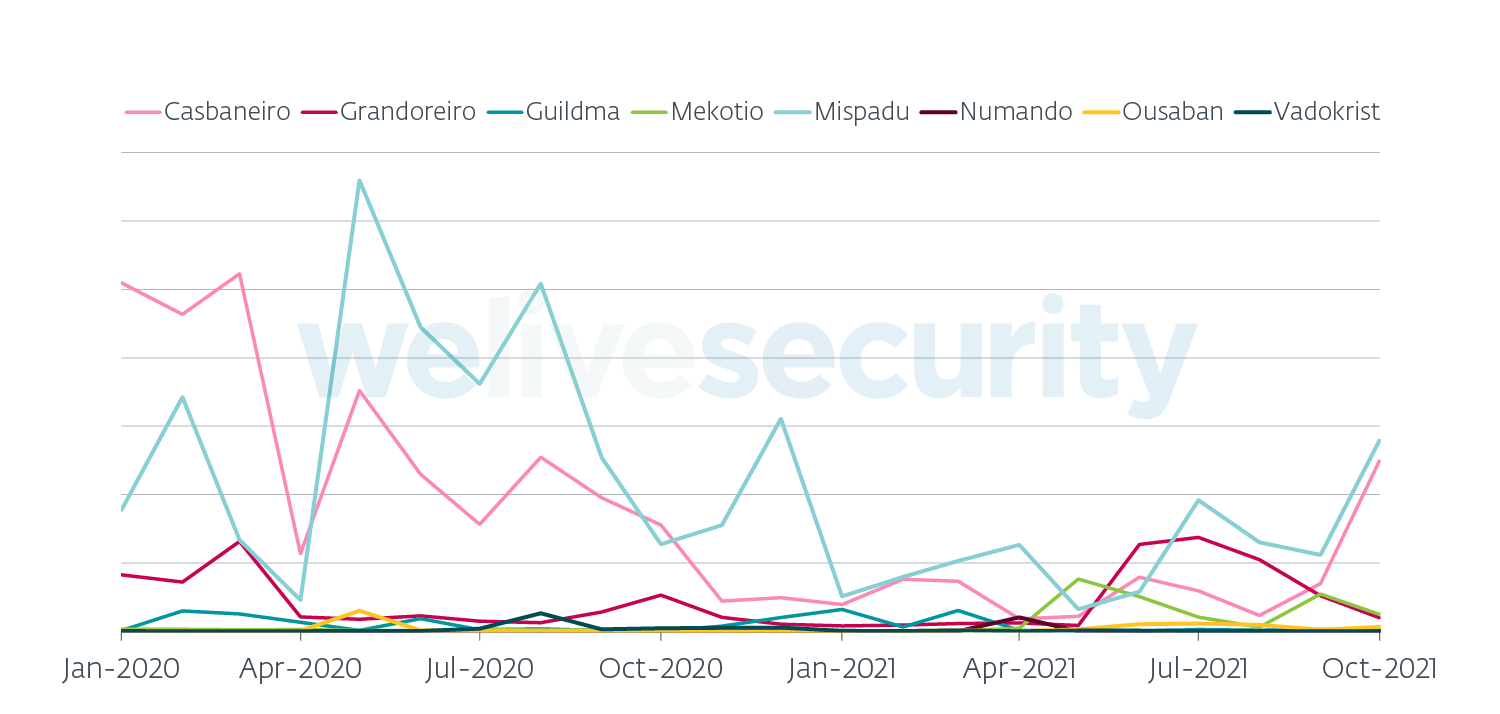

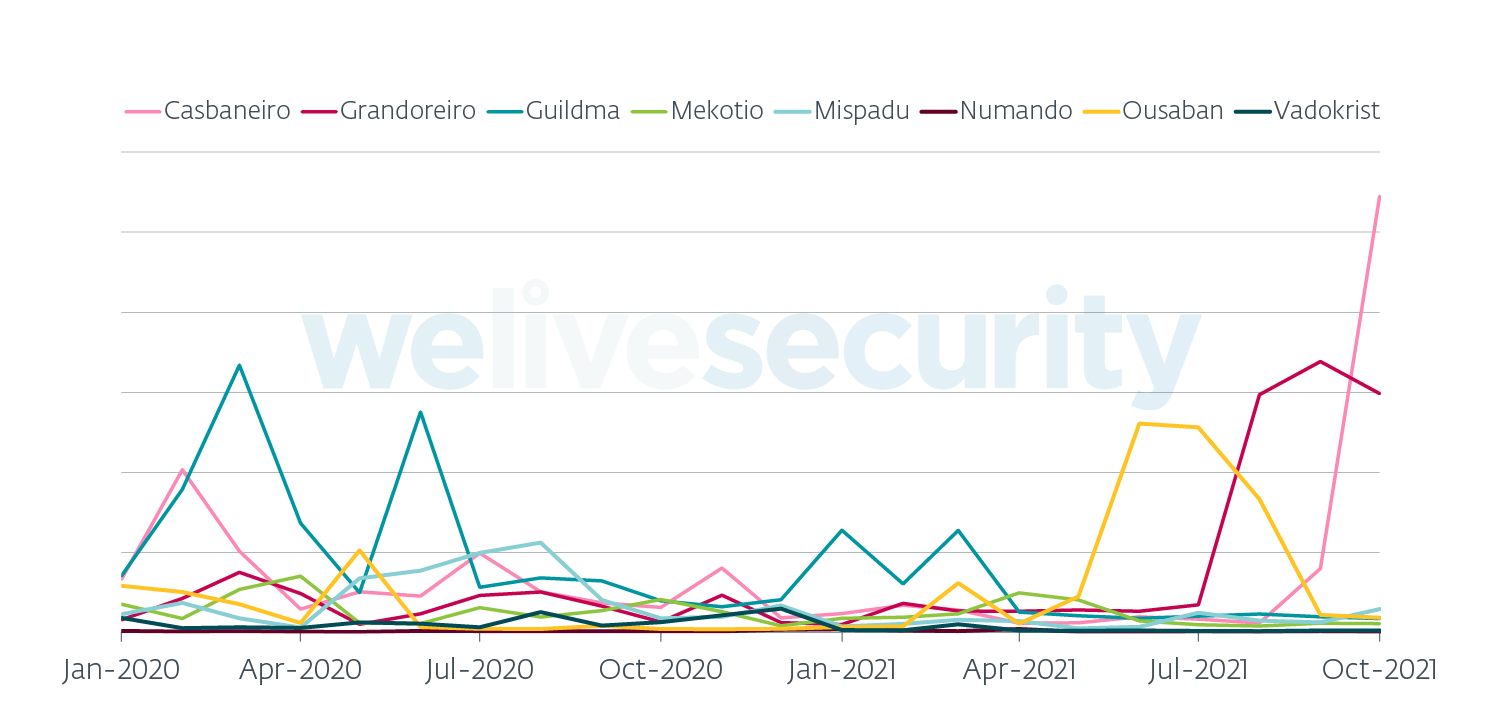

Além de Amavaldo, que se tornou inativo por volta de novembro de 2020, todas as outras famílias ainda estão ativas atualmente. O Brasil continua sendo o país mais visado por essas famílias de trojans, seguido pela Espanha e México (ver Figura 1). Desde 2020, Grandoreiro e Mekotio se expandiram para a Europa, principalmente para a Espanha. O que começou como várias campanhas menores, provavelmente para testar o novo território, transformou-se em algo muito maior. De fato, em agosto e setembro de 2021, Grandoreiro lançou sua maior campanha até o momento, visando a Espanha (ver Figura 2).

Os outros artigos da série:

- Amavaldo: un troyano bancario dirigido a Brasil y México

- Casbaneiro: particularidades deste trojan bancário que afeta Brasil e México

- Mispadu: trojan bancário é distribuído através de cupons falsos do McDonald’s no Facebook

- Guildma: um trojan bancário que ataca o Brasil

- Grandoreiro: trojan bancário afeta usuários no Brasil

- Mekotio: análise desta família de malware bancário que é direcionada ao Brasil

- Vadokrist: malware bancário direcionado ao Brasil

- Ousaban: trojan busca roubar dados de login bancário e de e‑mails

- Numando: novo trojan tenta roubar dados bancários e afeta principalmente o Brasil

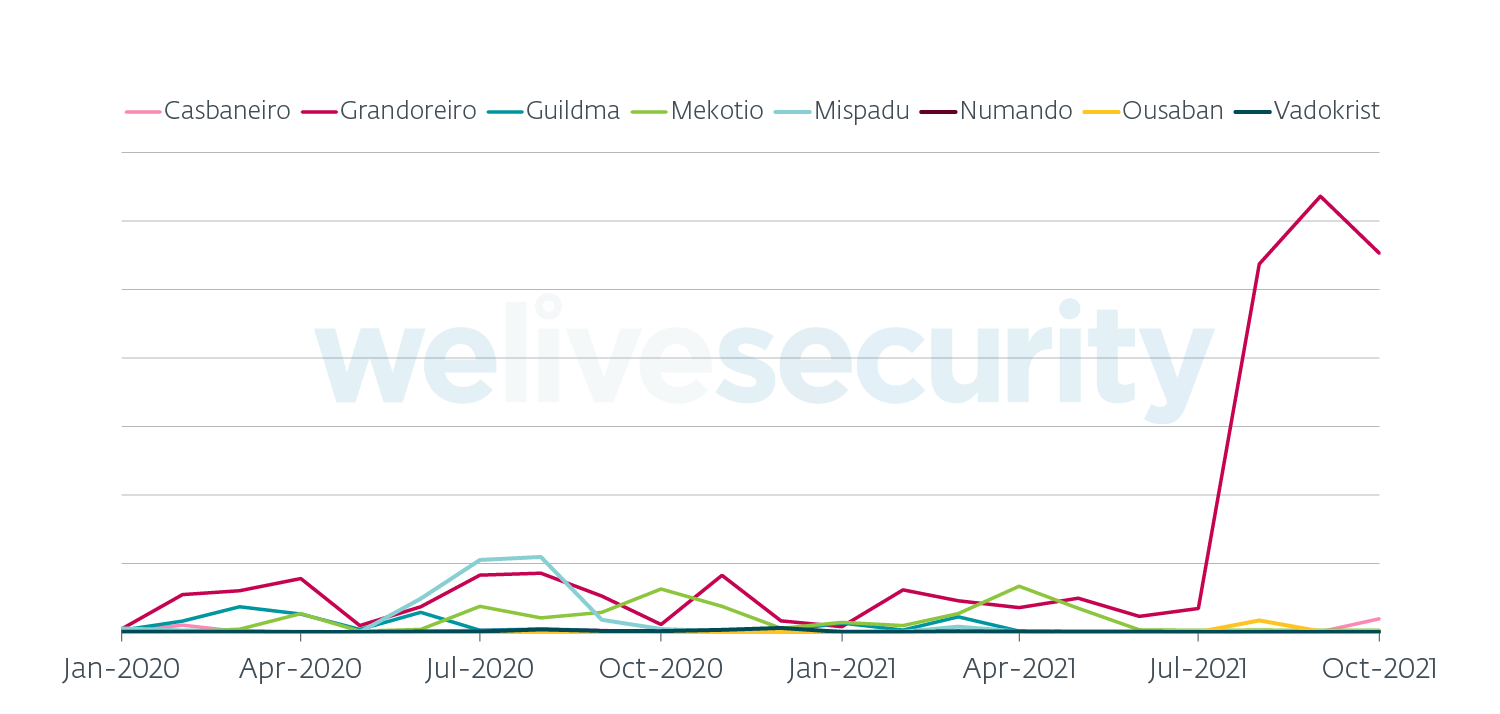

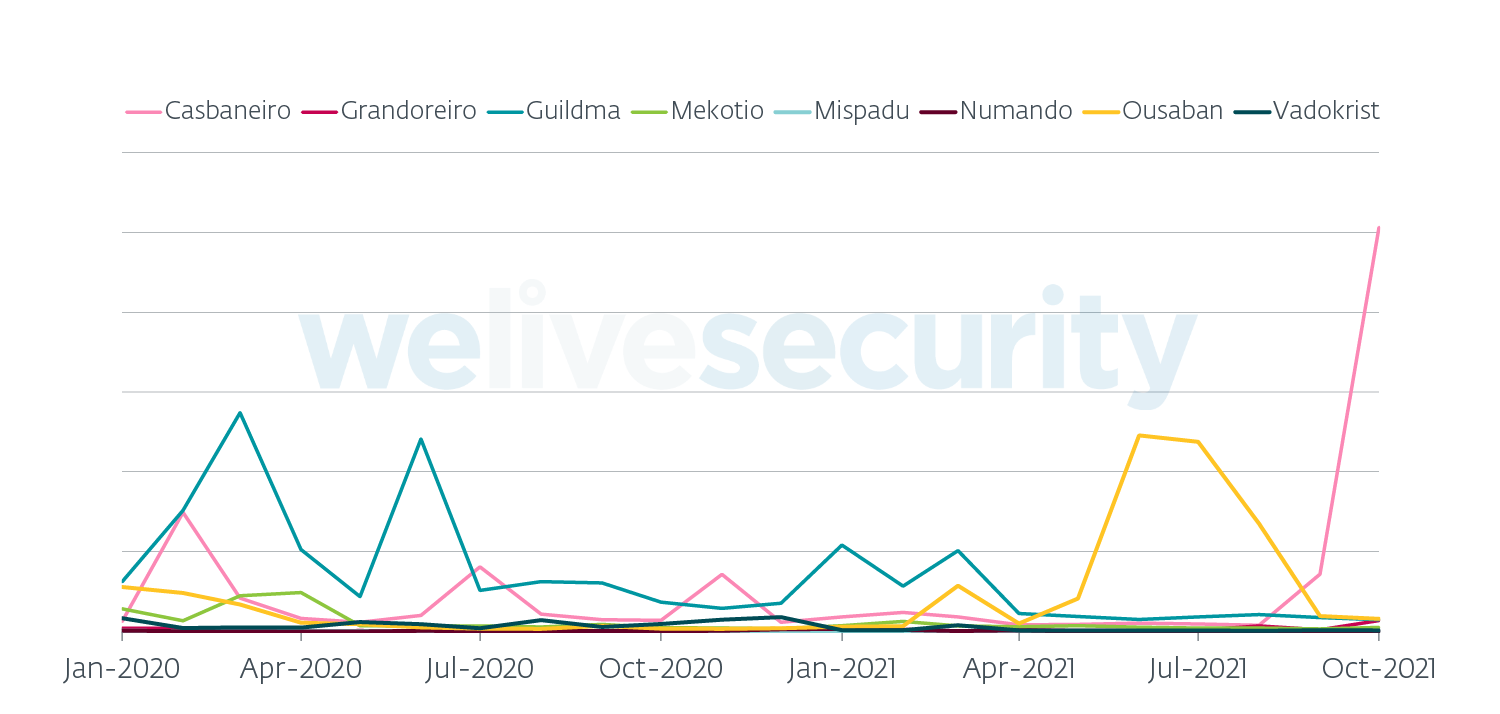

Enquanto Grandoreiro continua dominando na Espanha, Ousaban e Casbaneiro dominaram o Brasil nos últimos meses, como pode ser visto na Figura 3. Mispadu parece ter mudado seu foco quase exclusivamente para o México, ocasionalmente acompanhado por Casbaneiro e Grandoreiro, como também pode ser visto na Figura 4.

Os trojans bancários latino-americanos costumavam ser atualizados com muita frequência. Durante os primeiros dias de nosso monitoramento, alguns deles adicionaram ou modificaram suas características principais várias vezes ao mês. Atualmente, eles ainda mudam com frequência, mas o núcleo parece permanecer quase intacto. Devido ao desenvolvimento parcialmente estabilizado, acreditamos que os operadores estão agora se concentrando em melhorar a distribuição da ameaça.

As campanhas que vemos sempre vêm em ondas e mais de 90% delas são distribuídas via malspam. Uma campanha geralmente dura, no máximo, uma semana. No terceiro e quarto trimestre de 2021, vimos que Grandoreiro, Ousaban e Casbaneiro aumentaram muito seu alcance em relação à sua atividade anterior, como pode ser visto na Figura 5.

Impacto

Os trojans bancários latino-americanos precisam de muitas condições para serem bem sucedidos em seus ataques:

- As vítimas em potencial têm que seguir certos passos necessários para instalar o malware em seus computadores;

- As vítimas têm que visitar um dos sites visados pelos atacantes e fazer login em suas contas;

- Os operadores têm que reagir a essa situação e instruir manualmente o malware para exibir a janela pop-up falsa e assumir o controle da máquina da vítima;

- As vítimas não devem desconfiar da atividade maliciosa e possivelmente até ter que inserir um código de autenticação.

Portanto, é difícil estimar o impacto desses trojans bancários apenas com base na telemetria. Entretanto, em junho de 2021, pudemos ter uma ideia do impacto desses trojans quando as forças de segurança espanholas prenderam 16 pessoas ligadas ao Mekotio e Grandoreiro.

No relatório que publicaram, a polícia afirma que roubaram quase 300 mil euros e conseguiram bloquear transferências no total de 3,5 milhões de euros. Correlacionando essa prisão com o gráfico 2 que mostra a atividade do Grandoreiro e Mekotio, vemos que este último parece ter sofrido um golpe muito maior do que o Grandoreiro, o que nos leva a acreditar que os presos estavam mais intimamente ligados ao Mekotio. Embora o Mekotio tenha ficado muito quieto durante os dois meses que se seguiram à prisão, no momento de produção deste artigo, a ESET continua detectando novas campanhas que distribuem o Mekotio.

Para referência, em 2018, a polícia civil brasileira prendeu um criminoso acusado de ser o líder por trás de outro trojan bancário na Operação Ostentação. Eles estimaram que o criminoso tinha sido capaz de roubar aproximadamente R$ 400 milhões das vítimas no Brasil em 18 meses.

Famílias que não destacamos

Durante o curso de nossa série, vários trojans bancários latino-americanos ficaram inativos. Embora tivéssemos planejado um artigo para cada um deles, só iremos mencioná-los brevemente nas seções seguintes, pois eles estão inativos há mais de um ano. Também fornecemos Indicadores de Comprometimento (IoCs) para cada um deles no fim deste artigo.

Krachulka

Esta família de malware esteve ativa no Brasil até meados de 2019. Sua característica mais notável foi o uso de métodos criptográficos conhecidos para criptografar strings, ao contrário da maioria dos trojans bancários latino-americanos que geralmente usam esquemas de criptografia personalizados, alguns dos quais são compartilhados por essas famílias. Observamos variantes do Krachulka usando AES, RC2, RC4, 3DES e uma variante ligeiramente personalizada da Salsa20.

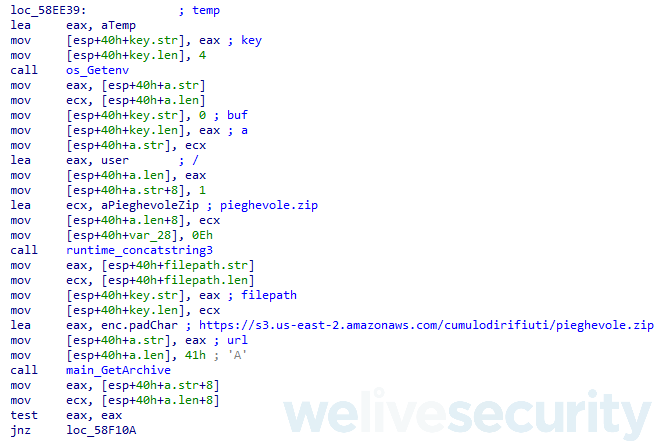

Krachulka, embora escrito em Delphi, como a maioria dos outros trojans bancários latino-americanos, foi distribuído através de um downloader escrito na linguagem de programação Go, o que representa outra característica única entre esse tipo de malware bancário (ver Figura 6).

Lokorrito

Esta família de malware esteve ativa principalmente no México até o início de 2020. Fomos capazes de identificar versões adicionais, cada uma dedicada a um país diferente: Brasil, Chile e Colômbia.

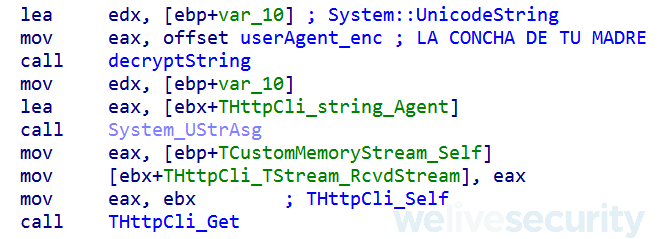

A característica mais identificadora do Lokorrito é o uso de uma string User-Agent na comunicação de rede (ver Figura 7). Observamos dois valores - LA CONCHA DE TU MADRE y 4RR0B4R 4 X0T4 D4 TU4 M4E, ambas expressões bastante vulgares no espanhol do río de la plata e no Brasil.

Identificamos vários módulos adicionais relacionados ao Lokorrito. Primeiro, um backdoor, que basicamente funciona como uma versão simplificada do trojan bancário sem o suporte das falsas janelas sobrepostas. Acreditamos que ele foi instalado pela primeira vez em algumas campanhas do Lokorrito e, somente se o atacante achasse conveniente, foi atualizado para o atual trojan bancário. Em seguida, uma ferramenta de spam que gera e-mails de spam distribuía o Lokorrito e o enviava para mais vítimas potenciais. A ferramenta gerou os e-mails com base em dados codificados e dados obtidos de um servidor C&C. Por último, identificamos um simples infostealer projetado para roubar o livro de endereços do Outlook da vítima e um ladrão de senhas projetado para colher as credenciais do Outlook e FileZilla.

Zumanek

Esta família de malware esteve ativa exclusivamente no Brasil até meados de 2020. Foi a primeira família de trojans bancários latino-americanos que a ESET identificou. De fato, a ESET analisou uma variante em 2018.

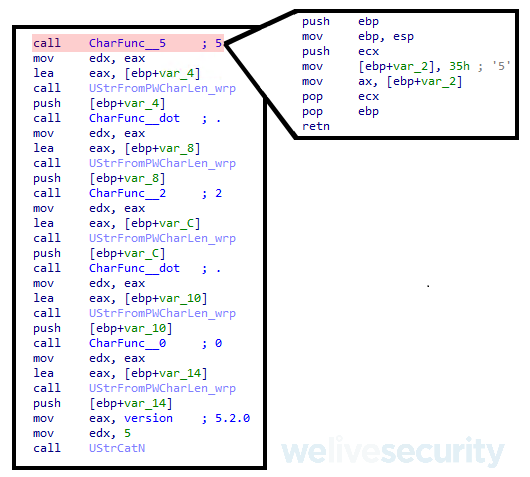

Zumanek é identificado por seu método de ofuscação de strings. Ele cria uma função para cada um dos caracteres do alfabeto e depois concatena o resultado de chamar as funções corretas em sequência, como ilustrado na Figura 8.

Curiosamente, Zumanek nunca utilizou nenhum método complicado para a execução do payload. Seus downloaders simplesmente baixavam um arquivo ZIP contendo apenas o executável do trojan bancário, normalmente chamado drive2. O executável era normalmente protegido pelo empacotador VMProtect ou pelo Armadillo.

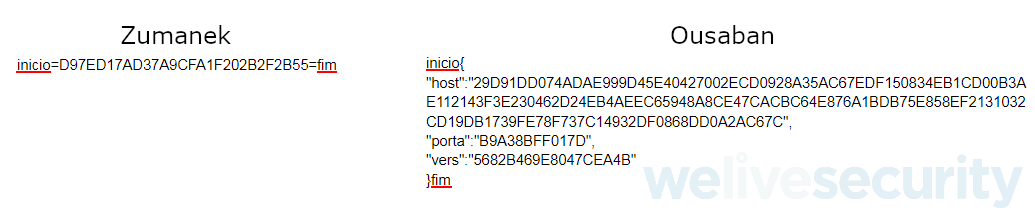

Acreditamos, embora com pouca confiança, que Ousaban pode realmente ser o sucessor do Zumanek. Embora as duas famílias de malware não pareçam compartilhar nenhuma semelhança de código, seu formato de configuração remota usa delimitadores muito semelhantes (ver Figura 9). Além disso, observamos vários servidores utilizados pelo Ousaban que se assemelham muito aos utilizados anteriormente pelo Zumanek.

O futuro

Desde que os trojans bancários latino-americanos se espalharam pela Europa, eles têm recebido mais atenção, tanto dos pesquisadores quanto das autoridades policiais. Nos últimos meses, vimos algumas de suas maiores campanhas até o momento.

Os pesquisadores da ESET também descobriram o Janeleiro, um trojan bancário latino-americano escrito em .NET. Além disso, podemos ver alguns desses trojans bancários se expandindo para a plataforma Android. Na verdade, um desses trojans bancários, o Ghimob, já foi atribuído ao cibercriminoso por trás do Guildma. Entretanto, como continuamos vendo que os desenvolvedores melhoram ativamente seus binários Delphi, acreditamos que eles não irão abandonar seu arsenal atual.

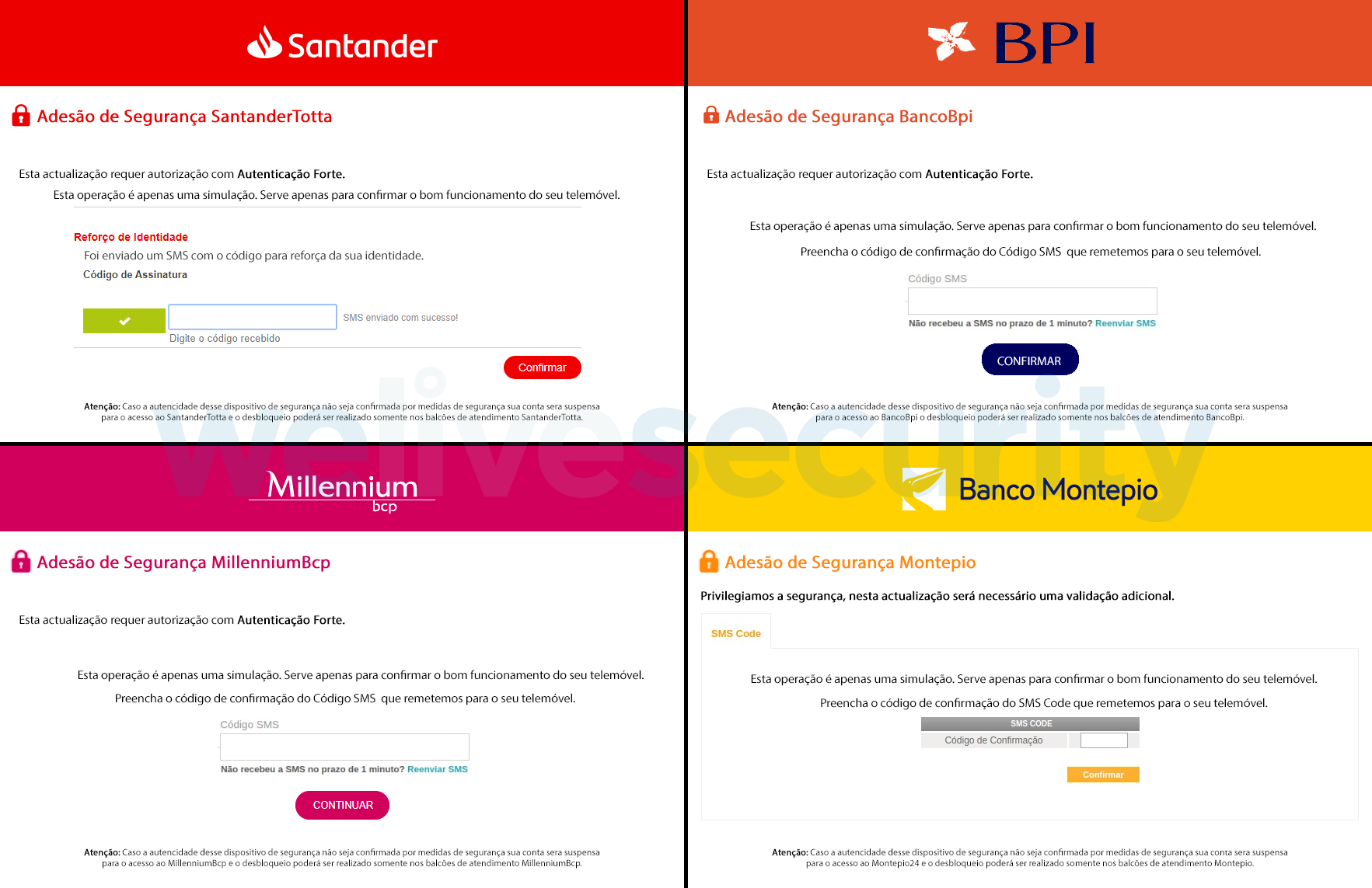

Embora a implementação de muitos trojans bancários latino-americanos seja um tanto incômoda e complicada, eles representam uma abordagem diferente para atacar as contas bancárias das vítimas. Ao contrário dos trojans bancários mais conhecidos anteriormente, eles não usam injeção no navegador, nem precisam encontrar uma maneira de realizar webinject no site de um determinado banco. Em vez disso, eles projetam uma janela pop-up - provavelmente um processo muito mais rápido e simples. Os operadores por trás da ameaça já têm à sua disposição modelos que eles facilmente modificam para uma lista de diferentes instituições financeiras (ver Figura 10). Essa é a principal vantagem dessas ameaças.

A principal desvantagem é que há pouca ou nenhuma automatização no processo de ataque - sem o envolvimento ativo do atacante, o trojan bancário quase não causará prejuízos. A questão para o futuro é se algum novo malware tentará automatizar essa abordagem.

Conclusão

Em nossa série apresentamos os trojans bancários latino-americanos mais ativos nos últimos anos. Identificamos uma dúzia de diferentes famílias de malware, a maioria das quais ainda está ativa no momento em que escrevemos este artigo. Identificamos suas características únicas, assim como seus muitos pontos em comum.

A descoberta mais significativa no decorrer de nossa série é provavelmente a expansão do Mekotio e Grandoreiro na Europa. Além da Espanha, observamos pequenas campanhas visando a Itália, França e Bélgica. Acreditamos que esses trojans bancários continuarão testando novos territórios para futura expansão das ameaças.

Nossa telemetria mostra um aumento impressionante no alcance do Ousaban, Grandoreiro e Casbaneiro nos últimos meses, levando-nos a concluir que os cibercriminosos por trás dessas famílias de malware estão determinados a continuar suas ações nefastas contra os usuários nos países alvo. A ESET continuará rastreando esses trojans bancários e manterá os usuários protegidos contra essas ameaças.

Se você tiver alguma dúvida, entre em contato conosco pelo e-mail threatintel@eset.com. Os indicadores de comprometimento para todas as famílias de malware mencionadas também podem ser encontrados em nosso repositório do GitHub.

Indicadores de Comprometimento (IoC)

Hashes

Krachulka

| SHA-1 | Description | ESET detection name |

|---|---|---|

| 83BCD611F0FD4D7D06C709BC5E26EB7D4CDF8D01 | Krachulka banking trojan | Win32/Spy.Krachulka.C |

| FFE131ADD40628B5CF82EC4655518D47D2AB7A28 | Krachulka banking trojan | Win32/Spy.Krachulka.C |

| 4484CE3014627F8E2BB7129632D5A011CF0E9A2A | Krachulka banking trojan | Win32/Spy.Krachulka.A |

| 20116A5F01439F669FD4BF77AFEB7EFE6B2175F3 | Krachulka Go downloader | Win32/TrojanDownloader.Banload.YJA |

Lokorrito

| SHA-1 | Description | ESET detection name |

|---|---|---|

| 4249AA03E0F5142821DB2F1A769F3FE3DB63BE54 | Lokorrito banking trojan | Win32/Spy.Lokorrito.L |

| D30F968741D4023CD8DAF716C78510C99A532627 | Lokorrito banking trojan | Win32/Spy.Lokorrito.A |

| 6837d826fbff3d81b0def4282d306df2ef59e14a | Lokorrito banking trojan | Win32/Spy.Lokorrito.L |

| 2F8F70220A9ABDCAA0868D274448A9A5819A3EBC | Lokorrito backdoor module | Win32/Spy.Lokorrito.S |

| 0066035B7191ABB4DEEF99928C5ED4E232428A0D | Lokorrito backdoor module | Win32/Spy.Lokorrito.R |

| B29BB5DB1237A3D74F9E88FE228BE5A463E2DFA4 | Lokorrito backdoor module | Win32/Spy.Lokorrito.M |

| 119DC4233DF7B6A44DEC964A084F447553FACA46 | Spam tool | Win32/SpamTool.Agent.NGO |

| 16C877179ADC8D5BFD516B5C42BF9D0809BD0BAE | Password stealer | Win32/Spy.Banker.ADVQ |

| 072932392CC0C2913840F494380EA21A8257262C | Outlook infostealer | Win32/Spy.Agent.PSN |

Zumanek

| SHA-1 | Description | ESET detection name |

|---|---|---|

| 69FD64C9E8638E463294D42B7C0EFE249D29C27E | Zumanek banking trojan | Win32/Spy.Zumanek.DO |

| 59C955C227B83413B4BDF01F7D4090D249408DF2 | Zumanek banking trojan | Win32/Spy.Zumanek.DK |

| 4E49D878B13E475286C59917CC63DB1FA3341C78 | Zumanek banking trojan | Win32/Spy.Zumanek.DK |

| 2850B7A4E6695B89B81F1F891A48A3D34EF18636 | Zumanek downloader (MSI) | Win32/Spy.Zumanek.DN |

| C936C3A661503BD9813CB48AD725A99173626AAE | Zumanek downloader (MSI) | Win32/Spy.Zumanek.DM |

Técnicas do MITRE ATT&CK

Criamos uma tabela MITRE ATT&CK mostrando uma comparação das técnicas utilizadas pelos trojans bancários latino-americanos apresentados em nossa série. Foi publicado como parte de nosso whitepaper focado em examinar as muitas semelhanças entre estes trojans bancários e pode ser encontrado aqui.