No início deste mês de novembro de 2021, a Agência Nacional de Telecomunicações (Anatel) realizou o leilão do 5G, dando início às mudanças para a implementação dessa tecnologia no Brasil. Caso ainda não conheça a sigla, 5G é o nome dado a quinta geração de tecnologia de redes móveis, que a cada nova geração traz aumento de capacidades e melhorias para os usuários.

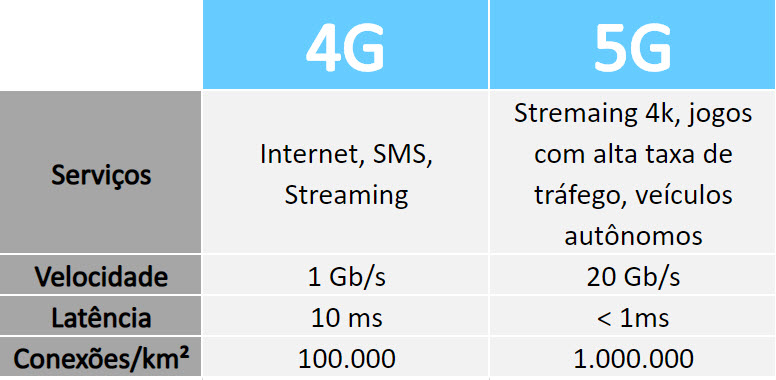

Para mostrar alguns dos muitos benefícios que o 5G trará, vamos compará-lo ao 4G:

A velocidade que poderá ser trafegada na rede 5G é muito superior, o que possibilita que uma infinidade a mais de serviços possam utilizá-la mantendo a qualidade do tráfego. Como é o caso dos dispositivos IoTs e serviços que já utilizamos cotidianamente que poderão melhorar suas qualidades, como os streamings de vídeo e jogos on-line.

Em um ambiente controlado, a rede 5G seria, praticamente, composta por benefícios, mas como o mundo real está longe de ser um ambiente controlado, convido vocês a se atentarem a alguns pontos de segurança.

Questões de segurança trazidas pelo 5G

Antenas – A tabela acima mostra que a rede 5G suporta uma quantidade bem maior de conexões por quilômetro quadrado. No entanto, para cobrir uma grande área, essa nova tecnologia precisa de uma quantidade bem maior de antenas que a rede 4G. Isso implica em uma série de aspectos para se ter atenção, como o aumento significativo de pontos de manutenção física e o aumento da superfície de ataque. O aumento no número de antenas também dificulta a logística das operadoras que necessariamente precisarão gerir seus usuários através de cada um desses pontos, além da necessidade de realizar atualizações e configurações periodicamente.

Quantidade de dispositivos – A alta capacidade de absorção de dispositivos pode ser um ponto positivo e negativo simultaneamente. Por um lado, deixaremos de ter gargalos de conexão, redes indisponíveis, desconexões e todos os outros problemas que grandes centros urbanos enfrentam em horários de pico atualmente. Por outro lado, a junção do IPv6 com o 5G pode se tornar perigosa caso a sua implementação resulte em um IP específico para cada dispositivo, o que trocando em miúdos pode representar a possibilidade de que cada dispositivo possa ser diretamente acessado, através do IP, bastando que a pessoa que deseja acessá-lo saiba de qual IP se trata.

Cada criminoso poderá tentar comprometer dispositivos individualmente sem a necessidade de interagir com outros serviços, o que nos leva ao próximo tópico.

Baixa proteção por parte dos fabricantes – A pouca preocupação com segurança que alguns fabricantes de dispositivos têm será ainda mais nociva com a implementação do 5G. Dispositivos vulneráveis serão mais acessíveis à criminosos, que terão um tempo de resposta bem baixo e poderão atacar e administrar os dispositivos com muito mais precisão. Após o comprometimento de um dispositivo, ele mesmo se torna uma arma em potencial, seja para transmitir as informações do próprio dispositivo em tempo real para os criminosos, seja para prejudicar outros dispositivos com diversos tipos de ataque. Um ataque que pode se beneficiar do amplo tráfego de dados do 5G é o DDoS, que usa sobrecarga de rede para prejudicar o alvo, tornando-o inacessível. Uma série de dispositivos realizando DDoS com uma boa qualidade de rede pode fazer com que o ataque seja ainda mais difícil de ser impedido.

Falta de cuidado dos usuários – No item anterior falei sobre empresas que não fornecem segurança, nada mais justo que mencionar usuários que tem segurança à disposição e não a utilizam. A pandemia deixou ainda mais evidente aquilo que já sabíamos, as pessoas e empresas não se preocupam em configurar adequadamente seus dispositivos antes de colocá-los na internet. Caso essa tendência se mantenha e dispositivos continuem sendo utilizados sem configurações adequadas de segurança que, em muitos casos, depende de poucas configurações, os ataques realizados por criminosos terão uma taxa de sucesso muito maior.

Exposição de dados – O 5G vem para melhorar e, consequentemente, aumentar a quantidade de dados trafegados. Essa grande quantidade de dados em circulação sofrerá ataques de diversos tipos, por isso irei destacar dois dos muitos tipos que podem ocorrer. Os dados interceptados pelos criminosos podem conter dados pessoais das vítimas, permitindo diversos tipos de golpes, inclusive financeiros, ou os dados podem ser mais genéricos e apenas fornecerem “coordenadas”, informações que indique aos criminosos padrões de comportamento, rotinas, preferências e possíveis momentos de vulnerabilidade. Em qualquer um dos casos, a exposição dos dados tem um impacto significativo, e é necessário que haja proteção deles em todos os meios trafegados.

Muitos das medidas de segurança a serem tomadas para um melhor uso do 5G partirá das empresas que fornecerão o sinal para que o utilizemos ou das empresas que criarão dispositivos IoT que usufruirão da rede. Ainda assim, cabe a todos zelar pela segurança das informações sempre da melhor forma possível e, sem dúvidas, um dos principais pontos que contribuirão para uma menor incidência de problemas relacionados à segurança da informação é a atualização de softwares. Manter todos os softwares atualizados garantirá que todas as correções de segurança disponibilizadas pelos fabricantes estarão disponíveis para você, eliminando assim eventuais problemas de vulnerabilidades de software.

Para utilizar tais atualizações ao máximo também é necessário se preocupar em configurar tais softwares adequadamente, sejam eles aplicativos de celular, softwares de controle de dispositivos IoT, firmwares ou quaisquer outros. Ter os recursos de segurança disponíveis e não os utilizar é tão ruim quanto não tê-los. Procure sempre pelas configurações mais seguras e habilite-as.

Também é importante ter em mente que existirão diversos tipos de ataques bem elaborados feitos contra os usuários dessa nova rede, phishings que podem fazer a vítima acreditar em seu conteúdo e acabar acessando algum conteúdo malicioso, ou ataques mais invasivos que tentarão comprometer os dispositivos de forma mais ativa. Em ambos os casos é essencial ter um software de proteção, como um antivírus, instalado, atualizado e configurado para barrar as ameaças. Isso auxiliará a impedir ataques caso haja momentos de distração ou tentativas de exploração de vulnerabilidades.

Caso tenha ficado com alguma dúvida ou tenha sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários.