Quando o mundo inteiro ficou em casa em 2020, a maioria das empresas teve que implementar o teletrabalho e se enfocar em fornecer soluções para que seus funcionários pudessem realizar tarefas através de ferramentas on-line. Este modelo de trabalho - novo para muitos - provou ser muito eficaz, pois os funcionários o consideraram um melhor equilíbrio entre trabalho e vida pessoal, economizando tempo e dinheiro no deslocamento para um escritório. Além disso, muitos gerentes ficaram surpresos ao ver que não só a produtividade não caiu, mas em muitos casos ela realmente aumentou.

Em 2021, ficou claro que o trabalho remoto chegou para ficar. De acordo com uma pesquisa realizada pela ESET na América Latina, 70,5% dos trabalhadores estão mais preocupados com a cibersegurança do que nunca e 91% das empresas tiveram que digitalizar processos críticos. Entretanto, 30% dos entrevistados acreditam que sua empresa não está melhor preparada para enfrentar as ameaças de hoje. De fato, 77% dos entrevistados usam seu computador pessoal para trabalhar e 57% não receberam as ferramentas de segurança necessárias para trabalhar a partir de casa.

Considerando as ferramentas adotadas pelas empresas, apenas 30% utilizam soluções básicas para proteger o acesso remoto, como autenticação em duas etapas ou uma conexão VPN, e apenas 52% realizaram treinamento de segurança para os teletrabalhadores.

O modelo de trabalho híbrido e os desafios para as empresas

Neste contexto, e com muitas organizações "voltando à normalidade", parece que o caminho proposto pelo modelo de trabalho "híbrido" é o mais popular. Na verdade, 55,4% dos trabalhadores que retornam ao trabalho presencial o fazem em apenas alguns dias, podendo dividir sua semana entre os dias em que trabalham de casa e os dias em que vão ao escritório.

Embora seja lógico que com todo o tempo que passou as empresas agora estejam mais preparadas para o teletrabalho do que estavam no início dos anos 2020, os líderes de muitas organizações admitem que ainda não estão tão cientes do impacto do modelo de trabalho híbrido.

O maior desafio apresentado pelo trabalho híbrido é a expansão significativa da superfície de ataque, o que significa maior risco. Primeiro, a migração para a nuvem e a adoção de software e infraestrutura como serviço dá aos cibercriminosos muito mais oportunidades de se dirigirem a contas e sistemas mal configurados, senhas fracas e vulnerabilidades. Por outro lado, os usuários remotos não trabalharão mais apenas de casa, mas poderão recorrer a bares e locais públicos, de modo que estarão se conectando a partir de redes inseguras e carregando seus dispositivos de um lugar para o outro. Além disso, muitas empresas mudaram de seus próprios escritórios para coworkings, onde não há mais um perímetro de acesso físico controlado, mas muitas pessoas podem ter acesso ao espaço de trabalho, aos dispositivos, à rede e aos usuários.

O phishing e o fator humano como elemento chave

Como já mencionamos anteriormente, os cibercriminosos têm aproveitado a crise sanitária desde o início para lançar campanhas de phishing e enganar os usuários. Segundo a Google, em abril de 2020, foram bloqueados mais de 240 milhões de mensagens de spam por dia usando todos os tipos de desculpas relacionadas à Covid-19 e 18 milhões de e-mails de phishing contendo malware.

Os trabalhadores remotos também são expostos a distrações em casa que podem levá-los a clicar em links maliciosos. Além disso, o fato de estar trabalhando fisicamente sozinho faz com que as pessoas se sintam mais à vontade para clicar em links que provavelmente não abririam se estivessem trabalhando em um escritório com um colega ao seu lado.

Durante 2020, só na América Latina foram detectados duas vezes mais e-mails de phishing do que em 2019; e até agora, em 2021, o número de detecções dobrou novamente em comparação com 2020. Além disso, mais de 2,1 milhões de arquivos exclusivos relacionados a campanhas de phishing foram detectados em 2021, 31% mais do que em 2020 e 132% mais do que em 2019.

Além dos e-mails, muitos golpes e ameaças são divulgados através do WhatsApp e temos visto uma grande variedade de assuntos utilizados nos últimos meses, tais como comunicações sobre empréstimos e financiamentos utilizando o nome de empresas legítimas, prêmios falsos em nome de marcas conhecidas, e assim por diante. Entretanto, em alguns meses, provavelmente começaremos a ver golpes cada vez mais avançados e difíceis de detectar, que usam tecnologias de aprendizagem de máquinas.

O machine learning está sendo usado atualmente para entender os padrões de comportamento dos usuários e projetar campanhas comerciais usando softwares de AI disponível publicamente, por isso seria ingênuo pensar que os cibercriminosos não estão usando-o, por exemplo, para entender melhor suas vítimas e identificar o melhor momento para realizar um ataque. Ou mesmo usando aplicações de Deep Fakes para se fazer passar por funcionários da empresa ou até mesmo imitar a voz de um gerente ou diretor.

Veja mais: Criminosos usam bots de voz para roubar códigos de verificação por meio de ligações telefônicas

Desafios tecnológicos para as empresas

Durante 2020, a questão da infraestrutura tecnológica necessária para trabalhar de forma remota e segura foi muito discutida, já que tem sido algo complexo para muitas empresas e com a adoção de um modelo híbrido é ainda mais.

À medida que a infraestrutura cresce e abranger não apenas dispositivos próprios, mas também serviços em nuvem, redes VPN e cada vez mais aplicações para comunicação e acesso à informação, cresce o número de falhas de segurança. Durante a pandemia, foram descobertas vulnerabilidades significativas de zero-day em serviços VPN, plataformas como o Zoom e outros aplicativos de software como serviço (SaaS) que poderiam ter permitido aos atacantes assumir remotamente o controle dos dispositivos dos usuários.

A necessidade de acesso remoto impulsionou o uso de aplicativos web, levando a um aumento dos ataques a essas plataformas e, de acordo com um relatório da Verizon, 20% dos vazamentos de dados foram ataques a aplicativos web. Além disso, os ataques aos protocolos de acesso remoto, como SMB e RDP, aumentaram. De fato, a ESET relatou um aumento de 768% nos ataques direcionados ao RDP no terceiro trimestre de 2020.

No que diz respeito à América Latina, entre os exploits mais detectados na região incluem aquelas que exploram vulnerabilidades como a CVE-2012-0143 (com 70% das detecções de exploits), CVE-2017-11882 e CVE-2017-0144 (correspondente ao exploit Double Pulsar). Nos três casos, essas falhas de segurança permitem que o atacante assuma o controle do sistema afetado. No entanto, o que é mais impressionante é que essas são vulnerabilidades conhecidas (desde 2017 e até 2012) e que tiveram patches de segurança liberados anos atrás. Isso indica a falta de atualizações que ocorrem na América Latina. Em muitos casos, isso se deve ao uso de software obsoleto, a má administração ou, pior ainda, ao uso de software pirateado. Seja qual for o motivo, é infelizmente uma tendência que vemos como difícil de ser revertida a curto prazo.

O que acontecerá com o ransomware?

Por outro lado, o ransomware continua sendo uma grande preocupação para as empresas da América Latina. Entretanto, de acordo com os dados de telemetria da ESET, 2021 foi o ano com o menor número de detecções de ransomware em comparação com os seis anos anteriores. Esta é uma boa notícia? Na verdade, se analisarmos o número de hashes (ou amostras únicas de ransomware) detectados ano após ano, vemos que eles têm aumentado significativamente. Isto mostra como os cibercriminosos mudaram o foco de seus ataques de campanhas em massa para operações direcionadas.

Considerando que atualmente o ransomware já não apenas criptografa as informações do computador comprometido, mas também rouba e exfiltra dados para extorquir e pressionar ainda mais as vítimas a pagar o resgate, é lógico que essa ameaça continuará direcionada a alvos específicos com informações valiosas.

Na América Latina, o Peru é o país com o maior número de detecções de ransomware, com 23% das detecções da região. A Argentina, por outro lado, é o país com o maior aumento no número de famílias de ransomware detectadas. Entre o primeiro e o segundo quadrimestre de 2021, o número de famílias cresceu 54%, e a ESET projeta um aumento de 43% até o fim de 2021.

Vale a pena mencionar que alguns países latino-americanos aderiram a iniciativas internacionais que surgiram este ano com o objetivo de combater o avanço acelerado do ransomware e o grande impacto que ele vem tendo globalmente. Embora a atividade do ransomware permaneça significativa, o trabalho colaborativo entre as forças de segurança em vários países levou ao fechamento de alguns grupos muito ativos nos últimos tempos e dá alguma esperança de que a situação possa mudar.

Os ataques de força bruta voltaram a ser os favoritos dos cibercriminosos. Isto se deve principalmente ao grande número de computadores que se conectaram à Internet durante a pandemia, especialmente expondo serviços como o Remote Desktop. De acordo com a telemetria da ESET, as detecções de ataques de força bruta aos clientes RDP aumentaram exponencialmente desde abril deste ano e cresceram 32% na América Latina durante 2021.

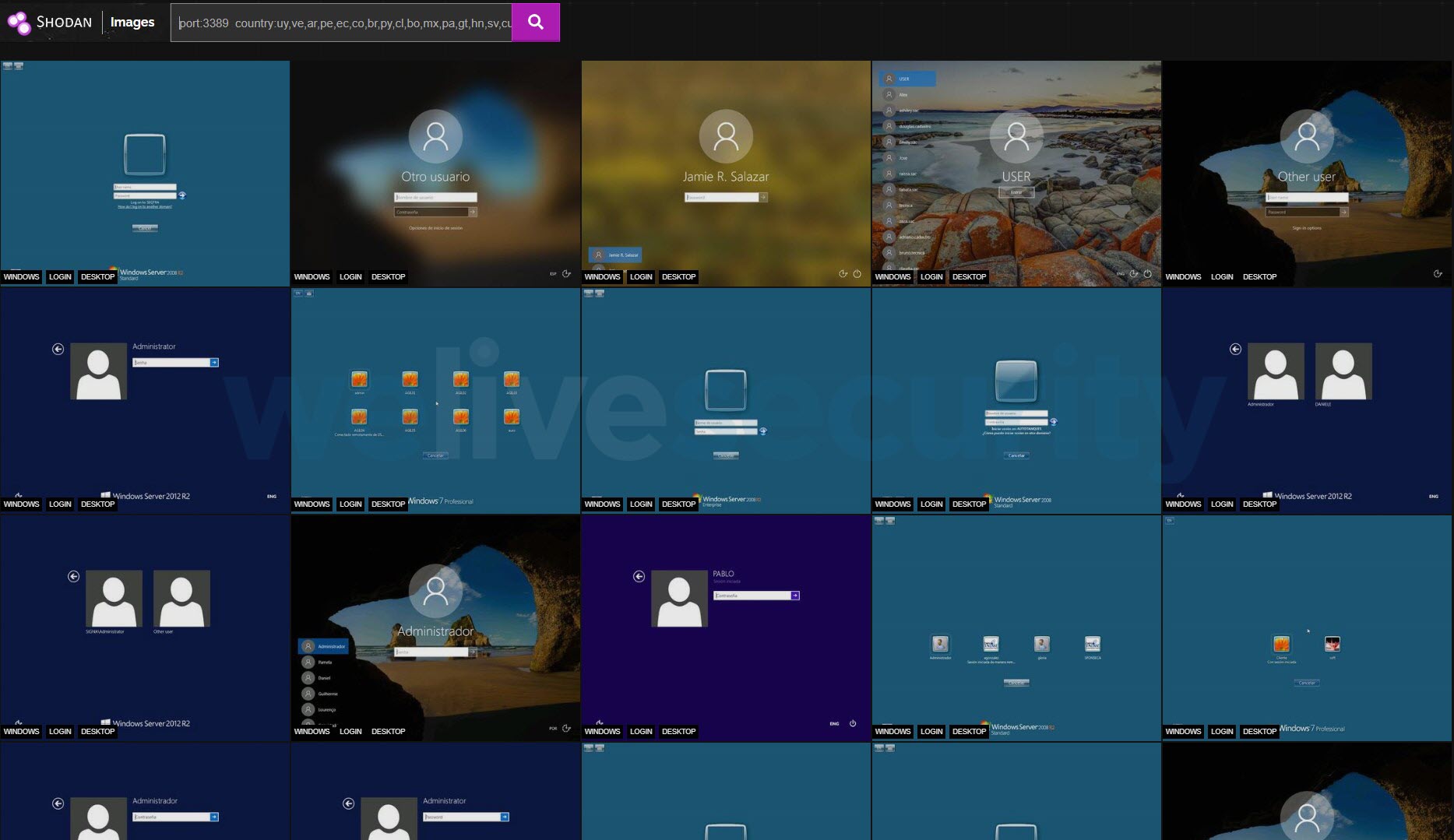

Esta situação é ainda mais complexa se considerarmos que, segundo o buscador Shodan, existem mais de 151 mil computadores com porta 3389 (correspondente ao RDP) expostos na internet na América Latina. Muitos têm até mesmo vários usuários disponíveis para tentar diferentes combinações de senhas. A menos que as organizações comecem a adotar medidas para proteger os acessos remotos, por exemplo, através de autenticação em duas etapas, será muito difícil reverter essa tendência nos próximos meses.

Computadores públicos com acesso RDP encontrados no Shodan.

Mercados clandestinos: um acelerador dos negócios do cibercrime

Há anos sabemos que o cibercrime é um negócio multimilionário, em que os cibercriminosos não só trocam informações, mas também possuem uma vasta rede para comprar e vender todos os tipos de ferramentas e serviços maliciosos.

Segundo dados coletados pela empresa Digital Shadows, após análise de cerca de 150 milhões de sites de redes anônimas como internet tradicional, foram encontrados mais de 1 milhão de mercados de trading na deep web, incluindo aqueles destinados ao comércio de malware, assim como o tráfico de produtos ilegais. Também foram descobertos mais de 20 milhões de fóruns de troca de informações, táticas e metodologias do mundo do cibercrime, na internet profunda e superficial. Quando se trata de colocar essas informações em perspectiva com o número de sites cadastrados na rede Onion, observamos um aumento nos últimos anos, crescendo ainda mais rápido do que o número de usuários que acessam afetivamente aos mesmos.

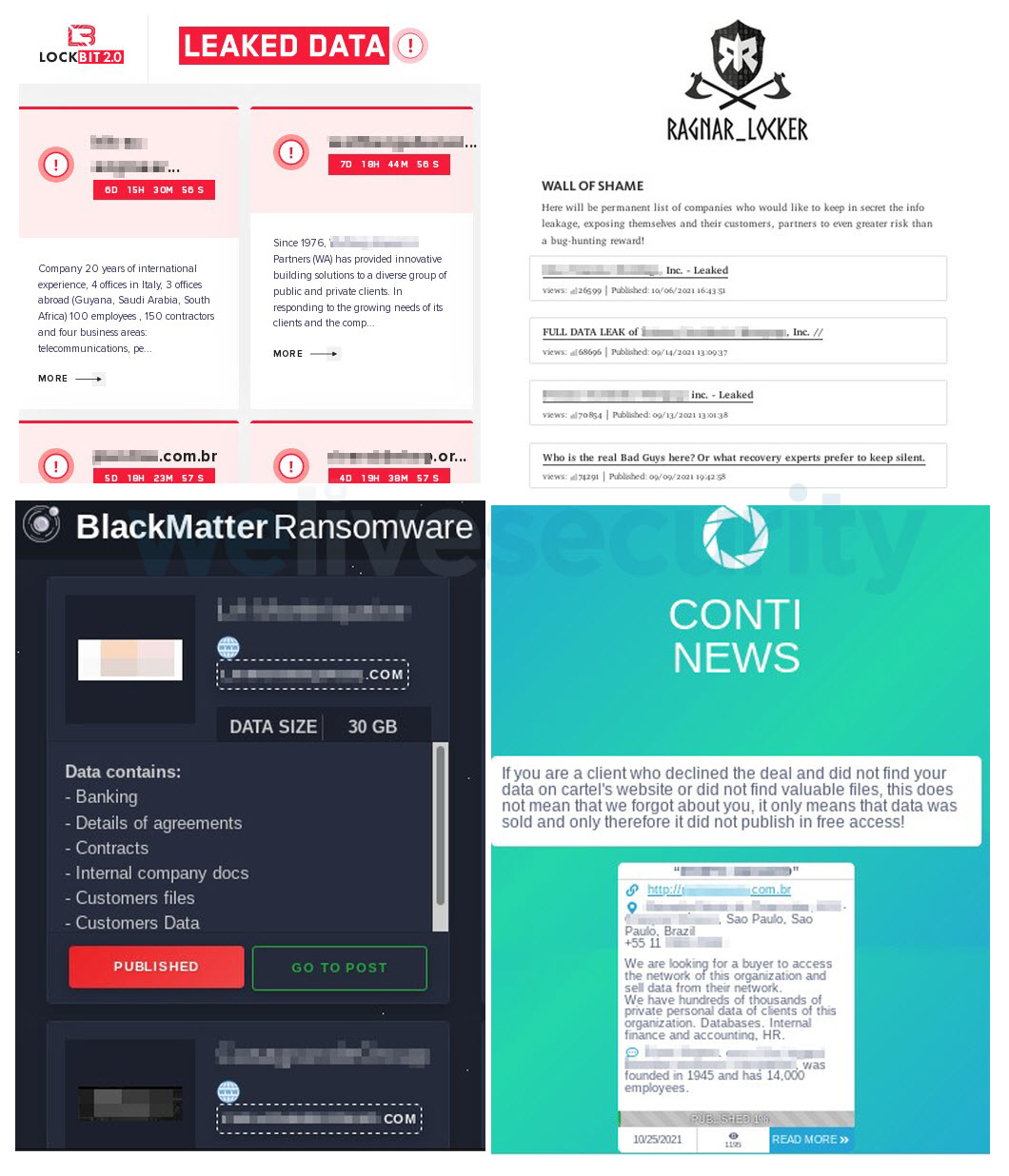

Um dos principais protagonistas nos mercados clandestinos e na deep web é o malware como serviço (MaaS), no qual se destaca particularmente o ransomware como serviço (RaaS). Neste caso, os desenvolvedores do malware não distribuem o malware em si, mas procuram recrutar afiliados para realizar a sua distribuição e, em troca, oferecem a divisão dos lucros dos pagamentos dos resgates. Este modelo de negócio, em combinação com a busca de alvos atraentes por parte dos atacantes, tem na mira empresas de todos os tipos de setores em todo o mundo.

Embora o ransomware como serviço não seja novidade, nem muito menos a comercialização de malware em geral, há uma tendência que se instalou em 2021 e que provavelmente continuará no próximos meses: não são mais apenas alguns grupos de ransomware que realizam grandes ataques, mas o cenário se diversificou e hoje existem muitos grupos que contam com ameaças projetadas de forma única, e grupos históricos sendo perseguidos pelas forças de segurança internacionais estão se reinventando completamente para continuar suas operações.

Exemplos de grupos de ransomware-as-a-service (RaaS) e seus sites na Dark Web onde publicam as informações roubadas de suas vítimas a fim de extorquir-lhes dinheiro.

Muitos desses mercados ilegais têm nos grupos do Telegram uma alternativa à dark web. Neste ano, houve um aumento de mais de 100% no uso do Telegram pelos cibercriminosos. Os links para grupos do Telegram que foram compartilhados dentro dos fóruns da dark web aumentaram de pouco mais de 170 mil em 2020 para mais de um milhão em 2021. Em outras palavras, com o avanço dos serviços de ameaça baseados na web personalizáveis e a venda de informações e serviços através de aplicativos de mensagens, está se tornando cada vez menos necessário ter um alto nível de conhecimento técnico para realizar um ataque cibernético, facilitando a proliferação de cibercriminosos.

Os golpes relacionados aos criptoativos continuam crescendo

Além dos desafios relacionados ao trabalho remoto, vale mencionar que as novas tecnologias, especialmente as mais "modernas", serão sem dúvida o alvo de novos golpes. É o caso dos NFTs, também conhecidos como tokens não fungíveis, que são unidades de dados não intercambiáveis que são armazenados na blockchain e permitem que os itens digitais se tornem únicos e irrepetíveis, cuja propriedade pode ser comprovada, transformando-os em elementos de valor que podem ser comercializados. Esses tokens NFT já são utilizadas no mundo da arte, em itens colecionáveis e até mesmo em videogames. O volume de vendas desses itens cresceu de mais de US$ 15,289 bilhões no início de 2020 para mais de US$ 2,021 trilhões em 2021. Portanto, como o mercado das NFTs continua crescendo, os cibercriminosos começarão a ter um certo interesse por elas. Em breve veremos cada vez mais golpes associados à compra e venda desses ativos, bem como malware que busca obter esses ativos digitais.

Nem tudo está perdido, qual é o futuro da cibersegurança?

Primeiramente, é essencial que as organizações da América Latina melhorem sua gestão de segurança. Por exemplo, ao migrar para a gestão Zero Trust. Este modelo, ao contrário da abordagem centrada na segurança do perímetro que se baseia na premissa de confiança e verificação, o Trust Zero se baseia na ideia de que, por padrão, as organizações nunca devem confiar em nenhuma entidade interna ou externa que entre em seu perímetro, daí seu nome. Dado que o trabalho híbrido aumentou a superfície de ataque, não se pode colocar todos os seus recursos de segurança no perímetro e depois confiar em tudo o que está dentro dele.

A boa notícia é que mudar para esse tipo de gestão não requer muito esforço. Na verdade, é possível que as organizações já estejam usando muitas das ferramentas e técnicas necessárias para começar a implementar o modelo Zero Trust, tais como controles de acesso baseados no princípio do menor privilégio, gestão de ativos e classificação de informações, segmentação de red, entre outras. A esses controles, basta acrescentar uma camada crucial: automação e orquestração; e visibilidade e análise. Estes integram todos os controles de defesa em profundidade necessários para apoiar o Zero Trust.

Em segundo lugar, a implementação de tecnologias poderosas como a blockchain e o machine learning à segurança cibernética se tornou fundamental para lidar com o atual e futuro cenário de ameaças.

A blockchain é como um livro de escrivaninha. O que está escrito na blockchain é registrado e certificado e a integridade e disponibilidade das informações é garantida. Se este conteúdo também for criptografado, sua confidencialidade é garantida. Este registro único e inalterável é distribuído em vários nós de uma rede onde cada bloco armazena informações específicas, de transações válidas e seu vínculo com o bloco anterior e o próximo.

Embora o uso da blockchain esteja fortemente associado a criptomoedas, essa tecnologia pode ser usada para outros tipos de ativos digitais, tais como NFTs, transações financeiras, backups de informações confidenciais críticas (tais como registros médicos, documentação, etc.) e até mesmo sistemas de votação eletrônica. De fato, a segurança baseada em blockchain já está sendo usada para a proteção de dispositivos móveis e IoT, levando a um novo conceito, a "Criptografia das Coisas". Esta tecnologia será sem dúvida indispensável para garantir a disponibilidade, integridade e confidencialidade das informações nos próximos anos.

Por sua vez, o machine learning se estabeleceu como um meio de combater as ameaças cibernéticas. Os ciberataques não são estáveis, pois os cibercriminosos estão constantemente melhorando suas técnicas e ferramentas, e as ameaças estão evoluindo. Neste contexto, o machine learning é definitivamente uma ferramenta ideal para combatê-las, considerando sua capacidade de adaptação e aprendizagem. Essa tecnologia pode ser utilizada, por exemplo, para detectar golpes on-line em tempo real, encontrar vulnerabilidades zero-day ou mesmo detectar notícias falsas e até mesmo deefakes. É também amplamente utilizada para detectar malware, pois um algoritmo treinado é capaz de detectar e mitigar automaticamente amostras de malware, mesmo as novas amostras nunca vistas antes. Na verdade, o machine learning da ESET, chamado Augur, é responsável por 37% das detecções de códigos maliciosos em todo o mundo. Considerando que o laboratório da ESET recebe mais de 450 mil novas amostras de códigos maliciosos por dia, é essencial ter esse tipo de tecnologia em funcionamento para lidar com esse volume de ameaças.

"À medida que o mundo se torna cada vez mais interconectado, todos compartilham a responsabilidade de proteger o ciberespaço". - Newton Lee, Counterterrorism and Cybersecurity: Total Information Awareness.

Se pensarmos no “novo normal” que já estamos vivendo, muitos dos hábitos tecnológicos adotados no ano passado continuarão fazendo parte de nossa vida diária. A conveniência de trabalhar ou estudar em casa, o uso crescente da tecnologia para agilizar os procedimentos ou mesmo ter um atendimento médico se tornaram atividades cotidianas. As ameaças, no entanto, seguirão nesse mesmo caminho, visando cada vez mais as tecnologias. As soluções de segurança com os novos paradigmas já desafiam a todos nós que usamos o mundo digital.