O GoDaddy, um dos maiores provedores de hosting do mundo, foi vítima de um incidente de segurança que afetou seu ambiente WordPress. De acordo com a empresa, no último dia 17 de novembro, eles detectaram que um indivíduo não autorizado obteve acesso aos sistemas por meio de uma senha previamente comprometida no dia 6 de setembro.

De acordo com os resultados de uma investigação interna, o atacante obteve acesso a:

- Mais de 1,2 milhão de endereços de e-mail e números de clientes de usuários que tinham contas ativas e inativas do WordPress por meio da GoDaddy;

- A senha padrão fornecida pela primeira vez para contas do WordPress;

- Senha e nome de usuário de clientes SFTP (para transferência de arquivos) com contas ativas;

- A chave privada SSL para uma parte dos clientes ativos.

No comunicado publicado ontem, a GoDaddy garantiu que revogou o acesso do atacante aos seus sistemas e notificou as forças de segurança. Eles também relataram que continuam investigando o que aconteceu junto com especialistas forenses e que estão se comunicando com os clientes afetados por este vazamento. Aqueles que desejarem também podem contatar a central de ajuda da GoDaddy, que fornece um número de telefone para se comunicar com diferentes países.

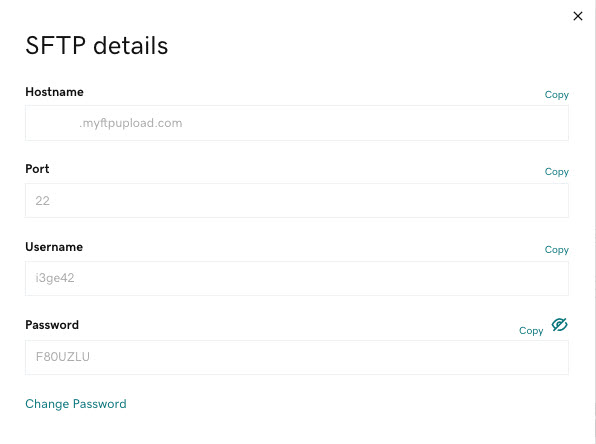

Como a Wordfence, uma empresa que desenvolveu um plugin de segurança para WordPress, demonstra, "parece que a GoDaddy estava armazenando as credenciais para SFTP em texto simples ou em um formato não muito seguro e isso permitiu que o atacante pudesse descriptografar as chaves." Conforme visto na captura de tela a seguir, “se a GoDaddy estivesse armazenando senhas usando hash e salt ou chaves públicas, que são práticas mais seguras, os usuários não seriam capazes de ver suas próprias senhas, conforme mostrado na imagem a seguir”, explicou a Wordfence.

A imagem mostra que o usuário pode ver sua senha em texto simples. Fonte: WordFence.

“Além do potencial risco de ataques de phishing representados pelas informações expostas, o possível impacto de expor as senhas SFTP dos clientes pode ser mais sério. Embora a GoDaddy redefinisse as senhas de acesso ao SFTP e ao banco de dados dos sites afetados pelo incidente, durante os quase dois meses em que o atacante teve acesso, ele poderia ter assumido o controle de alguns desses sites para executar ações maliciosas neles, como upload de malware, obtendo mais informações adicionais do cliente armazenadas no banco de dados de contas”, comenta Camilo Gutiérrez Amaya, chefe do Laboratório de Pesquisa da ESET América Latina.

Embora a GoDaddy esteja contatando os sites e clientes afetados por este incidente para indicar as etapas a serem seguidas, o ideal é alterar a senha de acesso ao WordPress e redefinir as chaves usadas por outros usuários.

Esta não é a primeira vez que a GoDaddy sofre um vazamento de dados que resulta na exposição das informações de seus clientes. Em maio de 2020, a empresa confirmou que um terceiro não autorizado acessou os servidores e obteve credenciais de acesso para contas de hospedagem na web de alguns de seus clientes.