Há alguns dias atrás, publicamos um post (em inglês) sobre como iniciar uma carreira na área de segurança digital e dois pesquisadores da ESET com décadas de experiência compartilharam suas opiniões e dicas sobre o assunto. Considerando que hoje comemoramos o Antimalware Day, uma data que tem como objetivo reconhecer o trabalho dos profissionais de segurança e a sua importância, nos pareceu adequado entrevistar a três pesquisadores da ESET para saber mais sobre o trabalho que realizam diariamente, como pensam e destacar suas opiniões e experiências.

Você é bom em resolver quebra-cabeças? Você tem uma mente curiosa que busca constantemente se nutrir de novos conhecimentos? Está pensando em seguir uma carreira como malware researcher, mas não tem certeza se realmente está apto para isso? Ou você apenas admira o trabalho dos pesquisadores de malware e se pergunta por que eles escolheram essa carreira profissional?

Seja qual for o motivo (talvez um pouco de tudo?), para saber um pouco mais sobre como é o trabalho de um especialista em pesquisa e análise de malware, entrevistamos os pesquisadores da ESET Lukas Stefanko, Fernando Tavella e Matías Porolli.

Como você começou no mundo da análise e pesquisa de malware?

Lukas: Isso ocorreu quando comecei a me familiarizar com a engenharia reversa de software e tentei entender como o software funciona e se comporta sem ter acesso ao seu código-fonte. A partir daí, a curiosidade me levou a adquirir um melhor entendimento de como o software malicioso funciona, qual é sua finalidade, como ele se comunica, etc. Foi uma experiência nova que gostei muito, e ainda gosto!

Fernando: Em primeiro lugar, sempre gostei da área de pesquisa, seja voltada para segurança ou para outras atividades. Por outro lado, quando comecei minha carreira em segurança, percebi que a engenharia reversa era o que me chamava a atenção, por sua complexidade e seu apelo geral. Foi quando comecei a realizar CTF e a explorar diferentes assuntos, até que me deparei com malware e percebi o quão atraente é tentar entender sua funcionalidade a partir de uma linguagem simples, bem como as técnicas de ofuscação ou evasão usadas pelas ameaças e como é possível criar defesas contra elas.

Matías: Em 2011, fui o vencedor do Prêmio Universitário ESET, que na época consistia em escrever um artigo de pesquisa sobre temas relacionados à segurança digital. Antes de realizar esse trabalho, não tinha tido contato com análise de malware, mas depois dessa experiência continuei aprofundando meus conhecimentos por conta própria e em 2013 comecei a trabalhar na ESET, tendo que lidar de perto com o malware.

Veja mais: Profissionais de segurança da informação: entre a formação acadêmica e a autodidata

Como é um dia de trabalho típico para um malware researcher?

Lukas: A maioria dos dias começa igual: eu verifico as últimas notícias sobre segurança cibernética, minha caixa de entrada e o Twitter. Mas alguns dias podem ser bem atípicos - por exemplo, quando descobrimos amostras de malware novas ou interessantes ou quando, com base em seus rastros, acreditamos que podemos identificar novas campanhas realizadas por cibercriminosos ou grupos APT. Esse é um dos motivos pelos quais é importante contar com boas fontes de informação, já que nos permitem economizar tempo de análise, considerando que alguns dos truques poderiam ter sido revelados anteriormente.

Fernando: Não acredito que haja um “dia típico” no meu trabalho, pois muitas coisas surgem no dia a dia e podem ser diferentes umas das outras. Nem tudo pode ser sempre planejado. Talvez quando estou trabalhando em uma pesquisa que demore um pouco mais, por exemplo, em uma campanha de malware na América Latina, um dia típico seria analisar essa ameaça, além dos cerca de 30 minutos que levo pela manhã para me manter informado. Mas todo dia tem algo novo.

Matías: Embora haja dias atípicos nos quais se pode começar uma pesquisa a partir de um ataque que ocorreu naquele momento, minha rotina é dividida em duas atividades principais. Por um lado, realizo a “hunting” de novas ameaças em meus feeds de informações, faço o acompanhamento de grupos de atacantes. Além disso, analiso os arquivos maliciosos que surgem desse hunting ou do trabalho colaborativo que realizo com os meus colegas - em particular, a engenharia reversa e a documentação dessas ameaças.

O que você mais gosta no seu trabalho?

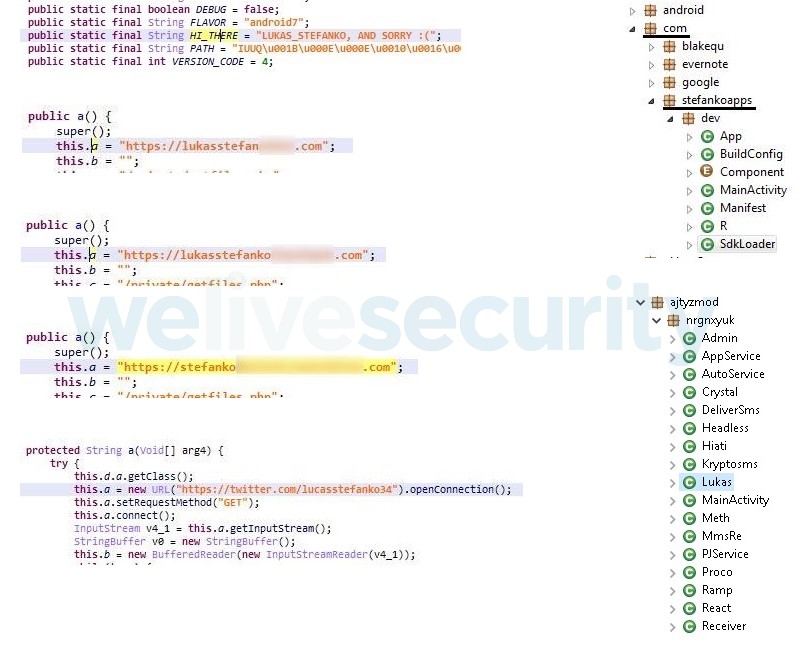

Lukas: Na verdade, gosto de todas essas pequenas partes que constituem o processo de análise de malware, que começa quando algo me deixa curioso. Cada passo ao longo do caminho ajuda a decifrar um problema e a criar uma imagem mais clara sobre ele. Isso significa realizar uma análise estática e dinâmica do malware para Android, que envolve executá-lo em um dispositivo real e observar seu comportamento desde a perspectiva da vítima para entender sua finalidade. Essa análise revela, por exemplo, com quem o malware se comunica e que tipo de dados ele extrai do dispositivo. Observando as solicitações de permissão, é possível estimar as capacidades de um malware. No entanto, a análise dinâmica muitas vezes não é suficiente. Para ter uma ideia melhor de como um malware funciona e qual é sua funcionalidade, é importante usar um descompilador e colocar a mão na massa para analisar o código manualmente.

A partir daí, costumo começar a pesquisar e eventualmente descobrir campanhas ativas de malware, algo que os bandidos realmente não gostam. Aparentemente, alguns acompanham o meu trabalho de perto. Em várias ocasiões, o código continha notas direcionadas a mim. Nem sempre são agradáveis. Por exemplo, eles costumam dar o meu nome às classes ou pacotes, assinam o malware "em meu nome" ou até mesmo registram domínios maliciosos que contêm meu nome e que são usados para se comunicar com o malware. No entanto, não levo isso para o lado pessoal.

Fernando: Acho que a parte mais empolgante do meu trabalho é a análise estática de uma ameaça, aplicar engenharia reversa, ser capaz de ver todo o código e a partir daí determinar o comportamento da ameaça ou suas funcionalidades mais interessantes para então poder documentá-las.

Matías: O que mais gosto é que raramente aplico os mesmos métodos para diferentes pesquisas. Existem várias plataformas e diversas tecnologias usadas por atacantes e, em muitos casos, existem problemas específicos que requerem soluções criativas. Por exemplo, como automatizar a extração de configurações de um malware para milhares de arquivos maliciosos ou como implementar a desofuscação de arquivos que foram alterados para dificultar a análise.

Qual foi a pesquisa ou projeto que você mais se orgulha de ter realizado?

Lukas: Uma das minhas pesquisas mais recentes sobre a análise de vulnerabilidades em aplicativos de stalkerware para Android. Passei meses trabalhando nessa pesquisa, analisando mais de 80 aplicativos de stalkerware e, finalmente, descobrindo mais de 150 problemas sérios de segurança e privacidade.

Fernando: Até agora, o trabalho de que mais me orgulho foi a pesquisa que realizei junto com o Matías sobre a campanha de espionagem na Venezuela que utilizava o malware Bandook. Nessa pesquisa pude realizar uma análise técnica completa da ameaça que afeta a Venezuela e foi também uma das minhas primeiras pesquisas.

Matías: Em todas as pesquisas há muito trabalho de “bastidor” que não são publicados, mas dos quais me orgulho muito, sobretudo relacionado ao que mencionei antes da resolução de problemas específicos. Se eu tiver que mencionar uma pesquisa da qual me orgulho, diria que foi a do Evilnum. Antes de pesquisar sobre essa ameaça, havia pouca documentação sobre esse malware e nenhuma menção a esse grupo de atacantes. A ESET conseguiu colocar o arsenal do software malicioso usado por esse grupo em contexto, dando significado e unidade.

Você trabalha em conjunto com outras equipes da área de segurança?

Lukas: Sim. Além de uma pesquisa aprofundada, nosso principal objetivo é proteger os usuários de nossos produtos e detectar ameaças em atividade. Isso significa não apenas compartilhá-las com nossas equipes internas, mas também com outras empresas de segurança cibernética para ajudar a melhorar a prevenção de ameaças recentes.

Fernando: Trabalhei em conjunto com o pessoal do serviço de resposta a incidentes, principalmente ajudando-os a compreender o comportamento de qualquer ameaça que tenham visto durante um incidente.

Matías: Trabalhamos constantemente em conjunto com outros profissionais. Um caso que vale a pena mencionar foi quando trabalhei com a Unidade de Crimes Cibernéticos da Holanda para desmontar servidores usados pelo Evilnum e realizar análises forenses da ameaça.

Quais são as habilidades técnicas essenciais para trabalhar como um malware researcher?

Lukas: Quando se trata de analisar malware para Android, eu diria que é fundamental conhecer o sistema operacional, incluindo o ciclo de vida dos aplicativos, e ser capaz de ler código-fonte Java e Kotlin descompilado. Também é importante estar sempre atualizado sobre as últimas descobertas, ferramentas lançadas recentemente e até mesmo atualizações que são lançadas para o sistema operacional e aplicativos. Por exemplo, essas atualizações podem incluir novas funcionalidades que podem ser convenientes para os usuários, mas também podem ser exploradas por cibercriminosos. Felizmente, a maioria das atualizações dificultam o trabalho dos criadores de malware.

Fernando: Eu acho que ter conhecimento de programação é muito importante, não necessariamente programar, mas ser capaz de ler o código e entendê-lo. Por outro lado, ter conhecimento sobre sistemas operacionais, criptografia, arquitetura de computadores ou redes (seja protocolos de rede ou análise de tráfego). Quanto mais domínio desses tópicos a pessoa tiver, mais preparada ela estará para analisar malware e não se frustrar ou desistir durante o processo.

Matías: Em termos de habilidades técnicas, é necessário ter conhecimento de muitas outras áreas além da segurança digital, como redes, sistemas operacionais e programação. É essencial saber como fazer a engenharia reversa, principalmente com foco nas plataformas Windows.

Existem habilidades não técnicas relacionadas ao seu trabalho que sejam desafiadoras ou que devam ser melhoradas?

Lukas: Sim, existem. Todos os anos tento melhorar minhas habilidades para escrever artigos, falar em público, fazer apresentações, falar com a imprensa, dar entrevistas e coisas do tipo. Para uma pessoa de perfil técnico e introvertida como eu, não são habilidades fáceis de adquirir, já que requerem sair da zona de conforto - o que é mais fácil falar do que fazer.

Fernando: Tive de melhorar minhas habilidades de redação em meus relatórios e publicações. Embora haja uma equipe responsável pela revisão, é importante que o pesquisador encontre as palavras certas para poder se expressar da melhor maneira possível, pois o artigo ou documento final reflete todo o trabalho que existe por trás da pesquisa. Portanto, ser capaz de se comunicar adequadamente ao escrever uma publicação, relatório ou qualquer outra coisa é tão importante quanto o trabalho prévio.

Matías: É importante saber comunicar os resultados: quem é o público para o qual elaboramos os nossos relatórios e adaptar a comunicação de acordo com isso. Também é importante saber contar uma história e não apenas colocar descrições técnicas uma após a outra.

Quais habilidades você acha que um malware researcher deve ter?

Lukas: Acho que o entusiasmo para resolver problemas e a vontade de aprender coisas novas são os pontos mais importantes. Todo o resto pode ser aprendido ao longo do caminho.

Fernando: Acho que há duas características muito importantes que um malware researcher deve ter: a capacidade de aprender de forma autodidata e a curiosidade.

Matías: Paciência, curiosidade, atenção aos detalhes e afinidade com a resolução de problemas.

Como você se mantém atualizado?

Lukas: Devo dizer que acompanhar o que está acontecendo leva muito tempo todos os dias. No entanto, aprendi a me manter atualizado usando feeds RSS, alertas do Google, canais de redes sociais confiáveis, blogs e tweets de outros pesquisadores e outras empresas de segurança cibernética, bem como pesquisas acadêmicas. Depois de passar por essas fontes e ler as notícias mais importantes, tento compartilhá-las com outros profissionais de segurança através do meu canal no Telegram e, assim, fazer com que eles economizem tempo na hora de procurar notícias sobre segurança.

Fernando: Normalmente, acesso o Twitter para saber mais sobre o trabalho de outros pesquisadores e suas postagens. Dessa forma, fico informado sobre novas campanhas ou técnicas que podem ser usadas por cibercriminosos. Além disso, às vezes, despois de concluir uma pesquisa, alguns assuntos me chamam a atenção e os anoto para continuar estudando no meu tempo livre. Por exemplo: uma criptografia específica, alguma técnica de ofuscação, etc.

Matías: É necessário ler as notícias e estar atento a tudo o que acontece. Sugiro usar as redes sociais para acompanhar empresas de segurança e descobrir novas pesquisas, ou mesmo para acompanhar especialistas técnicos e pesquisadores que sejam referência em segurança digital. Ler blogs de segurança como o WeLiveSecurity é um bom ponto de partida.

Que mensagem você daria aos interessados em iniciar uma carreira como malware researcher?

Lukas: Paixão e entusiasmo são cruciais e faz com que seja mais fácil para qualquer pesquisador de malware em desenvolvimento absorver informações e conhecimentos. Além disso, se você se deparar com algo difícil de entender, não se preocupe: seus futuros colegas terão prazer em explicar para você.

Fernando: Meu conselho é ir aos poucos. Participe do CTF para estar a par de diversos temas que possuem forte relação com a análise de malware, como engenharia reversa, criptografia e análise de tráfego de rede, entre outros. Talvez analisar de imediato um malware específico pode ser complexo no início. Por outro lado, leia o que outras pessoas já fizeram para aprender sobre ameaças que foram detectadas no passado e entender como elas funcionam. Se você ler e pesquisar com bastante atenção, perceberá que alguns códigos maliciosos têm certas características em comum, por exemplo, a maneira de manipular os registros para obter persistência na máquina da vítima. Além disso, a leitura de um artigo de outro pesquisador nos permite observar o que foi considerado importante sobre aquela ameaça específica, o que pode servir como uma pista ao analisar um malware pela primeira vez.

Matías: Mantenha a calma e identifique as constantes criptográficas.

Esperamos que esta entrevista tenha sido útil para quem está pensando em se dedicar ao mundo da segurança digital. Como última reflexão, um terço de nossas vidas investimos no trabalho. Então, se você ainda não se decidiu, por que não escolher uma carreira em um campo no qual possa causar impacto e ajudar a tornar a tecnologia mais segura para todos?

Feliz Antimalware Day!

Veja também: