Por muitas vezes fui questionado sobre a utilidade de uma base de dados na mão de criminosos, muitas pessoas não entendem o que pode de fato ser feito com essas informações. Mesmo entre amigos mais próximos da área de segurança da informação não fica muito claro tudo o que pode ser feito, por isso resolvi escrever este post.

Não seria possível falar em um único post sobre todos os destinos que uma base de dados vazada pode ter sem que a publicação ficasse gigante, sendo assim, apenas mencionarei como os criminosos normalmente utilizam essas bases de dados e como elas podem ser utilizadas para fazer novas vítimas.

O primeiro ponto a se esclarecer é sobre as diferenças entre as bases de dados. Caso não esteja a par do que é uma base de dados, ela é, basicamente, um conjunto de informações sobre algo ou alguém. Isso significa que cada base de dados possui informações diferentes - se a base de dados da empresa X foi vazada, é possível que ela não possa ser utilizada das mesmas formas que a base de dados vazada da empresa Y, exatamente por essa diferença nas informações que compões cada uma delas. Entendido isso, estes são alguns dos principais destinos dados a essas informações expostas:

- Impersonificação;

- Criação de contas bancárias;

- Realização de compras;

- Contratação de empréstimos;

- Cadastro em serviços;

- Chantagem – pode ser aplicada tanto à empresa originalmente detentora da base quanto da pessoa portadora dos dados vazados;

- Encontrar novas vítimas.

Para entender como os criminosos podem encontrar novas vítimas através de fragmentos de informações que, neste caso, exemplifiquei como bases de dados vazadas por ser um tipo de informação bem comum ultimamente, é preciso levar em conta se essa base vazada possuía a senha dos usuários dentro dela ou não. A presença da senha na base de dados permite que os criminosos abordem diretamente outros serviços da vítima sem necessariamente interagir com ela, ou seja, se sua senha foi vazada é bem provável que criminosos tentem acessar suas outras contas.

E como eles encontram novas vítimas?

Essa não deveria ser a pergunta, e sim: “com quais dados eles conseguem encontrar novas vítimas?”

É possível encontrar contas cadastradas em nome de pessoas utilizando diversos tipos de informação, mas, sem dúvida a mais comum é através do e-mail.

Isso ocorre porque normalmente as pessoas criam um usuário igual, que as identifique em diversos softwares e serviços que elas venham a se cadastrar, por exemplo:

Se a pessoa se chama Fulano Smith, ele normalmente cria seu endereço eletrônico como fulano.smith@email.com. Vamos supor que o senhor Fulano queira assinar um serviço de streaming para ver filmes a hora que quiser, no momento do cadastro quando lhe for pedido nome de usuário, ele cria o usuário fulano.smith, e logo em seguida cadastra uma senha, e assim sucessivamente. Boa parte dos cadastros realizados pelo senhor Fulano tendem a ter como nome de usuário a mesma estrutura inicial do e-mail.

E agora respondendo a pergunta inicial, existem muitas formas disponíveis para que pessoas, sejam elas mal-intencionadas ou não, descubram se um usuário está cadastrado em algum serviço. Uma das formas mais simples de fazer essa validação em vários serviços ao mesmo tempo são os sites de consulta, como o CheckUsernames, por exemplo.

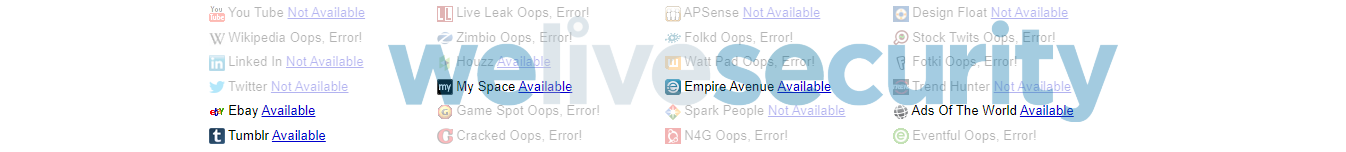

Basta acessar o site, colocar o nome do usuário que deseja pesquisar e clicar no botão “Check User Name”.

Após alguns instantes, o site retornará os resultados mostrando se o usuário pesquisado já foi utilizado naquele site, com o status “Not available”, ou se aquele usuário ainda não foi cadastrado no sistema, com o status “Available” em forma de link, normalmente direcionado para o formulário de cadastro daquele serviço.

Todos os status “Not available” são alvos em potencial para uma pessoa mal-intencionada, no caso do exemplo que citei, o criminoso poderia utilizar o mesmo usuário e senha obtidos no vazamento para tentar acesso à uma nova conta. Caso não tenha sucesso ao acessá-la, ele ainda poderá realizar outros ataques como o Brute Force, criando dicionários de senhas baseados na senha do usuário que ele já possui. As hipóteses são extensas.

O CheckUsernames é apenas um site de validação de usuários, existem diversos outros, e eles não são necessários. Caso um criminoso queira saber se o Fulano tem conta em algum serviço, ele pode simplesmente tentar acessá-lo manualmente. Com isso, o criminoso provavelmente obterá os seguintes resultados:

- O Fulano cadastrou uma senha idêntica a que foi vazada e o criminoso conseguirá acessar esse serviço em nome da vítima;

- O site informa que a senha do fulano está incorreta e oferece tentativas de recuperação, o que indica ao criminoso que ataques à senha poderão ser realizados;

- O site informa que o usuário não está cadastrado. Aqui o criminoso pode escolher criar um novo serviço em nome da vítima ou ignorar tal site, já que sua senha de acesso não foi útil neste momento;

Caso nenhuma senha esteja presente na base de dados vazada, o próprio e-mail já é uma forma de contato muito eficiente com as vítimas, e permitem que os criminosos tentem aplicar outros tipos de golpe.

Como se proteger

Mesmo que cadastremos nossos dados em sites confiáveis, eventualmente criminosos podem conseguir ter acesos a eles, sabendo disso, cabe a nós entendermos as formas como as ameaças subsequentes podem acontecer e tomarmos medidas para garantir que os criminosos não tenham êxito.

- Se vazou, mude. Na hora! – A primeira coisa a se fazer, quando descobrimos que informações foram vazadas de algum serviço em que tenhamos conta, é trocar a senha imediatamente. A empresa que teve os dados vazados costuma corrigir a falha que permitiu o vazamento prontamente. Caso o usuário não troque suas eventuais senhas, ele pode permitir que criminosos continuem conseguindo ter acesso aos seus dados naquela plataforma.

- Tenha uma senha para cada serviço – Em hipótese alguma repita senhas. Como quis deixar claro neste post, é muito simples encontrar outros serviços vinculados ao seu nome de usuário. Por isso, se a senha for sempre a mesma, caso ela vaze, os criminosos conseguirão ter acesso a todos os outros serviços do usuário.

- Desconfie de qualquer contato que receba passivamente – Após vazamentos de dados não é incomum que criminosos abordem os proprietários dos dados. Fique sempre alerta com abordagens via e-mail/telefone/WhatsApp ou quaisquer outros meios de comunicação, mesmo que a abordagem pareça realmente de uma empresa legítima e que lhe confirmem seus dados, afinal, eles foram vazados e podem estar nas mãos de criminosos. Sempre entre em contato através dos meios oficiais da empresa.

- Habilite duplo fator de autenticação – Das recomendações de segurança, esta é a que assegura que, caso um criminoso tenha acesso a sua senha, ele não conseguirá acessar sua conta por estar vinculada a essa necessidade de uma senha temporária adicional.

Caso tenha alguma dúvida ou sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários.