Atualmente, é bastante óbvio dizer que o ransomware se tornou uma estratégia bastante interessante para os cibercriminosos que encontraram nesse tipo de negócio um modelo lucrativo em termos econômicos. O crescimento do ransomware o tornou uma das principais ameaças que atinge empresas de todos os setores, órgãos governamentais, instituições de ensino, hospitais, exigindo valores cada vez maiores como pagamento pelo resgate das informações roubadas.

Logo depois que o ransomware Maze implementou o doxing como uma segunda modalidade de extorsão no fim de 2019, outros grupos criminosos rapidamente adotaram essa estratégia para a dinâmica de seus ataques. O objetivo dessa mudança é claro: pressionar ainda mais as vítimas para que paguem os resgates, pois assim supostamente também evitam que o nome da empresa seja exposto e, principalmente, que as informações roubadas sejam disponibilizadas para download. Para executar essa nova dinâmica, os grupos começaram a criar sites, principalmente dentro da rede Tor.

Normalmente, os cibercriminosos inicialmente expõem o nome da empresa ou organização que foi vítima e alguns arquivos para download como prova do ataque. Em seguida, eles geralmente indicam uma data em que divulgarão todas as informações roubadas, caso não cheguem a um acordo para negociar o pagamento do resgate. Caso a vítima decida não pagar, os criminosos provavelmente divulgarão todas as informações roubadas ou as venderão na dark web.

Além dos prejuízos provocadas à reputação e imagem - e das possíveis consequências jurídicas – de empresas e organizações ao aparecer em um desses sites gerenciados por grupos de ransomware, um caso que deixou claro o valor das informações roubadas para esses grupos foi o ataque do ransomware Conti ao Health Service Executive (HSE), serviço de saúde pública da Irlanda, em maio de 2021.

Na época, os cibercriminosos pediram inicialmente 20 milhões de dólares em bitcoin para que o HSE pudesse recuperar os arquivos criptografados e impedir a exposição das informações roubadas, mas finalmente entregaram um descriptografador de forma gratuita para que a instituição pudesse recuperar os dispositivos afetados, aparentemente por se tratar de um órgão dedicado à saúde. No entanto, os criminosos destacaram que isso não os impediria de expor ou vender as informações roubadas.

Essa prática de doxing, que se consolidou como uma tendência nos primeiros meses de 2020 com alguns grupos que a adotaram, hoje conta com pelo menos 41 sites criados por grupos de ransomware para expor os nomes e informações roubadas dos sistemas das vítimas, cada um dos quais representa uma família diferente em atividade.

Em setembro de 2021, 41 famílias de ransomware foram cadastradas no site que utilizam para publicar as informações das vítimas.

Atomsilo: novo ransomware que apareceu em setembro

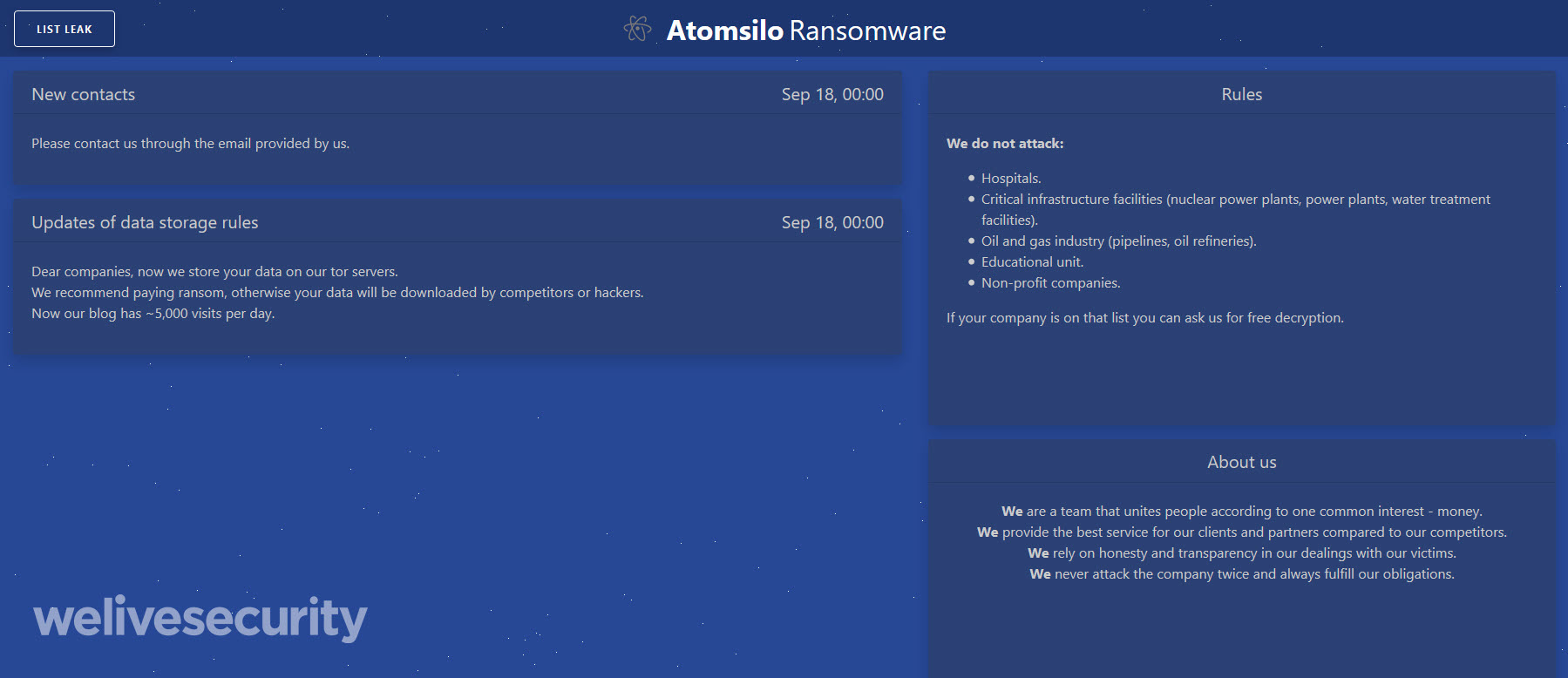

O constante aparecimento de novas famílias de ransomware que lutam por um lugar em um cenário cada vez mais saturado nos dão o padrão de crescimento que essa ameaça teve. Uma dessas novas aparições é a do ransomware Atomsilo, que surgiu na darknet em meados de setembro de 2021 com um site muito semelhante ao do ransomware Blackmatter, tanto na estética quanto nos textos que são exibidos no site - em alguns casos, as páginas são cópias exatas.

Site do novo ransomware Atomsilo na rede Tor.

Segundo o grupo criminoso por trás do ransomware Atomsilo, o site criado para a exposição de informações roubadas por essa ameaça contém o nome da primeira vítima: uma empresa farmacêutica brasileira chamada Cristália. No início do mês de setembro deste ano, a empresa divulgou em seu site que sofreu um ataque cibernético que afetou seus sistemas e operações, embora não tenha confirmado que se tratava de um ransomware. No entanto, o surgimento do site na rede Tor aparentemente ocorreu dias após o incidente.

Os cibercriminosos afirmam ter roubado 900Gb de informações e publicado nomes completos, números de CNP, endereços residenciais, números de telefone, imagens de documentos, entre outras informações.

O site do ransomware Atomsilo suspostamente expõe informações de sua primeira vítima.

Outro grupo de ransomware que recentemente mostrou atividade na América Latina é o Lockbit 2.0. Esse grupo, que recentemente alegou ter sido o responsável pelo ataque à empresa Accenture, publicou em setembro os nomes de cinco vítimas da América Latina: uma empresa do México e quatro do Brasil. As vítimas variam de órgãos governamentais, hotéis, empresas do setor de construção a escritórios de advocacia.

Caso queira saber mais sobre o ransomware, confira as seguintes publicações: