Assim como destacamos no post sobre criptomoedas e crime cibernético, os delitos relacionados à mineração de criptomoedas e a compra e venda de moedas virtuais continuam crescendo: desde a mineração em navegadores ou a utilização de criptomoedas, até ataques de engenharia social que usam o assunto como uma “isca” para atrair novas vítimas.

Em agosto, um usuário denunciou via Reddit um site que estava se passando pela Safemoon, uma criptomoeda criada em março de 2021 e que ficou conhecida por sua alta volatilidade e crescimento desde o seu lançamento. Esse crescimento ocorreu, em grande parte, devido a situações semelhantes às que levaram à popularidade da Dogecoin, outra criptomoeda volátil: sua expansão nas redes sociais como Reddit, Tiktok ou YouTube, e sua menção por grandes influenciadores do mundo das criptomoedas, como Dave Portnoy.

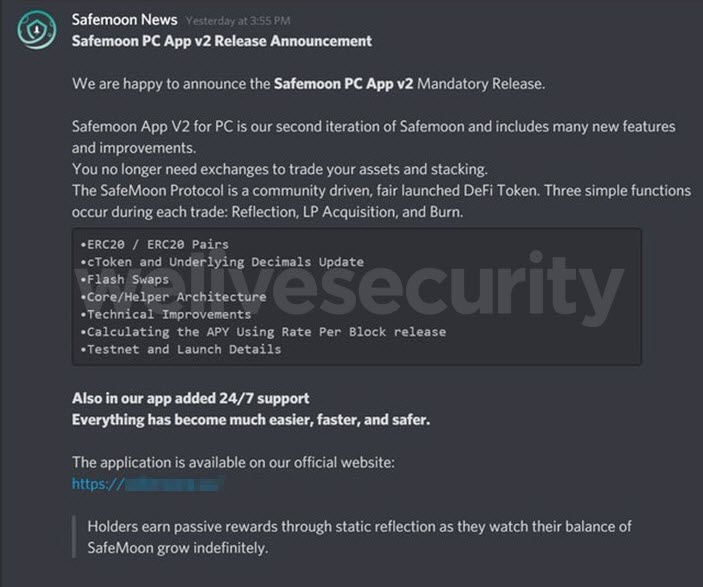

O golpe circulou pela plataforma Discord. Aparentemente, os usuários foram contactados através de mensagens diretas por diferentes contas que se faziam passar pela Safemoon no Discord. A conta falsa destacava o lançamento de uma atualização do aplicativo da carteira desenvolvida pelos criadores da Safemoon, que serve para guardar e monitorar o comportamento das criptomoedas.

No entanto, ao verificar o link anexado que se fazia passar pelo site oficial, verificamos que não se tratava do site oficial, mas um roubo de identidade conhecido como ataque homográfico, em que o cibercriminoso adiciona ou modifica um caractere do link a ser falsificado: neste caso o domínio do site oficial da Safemoon. A eficácia desses ataques depende de quão atento o usuário está ao acessar uma página.

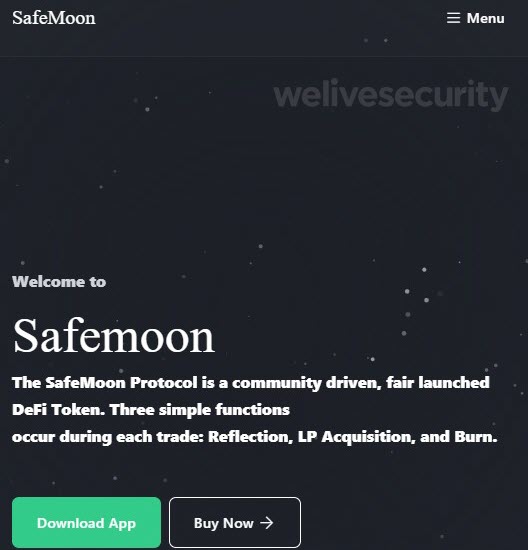

O site falso consiste em uma cópia fiel de uma versão antiga do site original. Mais especificamente, cada link no site falso redireciona para o oficial, exceto o link para baixar o aplicativo mencionado na mensagem falsa.

Esse download simula ser o mesmo anunciado no site oficial. No entanto, trata-se de um aplicativo malicioso que usa uma ferramenta de gerenciamento de dispositivos de forma remota para espionar o usuário. Vale ressaltar que o site falso oferece o download direto do aplicativo do site, enquanto o site oficial oferece um link para o Google Play.

Esse arquivo tem as características de um trojan, pois se apresenta à vítima como uma imitação de um aplicativo inofensivo e opera de maneira transparente. Uma vez executado, o arquivo não executará nenhum tipo de ação que o usuário possa detectar, e é aí que começa a infecção.

Um RAT oculto no link para baixar o aplicativo

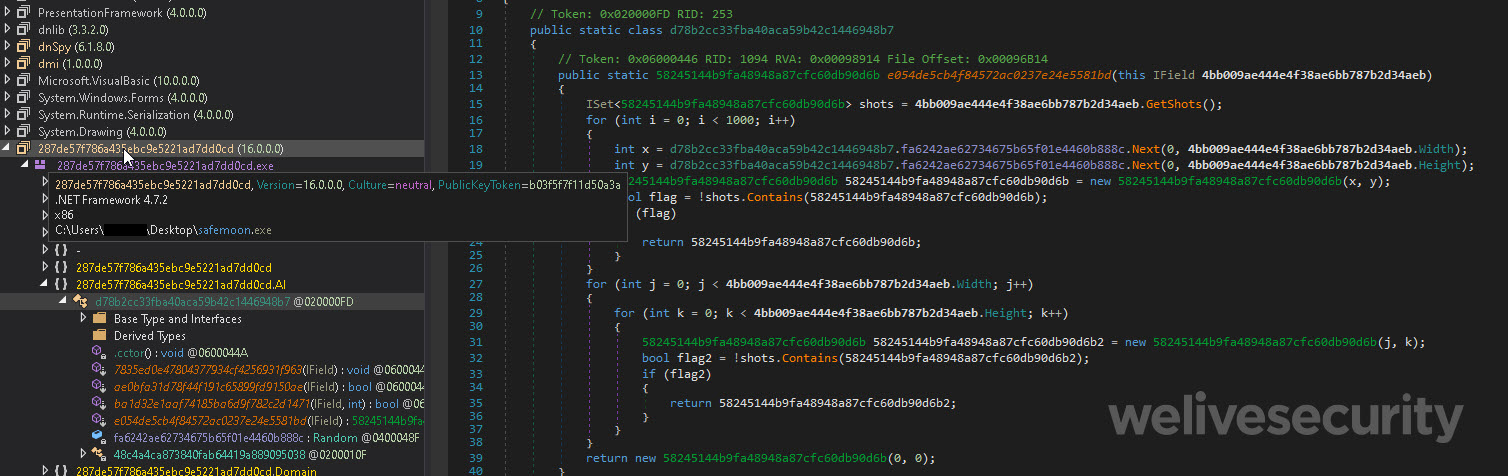

O malware foi desenvolvido em .NET e posteriormente ofuscado com o Crypto Obfuscator, provavelmente para dificultar a análise da ameaça.

Depois de executar o arquivo do suposto instalador do aplicativo, que é um injetor com o nome de Safemoon-App-v2.0.6.exe, uma série de arquivos é baixada, incluindo o payload de uma ferramenta de acesso remoto (RAT) chamada Remcos. É importante notar que o Remcos é um software legítimo que se encontra disponível no mercado e que segundo seus desenvolvedores foi inicialmente destinado a gerenciar e monitorar remotamente seus próprios dispositivos. No entanto, em 2016, as autoridades dos Estados Unidos se referiram ao Remcos como um malware, uma vez que foi bastante promocionado para a venda em fóruns de hacking e foi utilizado por cibercriminosos e até mesmo grupos APT em muitas campanhas maliciosas.

Por sua sigla em inglês, o acrônimo RAT significa ferramenta de acesso remoto, mas também é usado para se referir a trojans de acesso remoto. No entanto, é comum que os cibercriminosos usem esses tipos de ferramentas legítimas para realizar movimentos laterais e/ou executar malware, então a diferença entre um RAT legítimo e um malicioso está em quem controla a ferramenta, seja uma empresa ou cibercriminosos.

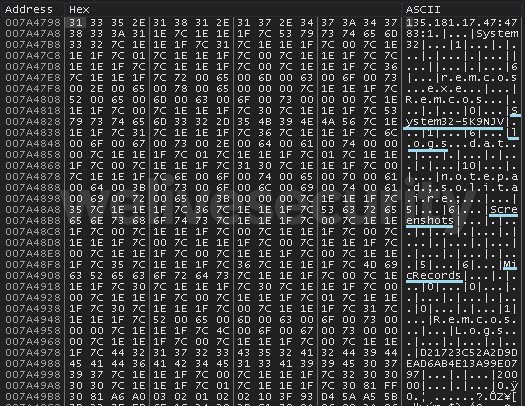

Entre os recursos baixados pertencentes ao Remcos, está o arquivo de configuração do RAT no qual, após ser desofuscado, é possível encontra informações valiosas para entender o comportamento da ferramenta.

Mais particularmente, os diferentes recursos desse malware se concentram na espionagem do usuário. Essas funcionalidades são utilizadas de acordo com o interesse do atacante, que controla a ameaça por meio de um servidor de comando e controle (ou C&C), cujo endereço IP é injetado nos mesmos arquivos baixados.

Entre as funcionalidades mais críticas que o Remcos RAT executa no computador comprometido, podemos destacar a obtenção de credenciais de acesso de vários navegadores, como Internet Explorer, Firefox e Google Chrome; a gravação das teclas (ou keylogging) do usuário, a captura de áudio do microfone da vítima ou o download de arquivos adicionais de acordo com o interesse do atacante por meio de links. Além disso, a ameaça tem a capacidade de executar ações que podem ajudar outros códigos maliciosos a funcionar, como excluir arquivos ou pastas ou modificar o papel de parede do usuário.

Indicadores de comprometimento (IoC)

| Hash | Detecção |

| 035041983adcfb47bba63e81d2b98fa928fb7e022f51ed4a897366542d784e5b | A Variant Of MSIL/Injector.VQB |

Os arquivos baixados posteriormente como parte do Remcos são detectados pelas soluções da ESET como Win32/Rescoms.B trojan.