Já explicamos o que é o crack e os riscos de segurança que esse tipo de software representa. Podemos denominar como crack de computador um patch aplicado a um programa que foi alterou sua estrutura ou funcionalidades implementadas por seus desenvolvedores, sem qualquer tipo de autorização. Normalmente, o objetivo dessas modificações é fugir de um controle ou ação exigida pelos desenvolvedores para poder acessar a mais funcionalidades ou para continuar usando um determinado produto.

Por sua natureza, o crack é tão antigo quanto os programas de pagamento: embora a data de origem desse método seja desconhecida, as primeiras proteções implementadas para evitar o cracking de programas datam da década de 1980, em dispositivos como o Commodore 64. Desde então, é possível encontrar crack implementado de diferentes maneiras para todos os tipos de programas ou aplicativos: jogos, ferramentas de design, software antivírus, entre muitas outras categorias.

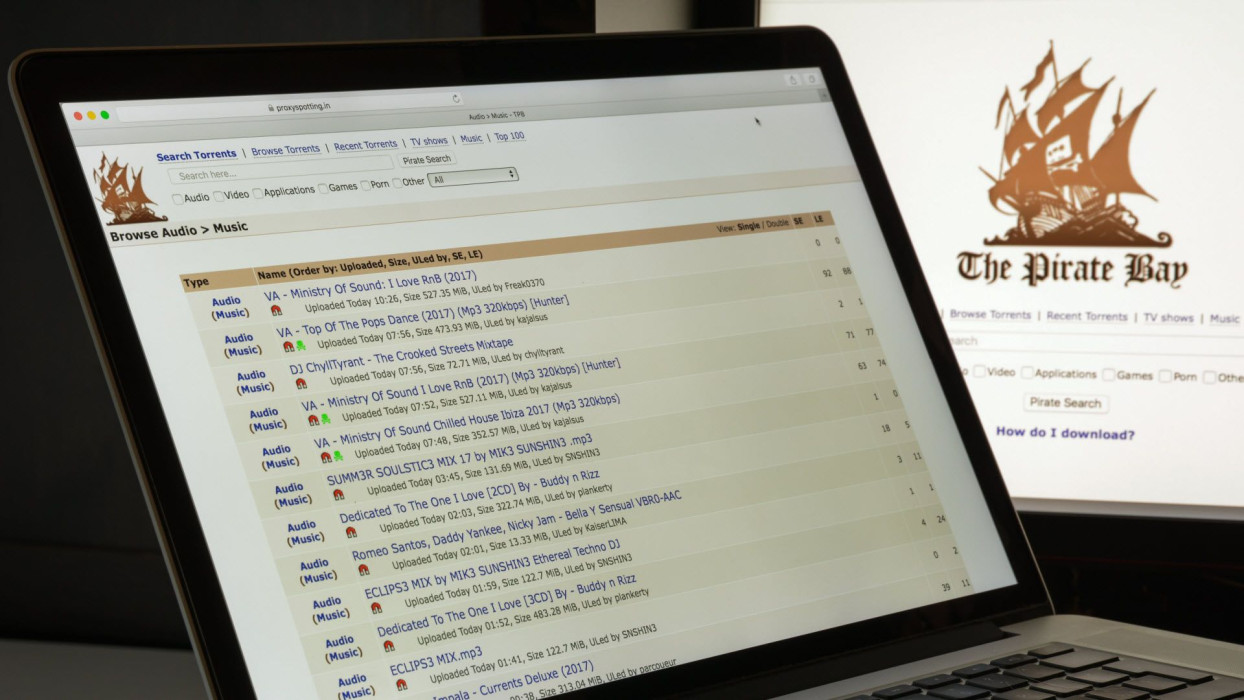

Vale destacar que a distribuição de programas crackeados, atividade conhecida como pirataria, é ilegal na maior parte do mundo, pois os direitos autorais são violados.

Existem diferentes motivações por trás do cracking de um determinado software, como econômicas e ideológicas. No entanto, permitir que um arquivo desconhecido adultere um programa ou aplicativo pode ter consequências que não são apenas negativas, mas também contraproducentes ou perigosas para nossos dispositivos.

Historicamente, o download de programas ou conteúdos adicionais distribuídos por sites com arquitetura P2P ou streaming (por exemplo, aqueles chamados Torrents) em um contexto de pirataria foram e continuam sendo uma das principais vias de infecção em campanhas em massa em oposição a campanhas direcionadas. De qualquer forma, isso não significa que não possam acontecer.

Para dimensionar o alcance e o impacto do cracking na distribuição de códigos maliciosos, vale lembrar o que aconteceu há alguns meses, quando um estudante causou um ataque do ransomware Ryuk a um instituto de pesquisa biomolecular na Europa ao instalar um crack. O estudante, que tinha acesso remoto à rede do instituto para trabalhar, havia baixado um crack de software pago que se revelou ser um trojan que, entre outras coisas, roubava senhas. Os operadores por trás do trojan supostamente coletaram as chaves, realizaram comercialização dessas credenciais no mercado negro e esses dados acabaram nas mãos dos cibercriminosos que realizaram o ataque com o ransomware Ryuk.

A seguir, separamos alguns casos de ameaças distribuídas por cracking nos últimos dois anos (alguns deles ativos) para ver com exemplos reais os danos potenciais que a instalação de um crack pode causar em nossos computadores.

LoudMiner: um criptominerador que continua ativo

Em meados de 2019, os pesquisadores da ESET revelaram detalhes de uma campanha distribuída por meio de cracking que incluía um software malicioso chamado LoudMiner. Nesse caso, para distribuir o malware, os atacantes utilizaram o crack de vários plug-ins VST, que são programas para interpretar instrumentos musicais e efeitos de áudio de maneira digital, como Kontakt, Massive, além de softwares para trabalhar com áudio, como o Ableton Live, entre muitos outros mais.

Distribuídos desde 2018 através de pelo menos um site malicioso que hospedava mais de 120 plug-ins, esses cracks de instrumentos VST e programas de áudio não eram hospedados no site original, mas em um total de 29 servidores externos, presumivelmente para evitar qualquer tipo de suspeita.

Esse malware é um criptominerador, ou seja, um código malicioso que usa os recursos físicos do computador da vítima para minerar criptomoedas sem o consentimento do usuário infectado. É aqui que podemos verificar que a escolha da “tela” que disfarça a ameaça não é acidental, já que o uso do VST geralmente exige um alto nível de processamento e, portanto, o consumo de recursos da CPU é intenso e constante, semelhante ao como pode ser o consumo de um criptominerador. Por esse motivo, considerando que ambos os cenários consomem muitos recursos do processador e isso causa um desempenho mais lento do computador, a atividade do criptominerador pode acabar passando despercebido pela vítima. Algo semelhante acontece com arquivos grandes, que são criados tanto pela ameaça quanto pelo próprio programa.

Nesse caso, o falso crack é baixado como uma pasta, contendo um programa de virtualização, um arquivo de imagem do sistema operacional Linux e arquivos adicionais que garantem a persistência da ameaça. Depois que as instruções anexadas pelo cibercriminoso forem seguidas, o LoudMiner e o plug-in real são instalados no computador, e a ameaça gera persistência ao modificar características do sistema operacional.

A mineração começa quando a instalação é concluída, depois que a ameaça executa a máquina virtual com o Linux que vem anexada à pasta baixada. Além disso, o LoudMiner se comunica com seu servidor de Comando & Controle por meio de vários scripts para carregar arquivos de configuração ou atualizar-se, caso seja necessário.

Esse malware contava com pelo menos três versões para macOS e uma para Windows, com funcionalidades semelhantes em ambos os sistemas.

Como podemos ver em um recente tópico do Reddit que se refere ao download do popular VST Auto Tune, o Loudminer ainda está sendo distribuído em 2021 por meio de cracks de software VST.

Ransomware Exorcist 2.0

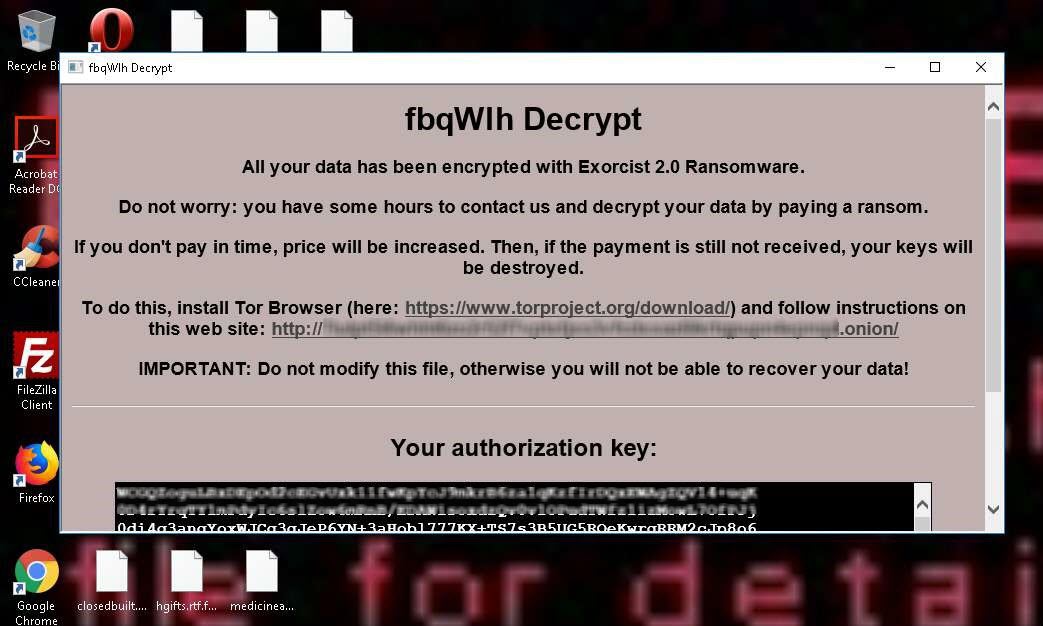

De acordo com o pesquisador Nao_Sec via Twitter, uma ameaça do tipo ransomware chamada Exorcist 2.0 foi distribuída em 2020 por trás de um crack falso ou ativador gratuito do Windows 10 e Office 365. No momento da descoberta, o crack era disponibilizado em um site que, por sua vez, foi anunciado em outros sites falsos de publicidade.

O download consiste em uma imagem (ISO), um arquivo .zip protegido com senha e um arquivo .txt contendo o código de desbloqueio do arquivo compactado, que é onde o crack supostamente se hospeda. Essa proteção é usada por cibercriminosos para evitar o bloqueio ao baixar qualquer solução de segurança instalada no dispositivo.

Seguindo as instruções do cibercriminoso, a vítima executa o suposto instalador dentro da pasta protegida. O instalador desencadeia a amenaza, que executa as etapas de um ransomware comum: criptografa todos os arquivos que encontra no computador infectado, informa a vítima sobre o ataque e anexa uma nota indicando as etapas a serem seguidas para efetuar o pagamento.

Exemplo de um dispositivo infectado. Fonte: Nao_Sec via Twitter.

Os cibercriminosos fornecem à vítima um link para um site na rede TOR onde são destacadas informações sobre o valor a pagar em Bitcoin e as instruções para efetuar o pagamento. Além disso, é oferecida a possibilidade de descriptografar um arquivo de teste. Os pagamentos variam, dependendo do número de arquivos infectados, entre US$ 250 e US$ 10 mil.

Crackonosh

Entre os casos que foram divulgados em 2021, podemos nos deparar com a ameaça chamada Crackonosh, um malware de criptomineração ativo desde 2018 e que realiza a mineração do Monero. Este mineiro tem sido distribuído em grandes quantidades como supostas cópias de jogos crackeados em sua versão gratuita: GTA V, NBA 2k19, The Sims, entre outros.

Este download contém um arquivo executável, responsável por executar a ameaça e simular a instalação do jogo. Nesse caso, o malware faz modificações nos registros do sistema para garantir a persistência e força o computador a iniciar no modo de segurança na próxima reinicialização. Esta etapa não é por acaso: o modo de segurança do Windows desativa, principalmente, qualquer solução antimalware ou antivírus instalada no dispositivo. Além disso, busca e elimina qualquer programa ou aplicativo que tenha como desenvolvedor empresas especializadas em produtos de segurança da informação. Finalmente, a mineração do Monero começa no computador usando XMRig, um minerador conhecido bastante usado por cibercriminosos.

O Crackonosh ainda está em circulação em 2021, com uma última versão divulgada e datada do fim de 2020. Estima-se que infectou mais de 200 mil usuários em todo o mundo e que desde meados de 2018 até agora permitiu que as operadoras obtivessem perto de 2 milhões de dólares em Monero.

O trojan sem nome

Em junho deste ano, os pesquisadores descobriram um trojan sem nome que é distribuído por meio de softwares como Adobe Photoshop e videogames, que conseguiu infectar mais de 3,2 milhões de computadores entre 2018 e 2020. O malware sem nome conseguiu roubar mais de 26 milhões de credenciais de login e mais de 1 milhão de endereços de e-mail exclusivos, entre outras informações. A descoberta foi resultado de um erro dos operadores por trás desse malware, que revelou detalhes sobre a localização de um banco de dados que continha 1,2 TB de informações roubadas.

Esse trojan personalizado tem a capacidade de tirar fotos do usuário se o dispositivo tiver uma webcam.

De acordo com a NordVPN, responsável pela descoberta, esse tipo de trojan é adquirido em fóruns e chats na dark web por no máximo US$ 100.

Conclusão

Os cracks realmente representam um risco de segurança e, como temos visto, continuam sendo usadas por cibercriminosos para distribuir malware. Portanto, baixar e instalar cracks de jogos ou outros tipos de software trazem certos riscos de segurança que devem ser considerados pelos usuários.