A era das criptomoedas começou em 2009, quando o Bitcoin foi lançado. Desde então, novas criptomoedas surgiram, entre as quais se destacam algumas como Ethereum, Monero, Ripple, Litecoin e IOTA.

Desde 2017, muitos cibercriminosos viram uma oportunidade bastante atrativa no crescimento das criptomoedas e foi assim que começaram a desenvolver ameaças para obter essas moedas. A mineração sem o consentimento da vítima geralmente é realizada por meio de dois esquemas: através de um malware para minerar criptomoedas hospedadas no computador da vítima ou por meio do que é conhecido como criptojacking, que consiste no uso de scripts no navegador para sequestrar o poder de processamento do dispositivo das vítimas para minerar criptomoedas e obter dinheiro por essa operação.

Com o surgimento dessas alternativas, os atacantes não buscavam mais apenas sequestrar as informações de suas vítimas para obter criptomoedas, por exemplo, por meio de ransomware, mas passaram a realizar ataques com o objetivo de sequestrar a capacidade de processamento das vítimas para os criptomineradores. Durante os primeiros anos em que a prática da mineração começou a se expandir utilizando o poder de processamento das vítimas, em países onde não era lucrativo para os cibercriminosos realizar ataques de ransomware - já que as vítimas não contavam com recursos para financiar o resgate das informações - este tipo de campanhas maliciosas começaram a ser detectadas.

Veja mais: Mineração de criptomoedas: resposta para três das perguntas mais frequentes

Criptominerador: o tipo de malware com mais detecções no ano passado

Após o encerramento do CoinHive no início de 2019, um script benigno de mineração do Monero através do navegador usado de forma mal-intencionada por cibercriminosos, as detecções de criptomineradores têm diminuído, embora no ano passado tenham flutuado. No entanto, de acordo com os dados de telemetria da ESET, em 2020, o malware criptominerador continua sendo a forma de malware com o maior número de detecções, à frente dos trojans, spywares e ransomwares.

É sabido que os cibercriminosos estão mudando e adotando os esquemas que geram muito mais lucros econômicos. No caso das criptomoedas, longe de perder seu valor, muitas o aumentaram desde 2020 até agora, assim como sua popularidade. Um dos que cresceram e cujo valor se espera que continue crescendo em 2021 é o Monero, uma criptomoeda lucrativa para a mineração e que tem sido a favorita dos cibercriminosos por diversos motivos relacionados com a privacidade e as possibilidades de anonimato. Na verdade, alguns grupos de ransomware mudaram e começaram a solicitar pagamentos de resgate em Monero em vez de Bitcoin.

Até agora, em 2021, houve relatos de campanhas em que cibercriminosos buscam transformar "máquinas comprometidas em exércitos para mineração de criptomoedas", assim como foi a descoberta publicada no fim de março deste ano em que pesquisadores descobriram mais de vinte milhões de criptomineradores em imagens do Docker Hub.

Nessa nova onda de ataques, a maioria dos cibercriminosos se assemelham em relação ao uso do XMRig para minerar o Monero, que embora não seja um modelo malicioso, devido às suas características colaborativas, tornou-se interessante na prática da mineração de criptomoedas de forma ilegal.

Vale ressaltar que os criminosos utilizam um modus operandi cada vez mais sofisticado, como um novo malware denominado MosaicLoader que se destaca por baixar uma grande variedade de módulos maliciosos no sistema da vítima, dependendo da configuração. Isso inclui backdoors, adware, ladrões de cookies e criptomineradores (XMRig). Semelhante ao LemonDuck, um malware usado em campanhas contra usuários do Windows e Linux para a mineração de criptomoedas e que também possui recursos adicionais, como roubo de credenciais, movimentação lateral, remoção de controles de segurança e até mesmo distribuição de outros códigos maliciosos.

Como se isso não bastasse, em julho, pesquisadores alertaram sobre um grupo de cibercriminosos operando desde 2020 com base na Romênia e que estão realizando campanhas maliciosas para minerar criptomoedas com o XMRig visando dispositivos com o Linux.

Como essa ameaça chega aos computadores das vítimas?

É importante observar que os criptomineradores são normalmente distribuídos em campanhas que incluem outros códigos maliciosos, já que procuram maximizar seus esforços adicionando a capacidade de minerar criptomoedas utilizando os recursos dos sistemas comprometidos. Assim como outras ameaças, como ransomwares ou trojans bancários, as campanhas de distribuição de malware para minerar criptomoedas usam o mesmo modus operandi para se propagar. Alguns dos métodos mais conhecidos são: e-mails de phishing com malware (malspam), URLs maliciosas que redirecionam as vítimas para o download de um criptominerador, por meio de HTMLs maliciosos que são exibidos como imagens, através de exploits que buscam explorar vulnerabilidades ou mesmo por meio de aplicativos potencialmente indesejados (PUA) .

É de extrema importância destacar a evolução dos ataques que buscam minerar de forma ilegal, já que hoje em dia tendem a ser mais sofisticados ao fazer parte de campanhas que envolvem outros tipos de ameaças, como downloaders, backdoors, adwares, até inclusive são incorporados em um ataque de ransomware, como foi o caso do KryptoCibule, um malware descoberto por pesquisadores da ESET em 2020 e que representa uma ameaça tripla ao criptografar informações no computador comprometido, exfiltrar dados e também minerar e roubar criptomoedas.

Como essa ameaça está afetando os países da América Latina?

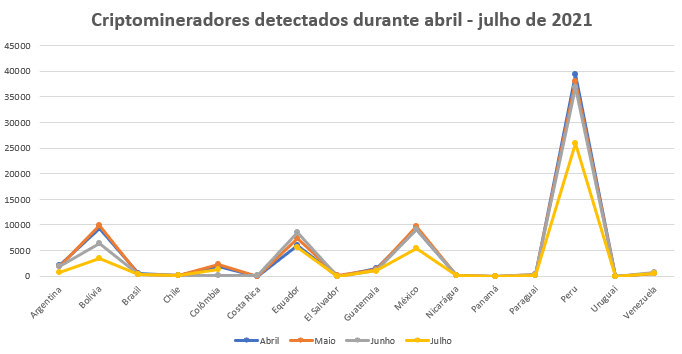

Como vimos, existem várias pesquisas que destacam o uso de criptomineradores como parte de campanhas de propagação de ameaças. No caso da América Latina, de acordo com o laboratório da ESET, entre abril e julho de 2021, o maior número de detecções do criptominerador XMRig foi registrado no Peru, México e Equador.

Imagem 1. Países com o maior número de detecções de criptomineradores na América Latina entre abril e julho de 2021.

Como saber se fui vítima do criptojacking?

Um dos primeiros indicadores que podem alertar o usuário é uma queda considerável no desempenho do computador ao visitar um site ou baixar algum software não oficial. Por isso é extremamente importante prestar atenção à funcionalidade do gerenciador de tarefas do sistema operacional ou do navegador usado, no quais podemos ver os processos, o uso da CPU e a memória para todas as guias e extensões.

Além disso, é fundamental ter uma solução de segurança confiável instalada e atualizada em seu computador para detectar qualquer atividade suspeita.

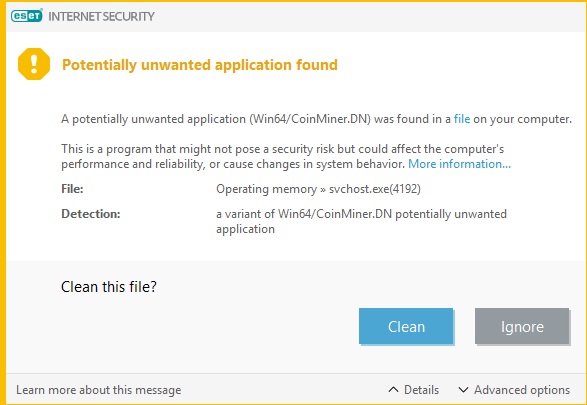

No caso de nosso produto ESET Internet Security, a solução emitirá o seguinte aviso de segurança:

O ideal é que os usuários nunca baixem softwares de sites não oficiais, pois ele pode ser modificado e conter algum código malicioso, seja para minerar criptomoedas ou para outro propósito. Portanto, a melhor opção é sempre usar softwares legítimos e baixados através de lojas oficiais. No que diz respeito às conexões a redes públicas, é importante tomar as precauções necessárias ao utilizá-las para evitar os riscos associados.