Esperamos que você já saiba que não se deve clicar em qualquer URL. Como usuários podemos nos deparar com um link que nos chega de diversas maneiras, seja por meio de uma mensagem, uma publicação nas redes sociais, ou inserido em praticamente qualquer parte de um site. Os usuários ou sites que criam e/ou distribuem esses links podem usar alguns dos muitos serviços de redução de links oferecidos. Esses serviços são usados para encurtar URLs muito longos, ocultar o nome de domínio da URL original, obter métricas dos usuários que abriram o link ou, em alguns casos, até monetizar seus cliques.

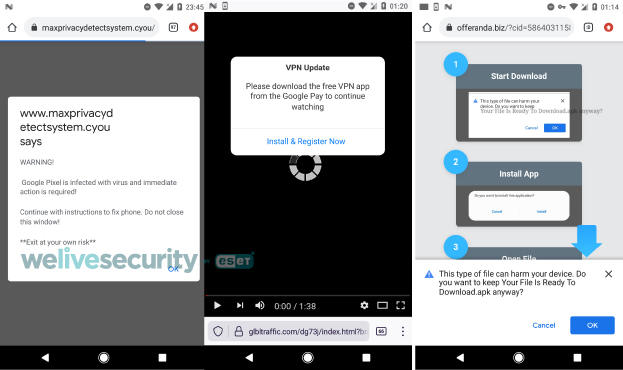

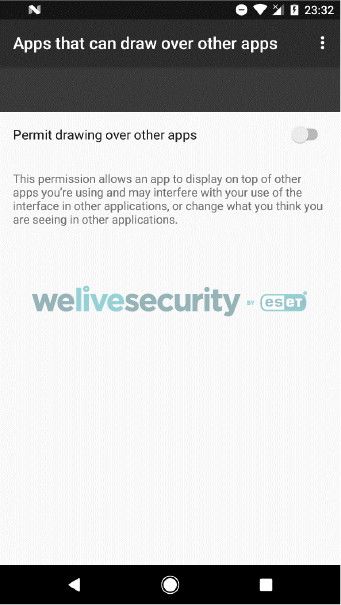

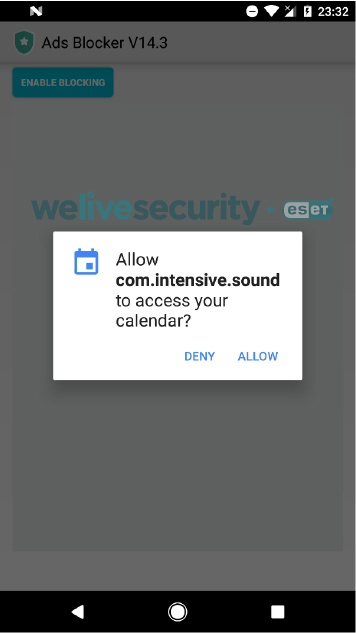

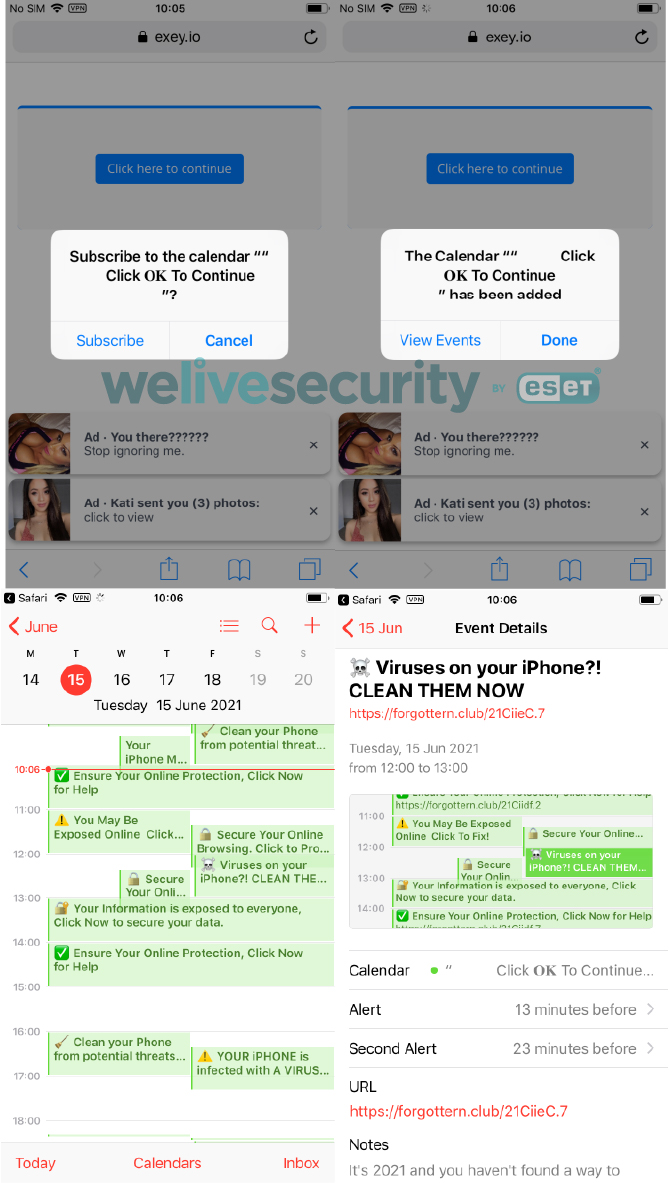

A monetização significa que quando alguém clica em um link específico, um anúncio será exibido, como podemos ver nos exemplos da Imagem 1. Isso irá gerar receita para a pessoa que criou a URL encurtada. O problema é que alguns desses serviços de encurtamento de link usam técnicas agressivas de publicidade, como anúncios conhecidos como scareware: aqueles que procuram fazer com que os usuários acreditem que seus dispositivos foram infectados por algum malware perigoso, levando-os a participar de pesquisas suspeitas ou redirecionando-os para a loja do Google Play com o objetivo de que façam o download de aplicativos não confiáveis, bem como distribuir conteúdo para adultos e oferecer assinaturas de serviços SMS premium, fazendo com que sejam ativadas notificações do navegador e, dessa forma, distribuir ofertas falsas para ganhar supostos prêmios.

Vimos até mesmo serviços de encurtador de links que enviam eventos de “calendário” para dispositivos iOS e distribuem malware para Android. Na verdade, descobrimos um malware que chamamos de Android/FakeAdBlocker, que baixa e executa payloads adicionais (como trojans bancários, trojans SMS e adware agressivo) que recebe de seu servidor C&C.

A seguir, descrevemos como eventos de calendário que criam downloads funcionam no iOS e como se recuperar deles, antes de entrar no cerne desta postagem, que consiste em uma análise detalhada sobre a distribuição do Android/FakeAdBlocker e o número alarmante de detecções desta ameaça, de acordo com nossa telemetria. Esta análise concentra-se principalmente na funcionalidade do payload do adware e, uma vez que pode criar eventos de calendário em massa, incluímos um pequeno guia detalhando como remover e desinstalar automaticamente o Android/FakeAdBlocker de dispositivos comprometidos.

Distribuição

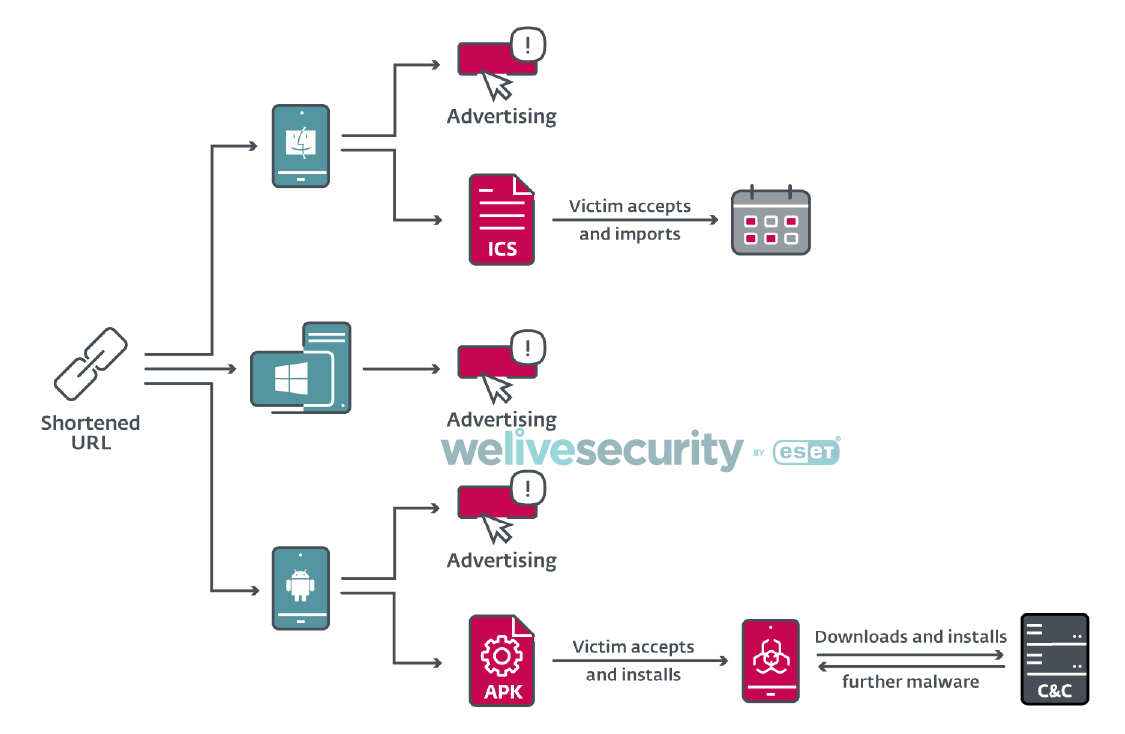

O conteúdo exibido para a vítima a partir de encurtadores de links monetizados pode diferir segundo o sistema operacional que esteja usando. Por exemplo, se uma vítima clica no mesmo link encurtado de um dispositivo Windows e de um dispositivo móvel, um site diferente será exibido em cada dispositivo. Além dos sites, eles também podem solicitar que um usuário do iOS baixe um arquivo de calendário ICS, ou que um usuário do Android baixe um aplicativo do Android. A imagem 2 descreve as diferentes opções que vimos na campanha que analisamos.

Embora alguns dos aplicativos e anúncios para Android exibidos depois de clicar nesses links de atalho monetizados sejam legítimos, descobrimos que a maioria tem como objetivo gerar comportamentos suspeitos ou indesejados.

Vítimas no iOS

Em dispositivos iOS, além de inundar os computadores das vítimas com anúncios indesejados, esses sites podem criar eventos nos calendários das vítimas baixando automaticamente um arquivo ICS. Como mostram as capturas de tela na Imagem 3, as vítimas devem primeiro tocar no botão de inscrição para enviar spam para seus calendários com esses eventos. No entanto, o nome do calendário, que em português seria "Clique em Aceitar para continuar (sic)", não revela o conteúdo real desses eventos do calendário e apenas visa enganar as vítimas para que pressionem o botão Inscreva-se e nada mais.

Esses eventos de calendário informam falsamente as vítimas de que seus dispositivos estão infectados com malware, na esperança de que possam induzir as vítimas a clicar em links incorporados, levando a mais anúncios de scareware.

Imagem 3. Site falso que solicita ao usuário a inscrição em eventos do calendário na plataforma iOS.

Vítimas no Android

No caso dos usuários do Android, a situação é ainda mais perigosa, considerando que esses sites falsos podem inicialmente fornecer à vítima um aplicativo malicioso para baixar e, em seguida, continuar com a visita ou download do conteúdo real que o usuário estava procurando.

Durante nossa pesquisa, observamos dois cenários diferentes para usuários do Android. No primeiro, quando a vítima deseja baixar um aplicativo para Android de um site diferente do Google Play, aparece uma solicitação para habilitar notificações do navegador desse site, seguida por uma solicitação para baixar um aplicativo chamado adBLOCK app.apk. Isso pode criar a ilusão de que este aplicativo adBLOCK bloqueará anúncios exibidos no futuro, mas ocorre exatamente o contrário. Este aplicativo não tem nada a ver com o aplicativo adBLOCK legítimo.

Quando o usuário toca no botão de download, o navegador é redirecionado para um site diferente, onde um aplicativo de bloqueio de anúncios chamado adBLOCK é aparentemente oferecido ao usuário, mas acaba baixando o Android/FakeAdBlocker. Em outras palavras, o toque ou clique da vítima é manipulado e usado para baixar um aplicativo malicioso. Se a vítima retornar à página anterior e pressionar o mesmo botão de download, o arquivo legítimo que a vítima estava procurando é baixado no dispositivo. Você pode ver um dos exemplos no vídeo abaixo.

No segundo cenário para usuários do Android, quando as vítimas desejam continuar baixando o arquivo solicitado, é exibida uma página web que descreve as etapas para baixar e instalar um aplicativo chamado Your File Is Ready To Download.apk. Este nome é falso - o nome do aplicativo tenta fazer o usuário pensar que o que está sendo baixado é o aplicativo ou um arquivo que deseja acessar. Você pode ver a demonstração no vídeo abaixo.

Em ambos os casos, um anúncio de scareware ou o próprio trojan Android/FakeAdBlocker é distribuído por meio do serviço de encurtador de URL. Esses serviços usam o modelo de negócios Paid to Click (PTC) e atuam como intermediários entre clientes e anunciantes. O anunciante paga para apresentar anúncios no site do PTC, onde parte desse pagamento vai para a parte que criou o link encurtado. Conforme indicado em um desses sites de encurtamento de links na seção de política de privacidade, esses anúncios são distribuídos por meio de seus parceiros de publicidade e eles não são responsáveis pelo conteúdo entregue ou pelos sites visitados.

Um dos serviços de encurtadores de URL estabelece em seus termos de serviço que os usuários não devem criar links encurtados para distribuir arquivos que contenham vírus, spyware, adware, trojans ou outro código que cause prejuízos ou problemas. Pelo contrário, observamos que são seus parceiros de publicidade que estão fazendo isso.

Telemetria

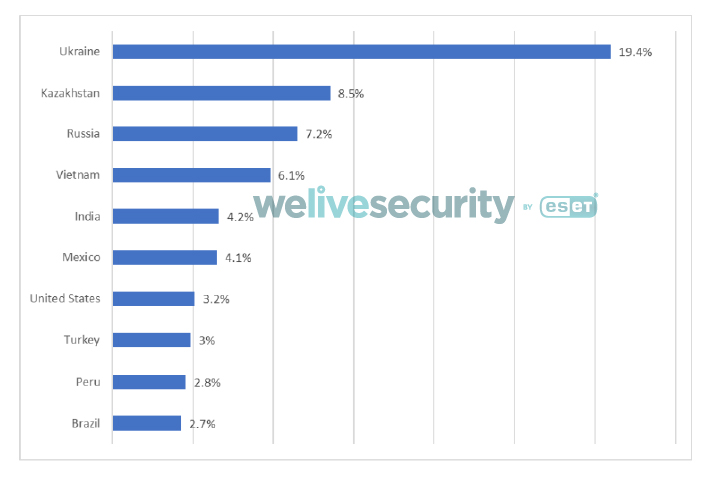

De acordo com os dados de telemetria da ESET, o Android/FakeAdBlocker foi detectado pela primeira vez em setembro de 2019. Desde então, temos visto a ameaça utilizando vários nomes. Do início deste ano até 1º de julho, vimos mais de 150.000 instâncias dessa ameaça sendo baixadas para dispositivos Android.

Imagem 5. Os dez países com o maior número de detecções do Android/FakeAdBlocker (de 1º de janeiro a 1º de julho de 2021).

Análise do Android/FakeAdBlocker

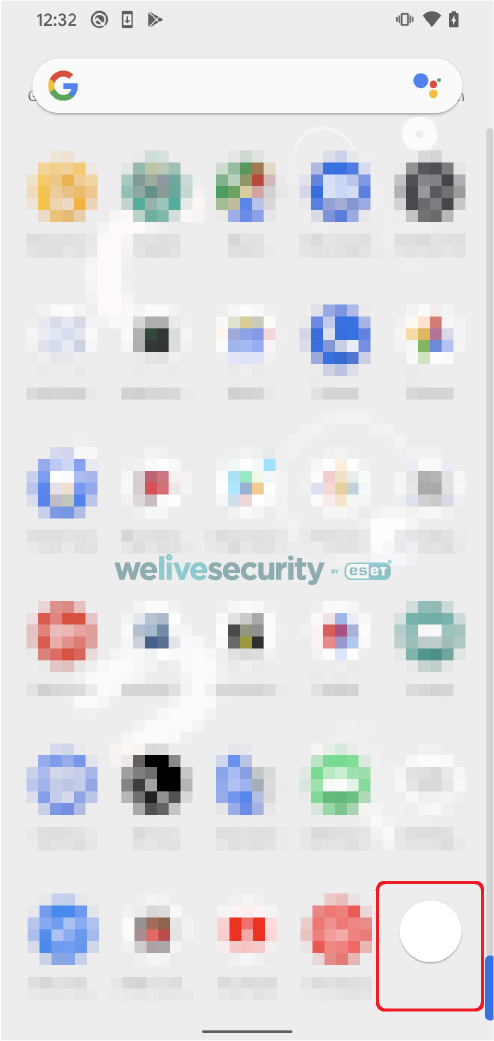

Depois de baixar e instalar o Android/FakeAdBlocker, o usuário descobrirá que, como pode ser visto na Imagem 6, aparece um ícone branco que, em alguns casos, não tem nome.

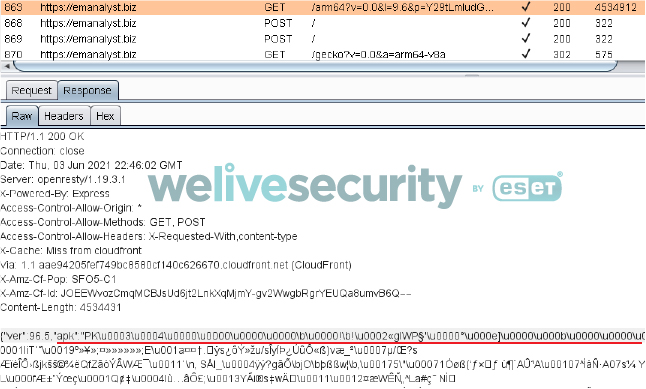

Depois de ser aberto pela primeira vez, esse malware decodifica um arquivo codificado em base64 com uma extensão .dat que é armazenado em APK assets. Este arquivo contém informações sobre o servidor C&C e suas variáveis internas.

A partir de seu servidor C&C, a ameaça solicitará outro arquivo de configuração. O trojan conta com um payload binário incorporado, que é então extraído e carregado dinamicamente.

Na maioria dos casos que observamos, esse payload foi responsável por exibir anúncios fora de contexto. No entanto, em centenas de casos, diferentes payloads maliciosos foram baixados e executados. De acordo com nossos dados de telemetria, o servidor C&C retornou payloads diferentes dependendo da localização do dispositivo. O trojan bancário Cerberus foi baixado para dispositivos na Turquia, Polônia, Espanha, Grécia e Itália. Ele foi aprovado no Chrome, no Android Update, no Adobe Flash Player, no Android Update ou no aplicativo Google Guncelleme (guencelleme significa "atualização" em turco, então o nome do aplicativo é Google Update). Na Grécia, também vimos o download do trojan bancário Ginp. A mesma variante da família de malware do trojan SMS foi distribuída no Oriente Médio. Além desses trojans, o Bitdefender Labs também identificou o trojan bancário TeaBot (também conhecido como Anatsa) sendo baixado como um payload adicional pelo Android/FakeAdBlocker. Usando nomes de aplicativo diferentes, os payloads são baixados para mídias de armazenamento externas no subdiretório de arquivos do nome do pacote do aplicativo principal. Uma lista de nomes de payload de APK está incluída na seção IoC no fim deste post.

O fato de que o servidor C&C possa distribuir diferentes payloads maliciosos a qualquer momento torna essa ameaça imprevisível. Uma vez que todos os trojans mencionados acima já foram analisados, continuaremos com a análise do payload do adware que foi distribuído para mais de 99% das vítimas. O payload do adware tem muitas semelhanças de código com o downloader, por isso classificamos os dois na mesma família de malware Android/FakeAdBlocker.

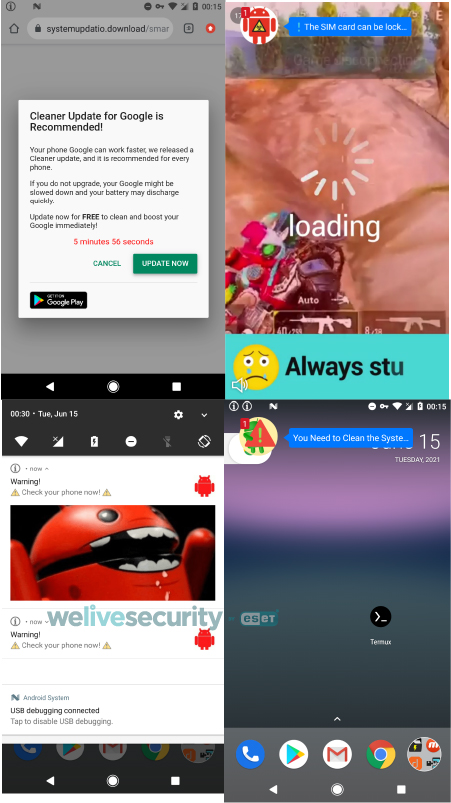

Embora os payloads sejam baixados em segundo plano, a vítima é informada sobre as ações que ocorrem no dispositivo móvel pela atividade que é exibida e que indica que um arquivo está sendo baixado. Depois que tudo estiver configurado, o payload do adware Android/FakeAdBlocker pede permissão à vítima para desenhar sobre outros aplicativos, o que resultará na criação de notificações falsas para mostrar anúncios em primeiro plano e permissões para acessar o calendário.

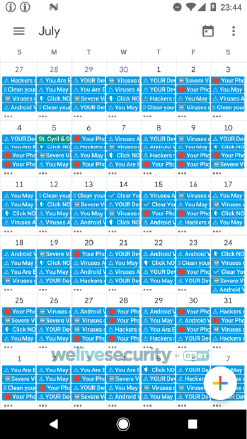

Depois que todas as permissões são ativadas, o payload começa a criar eventos no Google Agenda pelos próximos meses.

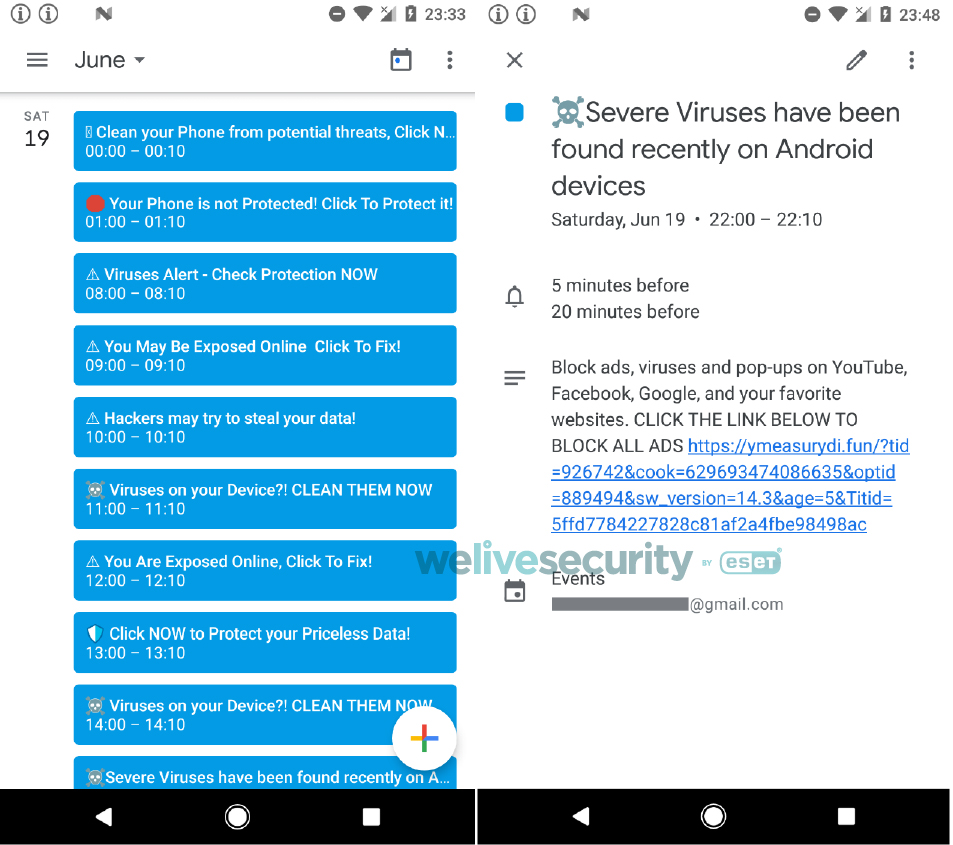

Imagem 12. Eventos de calendário com notificações do tipo scareware criadas pelo malware (acima) e detalhes (abaixo).

A ameaça cria dezoito eventos que ocorrem todos os dias, cada um com duração de 10 minutos. Os nomes e descrições desses eventos sugerem à vítima que seu smartphone está infectado, que os dados do usuário foram expostos ou que um aplicativo de proteção antivírus expirou. As descrições de cada evento incluem um link que leva a vítima a um site de publicidade de scareware. Esse site novamente afirma que o dispositivo foi infectado e oferece ao usuário o download de aplicativos suspeitos do Google Play para supostamente limpar o dispositivo.

Figura 13. Títulos e descrições dos eventos criados (esquerda) e o lembrete que mostra um deles (direita).

Todos os nomes dos títulos dos eventos e suas descrições podem ser vistos no código do malware. Aqui estão todos os textos que aparecem nos eventos de scareware criados pelo malware no calendário, traduzidos para português, já que aparecem originalmente em inglês. Se encontrar um desses em seu Google Agenda, você é ou provavelmente foi vítima dessa ameaça.

⚠Hackers podem tentar roubar seus dados!

Bloqueie anúncios, vírus e pop-ups no YouTube, Facebook, Google e em seus sites favoritos. CLIQUE NO LINK ABAIXO PARA BLOQUEAR TODOS OS ANÚNCIOS.

SEU dispositivo pode se infectar com UM VÍRUS ⚠

Bloqueie anúncios, vírus e pop-ups no YouTube, Facebook, Google e em seus sites favoritos. CLIQUE NO LINK ABAIXO PARA BLOQUEAR TODOS OS ANÚNCIOS.

☠️ Vírus graves foram encontrados recentemente em dispositivos Android.

Bloqueie anúncios, vírus e pop-ups no YouTube, Facebook, Google e em seus sites favoritos. CLIQUE NO LINK ABAIXO PARA BLOQUEAR TODOS OS ANÚNCIOS.

🛑 Seu telefone não está protegido?! Clique para protegê-lo!

É 2021 e você não encontrou uma maneira de proteger seu dispositivo? Clique abaixo para solucionar esse problema.

⚠ A proteção antivírus do Android expirou? Renove para 2021

Todos nós já ouvimos histórias sobre pessoas que foram expostas a malware e expõem seus dados em risco. Não seja bobo, proteja-se agora clicando abaixo!

⚠ Você pode ser exposto. Clique para solucionar isso!

Os hackers podem verificar onde você mora verificando o IP do seu dispositivo enquanto está em casa. Proteja-se instalando uma VPN. Proteja-se clicando abaixo.

✅ Limpe seu dispositivo de ataques maliciosos!

Seu dispositivo não é invencível contra os vírus. Certifique-se de que está livre de infecções e evite ataques futuros. Clique no link abaixo para iniciar o rastreamento!

⚠ Alerta de vírus - Verifique a proteção AGORA.

Hackers e praticamente qualquer pessoa que quiser pode verificar onde você mora invadindo seu dispositivo. Proteja-se clicando abaixo.

☠️ Vírus no seu dispositivo?! LIMPE-OS AGORA.

É 2021 e você não encontrou uma maneira de proteger seu dispositivo? Clique abaixo para solucionar esse problema.

🛡️ Clique AGORA para proteger seus dados valiosos!

Sua identidade e outras informações importantes podem ser facilmente roubadas on-line sem a proteção adequada. A VPN pode efetivamente evitar que isso aconteça. Clique abaixo para aproveitar a proteção necessária.

⚠ Você está exposto, clique para solucionar esse problema!

Os hackers podem verificar onde você mora verificando o IP do seu dispositivo enquanto está em casa. Proteja-se instalando uma VPN. Proteja-se clicando abaixo.

🧹 Limpe seu telefone de ameaças potenciais, clique agora.

Ficar on-line expõe você a vários riscos, incluindo hackers e outras atividades fraudulentas. Uma VPN irá protegê-lo contra esses ataques. Torne a sua navegação on-line segura clicando no link abaixo.

🛑 Seu telefone não está protegido! Clique para protegê-lo!

É 2021 e você não encontrou uma maneira de proteger seu iPhone? Clique abaixo para solucionar esse problema.

⚠ SEU dispositivo pode se infectar com UM VÍRUS ⚠

Bloqueie anúncios, vírus e pop-ups no YouTube, Facebook, Google e em seus sites favoritos. CLIQUE NO LINK ABAIXO PARA BLOQUEAR TODOS OS ANÚNCIOS.

⚠ Você pode estar exposto, clique para solucionar o problema!

Os hackers podem verificar onde você mora verificando o IP do seu dispositivo enquanto está em casa. Proteja-se instalando uma VPN. Proteja-se clicando abaixo.

☠️Vírus graves foram encontrados recentemente em dispositivos Android.

Bloqueie anúncios, vírus e pop-ups no YouTube, Facebook, Google e em seus sites favoritos. CLIQUE NO LINK ABAIXO PARA BLOQUEAR TODOS OS ANÚNCIOS.

☠️ Vírus no seu dispositivo?! LIMPE-OS AGORA.

É 2021 e você não encontrou uma maneira de proteger seu dispositivo? Clique abaixo para solucionar esse problema.

⚠ A proteção antivírus do Android expirou?! Renove para 2021.

Ouvimos histórias sobre pessoas que foram expostas a malware e tiveram seus dados expostos a riscos. Não seja bobo, proteja-se agora clicando abaixo!

Além de inundar o calendário com eventos falsos, o Android/FakeAdBlocker também exibe anúncios em tela cheia aleatoriamente no navegador móvel, exibe notificações de scareware e anúncios adultos, e também exibe uma "bolha" semelhante ao Messenger em primeiro plano que imita uma mensagem recebida com um texto falso junto a ele.

Clicar em qualquer um desses anúncios levará o usuário a um site com mais conteúdo de scareware, sugerindo que a vítima instale limpadores ou removedores de vírus do Google Play. Já escrevemos sobre aplicativos suspeitos semelhantes se passando por software de segurança em 2018.

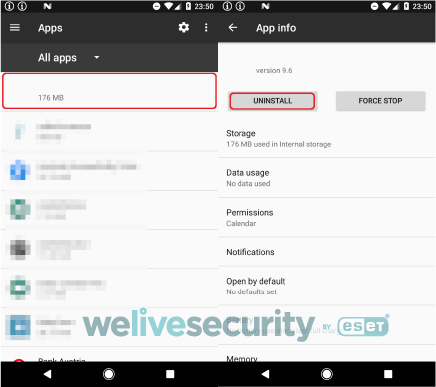

Processo de desinstalação

Para identificar e remover o Android/FakeAdBlocker, incluindo seu payload carregado dinamicamente, é necessário primeiro encontrá-lo entre seus aplicativos instalados, indo para Configurações> Aplicativos. Como o malware não tem um nome e o ícone do aplicativo não menciona um nome (veja a Figura 15), a detecção deve ocorrer de forma bem mais fácil. Uma vez localizado, toque uma vez para selecioná-lo e, em seguida, toque no botão Desinstalar e confirme o pedido para remover a ameaça.

Como remover automaticamente eventos de spam de sua agenda

Desinstalar o Android/FakeAdBlocker não excluirá os eventos de spam criados em seu calendário. Você pode removê-los manualmente; no entanto, seria um trabalho tedioso. Esta tarefa também pode ser executada automaticamente por um aplicativo. Durante nossos testes, removemos com sucesso todos esses eventos usando um aplicativo gratuito disponível na Google Play Store chamado Calendar Cleanup. O problema desse aplicativo é que ele remove apenas eventos anteriores. Portanto, para remover eventos futuros, altere temporariamente a hora e a data atuais nas configurações do dispositivo e marque o dia após o último evento de spam criado por malware no calendário. Isso faria com que todos esses eventos expirassem e o Calendar Cleanup possa excluí-los automaticamente.

É importante observar que este aplicativo remove todos os eventos, não apenas aqueles criados por malware. Portanto, você deve selecionar cuidadosamente o intervalo de dias.

Assim que o trabalho for concluído, certifique-se de redefinir a data e a hora atuais.

Conclusão

Segundo a nossa telemetria, parece que muitos usuários tendem a baixar aplicativos Android fora do Google Play, o que pode levá-los a baixar aplicativos maliciosos entregues por meio de anúncios publicitários usados por seus criadores para gerar receita. Identificamos e demonstramos esse vetor de distribuição nos vídeos acima. O Android/FakeAdBlocker baixa payloads maliciosos fornecidos pelo servidor C&C de sua operadora; na maioria dos casos, depois de executados, eles se escondem da visão do usuário, exibem scareware ou anúncios indesejados com conteúdo adulto e criam eventos de calendário de forma massiva para os próximos meses. Contar com esses anúncios de scareware pode custar dinheiro às vítimas, seja assinando serviços premium de SMS, assinando serviços desnecessários ou baixando aplicativos adicionais e frequentemente maliciosos. Além desses cenários, identificamos vários trojans bancários Android e trojans SMS sendo baixados e executados.

Indicadores de Comprometimento (IoC)

| Hash | Detection name |

|---|---|

| B0B027011102B8FD5EA5502D23D02058A1BFF1B9 | Android/FakeAdBlocker.A |

| E51634ED17D4010398A1B47B1CF3521C3EEC2030 | Android/FakeAdBlocker.B |

| 696BC1E536DDBD61C1A6D197AC239F11A2B0C851 | Android/FakeAdBlocker.C |

C&C

emanalyst[.]biz

mmunitedaw[.]info

ommunite[.]top

rycovernmen[.]club

ransociatelyf[.]info

schemics[.]club

omeoneha[.]online

sityinition[.]top

fceptthis[.]biz

oftongueid[.]online

honeiwillre[.]biz

eaconhop[.]online

ssedonthep[.]biz

fjobiwouldli[.]biz

offeranda[.]biz

Caminho do arquivo para payloads baixados

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/updateandroid.apk

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/Chrome05.12.11.apk

/storage/emulated/0/Android/data/com.intensive.sound/files/Download/XXX_Player.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/Google_Update.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/System.apk

/storage/emulated/0/Android/data/com.confidential.pottery/files/Download/Android-Update.5.1.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/Android_Update.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/chromeUpdate.apk

/storage/emulated/0/Android/data/com.cold.toothbrush/files/Download/FreeDownloadVideo.apk

/storage/emulated/0/Android/data/com.anaconda.brave/files/Download/MediaPlayer.apk

/storage/emulated/0/Android/data/com.anaconda.brave/files/Download/GoogleChrome.apk

/storage/emulated/0/Android/data/com.dusty.bird/files/Download/Player.apk

Técnicas de MITRE ATT&CK

Esta tabela foi criada usando a versão 9 do framework ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1476 | Deliver Malicious App via Other Means | Android/FakeAdBlocker can be downloaded from third-party websites. |

| T1444 | Masquerade as Legitimate Application | Android/FakeAdBlocker impersonates legitimate AdBlock app. | |

| Persistence | T1402 | Broadcast Receivers | Android/FakeAdBlocker listens for the BOOT_COMPLETED broadcast, ensuring that the app’s functionality will be activated every time the device starts. |

| T1541 | Foreground Persistence | Android/FakeAdBlocker displays transparent notifications and pop-up advertisements. | |

| Defense Evasion | T1407 | Download New Code at Runtime | Android/FakeAdBlocker downloads and executes an APK filefiles from a malicious adversary server. |

| T1406 | Obfuscated Files or Information | Android/FakeAdBlocker stores base64-encoded file in assets containing config file with C&C server. | |

| T1508 | Suppress Application Icon | Android/FakeAdBlocker’s icon is hidden from its victim’s view. | |

| Collection | T1435 | Access Calendar Entries | Android/FakeAdBlocker creates scareware events in calendar. |

| Command And Control | T1437 | Standard Application Layer Protocol | Android/FakeAdBlocker communicates with C&C via HTTPS. |

| Impact | T1472 | Generate Fraudulent Advertising Revenue | Android/FakeAdBlocker generates revenue by automatically displaying ads. |