O grande número de casos de vítimas que decidiram pagar o resgate após serem vítimas de um ransomware não refletem a melhor forma de usar os orçamentos alocados para a área de segurança cibernética ou capital acionário, nem a melhor forma de usar os recursos fornecidos pelo setor de seguros. Então, por que tantas empresas decidiram pagar e o que é necessário isso não ocorra mais?

Ransomware: por que tantas vítimas decidem pagar

Em termos simples, pode ser, ou pelo menos inicialmente parecer, que é mais lucrativo pagar do que não pagar. O atual comportamento de pagar os resgates provavelmente decorre do que aconteceu com o surto do ransomware WannaCryptor (também conhecido como WannaCry) em 2017, quando várias organizações eticamente corajosas estabeleceram um precedente ao se recusarem a pagar. Uma delas foi o Serviço Nacional de Saúde do Reino Unido, que sofreu um impacto significativo em sua infraestrutura. As razões pelas quais foi tão gravemente afetada estão bem documentadas, assim como os custos de reconstrução: cerca de US$ 120 milhões. Isso sem considerar os custos em termos humanos devido às mais de 19.000 consultas canceladas, incluindo consultas oncológicas.

Em 2018, a cidade de Atlanta sofreu um ataque do ransomware SamSam que afetou a infraestrutura de servidores de sua cidade inteligente e os cibercriminosos exigiram o que na época parecia uma grande soma para o resgate: US$ 51.000. Vários anos depois, e de acordo com relatórios, sabemos que os custos relatados para reconstruir os sistemas estão entre US$ 11 milhões e US$ 17 milhões. Essa diferença leva em consideração que parte da reconstrução incluiu melhorias. Tenho certeza de que muitos contribuintes da cidade de Atlanta teriam preferido que a cidade pagasse o resgate.

Com vários exemplos de incidentes públicos mostrando que o custo da reconstrução é significativamente maior do que o custo do resgate, então o dilema de pagar ou não pode ter mais a ver com economia do que com ética. Como os dois exemplos anteriores são de governos locais, a bússola moral dessas vítimas provavelmente influenciou a decisão de tentar não financiar o próximo incidente cibercriminoso. Infelizmente, apenas um ano depois, os municípios de Lake City e Riviera Beach na Flórida, nos Estados Unidos, gastaram US$ 500.000 e US$ 600.000, respectivamente, para pagar os prejuízos em decorrência de um ataque de ransomware.

Não há garantia de os cibercriminosos entregarão um descriptografador ou de que funcionará de fato. Uma pesquisa recente da Cybereason descobriu que cerca de metade das empresas que pagaram resgates não conseguiram recuperar o acesso a todos os seus dados críticos depois de receber as chaves para descriptografar as informações. Então, por que pagar o resgate? Bem, o negócio de ransomware se tornou mais comercial e sofisticado tanto para a vítima quanto para os atacantes. Por um lado, os cibercriminosos compreenderam o valor dos dados comprometidos em um ataque, tornando públicos os custos de reconstrução que as vítimas precisam enfrentar para se recuperar. E, por outro lado, como resultado do surgimento de novos segmentos no setor, como os intermediários contratados para negociar e seguros contra incidentes de segurança digital. Assim, nasceu um novo segmento de negócios, formado por empresas e pessoas físicas, que passou a lucrar facilitando o pagamento de demandas de extorsão.

Também é importante lembrar os efeitos devastadores que o ransomware pode ter em uma empresa menor que tem menos probabilidade de ter acesso a esses recursos. Pagar o resgate pode ser o que defina que o negócio sobreviva para continuar lutando ou fechar as portas para sempre, como aconteceu com a The Heritage Company, que teve que fechar e por isso 300 pessoas perderam seus empregos. Em países onde há regulamentos de privacidade, o pagamento também pode eliminar a necessidade de informar o regulador; entretanto, suspeito que a infração deve sempre ser relatada ao regulador, independentemente do pagamento ter sido feito com a condição de que os dados exfiltrados sejam excluídos.

Pagar muitas vezes não é ilegal

Em outubro de 2020, o Office of Foreign Assets Control (OFAC) do Departamento do Tesouro dos Estados Unidos declarou o pagamento aos cibercriminosos ilegal em alguns casos. Para ser claro, é ilegal facilitar o pagamento a indivíduos, organizações, regimes e, em alguns casos, países inteiros que estão na lista de sanções. Vale esclarecer que alguns grupos cibercriminosos estão na lista de sanções. Então, já não era ilegal enviar ou facilitar o envio de dinheiro para alguém da lista de sanções? Acho que provavelmente foi. Então, o que há de novo neste anúncio? A resposta é política: os eleitores devem pensar que seus governos estão fazendo algo para impedir a onda de pagamentos aos cibercriminosos. A União Europeia segue um sistema semelhante com um regime de sanções que proíbe a disponibilização de fundos a quem consta da lista oficial de sanções.

Além da decisão do OFAC, ainda não há um guia claro para pagamentos de ransomware nos Estados Unidos, e especialistas dizem que o pagamento pode até ser dedutível de impostos. Isso pode influenciar o processo de tomada de decisão sobre se uma empresa permite ou não a extorsão.

A atribuição da localização ou das pessoas por trás de um ataque cibernético é difícil de provar e a tecnologia geralmente ajuda muitos desses grupos a se manterem anônimos e nômades, ou pelo menos em parte. No entanto, saber quem está sendo pago pode ser fundamental no momento de decidir se deve ou não pagar, pois pagar inadvertidamente uma pessoa ou grupo em uma lista de sanções pode fazer com que o beneficiário caia no lado errado da lei. Lembre-se de que algumas pessoas da lista podem aproveitar a oportunidade para se esconder dentro de um grupo e ainda assim compartilhar os lucros, possivelmente tornando o pagamento ilegal.

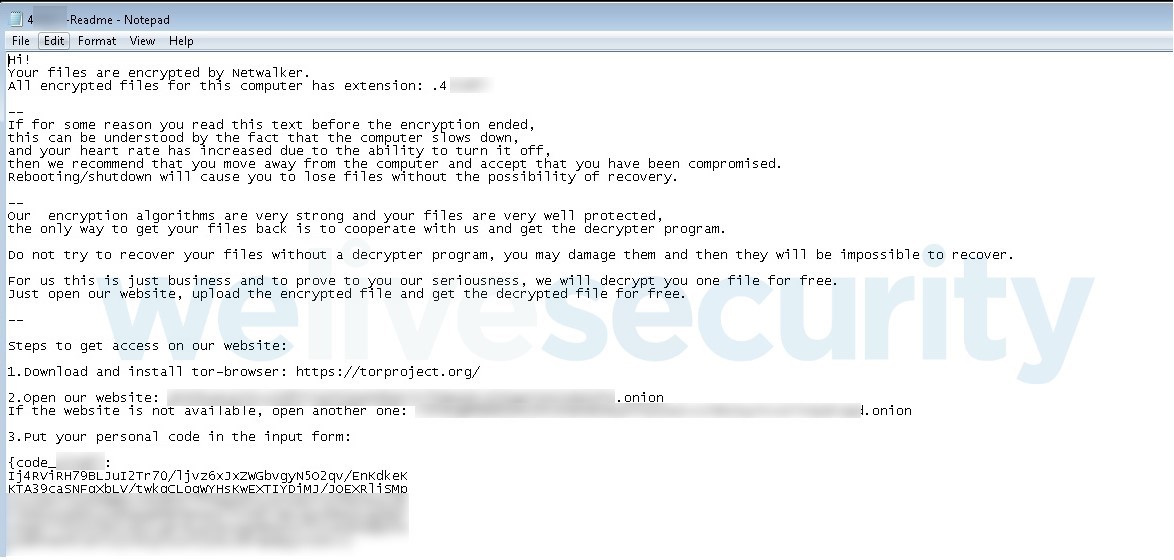

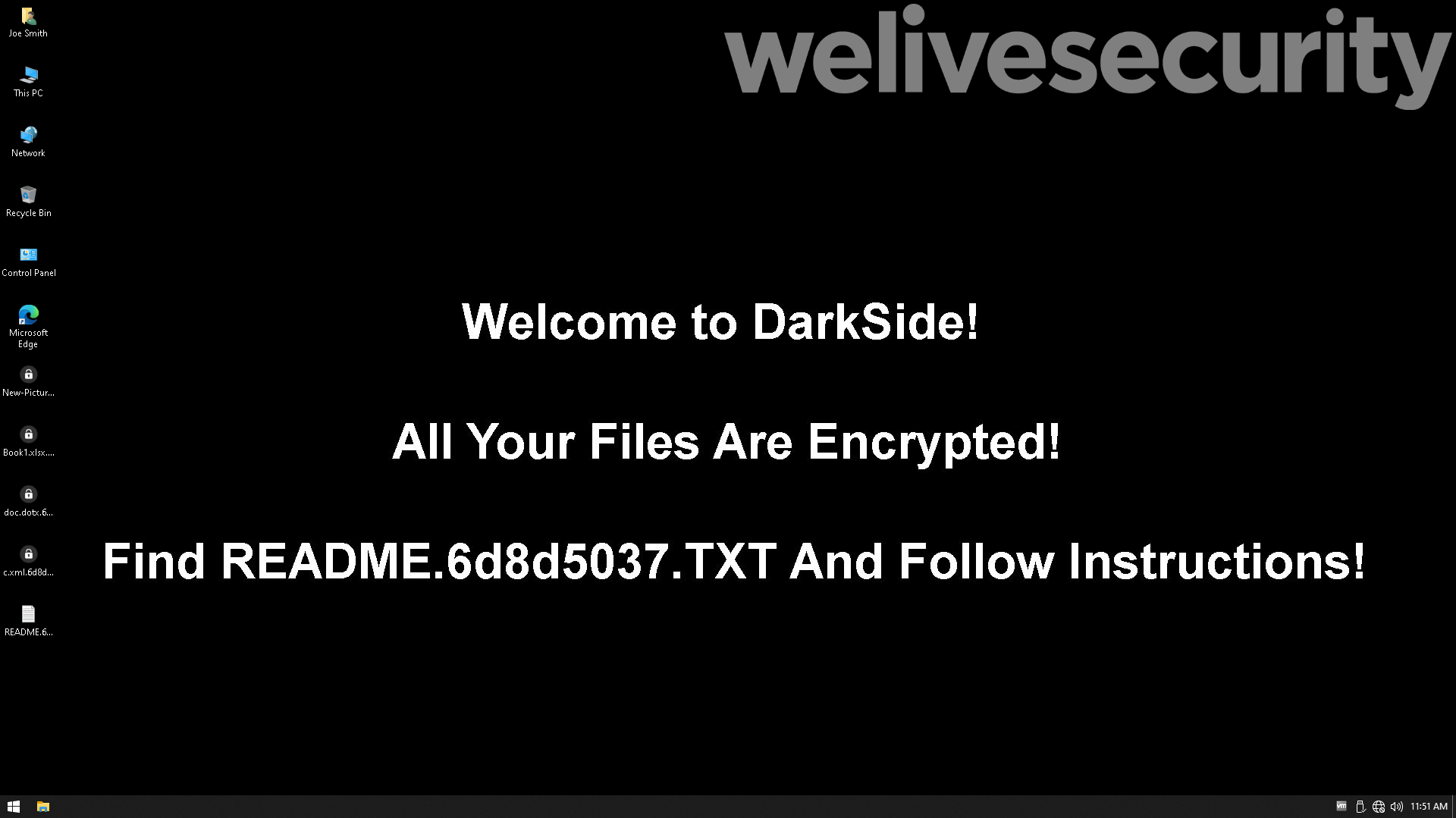

Imagem 1. Papel de parede modificado pelo ransomware DarkSide.

O recente pagamento de 75 bitcoins (US$ 4,4 milhões na época) pela Colonial Pipeline, apesar do FBI ter recuperado 63,7 bitcoins (que na época da recuperação do dinheiro equivalia a US$ 2,3 milhões, ou melhor, US$ 3,7 milhões quando o resgate foi pago), mostra que usar a lista de sanções para proibir o pagamento é ineficaz. O Darkside, grupo responsável pelo ataque à empresa de oleoduto e que se acredita estar sediado na Rússia, teve o cuidado de evitar a lista de sanções garantindo, por exemplo, que os dados que armazenaram não estivessem alojados no Irão, mantendo desta forma o "negócio" em regiões que não estão na lista de sanções.

Ransomware as a Service (RaaS) como modelo de negócios

O grupo de cibercriminosos por trás do Darkside se desfez devido à atenção indesejada causada pelo incidente da Colonial Pipeline. O grupo estava na lista de sanções e seu fechamento está relacionado ao fato de que sua receita prevista seria afetada por causa disso? "Não e não". Não sei por que todos os grupos cibercriminosos conhecidos não estão na lista de sanções, mas talvez isso faça muito sentido. Esses grupos geralmente são prestadores de serviços e não são os responsáveis pelos ataques ou procuram vítimas em potencial; em vez disso, eles fornecem a infraestrutura e os serviços a outros cibercriminosos e, em seguida, dividem os lucros. Isso é frequentemente referido como "ransomware como serviço" ou RaaS, pela sigla em inglês, e os atacantes reais são afiliados comerciais do grupo de ransomware.

Os cibercriminosos identificam os alvos, de alguma forma se infiltram em suas redes, identificam informações sensíveis, exfiltram cópias de dados confidenciais e, em seguida, inserem o código malicioso de seu provedor de RaaS - como o Darkside - na vítima. Os provedores de RaaS facilitam o ataque a seus afiliados, fornecendo serviços de back-end e os lucros, uma vez que a vítima paga, são divididos, geralmente 75/25. Quando o Darkside decidiu fechar as portas, outros provedores de RaaS provavelmente se beneficiaram com novos afiliados.

Isso pode levantar a questão de quem é realmente responsável por um ataque: o afiliado ou o provedor de serviços? Na imprensa, o ataque costuma ser atribuído ao provedor do serviço, que é identificado pelo tipo de código malicioso, detalhes de pagamento e outras características de cada grupo de ransomware. O que você raramente ouve falar é da pessoa que iniciou o incidente, o afiliado; que pode muito bem ser de uma pessoa de aparência duvidosa à beira da estrada ou, é claro, de um cibercriminoso que está explorando vulnerabilidades não corrigidas ou usando ataques de phishing direcionados e operando um negócio do setor de crime cibernético que conta com bons recursos e é escalável.

A tendência atual é exfiltrar dados e impedir o acesso aos arquivos criptografando-os; portanto, os ataques agora geralmente envolvem uma vulnerabilidade.

É ilegal pagar para evitar que dados sejam publicados ou vendidos?

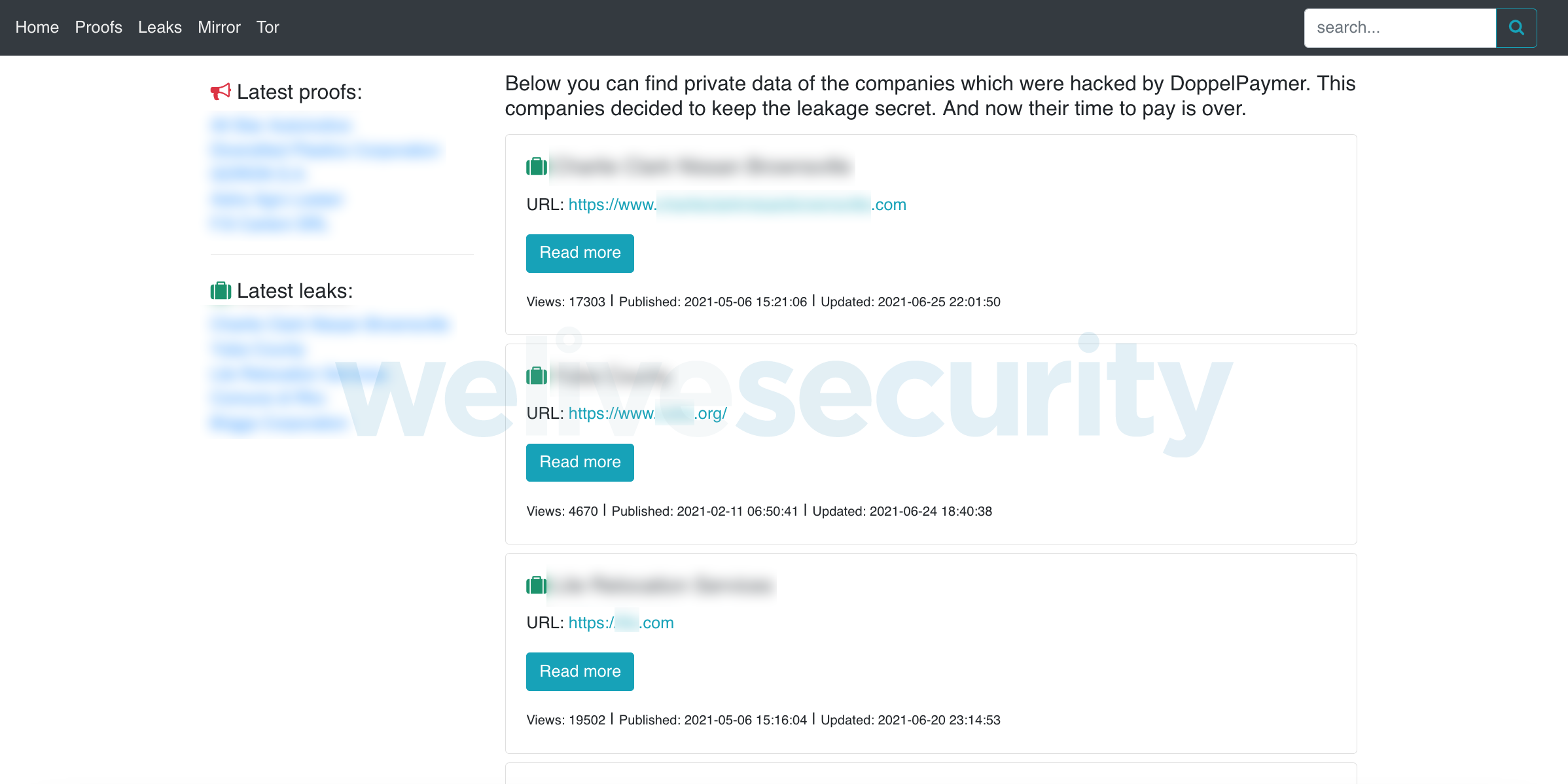

O risco de que informações sensíveis ou confidenciais sejam divulgadas ou vendidas na dark web pode ser considerado mais uma forma de extorsão, permitindo que os cibercriminosos lucrem por meio da coerção, o que na maioria das jurisdições é um crime. Nos Estados Unidos, onde o maior número de ataques de ransomware está sendo registrado nos últimos tempos, a extorsão inclui tanto o sequestro de informações privadas quanto a intenção de provocar medo, ameaçando a vítima de que algo pode acontecer caso o resgate solicitado não seja pago. A criptografia dos dados e as limitações de acesso aos seus sistemas em um caso de ransomware é algo que já aconteceu com a vítima, mas o receio de que os dados extraídos sejam vendidos ou publicados na dark web é o que causa a instalação do medo na vítima.

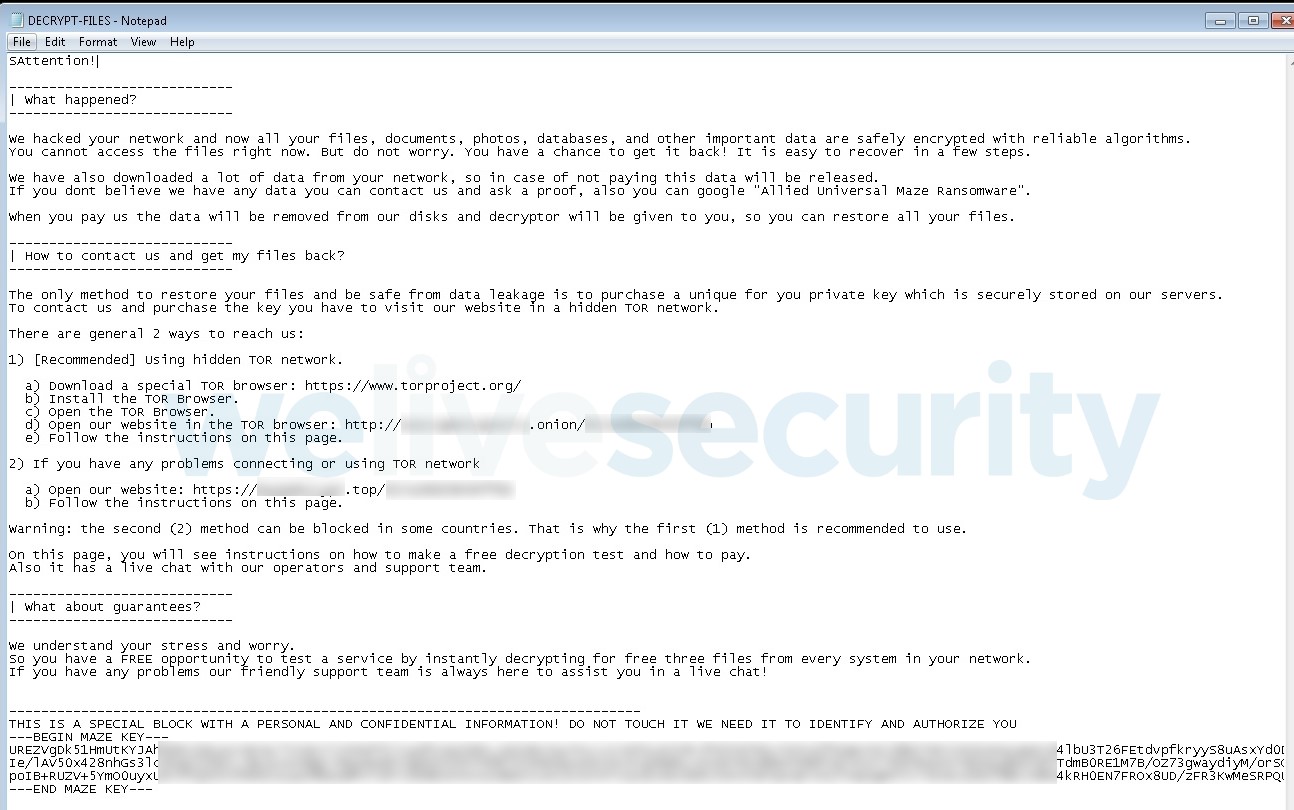

Imagem 2. Pressionando as vítimas com a divulgação de informações.

Embora eu não seja advogado, até onde sei é ilegal pedir o pagamento de um resgate, mas não me parece ilegal fazer o pagamento se você for a vítima. Portanto, este é outro cenário em que pagar a cibercriminosos parece não ser ilegal.

Os negociadores e os seguros cibernéticos estão causando ou resolvendo o problema?

A tendência atual de pagar aos atacantes e a atitude de que "é apenas um custo associado aos negócios" não é saudável. A pergunta que os diretores devem se fazer deveria ser focada em como fazer com que a organização esteja segura, tomando todas as precauções possíveis e necessárias. Com o seguro, é provável que haja uma espécie de complacência, uma vez que cumprindo os requisitos mínimos estabelecidos pela seguradora, algumas organizações podem continuar a exercer os "negócios, como sempre", sabendo que, caso ocorra um incidente, a empresa pode recorrer ao seguro. Os dois incidentes que afetaram as cidades de Riviera Beach e Lake City foram cobertos por seguradoras, assim como o pagamento de US$ 475.000 feito pela Universidade de Utah. A Colonial Pipeline também foi parcialmente coberta pelo seguro cibernético, embora não esteja claro se a instituição fez uso desse recurso.

Embora o seguro cibernético possa financiar o pagamento do resgate e isso minimize o impacto do incidente, há outros custos envolvidos após um ataque de ransomware. As seguradoras da empresa Norsk Hydro pagaram US$ 20,2 milhões depois que foi vítima de um ransomware em 2019, com um custo total estimado entre US$ 58 e $70 milhões. O valor adicional provavelmente também foi coberto pela seguradora. Certamente, se a empresa Norsk Hydro ou qualquer outra que tenha sido vítima de um ransomware tivesse a oportunidade de voltar no tempo, eles decidiriam investir esse dinheiro adicional usado para pagar o resgate em melhorias de segurança e não para cobrir as despesas após um ataque.

Se eu fosse o cibercriminoso, a primeira coisa que faria seria descobrir quem tem um contrato com uma seguradora cibernética para construir uma lista de alvos com maior probabilidade de pagar. Afinal, o dinheiro não é deles, então por que não fariam isso? Essa pode ser a razão pela qual a seguradora CNA Financial foi atacada e pagou US$ 40 milhões para recuperar o acesso aos seus sistemas e suponho que para recuperar os dados que foram roubados. Como uma empresa que oferece seguro cibernético, o pagamento pode ser visto como uma tentativa de evitar que os clientes CNA sejam atacados, já que a seguradora acabaria pagando por cada ataque. Isso pressupõe que os cibercriminosos acessaram a lista de clientes, o que não está claro. Por outro lado, se a própria seguradora pagar o resgate, seria difícil para eles não pagar se um de seus clientes segurados fosse atacado; portanto, pagar neste caso pode se transformar em uma mensagem negativa.

O seguro cibernético provavelmente veio para ficar, mas as condições que o seguro deve exigir do ponto de vista da segurança cibernética - um plano de recuperação e resposta - devem estabelecer padrões extremamente elevados, reduzindo assim a possibilidade de qualquer tipo de insatisfação.

É hora de proibir os pagamentos em caso ataque de um ransomware?

O ataque do ransomware Conti em maio deste ano ao Serviço Nacional de Saúde da Irlanda (HSE, pela sigla em inglês) pode destacar o motivo para não proibir o pagamento de um descriptografador a cibercriminosos, mas proibir o pagamento para que eles não publiquem os dados que exfiltraram. Como no caso do ataque à Colonial Pipeline, nenhum governo quer ver a formação de longas filas nos postos de gasolina e se não pagar significa não poder prestar um serviço aos cidadãos, e isso pode ser politicamente prejudicial. Há um dilema moral quando ocorre um ataque a uma infraestrutura crítica, principalmente porque no momento do pagamento sabe-se que com esse dinheiro estão sendo financiados futuros ataques. Portanto, a decisão de pagar ou não é difícil, principalmente quando se trata de um serviço de saúde.

Pagar o resgate a grupos de ransomware também parece abrir a porta para um segundo ataque aos cibercriminosos: de acordo com a pesquisa Cybereason mencionada acima, 80% das empresas que pagam o resgate sofrem posteriormente outro ataque e 46% das empresas acreditam que se trata do mesmo atacante. Se os dados mostram que o pagamento desencadeia ataques adicionais, proibir o primeiro pagamento mudaria significativamente a oportunidade dos cibercriminosos de ganhar dinheiro.

Aprecio o argumento de não proibir pagamentos após um ataque de ransomware devido ao potencial prejuízo ou risco à vida humana; no entanto, essa opinião parece contradizer a legislação atual. Se o grupo que lançar o próximo ataque a um grande serviço de saúde estiver na lista de sanções, o pagamento já é ilegal. Isso significa que as organizações podem pagar a alguns cibercriminosos, mas não a outros. Se o dilema moral é proteger os cidadãos, então seria legal para um hospital, por exemplo, pagar por qualquer ataque de ransomware, independentemente da identificação do cibercriminosos.

A seleção por meio da lista de sanções criada pelo governo dos Estados Unidos para determinar quais cibercriminosos podem ser pagos por um resgate e quais não podem, na minha opinião, não seria a ação mais correta.

O enigma das criptomoedas

Quem me conhece sabe, essa é uma questão que faz ficar bastante agitado, tanto pela falta de regulamentação quanto pelo consumo excessivo de energia para o processamento das transações. A maioria das instituições financeiras é regulamentada e deve atender a determinados padrões que previnem e detectam a lavagem de dinheiro, ou seja, o dinheiro obtido por meio de atividades criminosas. Abrir uma conta bancária ou investir em uma nova organização financeira exige que a pessoa prove sua identidade sem deixar qualquer dúvida, solicitando passaportes, contas de serviços públicos e diversas informações pessoais. Em alguns países, isso se estende à necessidade de contratar um advogado para uma transação imobiliária e muitos outros tipos de serviços e transações. E também há as criptomoedas, com grande apelo para investidores corajosos e o tipo de moeda escolhido pelos cibercriminosos para solicitar o pagamento de resgates.

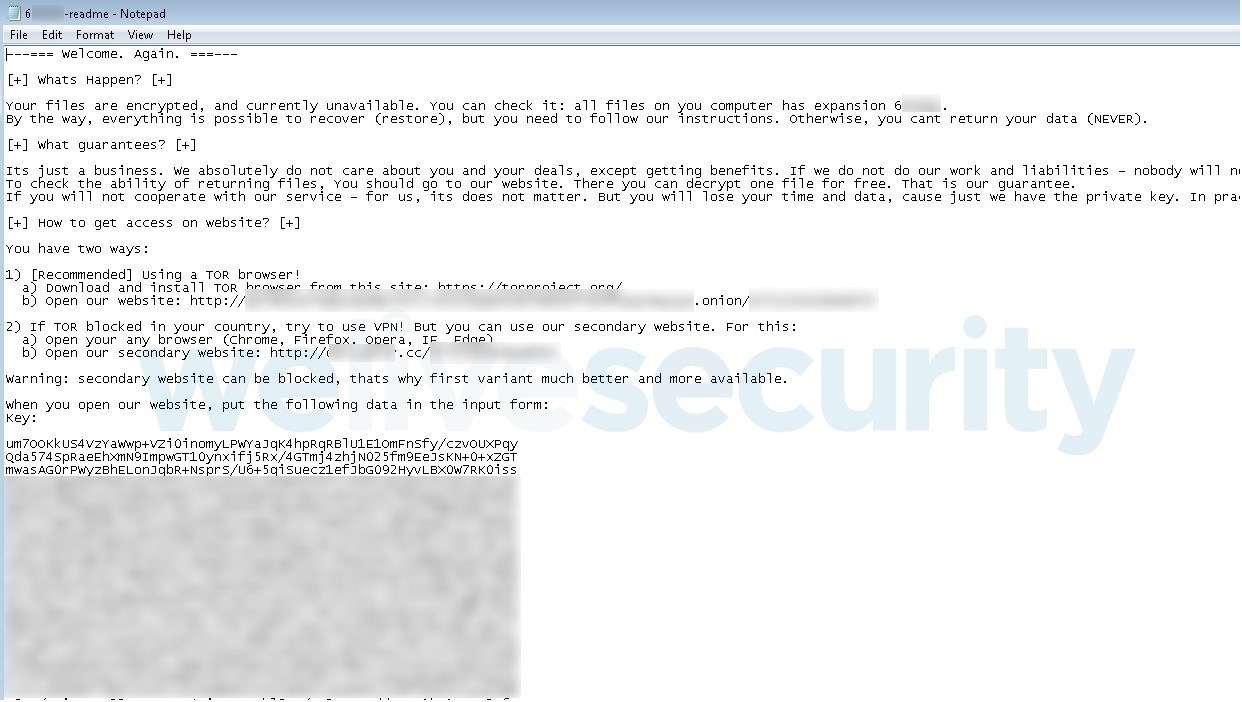

Imagem 3. Mensagens de resgate dos grupos Maze, Sodinokibi (também conhecido como REvil) e NetWalker organizados de cima para baixo e correspondentes ao primeiro semestre de 2020.

Os níveis de anonimato que as criptomoedas fornecem fizeram com que seja o método escolhido pelos cibercriminosos para solicitar o pagamento de resgates das vítimas sem revelar quem está recebendo o pagamento. No entanto, isso não acontece com todas as criptomoedas, pois algumas fornecem certas informações sobre a carteira de recebimento, mas não sobre quem está por trás da carteira - enquanto outras moedas até escondem a própria carteira.

Durante o último mês, ficou claro que há uma confusão por parte dos políticos sobre como regular as criptomoedas. El Salvador anunciou sua intenção de aceitar o bitcoin como moeda legal dentro de três meses após o comunicado; isso seria em conjunto com o dólar dos Estados Unidos, que é a moeda com curso legal atual. No entanto, o Banco Mundial rejeitou um pedido do país para ajudar na implementação, citando preocupações sobre transparência e questões ambientais. A mineração de criptomoedas consome bastante energia e, em um mundo preocupado com o meio ambiente, isso não é de forma alguma ecológico.

A província de Sichuan, na China, também mencionou problemas de consumo de energia e recentemente emitiu uma ordem para interromper a mineração de bitcoin na região. Posteriormente, o estado chinês ordenou que os bancos e plataformas de pagamento parassem de oferecer suporte a transações em moeda digital. A confusão, sem dúvida, continuará, com os países tomando decisões unilaterais tentando reagir ao mundo relativamente novo das moedas digitais.

A criptomoeda resolveu um grande problema para os cibercriminosos: como receber o pagamento sem revelar a identidade. Também causou a demanda por criptomoedas: para cada vítima que paga, é gerada uma demanda para adquirir a moeda para efetuar o pagamento. Essa demanda eleva o valor da moeda e o mercado o aprecia. Quando o FBI anunciou que havia conseguido confiscar a carteira criptografada e recuperar 63,7 bitcoins (US$ 2,3 milhões) do pagamento realizado pela Colonial Pipeline, o mercado de criptomoedas caiu com a notícia. Como o mercado é uma montanha-russa, também pode ter sido uma mera coincidência.

Curiosamente, se você tende a investir em criptomoedas e aceita que a demanda pelas moedas é criada em parte por cibercriminosos (o que, por sua vez, aumenta o valor), em parte você está se beneficiando indiretamente da atividade criminosa. Recentemente, compartilhei esse pensamento em uma sala com profissionais das forças de segurança, e alguns dos presentes admitiram que já investiram em criptomoedas. Isso criou um momento de silêncio na sala.

Conclusão

Essa indiferença para com aqueles que preferem se comportar corretamente e não financiar o crime cibernético pagando o resgate a grupos de ransomware contribui para a crença de que o financiamento de atividades criminosas é aceitável. E não é.

O correto seria tornar ilegal o financiamento de cibercriminosos e os legisladores devem tomar medidas e agir para impedir que os pagamentos sejam feitos. Pode haver uma vantagem para os países que decidem aprovar leis que proíbem pagamentos. Se um país ou região aprovar uma legislação que proíba qualquer empresa ou organização de pagar um resgate de ransomware, os cibercriminosos adaptarão seus negócios e concentrarão suas campanhas nos países que ainda não atuaram. Se essa visão fizer sentido, agora é a hora de agir e pressionar para que isso seja ilegal.

No entanto, a realidade indica que pode haver um meio-termo para garantir que as empresas que resolvem pagar (considerando que é a opção mais fácil) não paguem. Se o seguro de risco cibernético incluir um teto ou franquia que o segurado deve pagar, de 50% do custo do incidente, e só pode ser invocado quando a polícia ou um regulador é notificado para fazer o pagamento, então a vontade de realizar o pagamento pode mudar. Se houvesse um regulador para esses tipos de incidentes que demandasse pagamento, entenderíamos melhor a magnitude do problema, uma vez que um órgão com essas características proporcionaria uma visão mais completa de todos os incidentes. O regulador também poderia funcionar como um repositório para descriptografadores, sabendo quem está na lista de sanções, envolvendo os órgãos de segurança relevantes, notificando os reguladores de privacidade e eles saberiam o alcance e o resultado das negociações anteriores.

É importante observar que um memorando recente emitido pelo Departamento de Justiça dos Estados Unidos estabelece requisitos para notificar a seção de Crimes Cibernéticos e Propriedade Intelectual da Divisão Criminal do Procurador dos Estados Unidos em casos envolvendo ransomware e/ou extorsão digital ou nos quais a infraestrutura usada para esquemas de ransomware e de extorsão esteja sendo usada. Apesar de isso centralizar o conhecimento, é apenas para os casos que estão sendo investigados. Não há nenhum requisito obrigatório para uma empresa relatar um ataque de ransomware, pelo menos até onde eu sei. No entanto, todas as vítimas são orientadas a entrar em contato com as forças de segurança de seu país.

Se você considerar que a receita gerada pelo pagamento de um resgate de ransomware é produto ilícito de atividades criminosas, as criptomoedas em sua totalidade podem ser responsáveis pela lavagem de dinheiro ou fornecer um porto seguro para fundos atribuídos ao crime cibernético? Apesar de sua popularidade, os governos não reconhecem as criptomoedas como moeda. Eles as veem como um veículo de investimento sujeito ao imposto sobre ganhos de capital - caso você tenha a sorte de investir e ganhar dinheiro. Qualquer empresa de investimento que recebe fundos obtidos diretamente de atividades criminosas deve estar cometendo um crime, então por que não todo o mercado de criptomoedas até que tenha total transparência e regulamentação?

Resumindo, torne o pagamento do resgate ilegal ou pelo menos limite o papel do mercado de seguros cibernéticos e force as empresas a relatar incidentes a um regulador de incidentes cibernéticos e regule as criptomoedas para eliminar o pseudo direito ao anonimato. Todas essas pequenas ações podem fazer uma diferença significativa na luta contra os cibercriminosos.