Atualizado

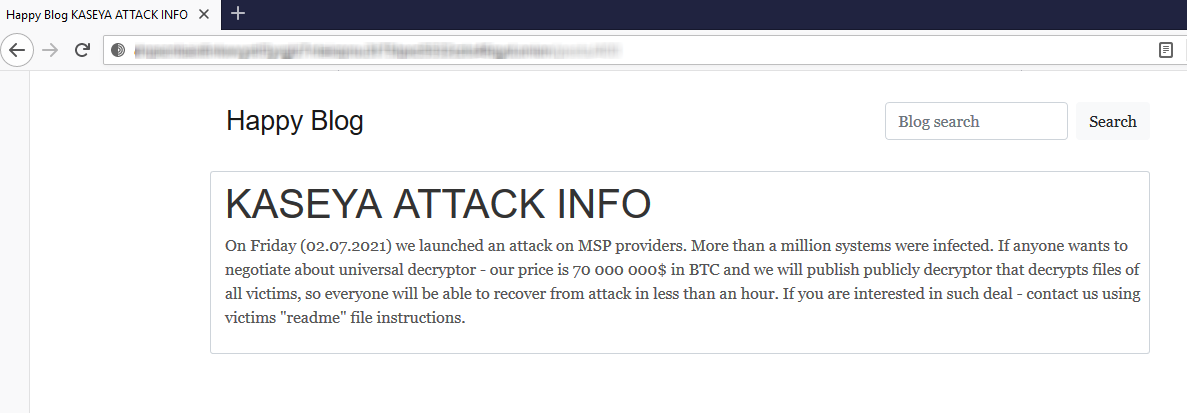

O grupo REvil afirmou em um post em seu site na Dark web, que usa para divulgar informações sobre suas vítimas, que mais de um milhão de sistemas foram comprometidos e que oferecem um descriptografador para todas as vítimas do ataque da Kaseya por US$ 70 milhões (aproximadamente R$ 353 milhões, na conversão atual).

Um ataque massivo do ransomware REvil, também conhecido como Sodinokibi, afetou a mais de 1.000 empresas em pelo menos 17 países ao redor do mundo por meio de um ataque à cadeia de suprimentos usando um instalador de uma atualização automática do software de gerenciamento de TI da empresa Kaseya, comumente usado por provedores de serviços gerenciados. Um provedor de serviços gerenciados (MSP) é uma empresa que oferece serviços de gerenciamento de tecnologia da informação (TI) de forma remota. Neste caso, a atualização com permissões de administrador afetou os MSPs e estes, por sua vez, infectaram os sistemas de seus clientes com a ameaça, como foi o caso de uma rede de supermercados na Suécia que teve que fechar algumas lojas e pelo menos 11 escolas na Nova Zelândia.

Após os ataques aos servidores da Kaseya VSA na última sexta-feira (02), que envolveram a exploração de uma vulnerabilidade zero-day que estava em processo de correção, de acordo com dados de telemetria da ESET, foram detectadas vítimas do ransomware REvil relacionadas com este ataque no Reino Unido, África do Sul, Canadá, Alemanha, Estados Unidos, Colômbia, Suécia, Quênia, Argentina, México, Holanda, Indonésia, Japão, Mauritânia, Nova Zelândia, Espanha e Turquia.

Based on #ESET’s telemetry, we have identified victims in the 🇬🇧UK, 🇿🇦South Africa, 🇨🇦Canada, 🇩🇪Germany, 🇺🇸USA, 🇨🇴Colombia, 🇸🇪Sweden, 🇰🇪Kenya, 🇦🇷Argentina, 🇲🇽Mexico, 🇳🇱the Netherlands, 🇮🇩Indonesia, 🇯🇵Japan, 🇲🇺Mauritius, 🇳🇿New Zealand, 🇪🇸Spain and 🇹🇷Turkey so far. 2/3 pic.twitter.com/CSzOai0uwq

— ESET research (@ESETresearch) July 4, 2021

A Kaseya, empresa que conta com aproximadamente 40.000 clientes, explicou em seu site - que foi recentemente atualizado - que notificou as pessoas potencialmente afetadas com a recomendação de desligar os servidores VSA imediatamente até que o patch seja lançado. No entanto, para muitas empresas já era tarde demais e elas já tinham sido afetadas pelo ransomware que criptografava suas informações.

Embora fornecedores de produtos de segurança como a ESET detectem esse malware, houve um lapso entre o momento em que os servidores comprometidos foram afetados por ataques e o momento em que as equipes de suporte e o software foram capazes de responder, o que fez com que as primeiras infecções tivessem tempo de causar alguns problemas, explicaram os especialistas da ESET Aryeh Goretsky e Cameron Camp.

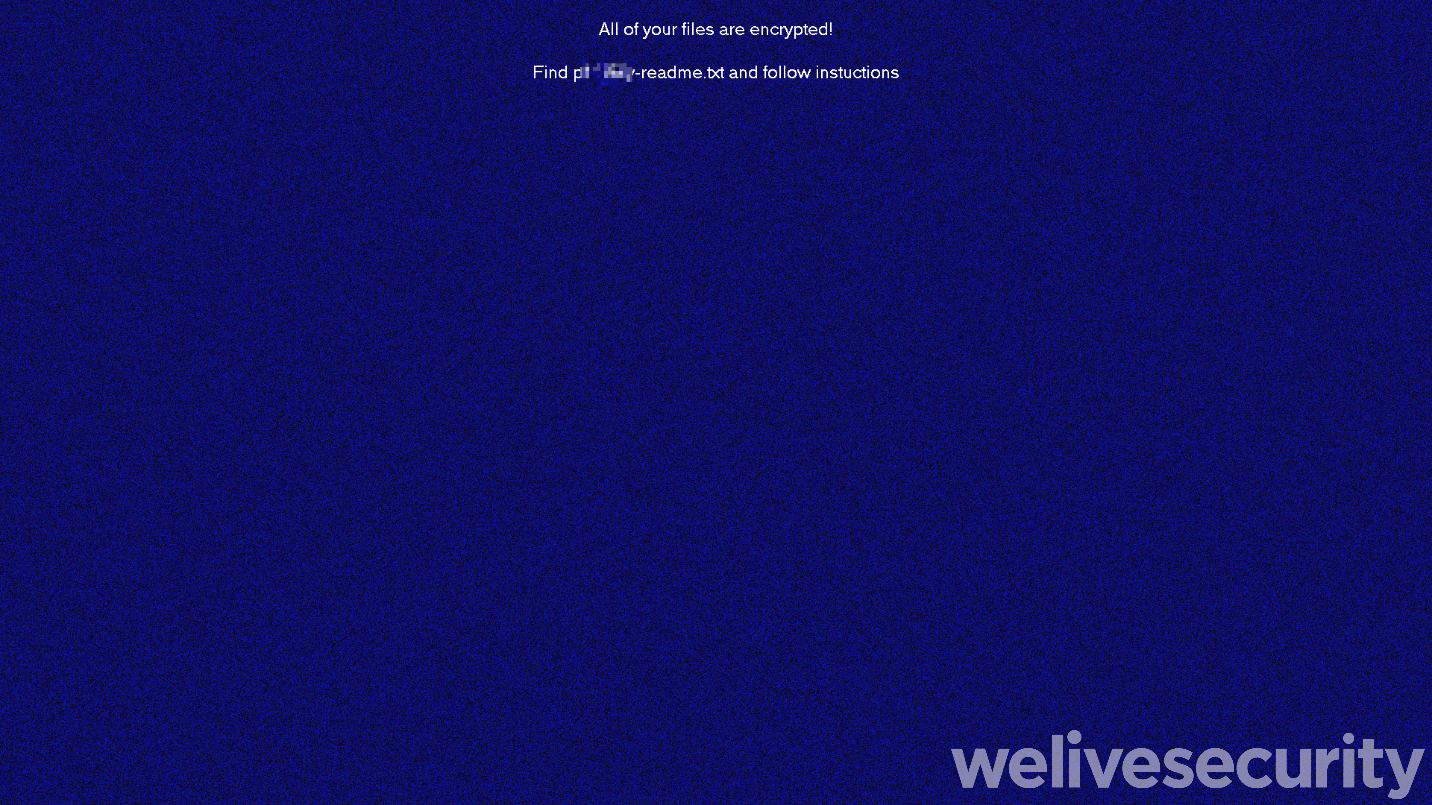

Depois que o ransomware criptografa as informações, o plano de fundo da área de trabalho é alterado para uma imagem como a que podemos ver na Imagem 1.

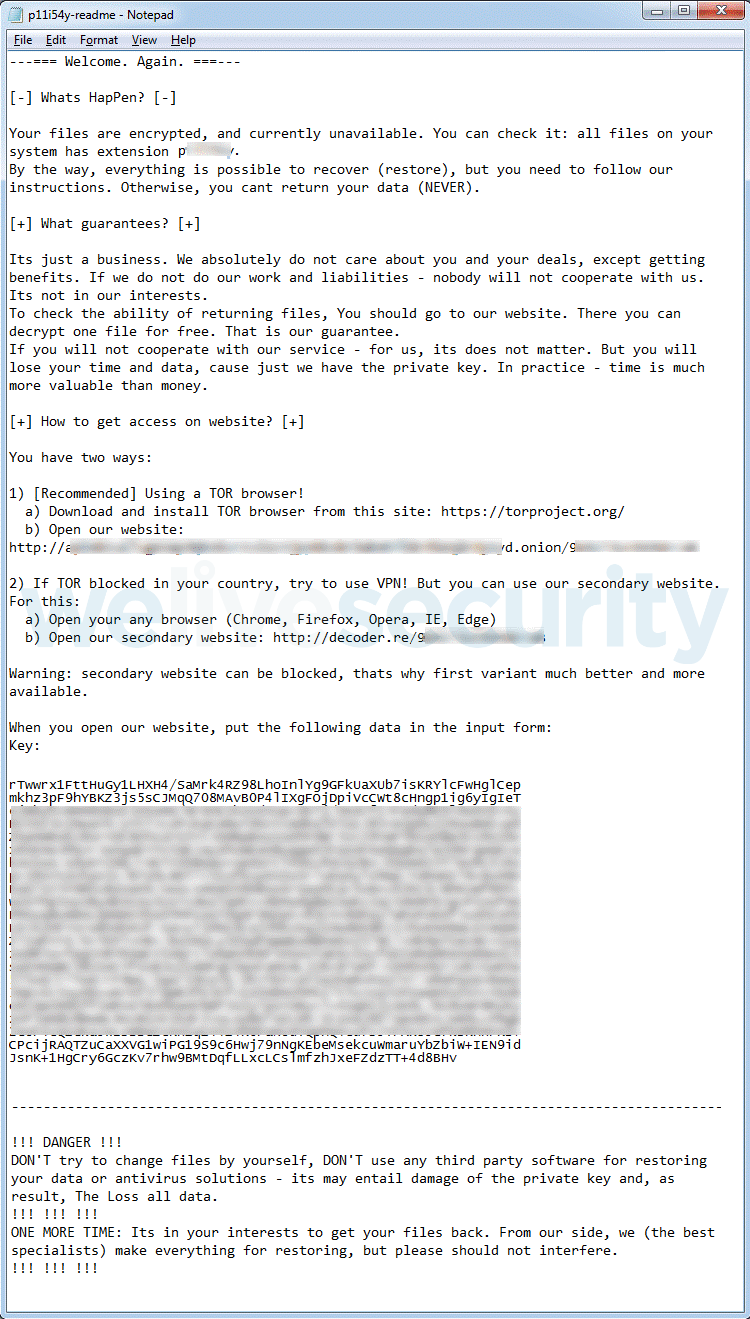

O arquivo README.TXT, que contém a mensagem dos cibercriminosos é aleatório.

De acordo com relatórios produzidos no último dia 03 de julho, cerca de 1.000 empresas foram afetadas por esse ataque à cadeia de suprimentos e estão trabalhando o mais rápido possível para conter o ataque e notificar as equipes de TI.

O pagamento solicitado a cada vítima deste ataque é diferente para cada caso, podendo chegar a 5 milhões de dólares, o valor mais alto que alguns pesquisadores afirmam ter visto. Como já mencionamos várias vezes, os valores solicitados pelos cibercriminosos variam de acordo com a empresa afetada. Por exemplo, os valores mais altos geralmente são exigidos para empresas com maiores lucros.

Anyone figured out yet how different the ransom amounts are for each victim in the #REvil-#Kaseya supply-chain attack? I’ve got one here from a sample asking for $45k but seen others asking $5m https://t.co/W4YG8bbqAc

— Will | Bushido (@BushidoToken) July 3, 2021

De acordo com o site BleepingComputer, esse ataque do ransomware REvil só criptografou os arquivos das vítimas e não roubou informações antes da criptografia para, por exemplo, extorquir dinheiro das vítimas que não paguem o resgate com a ameaça de expor as informações sequestradas, algo que esse ransomware e outros grupos criminosos costumam fazer. Além disso, o fato de nenhuma informação ter sido roubada sugere que os cibercriminosos não acessaram a rede da vítima, mas se aproveitaram da vulnerabilidade da Kaseya VSA para propagar e executar o malware.

Nas últimas horas, o grupo REvil publicou em seu site na Dark web que oferece às vítimas da Kaseya um descriptografador para que possam recuperar os arquivos da criptografia em troca de 70 milhões de dólares. De acordo com o grupo, mais de um milhão de sistemas foram comprometidos. No entanto, os cibercriminosos por trás do grupo parecem abertos a negociar o descriptografador por um preço mais baixo.

Mensagem deixada pelo grupo REvil em seu site oferecendo o descriptografador para as vítimas do ataque da Kaseya.

O Instituto Holandês de Divulgação de Vulnerabilidades (DIVD), que foi quem descobriu a falha zero-day e relatou o caso para a Kaseya, publicou informações no último dia 4 de julho afirmando que nas últimas 48 horas o número de instâncias da Kaseya VSA que podem ser acessadas pela Internet caiu de 2.200 para menos de 140.

Recomenda-se que as empresas que possuem servidores que podem ter sido comprometidos por este ataque se mantenham informadas e desliguem os dispositivos potencialmente vulneráveis ou pelo menos os isole da rede até que mais informações sejam divulgadas, destacaram Goretsky e Camp.

A Agência Nacional de Segurança Cibernética dos Estados Unidos em conjunto com o FBI publicaram um guia para provedores de serviços gerenciados afetados por esse ataque, bem como para seus clientes, que inclui, entre outros pontos, o download da ferramenta de detecção da Kaseya VSA, que analisa um sistema e indica se foi detectada a presença de algum Indicador de Comprometimento.