O Trickbot, também conhecido como Trickster, TheTrick ou TrickLoader, é uma botnet que está ativa desde 2016. Inicialmente, essa ameaça contava exclusivamente com características de trojan e só era usada para roubar dados de login de contas bancárias, mas, depois de um certo tempo, também passou a realizar falsas transferências bancárias. Com o passar dos anos, o Trickbot sofreu mutação e se expandiu, até se tornar um malware multifuncional disponível para que outros cibercriminosos pudessem distribuir seu próprio malware sob o modelo Malware-as-a-Service, chegando a ser inclusive uma das botnets mais prolíficas e populares, com mais de um milhão de detecções em todo o mundo.

O que é uma botnet?

Uma botnet é um programa malicioso que pode ser controlado remotamente por um invasor. Este tipo de código malicioso é composto por um painel de controle a partir do qual são executadas as ações a serem realizadas e por um aplicativo servidor que estabelece a comunicação com a central de controle do invasor. A particularidade das botnets é permitir que um invasor execute instruções em muitos computadores infectados com o malware simultaneamente.

Alguns dos principais recursos do Trickbot são: obtenção de informações de computadores comprometidos (sistemas operacionais, programas instalados, nomes de usuários, nomes de domínio, etc.), roubo de credenciais em navegadores, roubo de credenciais do cliente Outlook, obtenção de credenciais do Windows, abuso de protocolos como SMB e LDAP para conseguir se mover lateralmente dentro de uma rede corporativa e baixar outros tipos de malware.

Tanto para sua primeira infecção quanto para realizar uma ação maliciosa no computador comprometido, o Trickbot utiliza outras ameaças. Por exemplo, a presença desse malware foi identificada em computadores que já haviam sido infectados pelo popular trojan Emotet. Em segundo lugar, o Trickbot tem sido usado como um gateway para executar outros arquivos maliciosos nos computadores das vítimas, particularmente o ransomware. Entre eles, ganha destaque o ransomware Ryuk, uma ameaça conhecida e amplamente detectada.

Vale destacar que em outubro de 2020, a ESET participou junto com outras empresas da interrupção mundial da botnet TrickBot, conseguindo interromper 94% da infraestrutura crítica utilizada para o funcionamento dessa rede, principalmente dos servidores de comando e controle (C&C). Isso fez com que a velocidade de propagação e a voracidade da botnet diminuíssem, mas não interrompeu seu funcionamento como uma ameaça: devido à sua versatilidade e histórico de eficácia, o Trickbot continua sendo uma ameaça muito ativa, ocupando os primeiros lugares como um instrumento para a distribuição de outros malwares e usando as mesmas técnicas relatadas na época de sua queda em 2020.

Quem está por trás do Trickbot?

De acordo com informações publicadas em junho de 2021 pelo Departamento de Justiça dos Estados Unidos após a prisão de uma mulher letã acusada de fazer parte do grupo responsável pela criação e desenvolvimento do Trickbot, por trás dessa botnet existe uma organização criminosa transnacional dedicada ao roubo de dinheiro e informações pessoais e confidenciais. O departamento também afirma que o Trickbot infectou dezenas de milhões de computadores em todo o mundo. Além disso, um extenso documento complementar fornece detalhes que mostram o tamanho e a infraestrutura do grupo para ajudar a compreender a escala e o alcance dessa ameaça.

Principais métodos de distribuição do Trickbot

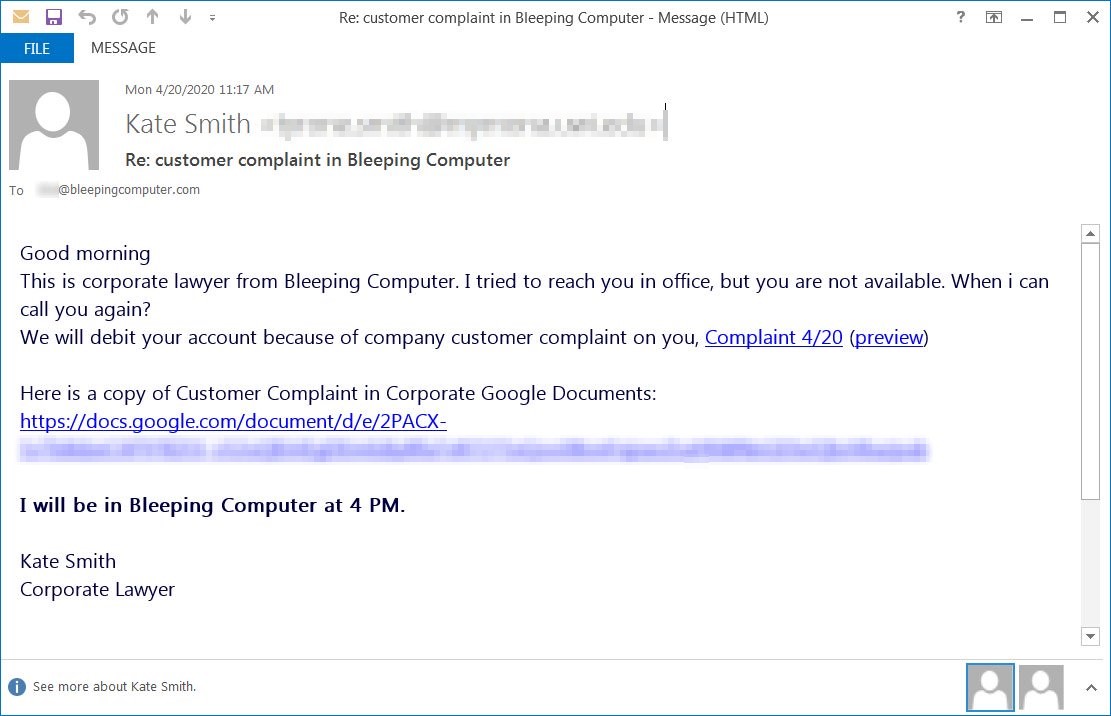

Esta ameaça é geralmente distribuída por meio de e-mails de phishing direcionados que utilizam várias desculpas como iscas, como assuntos atuais, problemas ou envios relacionados ao domínio corporativo do e-mail da vítima ou questões financeiras (faturas, cobrança de títulos, multas de trânsito não pagas, entre outros).

Esses e-mails geralmente incluem links para sites maliciosos ou infectados, ou anexos de vários tipos: principalmente documentos do tipo Excel, Word ou ZIP. Estes envios vêm de vários locais ao redor do mundo, frequentemente utilizando contas de vítimas comprometidas em campanhas antigas para distribuir sem apontar para um alvo específico.

Imagem 1: E-mail de phishing que inclui links para um site que hospeda arquivos maliciosos com o Trickbot. Fonte: VirusBulletin no Twitter

Além das comunicações através de falsos e-mails, o Trickbot foi detectado em várias ocasiões, aproveitando as vulnerabilidades para poder fazer movimentos laterais dentro da rede de uma vítima já infectada. Por exemplo, os famosos exploits EternalBlue e EternalRomance no protocolo do Server Message Block (SMB). Embora essas vulnerabilidades tenham sido corrigidas em 2017, ainda há um grande número de computadores que não receberam atualizações desde então, tornando o movimento lateral uma dor de cabeça para as organizações vítimas do Trickbot.

Um dos últimos métodos de distribuição descobertos antes da botnet ser interrompida ocorria através de droppers em computadores já infectados pelo Emotet: uma vez que um computador é infectado pelo Emotet, ele baixa e executa um arquivo malicioso contendo o Trickbot sem que o usuário perceba.

Quais são as características do Trickbot?

Como mencionamos no início deste artigo, o Trickbot é um malware modular de vários estágios que permite que seus operadores executem um grande número de ações maliciosas em computadores comprometidos. Sua característica modular faz com que a ameaça seja composta de várias seções independentes que permitem aos criminosos realizar modificações de forma bastante fácil.

Por exemplo, um dos módulos que o Trickbot contém alimenta um dos plug-ins mais antigos do Trickbot: aquele que é responsável por apontar para sites de interesse (principalmente bancários ou financeiros) e modificar o conteúdo que o usuário infectado vê por meio de injeções web.

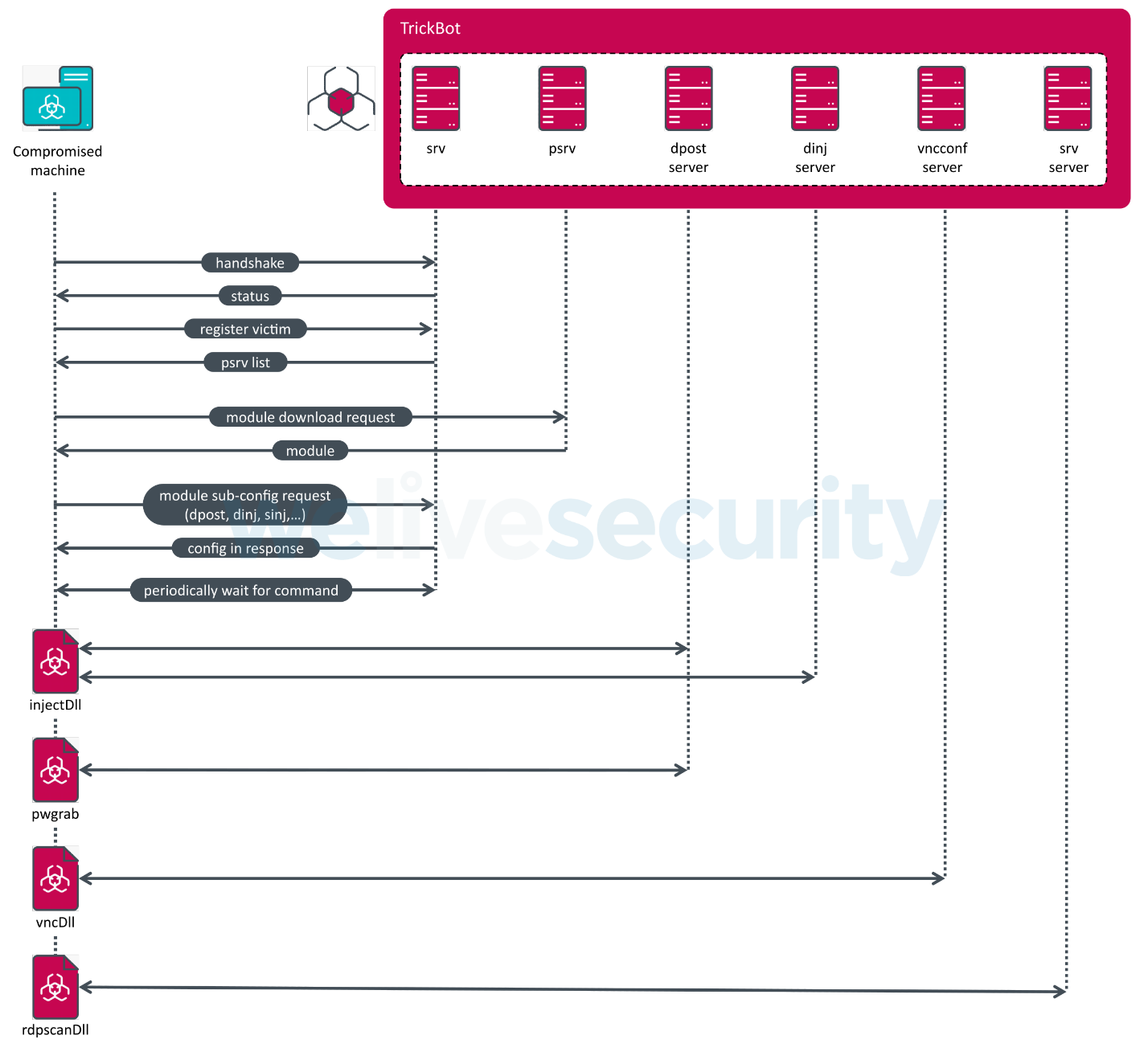

Esses módulos, implementados como arquivos DLL do Windows, contêm diversas funções: roubar credenciais, coletar informações do computador, entre outras. Eles chegam ao computador infectado por meio de um download, que pode ocorrer de duas maneiras: primeiro, ao se conectar aos servidores C&C por padrão, um deles fornece uma segunda lista de servidores aos quais a ameaça também se conecta. São esses servidores, os entregues em uma segunda "etapa", que enviam os arquivos correspondentes. Outra forma de download dos módulos é por solicitação explícita daqueles que controlam o Trickbot. Cada servidor contém sua própria lógica de comunicação para enviar os arquivos, o que torna a detecção e a interrupção muito mais desafiadoras.

Imagem 2: Modelo de comunicação do Trickbot com diferentes tipos de servidores C&C.

Embora existam vários módulos que oferecem aos operadores dessa botnet uma grande variedade de funcionalidades, nem todos os módulos são baixados com a mesma frequência. Entre os mais detectados estão os responsáveis pela movimentação lateral e exploração da vulnerabilidade EternalBlue, e os responsáveis pelo roubo e exfiltração de informações.

Um módulo interessante, embora não seja um dos mais baixados em computadores comprometidos, é o chamado pwgrab. Ele tem versões tanto de 32 e como de 64 bits e baixa a versão apropriada, conforme indicado pelo Trickbot, a partir das informações que coleta do computador da vítima. Esse módulo verifica os arquivos de configuração local em busca de nomes de usuário e senhas para exfiltrar a seus servidores C&C: de aplicativos FTP como o FileZilla, Outlook, Chrome e Edge, a aplicativos de controle remoto como o TeamViewer.

Por volta de março de 2020, o Trickbot começou a mostrar a intenção de seus criadores no conteúdo de seu código: a lista de sites-alvo e a frequência com que o plug-in contendo as informações necessárias para realizar ataques na web era baixado como parte da infecção “inicial”. Ao mesmo tempo, aumentou o download de outros códigos maliciosos, como ransomware, nas vítimas que pertenciam a redes corporativas, com as quais podemos falar de uma mudança de estratégia para rentabilizar as infecções: do roubo de credenciais bancárias à participação no pagamento de o resgate. Então, assim como o Trickbot usou computadores que foram vitimados pelo Emotet para se distribuir, famílias de ransomware começaram a se distribuir por meio de computadores infectados com o Trickbot. O malware droppeado por essa ameaça é o Ryuk: um ransomware que é direcionado a empresas de médio e grande porte e que se concentrou no setor de saúde em 2020. Outro ransomware distribuído pela Trickbot é o Conti.

Dicas para estar protegido

Como mencionamos neste post, o Trickbot tem qualidades altamente distinguíveis que adaptou ao longo de sua história. É por isso que existem recomendações específicas para nos proteger contra essa ameaça:

- Esteja alerta para qualquer comunicação suspeita: verifique o remetente, a veracidade e o motivo da comunicação, mesmo que venha de um endereço de e-mail legítimo.

- Caso receba um e-mail suspeito, não entre em um site que parece ser real, mas que também parece ser uma subpágina da web suspeita. Por exemplo: www.bancoexemplo.com/utl/tree/2008/cont.html

- Para arquivos anexos, desconfie daqueles que são do tipo Word, Excel, PDF ou ZIP protegidos com senha, e não os baixe.

- Tenha uma política que estabeleça mudanças periódicas de senha.

- Mantenha dispositivos e aplicativos atualizados, tanto servidores, equipamentos como computadores ou laptops, ou dispositivos móveis.

Técnicas de MITRE ATT&CK

A seguir estão algumas das técnicas mais importantes com as quais o Trickbot opera.

| Táctica | Técnica (ID) | Nombre |

|---|---|---|

| Initial Access | T1566.001 | Phishing: Spearphishing Attachment |

| Execution | T1204.002 | User Execution: Malicious File |

| Credential Access | T1555.003 | Credentials from Password Stores: Credentials from Web Browsers |

| T1552.001 | Unsecured Credentials: Credentials In Files | |

| Lateral Movement | T1210 | Exploitation of Remote Services |

| Collection | T1005 | Data from Local System |

| Exfiltration | T1041 | Exfiltration Over C2 Channel |