À medida que os dispositivos da Internet das Coisas (IoT) continuam ganhando espaço em nossas casas e oferecem um leque cada vez maior de recursos, começam a surgir novas preocupações sobre a segurança dos dados processados por esses dispositivos. Apesar desses acessórios já terem estado vulneráveis a inúmeras falhas de segurança que levaram à exposição de dados de login, informações financeiras e localização geográfica de usuários, poucos tipos de dados podem comprometer tanto as pessoas como a exposição de suas preferências e comportamentos sexuais.

Com a constante entrada de novos modelos de brinquedos sexuais inteligentes no mercado, poderíamos imaginar que há avanços no fortalecimento dos mecanismos que garantem as boas práticas no processamento das informações dos usuários. No entanto, nossa pesquisa revelou falhas de segurança derivadas tanto da implementação dos aplicativos que controlam os dispositivos e seu design, afetando o armazenamento e o processamento das informações. Atualmente, essas descobertas são mais relevantes do que nunca, pois observamos um aumento nas vendas de brinquedos sexuais como reflexo da situação atual no mundo devido às medidas de isolamento social relacionadas à Covid-19.

Como acontece com qualquer outro dispositivo IoT, existem certas ameaças à privacidade ao usar brinquedos para adultos com a capacidade de se conectar à Internet. As vulnerabilidades podem permitir que invasores executem código malicioso no dispositivo ou o bloqueiem, impedindo o usuário de enviar comandos para o brinquedo. Na verdade, já vimos cenários de casos reais envolvendo ataques semelhantes. Por exemplo, a descoberta de um ransomware que bloqueia cintos de castidade vulneráveis enquanto os dispositivos estão em uso e exige que as vítimas paguem um resgate para que o acessório seja desbloqueado.

Recursos dos brinquedos sexuais inteligentes

Atualmente, os brinquedos sexuais inteligentes oferecem vários recursos: controle remoto pela internet, chats em grupo, mensagens multimídia, videoconferências, sincronização com listas de músicas ou audiolivros e a capacidade de se conectar a assistentes inteligentes, por exemplo. Alguns modelos podem ser sincronizados para replicar seus movimentos e outros são wearables.

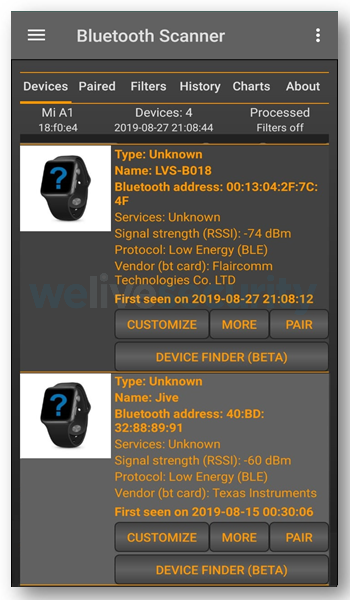

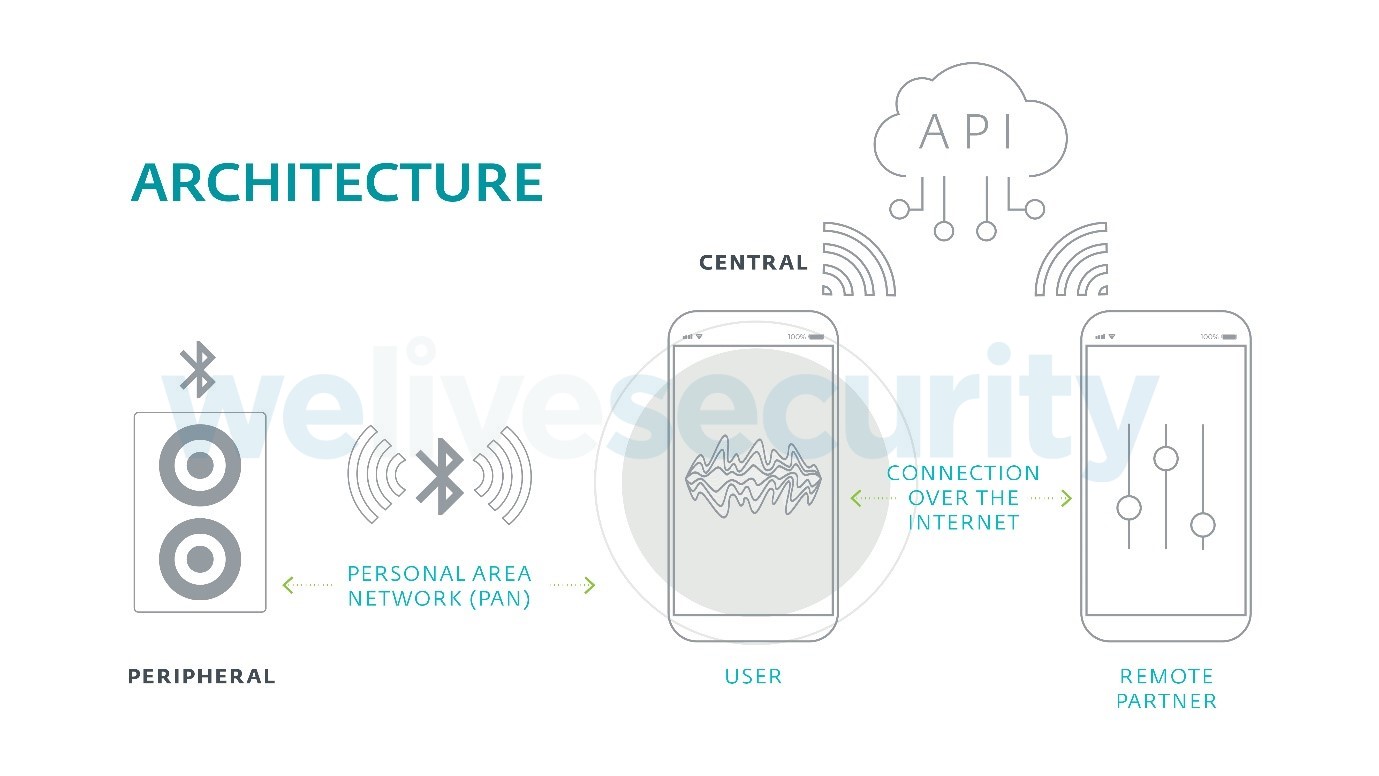

Em termos de arquitetura, a maioria desses dispositivos podem ser controlados via Bluetooth Low Energy (BLE) a partir de um aplicativo instalado em um smartphone. O aplicativo é responsável por configurar as opções do dispositivo e controlar o processo de autenticação do usuário. Para fazer isso, o app se conecta a um servidor em nuvem que armazena as informações da conta do usuário. Em alguns casos, esse serviço em nuvem também atua como um intermediário entre casais que usam funções como chat, videoconferência e transferência de arquivos, ou mesmo cedem o controle remoto de seus dispositivos a outros usuários.

Figura 1. Arquitetura de um brinquedo sexual inteligente.

Essa arquitetura apresenta vários pontos fracos que podem ser usados para comprometer a segurança dos dados que estão sendo processados: interceptando a comunicação local entre o aplicativo de controle e o dispositivo, entre o aplicativo e a nuvem, entre o telefone remoto e a nuvem, ou atacando diretamente o serviço baseado em nuvem. Apesar desses dessas falhas já estarem sendo estudadas por muitos pesquisadores de segurança ([1], [2], [3], [4], entre outros), nossa pesquisa mostrou que esses dispositivos continuam apresentando falhas que ameaçam a segurança do dados armazenados, bem como a privacidade e até a segurança dos usuários.

Por que a segurança é tão crítica quando se trata de brinquedos sexuais?

Como você pode imaginar, a sensibilidade das informações processadas pelos brinquedos sexuais é extremamente crítica: nomes, orientação sexual ou de gênero, listas de parceiros sexuais, informações sobre o uso de dispositivos, fotos íntimas e vídeos. Todas essas informações em mãos erradas podem ter consequências desastrosas. Novas formas de sextortion surgem no radar se considerarmos o material íntimo acessível através dos aplicativos que controlam esses dispositivos.

Além das preocupações com a privacidade, os brinquedos sexuais inteligentes também não estão isentos de serem comprometidos por um invasor. Com relação às vulnerabilidades no aplicativo para controlar um brinquedo sexual, um invasor pode assumir o controle do brinquedo e realizar ataques DoS (negação de serviço) que bloqueiam o envio de qualquer comando ou que um dispositivo seja transformado em um instrumento capaz de realizar ações mal-intencionadas e propagar malware, ou, inclusive, que seja deliberadamente modificado para causar problemas físicos ao usuário como um superaquecimento ou até mesmo uma explosão.

E, finalmente, quais são as consequências de que alguém possa, sem consentimento, assumir o controle de um dispositivo sexual enquanto ele está sendo usado para enviar ordens diferentes? A legislação atual contempla a possibilidade de penalização desse comportamento? Podemos descrever isso como um ato de abuso sexual?

Avaliação de segurança de dois dispositivos populares

O objetivo da nossa pesquisa foi determinar o nível de segurança em aplicativos Android projetados para controlar os modelos mais completos das principais marcas no campo do prazer sexual, para determinar em que medida é garantida a confidencialidade dos dados dos usuários. A análise é baseada em dois modelos: Max da Lovense e Jive da We-Vibe.

Os pontos a seguir detalham alguns dos problemas de segurança que descobrimos em cada aplicativo e dispositivo durante nossa pesquisa. Ambos os desenvolvedores receberam um relatório detalhado das vulnerabilidades e sugestões sobre como corrigi-las. Gostaríamos de agradecer ao WOW Tech Group e à Lovense pela cooperação no tratamento dos problemas relatados.

Conexão Bluetooth (BLE)

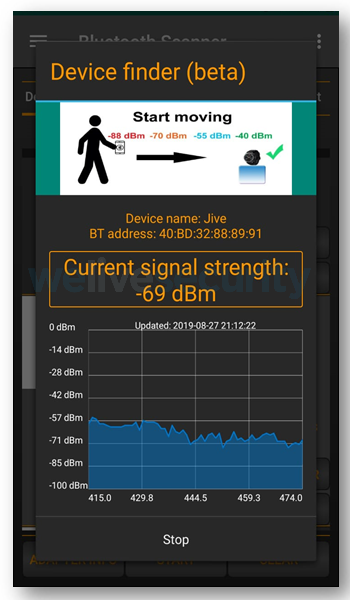

Visto que usando esse protocolo, o dispositivo periférico precisa continuamente anunciar sua conexão para que o usuário possa se conectar a ele, qualquer pessoa pode usar um simples scanner Bluetooth para localizar esses dispositivos que estejam nas proximidades.

Imagem 2. Descoberta de brinquedos sexuais disponíveis nas proximidades usando um scanner Bluetooth.

A imagem 2 mostra como esses dispositivos podem ser facilmente encontrados com um scanner Bluetooth móvel. No scanner, podemos ver tanto Jive como Max e informações detalhadas. O Jive se anuncia com o nome do seu modelo, o que o torna muito fácil de identificar. Além disso, a intensidade do sinal é de -69 dBm. Conforme o scanner se aproxima do dispositivo, esse nível de potência aumenta, permitindo que ele localize seu usuário.

Tanto Jive como Max são emparelhados usando o método “Just Works”, que é o menos seguro de todos os métodos de emparelhamento. Neste método, a chave temporária usada pelos dispositivos durante o segundo estágio de emparelhamento é definida como 0 e os dispositivos geram o valor da chave de curto prazo com base nisso. Este método é amplamente aberto a ataques man-in-the-middle (MitM), pois qualquer dispositivo pode se conectar usando 0 como uma chave temporária. Isto significa que, em termos práticos, o Jive irá ligar-se automaticamente a qualquer smartphone, tablet ou computador que o solicite, sem efetuar qualquer tipo de verificação ou autenticação.

Para a próxima prova de conceito, usamos o framework BtleJuice e dois dongles BLE para replicar um ataque MitM entre um usuário e o Jive. Nesse cenário simulado, um invasor primeiro assume o controle de um Jive, ao qual pode se conectar diretamente devido à falta de autenticação, e então anuncia um dispositivo Jive falso, que é configurado com base nas informações anunciadas pelo Jive original. Então, quando o usuário decide se conectar ao brinquedo, o dispositivo do usuário realmente se conecta ao dispositivo falso anunciado pelo invasor. O atacante pode então, através da interface web do BtleJuice, capturar todos os pacotes enviados pelo usuário e destinados ao brinquedo e, assim, obter informações sobre os modos de uso, a intensidade da vibração, etc. O invasor também pode editar os comandos interceptados, alterar o modo ou intensidade de vibração ou gerar seus próprios comandos e enviá-los para o brinquedo.

No caso do dispositivo Jive, esses riscos são maiores por se tratar de um wearable, projetado para que o usuário possa usá-lo durante o dia, em restaurantes, festas, hotéis ou em qualquer outro local público.

Controle remoto do Lovense através de ataques de força bruta de tokens

A lista de opções do aplicativo Lovense para seus recursos de controle remoto inclui a opção de gerar uma URL no formato https://api2.lovense.com/c/<TOKEN>, onde <TOKEN> é uma combinação de quatro caracteres alfanuméricos. Isso permite que usuários remotos controlem o dispositivo simplesmente inserindo a URL em seus navegadores.

Surpreendentemente, para um token tão curto com relativamente poucas combinações possíveis (1.679.616 tokens possíveis em um aplicativo com mais de um milhão de downloads), o servidor não tem nenhuma proteção contra ataques de força bruta.

Quando se realiza uma busca usando um token inexistente, o servidor redireciona para /redirect e retorna a mensagem {“result”:true,”code”:404,”message”:”Page Not Found”}. No entanto, se o token for válido, o servidor redireciona para outra URL no formato https://[apps|api2].lovense.com/app/ws/play/<SID>, que por sua vez redireciona para https://[apps|api2].lovense.com/app/ws2/play/<SID>, na qual <SID> é o ID da sessão: uma string semelhante a MD5 que identifica o usuário e o ID do dispositivo para o qual foi criado. Um token expira quando seu limite de tempo se esgota (teoricamente 30 minutos) ou quando alguém visita a URL final após passar por todo o processo de redirecionamento. No entanto, alguns tokens permaneceram ativos depois de meia hora, inclusive por dias.

Considerando que é possível distinguir entre tokens válidos, tokens ativos e tokens expirados com base na resposta do servidor, criamos uma prova de conceito para encontrar tokens válidos usando força bruta. No vídeo, listamos primeiro dezenas de tokens - criamos alguns deles com nosso dispositivo e, em seguida, adicionamos outros tokens aleatórios. A maioria dos tokens gerados por nosso dispositivo já havia expirado, mas um ainda estava ativo. Em seguida, programamos um script simples em Python e o usamos nesse conjunto de tokens. Quando este script encontra um token válido, ele abre a URL final no navegador e verifica se a sessão expirou com a ajuda de uma extensão do Chrome que projetamos para o propósito desta pesquisa. Se a sessão for considerada ativa, ele envia uma mensagem por meio de um bot do Telegram para a conta especificada, com uma notificação sobre o novo painel de controle encontrado.

Trabalhando em conjunto com o fabricante, pudemos confirmar que era possível encontrar tokens de usuários aleatórios usando força bruta. Esta é uma vulnerabilidade extremamente séria, pois permite que um invasor execute facilmente o sequestro remoto de dispositivos que aguardam conexões por meio de tokens ativos, sem o consentimento ou conhecimento do usuário.

Outras questões de privacidade

Quanto aos aplicativos que controlam esses brinquedos (Lovense Remote e We-Connect), descobrimos algumas opções de design controversas que podem ameaçar a privacidade do usuário. Isso pode ser muito perigoso, pois muitos usuários dão a estranhos o controle de seus dispositivos, compartilhando seus tokens de forma on-line, seja como uma preferência pessoal ou como parte de um serviço.

No Lovense Remote não havia criptografia de ponta a ponta, as capturas de tela não eram desabilitadas, a opção "excluir" no chat não excluía realmente as mensagens do telefone remoto e os usuários podiam baixar e encaminhar conteúdo de outras pessoas sem um aviso para o criador do conteúdo. Além disso, cada endereço de e-mail é compartilhado com todos os telefones envolvidos em cada chat e é armazenado em texto simples em muitos locais, como o arquivo de preferências compartilhadas wear_share_data.xml. Portanto, usuários mal-intencionados podem encontrar os endereços de e-mail associados a qualquer nome de usuário e vice-versa.

Como o Lovense Remote não verifica a autenticidade dos certificados (certificate pinning) para as atualizações de firmware e que as chaves de descriptografia são armazenadas no código do aplicativo, seria relativamente fácil para um invasor criar um script para interceptar os pacotes e redirecionar a vítima à URL maliciosa do invasor para baixar uma atualização de firmware falsa.

No aplicativo We-Connect, os metadados confidenciais não eram removidos dos arquivos antes de serem enviados, o que significa que os usuários podem ter enviado inadvertidamente informações sobre seus dispositivos e sua geolocalização exata ao fazer sexo com outros usuários. Além disso, o PIN de quatro dígitos para acessar o aplicativo pode ser descoberto através de força bruta usando um bad USB (veja o vídeo da prova de conceito).

Conclusões

Os brinquedos sexuais inteligentes estão ganhando popularidade como parte do conceito de "sexnologia" - uma combinação de sexo e tecnologia. Os avanços mais recentes no setor incluem modelos com recursos de realidade virtual (VR) e robôs sexuais que incluem câmeras, microfones e recursos de análise de voz baseados em técnicas de inteligência artificial. Na verdade, o uso desses robôs como substitutos de profissionais do sexo em bordéis já é uma realidade em alguns países. Poderíamos dizer que a era dos brinquedos sexuais inteligentes está apenas começando.

Assim como acontece com qualquer outro dispositivo IoT, não há solução à prova de balas para avaliar e proteger brinquedos sexuais inteligentes. Uma vez que a proteção de dados é altamente dependente da adoção das melhores práticas pelos usuários, torna-se uma prioridade educar os consumidores sobre os riscos de segurança e privacidade associados a esses brinquedos para adultos.

Além disso, os aplicativos móveis para o controle de brinquedos sexuais inteligentes lidam com informações muito valiosas dos usuários. É fundamental que os desenvolvedores entendam a importância de gastar o tempo e o esforço necessários para projetar e construir sistemas seguros, sem cair nas pressões do mercado que priorizam a velocidade em relação à segurança. Negligenciar a configuração adequada do ambiente de produção em favor de uma implantação rápida nunca deve ser uma opção.

O white paper com a pesquisa completa está disponível aqui: