Quatro anos se passaram desde que o ransomware WannaCry apareceu em 12 de maio de 2017, o que mais tarde se tornaria um marco para o setor de segurança e especialmente para o ransomware como ameaça. Naquele dia, o WannaCry começou a se propagar globalmente e de forma massiva - um acontecimento que acabou se tornando um fato marcante em todo o mundo. Desde então, o cenário do ransomware mudou muito, especialmente em 2020.

Portanto, já que é fundamental não esquecer se queremos evitar a repetição dos mesmos erros do passado, neste artigo propomos duas coisas: analisar o que acontece com o WannaCry quatro anos depois e especialmente na América Latina, onde segundo a telemetria da ESET isso continua sendo, até hoje, a família de Filecoder mais detectada nos últimos meses, e fazer uma breve análise de como o cenário do ransomware mudou globalmente e na região.

Campanhas direcionadas vs. Campanhas massivas

Globalmente, há uma tendência de queda no número de detecções da família de Filecoder, ou seja, de ransomware baseado na criptografia de informações. De acordo com os dados de telemetria da ESET, as campanhas que buscam propagar ransomware de forma massiva foram reduzidas em 35% entre o primeiro e o último trimestre de 2020.

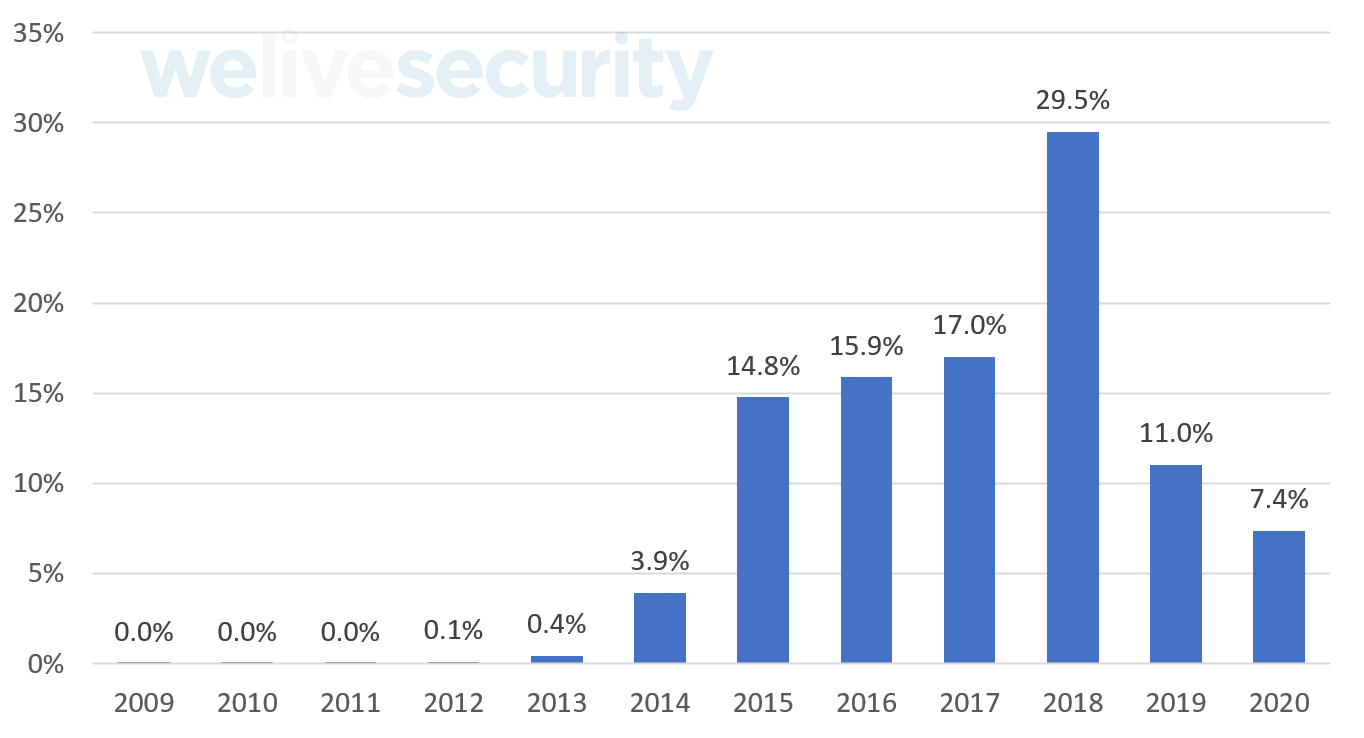

Assim como podemos observar no gráfico da Imagem 1, a tendência de queda nos ataques de ransomware disseminados em massa continua desde 2019; ou seja, eles são distribuídos de forma aleatória e automática, como foi o caso do WannaCry.

Essa queda é provavelmente devido a uma mudança de foco dos operadores por trás dos grupos de ransomware que encontraram um negócio mais lucrativo em ataques direcionados, conhecidos como ransomware operado por humanos ou “human-operated ransomware”. Nos ataques direcionados analisados anteriormente, os cibercriminosos encontraram uma maneira mais eficaz de ganhar dinheiro, aumentando as chances das vítimas pagarem o resgate exigido e por quantias bem maiores de dinheiro. Além disso, os invasores combinaram essa abordagem com outras medidas coercitivas para pressionar as vítimas. Essa abordagem despertou o interesse de muitos cibercriminosos e gerou um crescimento no modelo Ransomware-as-a-Service (RaaS), no qual os desenvolvedores de malware abrem as portas para que outros criminosos participem como parceiros na distribuição da ameaça em troca de uma porcentagem nos lucros.

Imagem 1. Tendência de queda nas detecções de ransomware no mundo.

Na verdade, ao longo de 2020 e também em 2021, continuamos observando ataques de ransomware de vários grupos operando sob o modelo do RaaS, que têm como vítimas grandes empresas e exigem resgates cada vez mais maiores. Em 2020 houve um aumento de mais de 300% nos lucros obtidos pelos grupos de ransomware com o pagamento dos resgates - tornando o ransomware um negócio muito lucrativo e com graves consequências não só para as empresas, mas para a sociedade, como foi o caso do recente ataque do ransomware DarkSide à maior empresa de oleoduto no Estados Unidos que afetou o abastecimento de combustível em grande parte do país.

Novas estratégias coercitivas adicionadas por operadores de ransomware

Além da criptografia das informações nos computadores comprometidos para exigir dinheiro em troca da recuperação das informações, que por sinal é a principal característica dos Filecoders, vários grupos que operam com este tipo de ransomware adicionaram novas estratégias ao seu esquema de ataque para aumentar a possibilidade de ganhar dinheiro com ataques cibernéticos.

Por exemplo, a técnica conhecida como “doxing”, que envolve o roubo de informações e posterior extorsão sob a ameaça de tornar públicos os dados sensíveis exfiltrados, é uma tendência que começou a ser observada no final de 2019 e se consolidou em 2020. Vários grupos de ransomware começaram a adotar essa técnica nos casos em que o resgate não é pago.

Além disso, outras táticas extorsivas foram adicionadas, como o chamado “print bombing”, que consiste em usar as impressoras disponíveis na rede das vítimas para imprimir a mensagem dos agressores com o valor que eles exigem para o resgate.

Outro mecanismo de pressão sobre as vítimas implementado por alguns desses grupos de cibercriminosos são as ligações ou “cold calls” ao pessoal das organizações afetadas para negociar e ameaçá-las com os prejuízos que o vazamento das informações roubadas pode causar; especialmente nos casos em que as vítimas procuram evitar o pagamento do resgate e optam por restaurar os sistemas a partir de backups.

Como se não bastasse, outra das medidas de pressão que alguns grupos têm incorporado são os ataques DDoS aos sites das organizações afetadas.

Veja mais: Ransomware Avaddon faz vítimas no Brasil

Por que quatro anos após sua primeira aparição, o WannaCry ainda é o ransomware mais detectado na América Latina?

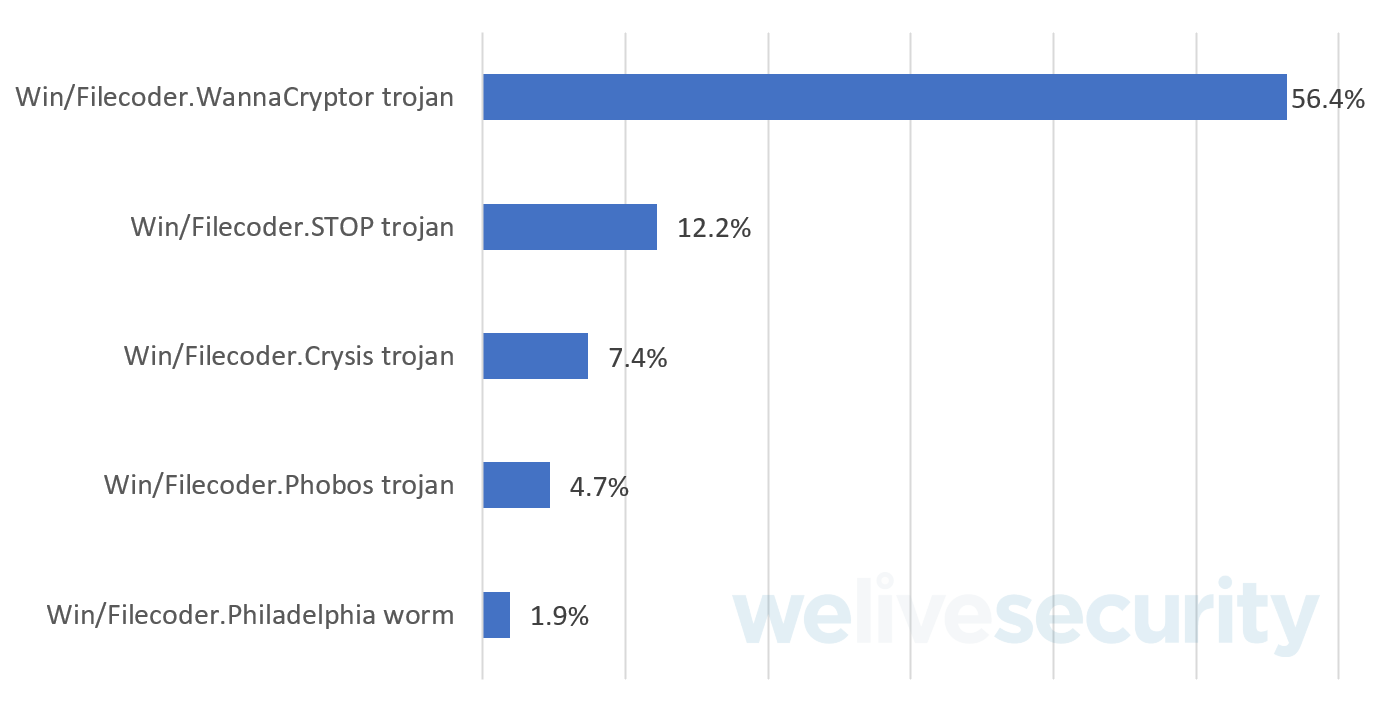

O comportamento das detecções na região da América Latina é amplamente determinado pelo WannaCryptor. Ao longo de 2020, WannaCry (56,4%) foi a família com o maior percentual de detecção na América Latina, seguido por STOP (12,2%), Crysis (7,4%), Phobos (4,7%) e Philadelphia (1,9%).

Gráfico 2. Ransomware com maior detecção na América Latina durante 2020.

Nesse contexto, os países mais afetados por esta família de ransomware de distribuição massiva foram Venezuela (52,5%), seguido do Equador (11,5%), Colômbia (8,9%), México (8,0%) e Peru (7,4%).

As detecções estão ligadas a hashes conhecidos que continuam se propagando em redes com sistemas desatualizados que ainda não instalaram o patch lançado há quatro anos, e com o uso de técnicas de propagação relacionadas ao ransomworm, a principal característica do WannaCry e que faz com que se espalhe dentro da rede de forma massiva.

Cibersegurança, uma tarefa permanente e importante

Quatro anos se passaram desde que o WannaCry apareceu no mundo e todos nós sabemos quais foram as consequências. No entanto, apesar do tempo decorrido, continuamos observando o impacto e a propagação desse tipo de ameaça, que continua encontrando as condições adequadas para ser atacar, provavelmente em mercados menos desenvolvidos.

Além desse panorama que ocorre na região, observamos a vigência, evolução e reinvenção contínua do ransomware como ameaça. Essas mudanças podem justificar uma modificação na definição do conceito de ransomware, especialmente as novas e mais populares famílias de ransomware que geralmente estão associadas a ataques direcionados, já que em alguns casos esses códigos maliciosos operam como ameaças persistentes avançadas.

Por isso, é cada vez mais necessário que as medidas e soluções de segurança melhorem e evoluam constantemente da mesma forma ou mais rápido que as ameaças e, como aconteceu em maio de 2017, momento em que todos falaram sobre a importância e a necessidade da segurança cibernética, que o trabalho de educação e conscientização seja algo permanente.

Veja mais: Órgãos governamentais: um alvo frequente de ataques de ransomware