Artigo atualizado em 14 de junho de 2021 após o ransomware Avaddon encerrar suas atividades.

O ransomware Avaddon encerrou suas atividades em 11 de junho e divulgou as chaves de descriptografia para que as vítimas que não pagaram o resgate solicitado possam recuperar seus arquivos gratuitamente. O grupo responsável pelo Avaddon enviou as chaves para o portal BleepingComputer, que por sua vez compartilhou as chaves com pesquisadores de segurança da Emsisoft e da Coverware, que confirmaram sua legitimidade e criaram um descriptografador que está disponível para download. No total, os invasores enviaram 2.934 chaves de descriptografia. Cada uma dessas chaves corresponde a uma vítima específica.

Artigo atualizado em 31 de maio.

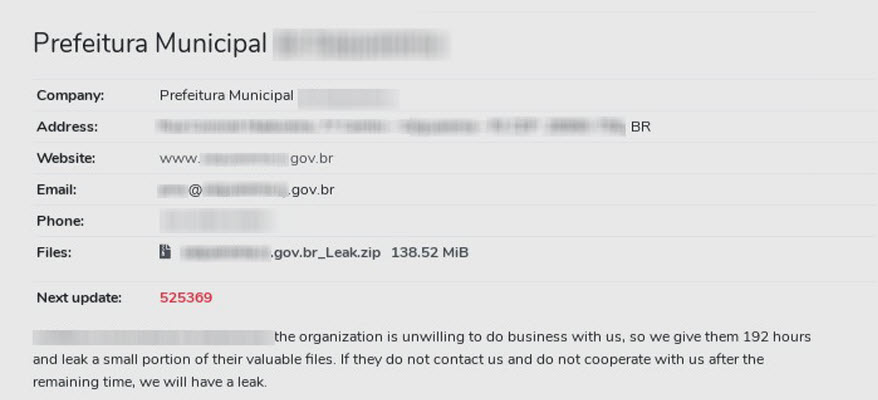

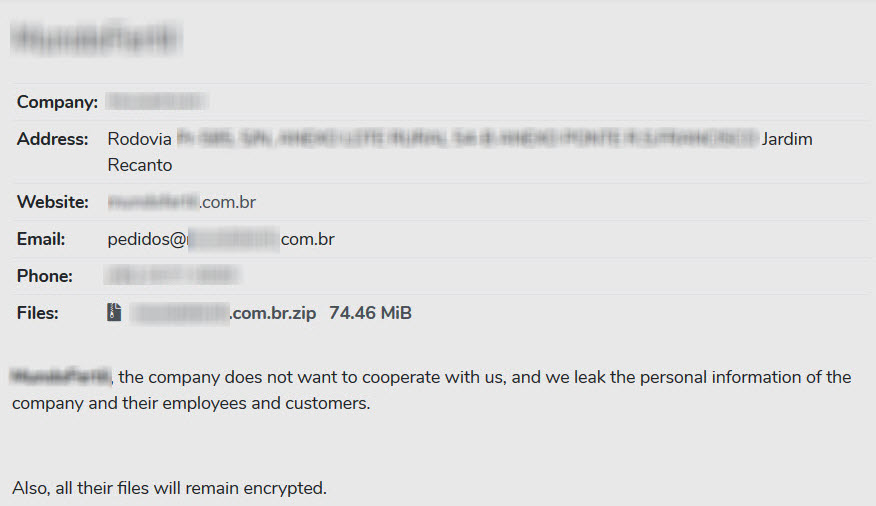

O grupo Avaddon continua ampliando a lista de vítimas. Ultimamente, o grupo tem publicado nomes e informações pessoais de várias novas vítimas de diferentes países da América Latina, principalmente do Brasil, mas também da Colômbia, Costa Rica e México. No caso do Brasil, existem pelo menos duas vítimas: a prefeitura de Saquarema, no Rio de Janeiro, e o Grupo Meddi, na Bahia.

O ransomware ganhou destaque durante 2020 e houve um aumento nesse tipo de ataque e de novas famílias em relação aos anos anteriores, principalmente por ter sido impulsionado pelo contexto provocado pela pandemia de Covid-19. A comunicação bem mais frequente através de e-mails e mensagens instantâneas, o uso de aplicativos de videoconferência para um grande número de pessoas e até mesmo a mudança repentina para o trabalho home office foram apenas alguns dos fatores que criaram um cenário mais propício para a realização de novos ataques de ransomware.

Como destacamos no nosso relatório Tendências para 2021, o ransomware evoluiu bastante como ameaça. Os ataques massivos ficaram para trás e deram lugar a ataques cada vez mais direcionados, nos quais os criminosos exigem resgates bem mais caros e usam mecanismos mais sofisticados que permitem um melhor planejamento dos ataques e um aumento de eficácia. Da mesma forma, vários grupos criminosos que usam o ransomware como forma de ataque adicionaram novos métodos em diversos estágios da ameaça, que vão desde a sua criação e mutação (para que não seja detectada) à ataques de negação de serviço como uma nova forma de extorsão.

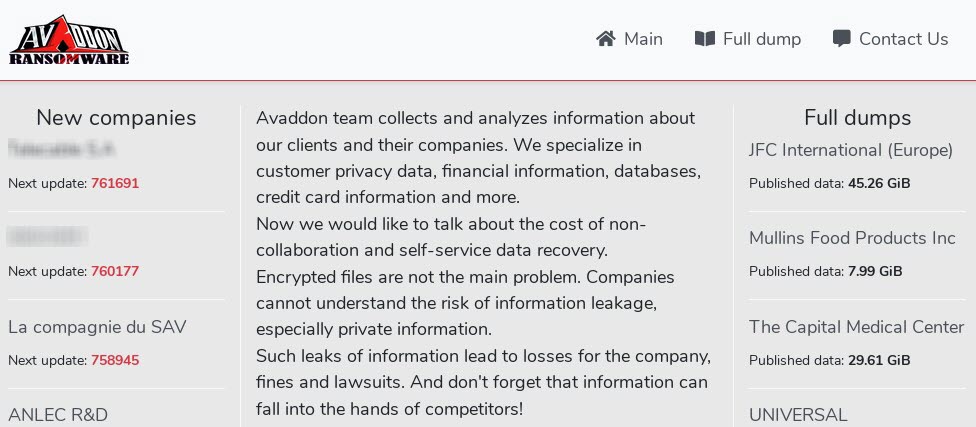

Podemos encontrar vários grupos de ransomware que se enquadram no cenário que destacamos. Um deles é o Avaddon: um ransomware as a service (RaaS) que foi reportado pela primeira vez em junho de 2020 e é bastante conhecido na dark web.

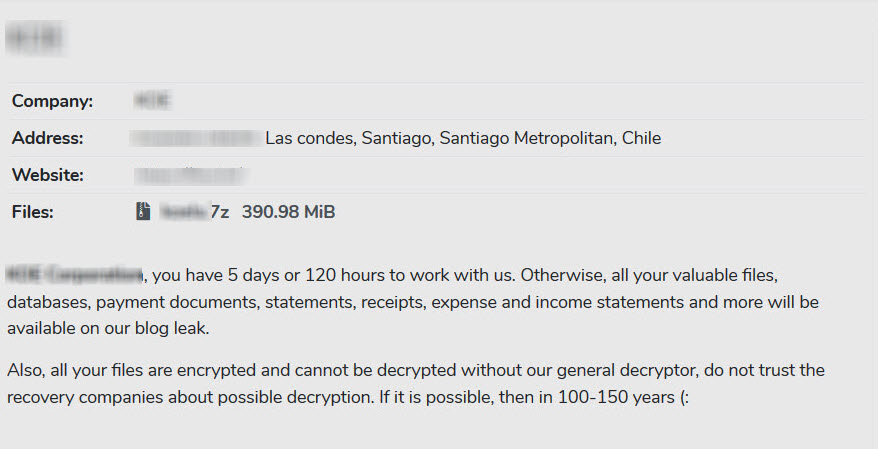

Embora os alvos de ataques mais comuns da ameaça em seu curto período de vida tenham sido pequenas e médias empresas na Europa e nos Estados Unidos, algo que nos chama a atenção é a quantidade de pessoas afetadas por esse ransomware na América Latina. O Avaddon conseguiu fazer vítimas em países como o Brasil, o Peru, o Chile e a Costa Rica, sendo direcionado a órgãos governamentais e empresas dos setores de saúde e telecomunicações.

Apesar da América Latina estar entre as regiões que tiveram um forte crescimento no número de ataques de ransomware no mundo durante o ano de 2020, apenas alguns grupos criminosos foram responsáveis por fazer um grande número de vítimas na região e em pouquíssimo tempo. Entre as 23 empresas atacadas pelo Avaddon em todo o mundo até janeiro de 2021, pelo menos cinco delas estão na América Latina.

Alguns dos mecanismos de acesso inicial usados pelo Avaddon foram e-mails de phishing com anexos em formato ZIP que continham um arquivo javascript malicioso. Esses e-mails incluíam algo que tentava despertar a curiosidade da vítima, como uma suposta foto.

Ransomware-as-a-Service, um modelo de negócio

A criação de um modelo de negócio por grupos criminosos não é uma novidade. Ao contrário do que se costuma afirmar em obras de ficção como filmes ou livros, nos quais criminosos atuam sozinhos, esses ataques normalmente precisam da atuação de um grupo organizado de cibercriminosos que façam parte de um programa de afiliados. Nesses grupos, cada um dos criminosos participantes tem papéis bem definidos, como o desenvolvimento da própria ameaça, a “publicidade” do grupo na dark web, a forma de distribuição do código malicioso ou o contato com as vítimas após a infecção.

Esse modelo de multitarefa e trabalho em conjunto permite a construção de um serviço de criação de ameaças “sob medida”. Isso significa que grupos que utilizam ransomwares como o Avaddon podem adaptar os mecanismos de infecção de acordo com as características do alvo escolhido. Isso resulta em variações nos métodos usados para estabelecer um primeiro contato, no valor solicitado à vítima para o pagamento do resgate, ou na modificação do código malicioso para cada ataque a fim de evitar ser detectado por soluções de segurança que possam reconhecer esse tipo de ataque.

Imagem 1. Site do ransomware Avaddon no qual são publicadas atualizações, informações sobre novas vítimas e a possibilidade de contatar o grupo criminoso.

Embora o modelo RaaS funcione com ameaças do tipo ransomware, também podemos encontrar serviços na dark web que oferecem outros tipos de ameaças, como e-mails de phishing com trojans embutidos ou botnets personalizáveis. Caso queira saber mais sobre o assunto, leia o post Dark web: produtos e serviços oferecidos por cibercriminosos.

Novos métodos de extorsão usados por grupos de ransomware

Do ponto de vista dos cibercriminosos, um aspecto fundamental do modelo de negócio é convencer as vítimas de que a melhor (e única) solução para recuperar seus arquivos é o pagamento do resgate. Isso, juntamente com os esforços de conscientização que as empresas de segurança cibernética fazem na tentativa de destacar que pagar o resgate não garante que as informações sejam recuperadas ou que um computador seja liberado da infecção, faz com que os criminosos por trás de diferentes famílias de ransomware (como Avaddon) tenham que tomar ações mais agressivas do que apenas criptografar os arquivos a fim de pressionar as vítimas para que paguem o resgate.

Um exemplo bem claro disso foi o caso do ataque à sede da prefeitura de um município do Rio de Janeiro, em que a vítima decidiu não pagar aos criminosos. Em represália, os atacantes decidiram postar uma pequena parte dos arquivos roubados, ameaçando vazar todos os dados do site da prefeitura caso o pagamento não fosse realizado o mais rápido possível.

Essa estratégia de extorsão que inclui o roubo de informações confidenciais da vítima antes da criptografia dos dados, conhecida como doxing, começou a ser observada no final de 2019 e se consolidou em 2020, com vários grupos de ransomware adotando essa estratégia de roubo e vazamento de informações.

Embora esse método de extorsão possa ser eficaz, especialmente contra órgãos governamentais, há casos em que as informações obtidas pelos cibercriminosos não são críticas o suficiente ou não sugerem que podem influenciar a vítima a realizar o pagamento de um resgate. Isso requer uma medida extra, como o lançamento de ataques distribuídos de negação de serviço (DDoS) que visam redes internas ou o site da empresa vítima, podendo “tirar do ar” o site dos alvos afetados e impedir que os usuários possam acessá-lo. Caso as vítimas não estejam preparadas, esse tipo de ataque pode afetar a reputação e gerar prejuízos econômicos para as empresas ou instituições, principalmente em áreas nas quais a confiança e credibilidade dos clientes é essencial.

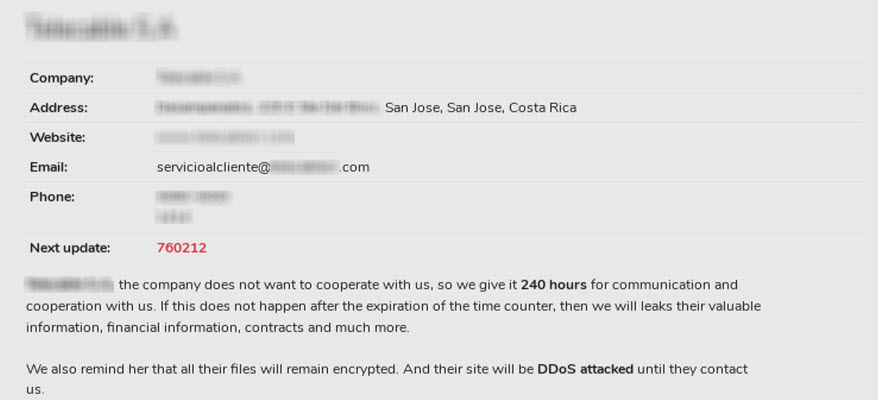

Como outro caso bem recente, podemos citar uma empresa de telecomunicações da Costa Rica. Os criminosos por trás do Avaddon ameaçaram realizar um ataque DDoS ao site principal da empresa, que é visitado por seus usuários e potenciais clientes interessados nos serviços oferecidos.

Imagem 3. Empresa de telecomunicações da Costa Rica ameaçada com a publicação de informações sensíveis e com o recebendo de ataques DDoS caso o resgate não seja pago.

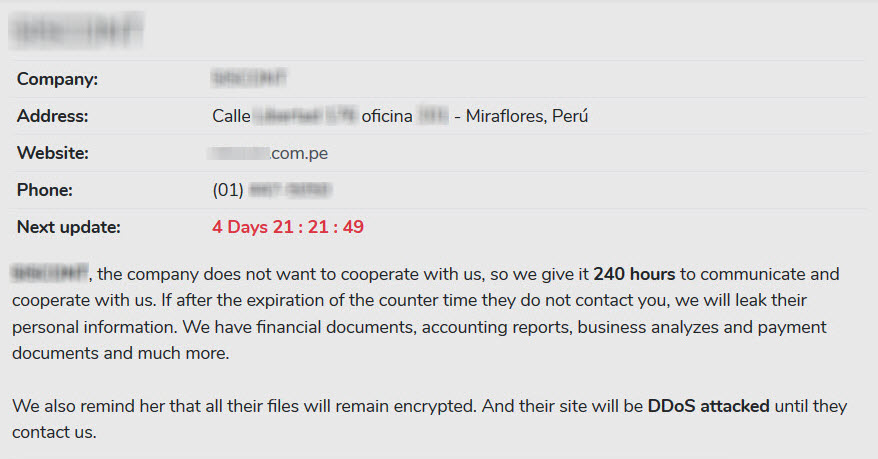

Imagem 4. Uma empresa peruana vítima do Avaddon foi ameaçada com ataques DDoS e com a publicação de informações sensíveis até que houvesse um acordo com os criminosos.

Ferramenta de descriptografia... por um momento

A criptografia de arquivos após a realização de um ataque de ransomware é feita com algoritmos que usam uma ou mais chaves criptográficas, que são cadeias de caracteres o suficiente longas para que não possam ser encontradas através de tentativas e erros.

As chaves de descriptografia são utilizadas como uma suposta promessa dos atacantes para que as vítimas possam recuperar as informações sequestradas ao realizar o pagamento do resgate. Portanto, essas chaves constituem uma peça cobiçada e confidencial para os cibercriminosos: se o algoritmo utilizado para criptografar os arquivos usar chaves fracas ou caso um algoritmo de descriptografia seja encontrado para essas chaves e, em seguida, divulgado publicamente, a vítima não dependerá dos atacantes e, consequentemente, deve pagar pelo resgate das informações sequestradas.

No último dia 08 de fevereiro, após um enorme trabalho de pesquisa, um estudante espanhol publicou uma ferramenta de descriptografia gratuita e de código aberto no GitHub. A ferramenta permitia que as vítimas do Avaddon recuperassem seus arquivos na maioria dos casos. Essa ferramenta varria a memória RAM em busca de informações suficientes para remontar a chave de criptografia original e, se obtida, poderia descriptografar os arquivos.

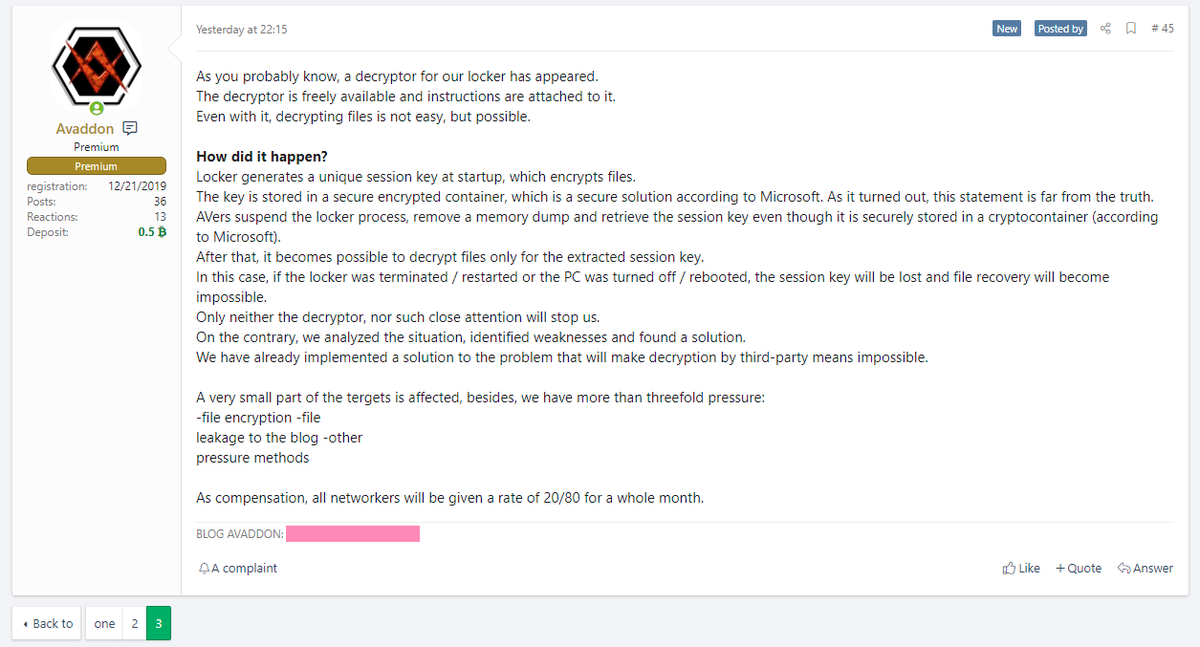

Isso não passou despercebido e notícias sobre a ferramenta chegaram rapidamente aos ouvidos do grupo de criminosos responsável pelo Avaddon. Três dias após a publicação da ferramenta, os criminosos explicaram em blogs de malware e crimes cibernéticos que as deficiências foram corrigidas e aproveitaram a oportunidade para oferecer um desconto para quem contratar seus “serviços” como compensação.

Figura 7. Mensagem veiculada pelo grupo responsável pela propagação do Avaddo, em resposta à divulgação de ferramenta de descriptografia.

Esta mensagem compartilha semelhanças com a de outro grupo cujas chaves de descriptografia também foram lançadas em janeiro: o grupo responsável pelo ransomware Darkside.

Até o momento, essas vulnerabilidades foram corrigidas e não há nenhuma nova ferramenta de descriptografia conhecida e adaptada a essas mudanças.

Famílias de acompanhantes

Nas profundezas do submundo da Internet onde grupos de cibercriminosos agem, existem certos tipos de "níveis" ou categorias, dependendo do prestígio, da antiguidade, da exposição pública e da relevância das vítimas. Entre eles, podemos encontrar o grupo REvil, que estava por trás de ataques bem relevantes, como o incidente com o BancoEstado do Chile no qual foi utilizado o ransomware Sodinokibi.

No segundo nível estão os grupos que, embora tenham sofrido ataques relevantes, não estão sob os olhos do público, estão em períodos intermitentes de inatividade ou não têm a idade das anteriores. No entanto, esse nível é reservado para aqueles grupos "promissores", cujos criadores estão longe de desistir, o que ainda é uma preocupação para especialistas em segurança cibernética em todo o mundo. É aqui que onde encontramos o Avaddon, ou o grupo Mespinoza, responsáveis pelo ransomware Pysa.

No terceiro nível estão os grupos novatos, pouco conhecidos ou aqueles que estão direcionados a empresas pequenas ou totalmente privadas. Além disso, podemos encontrar alguns grupos que não estão mais operando. Alguns exemplos nesta categoria são o MuchLove ou o Rush.

Conclusão

Mais uma vez, podemos ver como os grupos por trás das diversas famílias de ransomware se reinventam com base no mercado de venda de ameaças. Isso lhes permite evitar obstáculos que possam impedir a geração de lucro com os seus ataques. Porém, cada novidade ou correção implementada pelos grupos criminosos permite aos especialistas em segurança da informação conheçam as operações realizadas, os erros e fragilidades de cada um, fazendo com que seja possível desmontar o funcionamento dessas operações de forma cada vez mais rápida.