Aviso: Antes de começar é preciso esclarecer que este artigo é um descritivo sobre a estrutura da rede TOR e algumas de suas características.

- Caso queira aprender como instalar o TOR, clique aqui.

- Caso já tenha instalado ele e queira saber como dar os passos iniciais para utiliza-lo, clique aqui.

Agora que você sabe que está no lugar certo, vamos ao que realmente importa, explicações sobre as características da rede TOR.

O primeiro ponto a ser esclarecido é a palavra em si, TOR é um acrônimo para The Onion Router, que em tradução livre significa O Roteador Cebola, e começou a ter seus primeiros rascunhos na década de 90 com a proposta de permitir que seus usuários pudessem navegar com o máximo de privacidade possível. Com o passar do tempo o projeto se tornou cada vez mais robusto e traz em sua composição várias ferramentas que propiciam essa privacidade, algumas delas são:

- Bloqueio de rastreadores: Existem uma série de códigos em vários sites que procuram identificar onde você esteve, o que está olhando e o que poderia ser de seu interesse, o navegador TOR inibe essa coleta de informações, fazendo com que o site não consiga obter essa informação de seus usuários, ou que consiga obter apenas a informação gerada pela própria página.

- Inibição de impressão digital (fingerprinting): Existem uma série de recursos que sites utilizam para identificar quem os acessam, versão de browser, sistema operacional, tamanho da janela de navegação entre muitas outras, tudo isso fornece ao site informações de quem você é. O TOR inibe a consulta das informações reais, fornecendo aos sites dados padrão que fazem com que todos os usuários da rede TOR pareçam iguais, impedindo que um perfil seja traçado.

- Criptografia: Não dá para falar de TOR sem falar do seu principal recurso, a criptografia. Ele usa três camadas de criptografia para impedir que os dados sejam interceptados e a origem do acesso seja reconhecida. Pode parecer complexo para implementar, e na verdade é, mas ele é feito para ser extremamente fácil de utilizar. A facilidade dele permite que seus usuários usufruam desse nível de segurança de forma simples e intuitiva.

Quem já ouviu falar do TOR normalmente vincula o nome à cibercriminosos, mas ele está bem longe de ter sido criado com esse intuito. Como mencionei, o foco principal do TOR é a privacidade, e seu foco de usuários são todos aqueles que dependem da privacidade para conseguir acessar diversos conteúdos na internet.

Para nós aqui no Brasil que temos acesso irrestrito à internet talvez pareça desnecessário, mas muitos outros países impões restrições a seus cidadãos que os impedem de acessar diversos conteúdos na internet, e algumas vezes até bloqueiam a internet como um todo. Há também casos onde os países liberam determinados sites, mas aplicam censura ao que será publicado ou visualizado. O TOR foi criado para permitir que pessoas que passem por estas restrições possam ter liberdade de navegação e acesso às informações do mundo todo sem restrições.

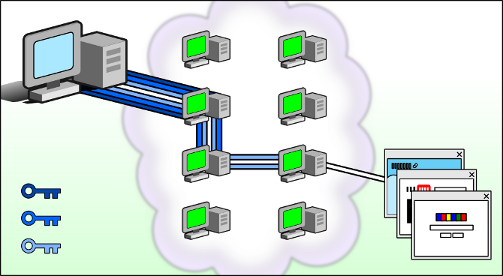

A parte técnica por traz do roteamento dentro do TOR é mais complexa, mas para simplificar trouxe uma imagem que define bem seu funcionamento.

Topologia. Fonte: torproject.org

A imagem acima é dividida em 3 partes, a Origem, os Relays, e o Destino.

Origem: Se refere a todos os usuários do TOR que desejam ter sua navegação protegida.

Relays: São voluntários que disponibilizam suas conexões para que usuários possam navegar. A rede TOR utiliza no mínimo três relays para qualquer conexão:

- Relays de entrada (Entry/Guard): Permite que a origem tenha acesso inicial à rede TOR

- Relays intermediários (Middle): mandam o tráfego do relay de entrada para o relay de saída

- Relays de saída (Exit): Mandam a requisição para o destino original solicitado pelo usuário de origem

Destino: São as páginas de internet que a Origem deseja acessar.

Como existem 3 níveis de criptografia isso dificulta o trabalho de ataques à esta rede e faz com que provedores de internet (ISP) saibam para quais destinos os usuários estão tentando navegar, tornando inviável aplicar restrições baseadas em sites específicos.

Isso significa que ao usar o TOR eu estou completamente anônimo na internet?

Não!!! Definitivamente não!

Lembre-se que a estrutura de Relays do TOR é composta quase totalmente por voluntários, e estes voluntários podem ter intuitos maliciosos de identificar quais conteúdos estão passando por eles e podem aplicar recursos para tentar tornar isso possível por isso é imprescindível adotar posturas seguras para navegação, mesmo em uma rede dedicada a privacidade, pois mesmo o TOR tem limites de atuação.

Para aumentar seu nível de privacidade no TOR separei algumas dicas de uso que com certeza irão auxiliar durante este processo, procure não desrespeitar nenhuma delas, isso melhorará também seus níveis de segurança:

- Cuidado com a autenticação e dados preenchidos em formulários. Não importa quão anônimo seja seu meio de navegação, se você acessa um site com seu usuário e senha onde preencheu todos os seus dados cadastrais para ter acesso não tem como achar que o acesso ainda é anônimo, não é mesmo?! Lembre-se sempre de que há muitas formas de obter informações sobre uma pessoa na internet, e a mais fácil delas é olhar o perfil de alguém que preencheu voluntariamente todos os seus dados. Se um determinado país proíbe acesso a determinado site, você consegue acessá-lo pelo TOR, mas se o site exigir cadastro e você preenche-lo com seus dados o país em questão pode acessar judicialmente o dono do site para obriga-lo a fornecer informações sobre possíveis cidadãos que estejam cadastrados. Cuidado ao autenticar.

- Use o TOR ou softwares especialmente desenhados para isso. O Projeto TOR possui o TOR Browser, um navegador especialmente desenvolvido para usar todas as características de anonimato previstas pelo projeto. É possível acessar a rede TOR de outras formas, com navegadores tradicionais como Firefox e Chrome por exemplo, no entanto eles não terão todas as características de anonimato e poderão acabar fornecendo mais dados do que deveriam para os sites, comprometendo assim todo o processo. Utilize sempre o navegador específico para acesso ao TOR.

- Não baixe fora da conexão anônima. Eis um engano clássico, ao usar a rede TOR através do TOR Browser é importante ter em mente de que apenas o TOR Browser usufruirá da rede anônima, caso você acesse qualquer outro site fora do navegador do TOR, ele usará sua conexão tradicional. Um exemplo clássico para isso é o acesso ao site IPinfo, caso abra este site simultaneamente no TOR Browser e em qualquer outro navegador do mesmo computador, verá que ele mostrará dois IPs totalmente distintos, isso por que o TOR Browser estará saindo por um relay em outra arte do mundo, e isso serve para outros modos de conexão também, como RDP, SSH, VNC e vários outros. Para evitar identificação use apenas o TOR Browser.

- Não instale plugins. Instalar recursos adicionais no navegador do TOR pode fazer com que ele passe mais informação do que o necessário. Qualquer tipo de complemento deve ser utilizado com extrema cautela para que nenhum dano seja causado

- Só use sites https. Quando citei a estrutura de conexão falei sobre os relays de saída, eles são os hosts que conseguem ver o destino final acessado pelos usuários. Caso esse relay pertença a alguém mal intencionado ele poderá coletar informações como usuários e senhas, além é claro de todo o histórico de navegação. Utilize sempre sites HTTPS em sua navegação para que mesmo os relays de saída vejam o trafego criptografado.

- Não abra documentos baixados pelo TOR enquanto estiver on-line. Essa recomendação é bem ampla, mas para simplificar, baixar e executar arquivos que passaram pela rede TOR, sejam eles de sites conhecidos ou de sites com domínio .onion, que são sites que permanecem dentro da rede TOR e não podem ser acessados através da internet normal, podem ser inteiramente maliciosos ou terem sido modificados para possuir partes maliciosas, e assim que abertos conectariam a vítima ao servidor de controle de cibercriminosos já instalados dentro da rede onion, podendo trazer diversos problemas para que os executar. Apesar da rede TOR ser, em sua grande maioria, composta por pessoas que querem promover a liberdade de acesso a informação e o direito de acessá-la sem restrições, é preciso considerar pessoas e até empresas mal intencionadas.

- Tenha um software de proteção instalado, atualizado e configurado para bloquear ameaças. Independente da rede que você deseje trafegar ter um software de proteção como um antivírus é o mínimo necessário para fazer isso de forma segura. Caso algo passe desapercebido às suas boas práticas de segurança, um bom software de proteção conseguirá barrar eventuais ameaças antes mesmo de que elas infectem seu dispositivo, seja ele um notebook, computador, tablet ou smartphone.

Caso tenha ficado com alguma dúvida ou tenha sugestões de temas relacionados à segurança da informação que gostaria que abordássemos nas próximas publicações, conte-nos nos comentários deste artigo.