A implementação do modelo de segurança Zero Trust cresceu nos últimos tempos no mundo das organizações. De fato, em fevereiro deste ano e antes do impacto da pandemia, uma pesquisa realizada pela Cybersecurity Insiders juntamente, em parceria com a Pulse Secure, com mais de 400 profissionais de segurança responsáveis por tomar decisões dentro de empresas, revelou que 72% das organizações planejam implementar a arquitetura Zero Trust no decorrer deste ano. Mas quais são os fundamentos desse modelo? Neste post, explicamos o que é Zero Trust, o que é necessário para implementá-lo e por que as empresas estão cada vez mais interessadas na implementação dessa arquitetura de segurança.

Segundo a Forrester, uma empresa norte-americana de pesquisa de mercado e criadora do conceito Zero Trust em 2010, ao contrário do modelo de segurança perimetral cuja premissa é "confiar e verificar", a arquitetura Zero Trust parte da ideia de que, por padrão, as organizações nunca devem confiar em qualquer entidade interna ou externa que entre em seu perímetro. Esse modelo propõe a necessidade de estabelecer mecanismos de segurança delimitados entre grupos ou entidades:

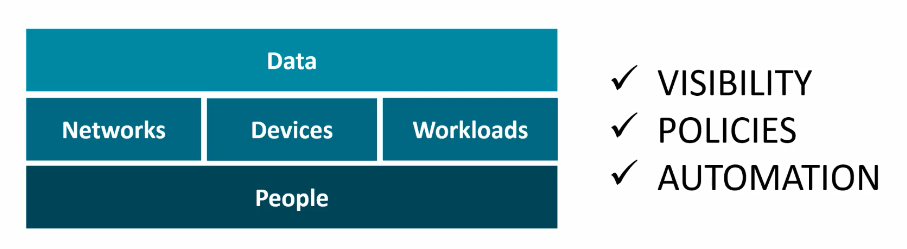

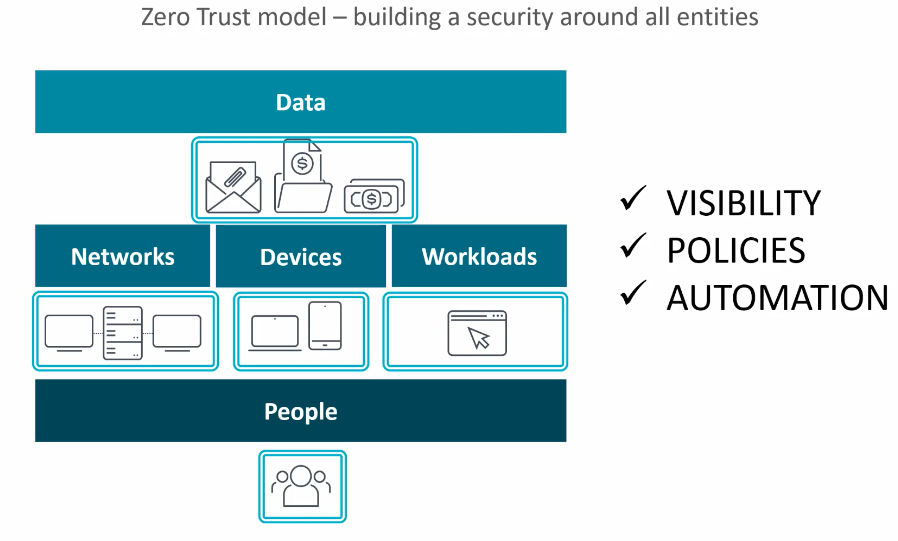

Esquema de delimitação por entidades proposto pelo modelo de segurança Zero Trust.

No caso do modelo tradicional de segurança de TI, a arquitetura se baseia na ideia de que uma organização seja como um castelo cercado por um fosso (uma escavação profunda e regular), que seria a rede. Portanto, é difícil acessar os recursos de uma organização fora da rede. No entanto, todos os que estão dentro do fosso são considerados "confiáveis" por padrão. O problema com essa abordagem é que, caso um invasor obtenha acesso à rede, ele passa a ter acesso a todos os recursos dela.

No entanto, o modelo Zero Trust pressupõe que pode haver invasores dentro e fora de nossa rede, portanto, nenhum usuário ou dispositivo deve ser confiável por padrão.

Esquema animado que exemplifica o modelo de segurança tradicional.

Esquema animado que exemplifica o modelo de segurança Zero Trust.

O que uma organização precisa para implementar o modelo Zero Trust e seus controles?

Existem três pontos fundamentais que qualquer organização deve estabelecer para implementar o modelo Zero Trust. São eles:

- Visibilidade: é necessário identificar os dispositivos e ativos que devem ser protegidos e monitorá-los. Não é possível proteger um recurso que não sabemos que existe, portanto, é fundamental ter visibilidade de todos os recursos que pertencem à organização ou que têm acesso a ela.

- Políticas: é fundamental implementar controles que permitam que apenas pessoas específicas tenham acesso a entidades específicas sob condições específicas. Resumindo, são necessários controles minuciosos.

- Automação: a automação de processos garante a correta aplicação das políticas e permite a rápida aplicação de medidas contra possíveis desvios.

Aspectos fundamentais para implementar o modelo de segurança Zero Trust.

Podemos definir Zero Trust como um modelo que busca fornecer segurança construindo defesas em torno de cada uma das entidades ou grupos mencionados anteriormente.

Por que o modelo Zero Trust passou a ter tanta adesão?

Com um ambiente Zero Trust, além de obter controle e conhecimento de todos os dados e em todos os momentos, no caso de um vazamento de dados, as equipes de segurança das organizações são capazes de detectar com precisão quando e onde os dados foram roubados ou manipulados, fornecendo uma capacidade de resposta rápida, explica a Forrester. Dito isso, se considerarmos que os dados de um estudo recente da IBM, em parceria com o Ponemon Institute, revelaram que em 2020 o custo médio de um vazamento de dados em vários países latino-americanos equivale a 1,68 milhões de dólares e o tempo médio para identificar e conter o incidente é de 328 dias, parece lógico que o modelo Zero Trust se apresente como algo bastante interessante.

Por outro lado, com o advento de fenômenos como o BYOD e o home office (bastante amplificado pela pandemia provocada pela Covid-19), os colaboradores precisam cada vez mais ter acesso aos recursos das organizações, de qualquer lugar e a qualquer momento. É importante destacar que, neste contexto de pandemia, foi detectado um aumento de ataques de força bruta direcionados ao protocolo de desktop remoto, mais conhecido como RDP, o que mostra o interesse por parte dos cibercriminosos em aproveitar a situação atual na qual muitas pessoas estão trabalhando de forma remota.

Outro aspecto fundamental é a crescente adesão e utilização de serviços hospedados em nuvem, onde se encontram as principais informações e recursos das empresas, ou onde são prestados serviços críticos para o negócio.

Outros vetores que podem ameaçar a segurança são: ataques à cadeia de suprimentos, como foi o caso do CCleaner há alguns anos, terceirização e outsourcing de serviços, rotatividade de funcionários, Shadow IT, entre outros.

Para obter mais informações sobre o modelo Zero Trust e como as tecnologias ESET podem ajudar em seu processo de adesão, confira a palestra sobre esse modelo de segurança (em inglês) ministrada por Jakub Debski, no ESET Virtual World 2020.