É comum ouvirmos falar sobre malwares que sequestram redes de computadores inteiras, como os ransomwares, ou de grandes vazamentos de informações que acontecem como resultado da exploração de alguma vulnerabilidade, mas há um tipo de ameaça focada em conseguir dados bancários de suas vítimas e que atua de forma bem mais sorrateira, os trojans bancários.

Os trojans bancários estão espalhados pelo mundo todo, mas infelizmente um dos países onde esse tipo de ameaça mais atua é o Brasil. Nossas pesquisas mostram que em 2010 cerca de mais de 95% das detecções da ameaça ocorreram no Brasil e, após esse período, espalhou-se com mais intensidade pelos países vizinhos. Amavaldo, Casbaneiro, Mispadu, Guildma e Grandoreiro são exemplos de algumas das famílias de trojans bancários analisadas pela ESET nos últimos meses.

Mesmo sendo uma ameaça tão presente em toda a região vimos que muitos usuários, sejam eles diretamente relacionados a áreas de tecnologia ou não, ainda não entendem como esse tipo de ameaça atua. Neste post, tentarei esclarecer alguns pontos a fim de melhorar a compreensão não só sobre como a ameaça funciona, mas como estar protegido contra os trojans bancários.

A propagação - Troia

Para entender uma das primeiras características do funcionamento dos trojans bancários é interessante entender a origem do nome deste tipo de ameaça. Ela é chamada de trojan referenciando as histórias sobre a guerra de Troia. Segundo os livros de história, quando os gregos não conseguiram adentrar a cidade fortificada construíram um cavalo de madeira que possuía oculto em seu interior vários soldados gregos e ofertaram à Troia, que por sua vez recebeu o presente dos gregos como uma demonstração de que haviam vencido a investida. Ao cair da noite, os soldados ocultos no interior do cavalo saíram e abriram os portões, permitindo a entrada de todo o exército e o domínio da cidade.

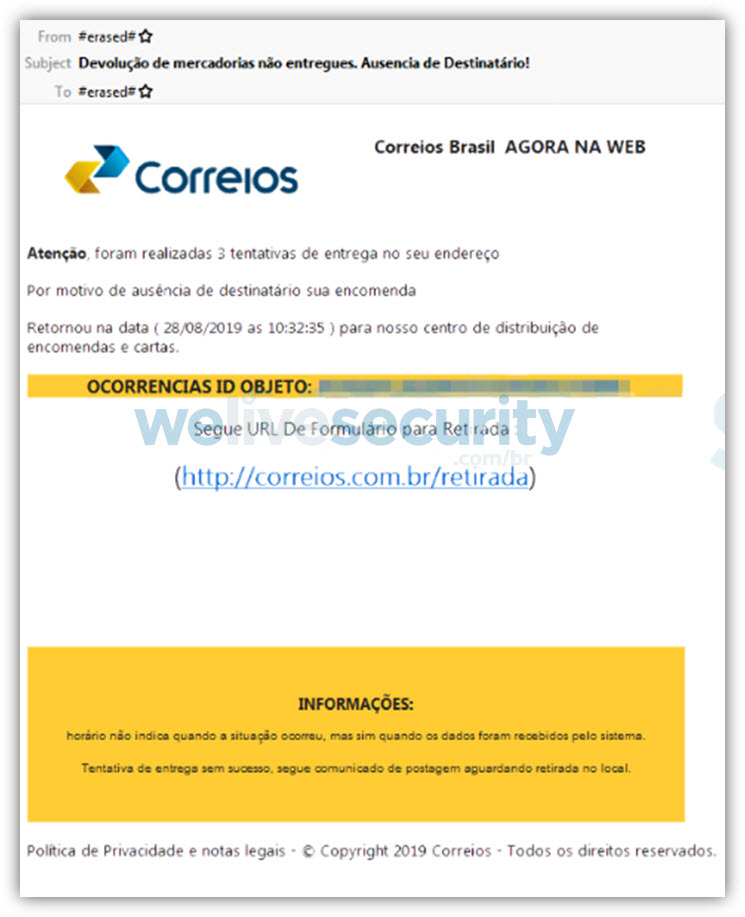

Isso ilustra bem a forma como os trojans bancários são propagados: normalmente ocultos em e-mails, se fazendo passar por grandes empresas, ou em propagandas maliciosas (malvertising), espalhadas por diversos sites pela Internet, que acabam direcionando as vítimas para um arquivo aparentemente inofensivo, mas que contém um código malicioso que infectará seus dispositivos.

Exemplo de email com campanha de phishing.

Execução

Após ter infectado o dispositivo da vítima e executado todas as etapas necessárias para efetivamente estabelecer a ameaça dentro do equipamento, os trojans bancários costumam ter características similares quanto a sua execução. O primeiro passo que costumam tomar é identificar qual ambiente eles estão infectando, coletando informações como:

- Sistema Operacional

- Nome do computador

- Usuário atual

- Softwares bancários instalados

- Softwares de proteção

Em seguida, a ameaça se registra no servidor de Comando e Controle, também denominado Command & Control, C&C ou C2, passando todas as informações coletadas a ele, iniciando assim seu processo de monitoramento.

O trojan passa então para a fase de scanning, na qual fica constantemente analisando as atividades do usuário e aguardando que um site ou aplicativo de uma das instituições financeiras (que ele tem como alvo) seja aberto. Caso a vítima acesse um dos bancos que os criminosos têm a intenção de fraudar, o malware se comunica imediatamente com o C2 para exibir uma janela falsa que se faz passar pela instituição bancária, fazendo com que a vítima insira seus dados financeiros. Essa comunicação com o C2 permite que a tela exibida para a vítima sempre seja a mais atualizada - caso o layout exibido pelo banco seja alterado, os criminosos também alteram a imagem disponibilizada no servidor antes de exibi-la para as vítimas, tornando o ataque ainda mais verossímil.

Módulos

Apesar do nome sugerir que esse tipo de ameaça tenha o foco em fraudar informações referentes a instituições financeiras é importante alertá-los sobre a modularidade implementada nos trojans hoje em dia. A forma como foram desenvolvidos e a constante comunicação com os servidores de comando e controle permitem que atualizações sejam feitas nas funcionalidades dos trojans, fazendo com que eles possam atuar de forma totalmente diferente de como se apresentaram até então. Alguns dos módulos que encontramos em diversas amostras analisadas foram:

- Keyloggers: monitoramento e registro constante de tudo que é digitado no computador, não apenas quando aplicações bancárias são acessadas.

- Monitoramento de clipboard: algumas das variações de ameaça que encontramos faziam monitoramento de tudo que era copiado para a memória, aguardando pela cópia de algum endereço de carteira de bitcoin. Caso um endereço fosse copiado, no momento de colá-lo, ele era substituído pela carteira de bitcoin dos criminosos, fazendo com que eventuais créditos que seriam creditados a uma conta passassem a ser creditados para os criminosos.

- Captura de tela e webcam: esses módulos mantêm monitoramento periódico do que é captado pela câmera presente no computador da vítima e todas as atividades que está executando em tela.

- Atualização de software: esse módulo é presente em boa parte dos trojans bancários e permite a autoatualização, a instalação de novos componentes e de outros tipos de software no equipamento das vítimas.

Como evitar os trojans bancários

Por se propagarem principalmente por meio de phishings, o primeiro ponto de prevenção é a conscientização sobre segurança da informação. Conhecer as formas como os phishings e outras técnicas de engenharia social podem ser reconhecidas evitará muitos problemas com ameaças digitais, não só com trojans bancários.

É essencial proteger computadores, tablets, smartphone e todos os outros dispositivos utilizados com soluções de segurança que sejam capazes de oferecer camadas robustas de proteção. Procure sempre manter as soluções ativas, atualizadas e configuradas para bloquear as ameaças mesmo que venham de diferentes formas.

Não instale softwares de fontes não oficiais, sabemos que ameaças se disfarçam de softwares legítimos e se espalham pela Internet para enganar suas vítimas. Baixar softwares apenas das fontes oficiais auxilia a reduzir drasticamente o risco.

Não abra um link ou baixe um arquivo apenas porque um conhecido te passou. Algumas campanhas de propagação de malware são pensadas para fazer com que as vítimas repassem a ameaça para sua lista de contatos sem nem ao menos saber que se trata de algo malicioso, por isso desconfie sempre e valide a informação em outras fontes.

Créditos da imagem: Stanley Zimny/Flickr