Quase tão antigo quanto o próprio Windows, o serviço de RDP é utilizado em quase todas as empresas para os mais diversos fins. Por ser tão difundido, ele também é alvo de ataques constantes e direcionados. Além disso, esse serviço também pode gerar diversos impactos ao ser mal administrado.

O principal motivador deste artigo foi o fato de termos visto ataques a RDP cada vez mais presentes no Brasil, mas antes de falarmos um pouco dos pontos que nos preocupam e que acreditamos que devem gerar uma maior atenção, vamos falar um pouco das características e benefícios que o RDP nos traz.

Seguirei a mesma linha dos artigos de Proxy e VPN, porém trarei alguns pontos que nos fazem ficar um pouco mais atentos que a essas duas outras tecnologias.

O que é?

A sigla RDP vem do inglês Remote Desktop Protocol, ou seja, Protocolo de Área de Trabalho Remota, em tradução livre, e permite que que usuários consigam ter acesso as suas respectivas áreas de trabalho sem que seja necessário estar fisicamente próximo a seus computadores. A forma mais comum de conexão a esse serviço é através de um cliente disponível por padrão no Windows. Pressionando o menu Iniciar e pesquisando por Remote Desktop é possível encontrá-lo.

Figura 1. Remote Desktop.

Para que a conexão seja possível, um servidor de terminal (Terminal Service) deve estar ativo e devidamente configurado para receber conexões. Este servidor possui criptografia habilitada por padrão para tornar o acesso mais seguro, consegue transferir sons e até arquivos entre os hosts, caso tenha sido configurado para permitir isso.

Para que serve?

Se você está trabalhando em regime de Home Office durante essa pandemia, ou se já precisou acessar remotamente seu computador do trabalho ou algum servidor, provavelmente já usufruiu dos benefícios que essa ferramenta pode propiciar, pois é esse o propósito para o qual o RDP foi concebido, permitir que pessoas consigam acessar remotamente suas áreas de trabalho.

Por que estamos tão preocupados?

Sabemos que o novo coronavírus forçou muitas empresas a fazerem uma transformação digital, muitas vezes às pressas, para que conseguissem continuar com suas atividades com o menor impacto possível mesmo sem que os funcionários pudessem sair de suas casas.

E é nesse ponto que começam as preocupações, por ser um serviço que normalmente é disponibilizado diretamente na Internet, ele se torna muito suscetível a ataques dos mais diversos tipos. E como se isso não bastasse, descobriram uma vulnerabilidade crítica nesse serviço que foi divulgada em setembro de 2019, mas vamos por partes.

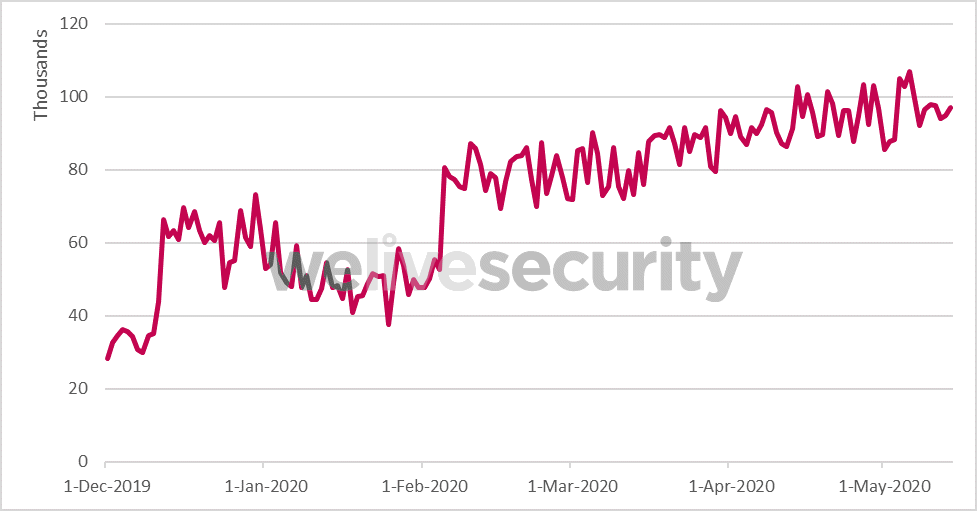

Nossas preocupações são baseadas nas estatísticas identificadas por nossas ferramentas, elas mostram que a quantidade de ataques contra servidores RDP tem aumentado significantemente.

Figura 3. Medição de ataques a RDP por dia, obtidos por sistemas de detecção da ESET.

- Quantidade de servidores expostos – Para entender qual o impacto que esses números podem trazer para os brasileiros fiz uma pesquisa no Shodan para verificar se existem muitos servidores com a porta do RDP aberta e de cara para a Internet, e a surpresa não foi boa.

Dos países da América Latina, o Brasil é, infelizmente, o primeiro da lista com mais de 100.000 servidores expostos.

Figura 4. Fonte: Shodan, busca por países com servidores que tenham a porta 3389 (RDP) aberta para a Internet.

- Senhas fracas e baixa complexidade no ataque – O número que mostrei acima significa que, se qualquer pessoa na Internet for fazer a mesma busca que eu fiz, encontrará 100.000 IPs de servidores. Com esses IPs em mãos, basta que ela abra o Remote Desktop e preencha o IP que encontrou. Dessa forma, irá aparecer para ela a tela de login do servidor ao qual está tentando acessar. Simples assim!

Agora imaginem o caso de um administrador que não se preocupa com a segurança do ambiente administrado e deixa uma senha fraca, como 123456, por exemplo, configurada para acesso remoto. Qualquer pessoa que tentar essa combinação simples terá acesso administrativo a um servidor de alguém, e isso infelizmente é muito comum.

Devemos agora acrescentar a esse cenário a facilidade que é tentar fazer um brute force em um desses servidores. Mesmo que o administrador do ambiente não tenha deixado a senha tão simples assim, é possível fazer um script de brute force muito eficiente com apenas 5 linhas de comando. Ele varrerá todos os servidores desejados, tentando uma combinação de usuários e senhas e abrirá a tela de todos os servidores que conseguir acessar. E o pior de tudo é que o conhecimento necessário para se conseguir fazer essa ferramenta de ataque é básico.

- Vulnerabilidades – As vulnerabilidades são uma questão inerente a qualquer serviço e podem preocupar bastante quando o assunto é o RDP. Ao longo do tempo, muitas vulnerabilidades foram encontradas e a última que nos chama a atenção é a apelidada de BlueKeep, relacionada ao CVE -2019-0708. Trata-se de uma falha que permite que comandos sejam executados remotamente no servidor alvo, fazendo com que se comporte da maneira como o atacante quiser.

Mantendo o ambiente seguro

Nossa preocupação ocorre devido ao fato de que muitas empresas estão suscetíveis a esses tipos de ataque e gostaríamos que nenhuma delas fosse prejudicada. Para isso, separei algumas dicas de segurança que se aplicam especificamente aos cenários descritos neste artigo, e outras que se aplicam a segurança do ambiente de um modo geral:

Update

Existem muitas formas de proteger um serviço vulnerável, mas o melhor caminho a seguir é atualizar o serviço para a versão estável mais recente, fazendo com que ele deixe de estar vulnerável. É importante atualizar sistemas operacionais, serviços, aplicativos de celular e quaisquer outros softwares, todos eles estão sujeitos a vulnerabilidades e os fabricantes priorizam corrigi-las quando lançam uma nova versão.

Política de senha para todos

Uma política de senhas bem estruturada evita que ataques de brute force sejam bem-sucedidos pois assegurará que usuários tenham uma senha com comprimento mínimo, com uma boa complexidade e que ela seja alterada periodicamente.

Lembrando que uma política de senhas deve abranger também usuários de serviço e administradores, não apenas os usuários regulares do ambiente, isso evitará que usuários com privilégios elevados sejam facilmente comprometidos.

Proteção de serviços

É possível disponibilizar serviços de forma mais segura, uma das formas mais conhecidas é o uso de VPN. Usando este serviço, todos os usuários que precisarem acessar algum dos servidores devem primeiro se conectar à VPN. Após a conexão estabelecida, o usuário terá acesso a todos os hosts internos que foram previamente liberados nas regras.

Independente da adoção de serviços adicionais, como é o caso da VPN, é possível configurar adequadamente os serviços para que eles se comportem de forma mais segura, habilitando recursos internos destinados a isso, como o SSL por exemplo. Procure adequar todos os serviços para que operem com o máximo de proteção possível.

Proteção de hosts

A proteção dos hosts atua em uma camada diferente. Ela é necessária, considerando que diversas formas de ataque executam operações dentro do sistema operacional que são reconhecidas como maliciosas. Por isso, as soluções de proteção de endpoint podem barrá-las nesse momento, além é claro de proteger os usuários contra artefatos maliciosos que possam ser inseridos no sistema.

Serviços expostos na Internet deixam uma porta de entrada para possíveis ameaças, ainda assim é possível prover segurança ao ambiente para minimizar os riscos de incidentes de segurança. Pensem em possíveis vetores de entrada de ameaças, procurem recomendações de boas práticas para os serviços e capacitem usuários e administradores, isso dará uma visão sobre o que poderá ser protegido e certamente fará com que o ambiente fique cada vez mais seguro.