Em 12 de maio de 2017, um novo "vírus" de computador colocou empresas e usuários em todo o mundo em alerta. Muitos dispositivos de várias empresas em 150 países foram afetados por uma ameaça crescente sem precedentes. O ransomware WannaCry criptografou arquivos em um computador e se espalhou imediatamente para muitos outros na rede, explorando uma vulnerabilidade que poucos haviam corrigido e sem nenhum tipo de intervenção do usuário. Dias depois, o mundo inteiro estava falando sobre segurança digital e esse novo malware estava na boca de todos. Qual era essa ameaça que poucos conheciam e como ela conseguiu atravessar a rede sem que ninguém a executasse?

Três anos depois, o mundo inteiro está impactado pelo aparecimento da Covid-19, um novo coronavírus que é transmitido quase que de forma indetectável de pessoa para pessoa e com uma alta taxa de contágio. E enquanto o mundo aguarda ansiosamente a descoberta de uma vacina ou qualquer tipo de "cura" para esta nova doença, muitos já falam que a chegada da Covid-19 marcará um antes e um depois no mundo como o conhecemos hoje. É possível analisar todo o ensinamento que essa pandemia nos deixará com base no aprendizado que tivemos com o surto provocado pelo WannaCry?

WannaCry: responsável pelo primeiro ataque cibernético em escala global

Um ano após o WannaCry se falava sobre como esse ransomware havia mudado o mundo, marcando um ponto de virada dentro do que é a segurança cibernética, já que estávamos enfrentando o primeiro ataque cibernético em escala global. No entanto, três anos depois, podemos dizer que, embora muitas coisas tenham mudado, ainda há muito a ser feito para melhorar a segurança de nossos ambientes tecnológicos, pois, apesar do destaque que o WannaCry obteve através da imprensa, ainda existem dispositivos vulneráveis a essa ameaça e esse ransomware continua afetando empresas em setores críticos, como os relacionados ao setor de saúde.

WannaCry foi definido como o primeiro "ransomworm", um tipo de ransomware com propriedades de worm. Nesse caso, aproveitando-se de uma vulnerabilidade conhecida como a EternalBlue que afetou o serviço de compartilhamento de arquivos do Windows. No entanto, ao contrário da Covid-19, a vacina já existia para a chegada do WannaCry. Quase dois meses antes do surgimento desse novo Ransomware, a Microsoft havia lançado o patch de segurança que corrigia o conjunto de vulnerabilidades que estavam sendo exploradas.

Qual é a situação atual na América Latina?

Após realizar uma pesquisa no Shodan, descobrimos que, atualmente, ainda existem mais de 36 mil computadores na América Latina, de um total de quase 900 mil computadores no mundo, que contam com uma versão vulnerável do protocolo SMB na Internet.

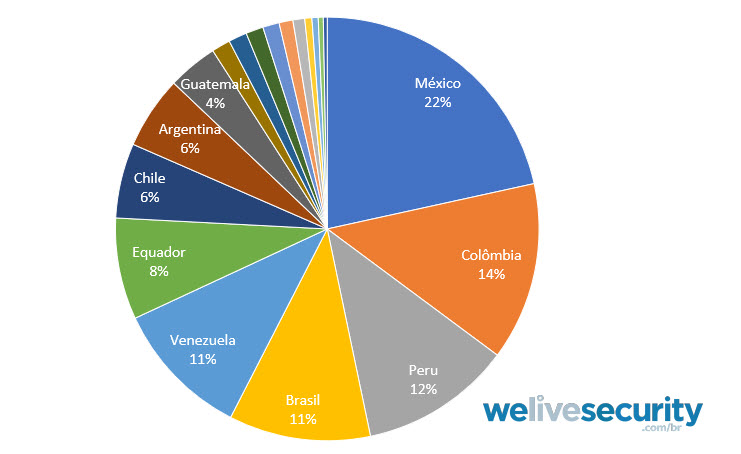

Se cruzarmos essas informações com os dados de detecção da ESET, veremos que o DoublePulsar (exploit usado em conjunto com o EternalBlue no ataque do WannaCry) ainda está presente em quase todos os países da região, sendo México, Colômbia, Brasil e Venezuela os países com o maior número de detecções desse exploit.

Em nosso site, Virus Radar, você pode ver as detecções do DoublePulsar durante o último mês. Esse exploit continua aparecendo entre as 25 principais detecções na maioria dos países e representa 1,7% das detecções da região.

Imagem 2: Distribuição das detecções do DoublePulsar na América no último ano (12-05-2019 a 12-05-2020).

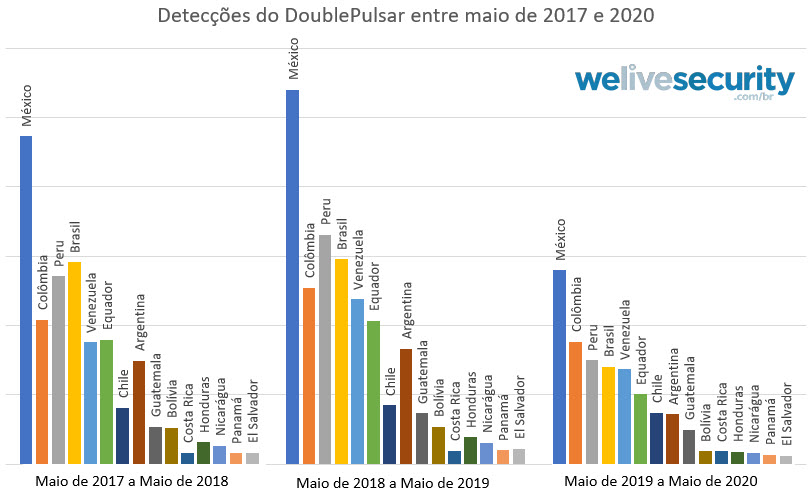

Por outro lado, embora as detecções do DoublePulsar tenham diminuído em comparação com os anos anteriores, a verdade é que elas diminuíram apenas pela metade nos melhores casos e ainda existem países como Chile e Costa Rica onde permanecem estáveis.

Imagem 3: Detecções do DoublePulsar por país nos últimos 3 anos.

No entanto, não é apenas o DoublePulsar que deve nos preocupar, pois nos últimos dois anos surgiram inúmeras vulnerabilidades que foram exploradas por vários códigos maliciosos para se propagar sem a intervenção do usuário. Entre eles, podemos lembrar dos ransomwares notPetya ou Bad Rabbit, bem como muitos outros códigos maliciosos e mineradoras de criptomoedas que se aproveitaram do EternalBlue. Inclusive outras formas de infecção por malware baseadas na execução de código malicioso inteiramente na memória, conhecidas como Fileless Malware, também foram aprimoradas a partir da exploração de vulnerabilidades.

O malware está evoluindo e essa forma de propagação e infecção continua até hoje, sendo um dos modos de infecção que muitos atacantes escolhem usar.

Qual é a situação atual em relação às infecções por malware que exploram vulnerabilidades?

Vulnerabilidade BlueKeep

No meio do ano passado, a Microsoft alertou sobre a importância dos usuários atualizarem seus sistemas operacionais para combater a aparição de uma vulnerabilidade crítica chamada BlueKeep (CVE-2019-0708), que, se explorada, permitiria que uma ameaça se propagasse para outros computadores vulneráveis de maneira semelhante à forma como o WannaCry se propagou.

Essa vulnerabilidade explora uma falha de segurança no RDP (Remote Desktop Protocol) do Windows, permitindo que um atacante não autenticado se conecte a um computador de forma remota e execute o código com privilégios administrativos. Alguns meses após a descoberta, as campanhas que se aproveitaram dessa vulnerabilidade para distribuir mineradores de criptomoedas começaram a ser detectadas e até mesmo uma grande botnet usada para realizar ataques de força bruta em servidores de diferentes partes do mundo foi descoberta.

De acordo com um relatório do Shodan publicado em junho do ano passado, naquela época havia quase 165 mil computadores com a porta 3389 correspondente ao protocolo RDP publicados na Internet, principalmente com sistemas operacionais desatualizados, como Windows XP ou Windows 7. O que é preocupante é que a mesma pesquisa para este ano mostra mais de 210 mil computadores com o serviço de desktop remoto publicado na Internet. Esse aumento de quase 30% provavelmente ocorreu devido ao impacto do isolamento social provocado pela Covid-9 e ao aumento do teletrabalho. O interessante desse aumento é que agora um grande número desses computadores usa o Windows 2003 (mais de 23 mil), um sistema operacional que não possui mais atualização ou suporte da Microsoft, enquanto um grande número de computadores está executando o Windows Server 2008, para o qual existe um patch disponível, embora não possamos afirmar que todos estejam atualizados.

Vulnerabilidade no SMB Ghost

Em março deste ano, foi relatada a descoberta de uma nova vulnerabilidade crítica no Windows 10, que afetava o protocolo SBM 3.1.1, uma versão atualizada do protocolo que o WannaCry explorou para se propagar. Chamada SMB Ghost, essa vulnerabilidade permite que um atacante possa executar código em um computador vulnerável de forma semelhante ao WannaCry.

Há apenas 20 dias atrás, os pesquisadores da Ricerca Security publicaram uma prova de conceito que demonstra a possibilidade de se aproveitar dessa vulnerabilidade presente em algumas versões do Windows 10 e Windows Server para executar código de forma remota. O bom é que a Microsoft já havia publicado o patch que corrige essa vulnerabilidade alguns dias antes. No entanto, uma situação semelhante ocorreu em 2017, pois dois meses antes do aparecimento do WannaCry, a Microsoft já havia lançado o patch de segurança para vulnerabilidades descobertas a partir da EternalBlue. Em outras palavras, se houver uma lição que deveríamos ter aprendido há três anos, é a importância de instalar atualizações e patches de segurança sempre que são lançados.

Conclusão

Um ano após o aparecimento do WannaCry, destacamos as lições aprendidas com esse ransomware e enfatizamos a importância de manter os computadores atualizados e isolar aqueles que não podiam ser corrigidos para impedir que algo desse tipo acontecesse novamente. Em 2019, as detecções do EternalBlue atingiram um pico histórico, enquanto um grande número de computadores permaneceram expostos à Internet.

Este ano é ainda mais crítico, pois devido à situação mundial provocada pela Covid-19, muitas empresas foram forçadas a implementar o teletrabalho sem estar suficientemente preparadas do ponto de vista da segurança digital. Além disso, diferentes órgãos alertaram para o aumento da tentativas de ataques direcionados a hospitais e instituições de saúde, o que representa uma preocupação ainda maior no contexto atual. Na América Latina, de acordo com dados do Relatório de Segurança da ESET, durante o ano passado 50% das instituições de saúde da região sofreram acesso indevido a seus sistemas de informação e 22% sofreram incidentes de segurança causados por infecção com códigos maliciosos.

Em uma entrevista realizada com a historiadora Nancy Tomes, considerada nos Estados Unidos como uma das pessoas mais instruídas sobre o impacto da pandemia conhecida como gripe espanhola (1918-1919), a especialista afirmou: "Acho que vivemos sob a falsa sensação de segurança, que algo tão ruim quanto a pandemia de 1918 não poderia acontecer”. Embora a gripe espanhola seja considerada a pandemia mais devastadora da história, o mundo está atualmente lutando contra outra pandemia e tentando analisar o que podemos aprender com outros eventos semelhantes no passado”. Portanto, este 12 de maio é um bom momento para analisar o que aconteceu há três anos com o surto provocado pelo WannaCry e tomar as medidas de proteção apropriadas para proteger os sistemas de computadores.