Pesquisadores da ESET publicaram um whitepaper chamado KrØØk – CVE-2019-15126: Serious vulnerability deep inside your Wi-Fi encryption. Este post resume os aspectos mais importantes do documento escrito pelos pesquisadores Miloš Čermák, Robert Lipovský e Štefan Svorenčík.

Os pesquisadores da ESET descobriram uma vulnerabilidade em chips Wi-Fi que foi batizada como KrØØk. Essa falha de segurança (CVE-2019-15126) faz com que os dispositivos vulneráveis usem uma chave de criptografia all-zero para criptografar parte da comunicação do usuário. Em um ataque bem-sucedido, isso permite que um adversário descriptografe alguns pacotes de rede sem fio transmitidos por meio de um dispositivo vulnerável.

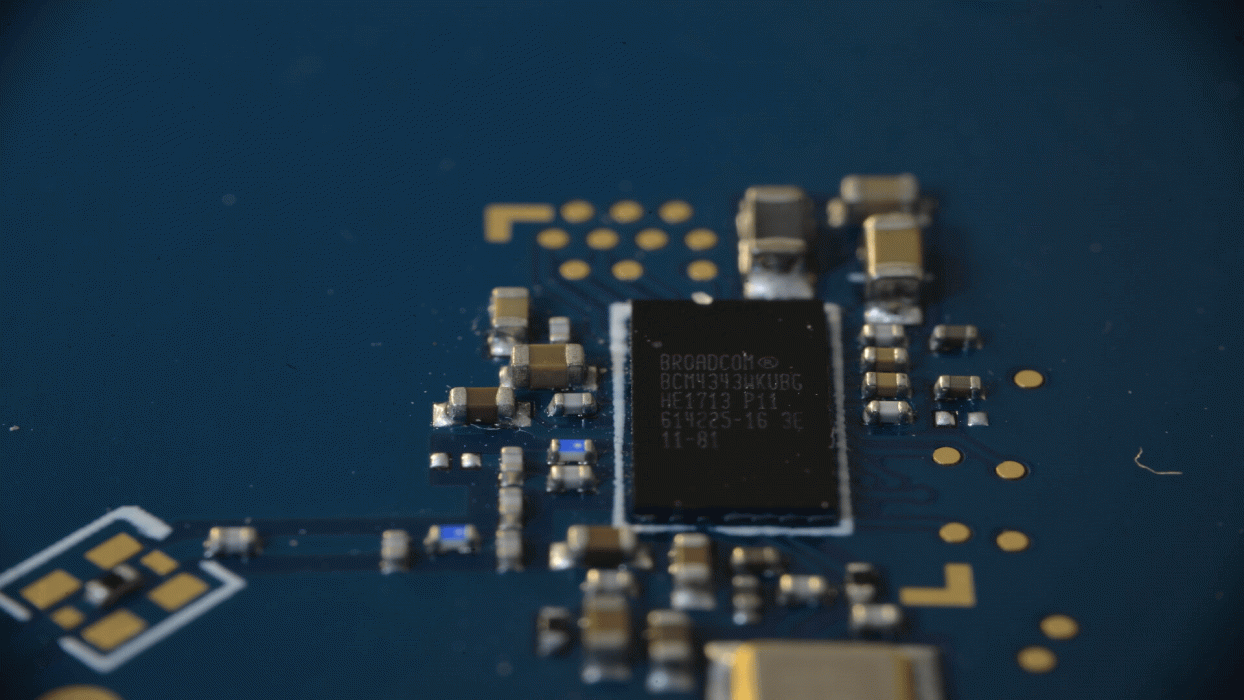

O KrØØk afeta dispositivos com chips Wi-Fi Broadcom e Cypress que ainda não foram parcheados. Estes são os chips Wi-Fi mais comuns usados em dispositivos com capacidade de Wi-Fi contemporâneos, como smartphones, tablets, laptops e gadgets IoT.

Não apenas os dispositivos clientes, mas também os pontos de acesso Wi-Fi e os roteadores com chips Broadcom foram afetados pela vulnerabilidade, o que faz com que muitos ambientes com dispositivos clientes não afetados ou já parcheados estejam vulneráveis.

Nossos testes confirmaram que, antes de lançar o patch, alguns dispositivos clientes da Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi), assim como alguns pontos de acesso da Asus e Huawei, estavam vulneráveis ao KrØØk. Isso envolveu mais de um bilhão de dispositivos com capacidade Wi-Fi e pontos de acesso, em uma estimativa conservadora. Além disso, muitos outros fornecedores, cujos produtos não testamos, também usam os conjuntos de chips afetados em seus dispositivos.

A vulnerabilidade afeta os protocolos WPA2-Personal e WPA2-Enterprise com criptografia AES-CCMP.

O Kr00k está relacionado ao KRACK (Key Reinstallation Attacks), descoberto em 2017 por Mathy Vanhoef, mas também fundamentalmente diferente. No início de nossa pesquisa, descobrimos que o KrØØk era uma das possíveis causas por trás da “reinstalação” de uma chave de criptografia all-zero, observada em testes de ataques KRACK. Isso complementou nossas descobertas anteriores de que o Amazon Echo era vulnerável ao KRACK.

Divulgamos com responsabilidade a vulnerabilidade para os fabricantes de chips Broadcom e Cypress, que posteriormente lançaram atualizações durante um longo período de divulgação. Também trabalhamos com o Consórcio da Indústria para o Avanço da Segurança na Internet (ICASI) para garantir que todas as partes potencialmente afetadas, incluindo fabricantes de dispositivos afetados que usam chips vulneráveis, bem como outros fabricantes de chips potencialmente afetados, conheçam o KrØØk.

De acordo com nossas informações, os patches para dispositivos dos principais fabricantes já foram lançados. Para se proteger, como usuário, verifique se você instalou as atualizações mais recentes disponíveis para seus dispositivos com capacidade Wi-Fi, incluindo telefones, tablets, laptops, dispositivos IoT e pontos de acesso e roteadores Wi-Fi. Como fabricante de dispositivos, verifique com o fabricante de chips todos os patches disponíveis para a vulnerabilidade KrØØk.

Essas descobertas foram apresentadas publicamente pela primeira vez na Conferência RSA 2020.

Agradecemos especialmente aos nossos colegas Juraj Bartko e Martin Kaluznik, que contribuíram muito para esta pesquisa. Gostaríamos também de parabenizar a Amazon, Broadcom e Cypress pela cooperação em lidar com os problemas relatados e a ICASI pela ajuda em informar o maior número possível de fornecedores afetados.