The Dukes (também conhecido como APT29 e Cozy Bear) tem estado no centro das atenções após o seu suspeito envolvimento no ataque ao Comitê Nacional Democrático (DNC) antes das eleições de 2016 nos EUA. Desde então, e com exceção do que pode ter sido uma suposta aparição do grupo em novembro de 2018 através de uma campanha de phishing direcionada a várias organizações com sede nos EUA, nenhuma atividade foi atribuída com segurança ao The Dukes, o que nos levou a pensar que talvez o grupo tenha parado suas atividades.

No entanto, esse pensamento permaneceu até os últimos meses, quando descobrimos três novas famílias de malware que atribuímos ao The Dukes, que são: PolyglotDuke, RegDuke e FatDuke. Estes novos implantes foram usados até muito recentemente; de fato, em junho de 2019 foi a última vez que identificamos uma amostra sendo implantada. Isto significa que o The Dukes tem estado bastante ativo desde 2016, desenvolvendo novos implantes e atacando alvos de alto valor. Batizamos coletivamente essas atividades realizadas pelo grupo e que foram recentemente descobertas como Operation Ghost.

Linha do tempo e vitimologia

Acreditamos que a Operation Ghost começou em 2013 e ainda está em andamento (no momento da publicação deste texto). A nossa pesquisa mostrou que os Ministérios de Relações Exteriores de pelo menos três países diferentes da Europa foram afetados por esta campanha. Descobrimos também uma infiltração do The Dukes na embaixada localizada em Washington, DC, de um país da União Europeia.

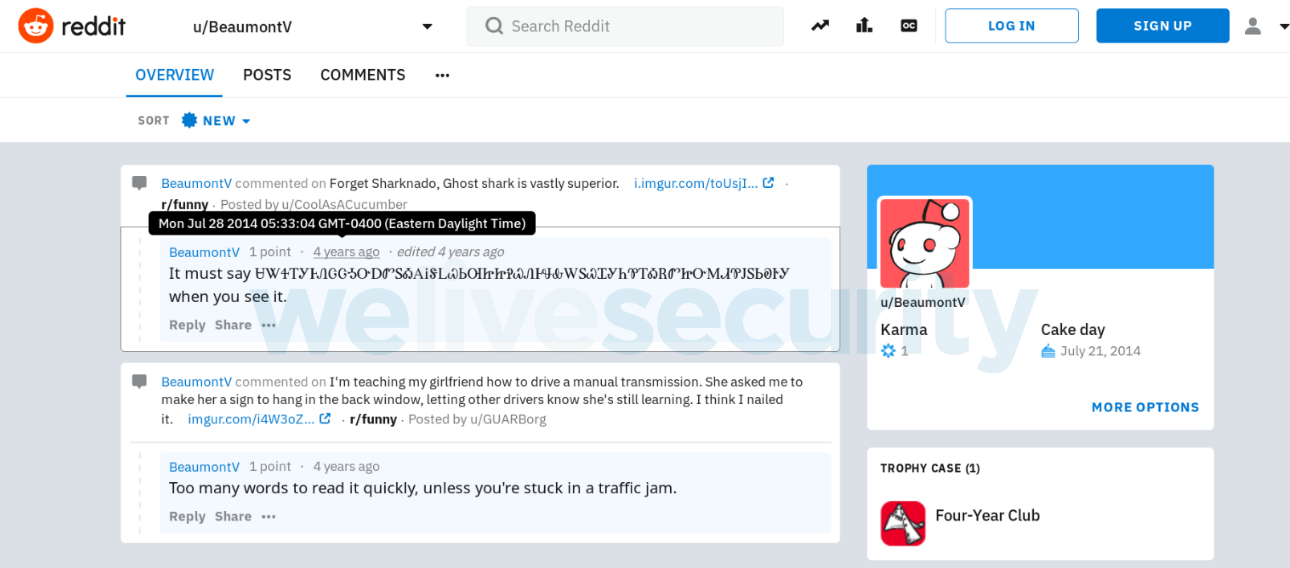

Um dos primeiros vestígios públicos desta campanha está no Reddit e data de julho de 2014. A Imagem 1 mostra uma mensagem publicada pelos atacantes. A string estranha que usa um conjunto de caracteres incomuns é a URL codificada de um servidor C&C usado pelo PolyglotDuke.

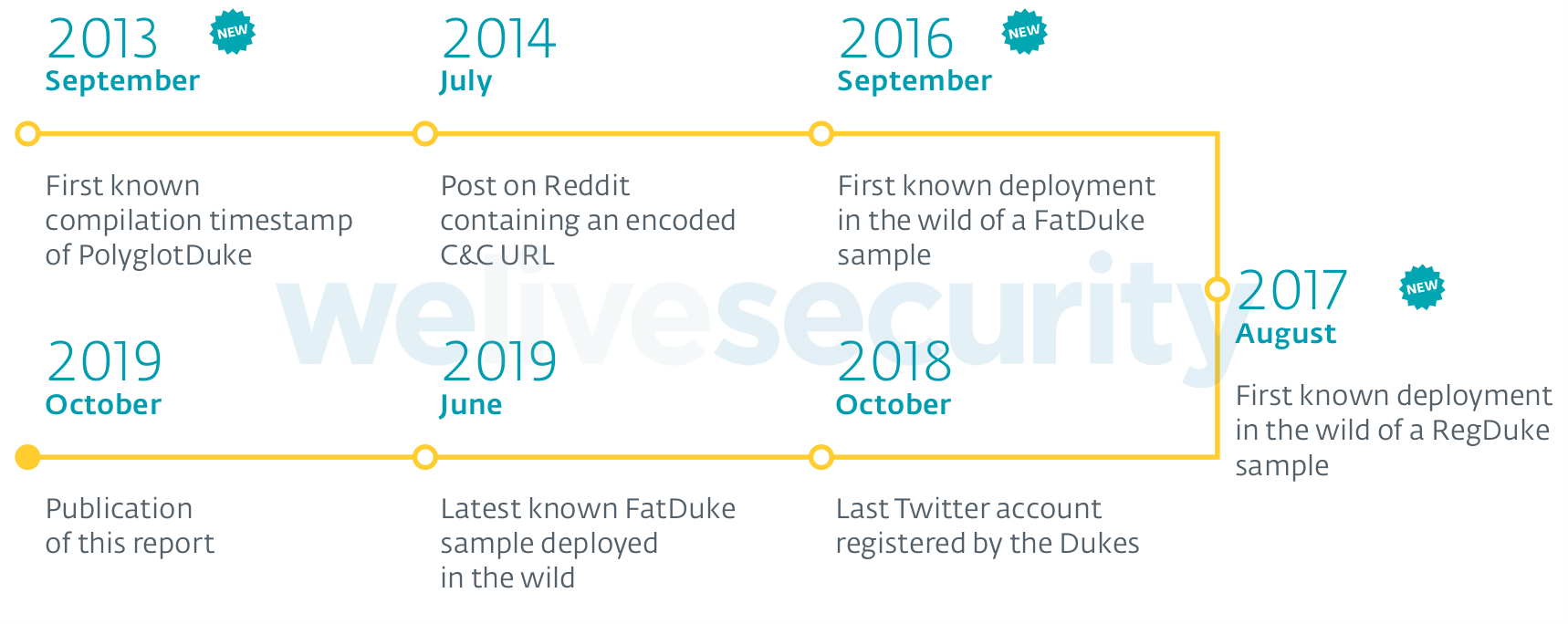

A imagem 2 apresenta a linha do tempo da Operation Ghost. Como se baseia na telemetria da ESET, poderia ser apenas uma visão parcial de uma campanha maior.

Atribuição ao The Dukes

Por um lado, notamos muitas semelhanças entre as táticas implementadas nesta campanha e aquelas previamente documentadas, como o uso do:

- Twitter (e outros sites sociais como o Reddit) para hospedar a URL do C&C.

- Esteganografia em imagens para ocultar payloads ou comunicações C&C.

- Windows Management Instrumentation (WMI) para persistência.

Também notamos semelhanças nos alvos de ataque:

- Todos os alvos conhecidos são Ministérios de Relações Exteriores.

- As organizações que foram alvos anteriormente tinham sido atacadas por outros malware do grupo, como o CozyDuke, OnionDuke ou MiniDuke.

- Em alguns computadores atacados com PolyglotDuke e MiniDuke, notamos que o CozyDuke tinha sido instalado apenas alguns meses antes.

No entanto, uma atribuição baseada unicamente na presença de ferramentas conhecidas deste grupo nos mesmos computadores deve ser tomada com certo ceticismo. Também encontramos a presença de dois outros atores de ameaças APT, Turla e Sednit, em alguns dos mesmos computadores.

Por outro lado, encontramos fortes semelhanças de código entre amostras já documentadas e amostras da Operation Ghost. Embora não possamos descartar a possibilidade de uma operação de bandeira falsa, a verdade, porém, é que esta campanha começou quando apenas uma pequena parte do arsenal do grupo The Dukes era conhecida. Em 2013, na primeira data de compilação do PolyglotDuke conhecida, apenas a MiniDuke tinha sido documentada e os analistas de ameaças ainda não estavam cientes da importância desse ator de ameaças. Portanto, acreditamos que a Operation Ghost foi executada simultaneamente com as outras campanhas e tem sido monitorada até agora.

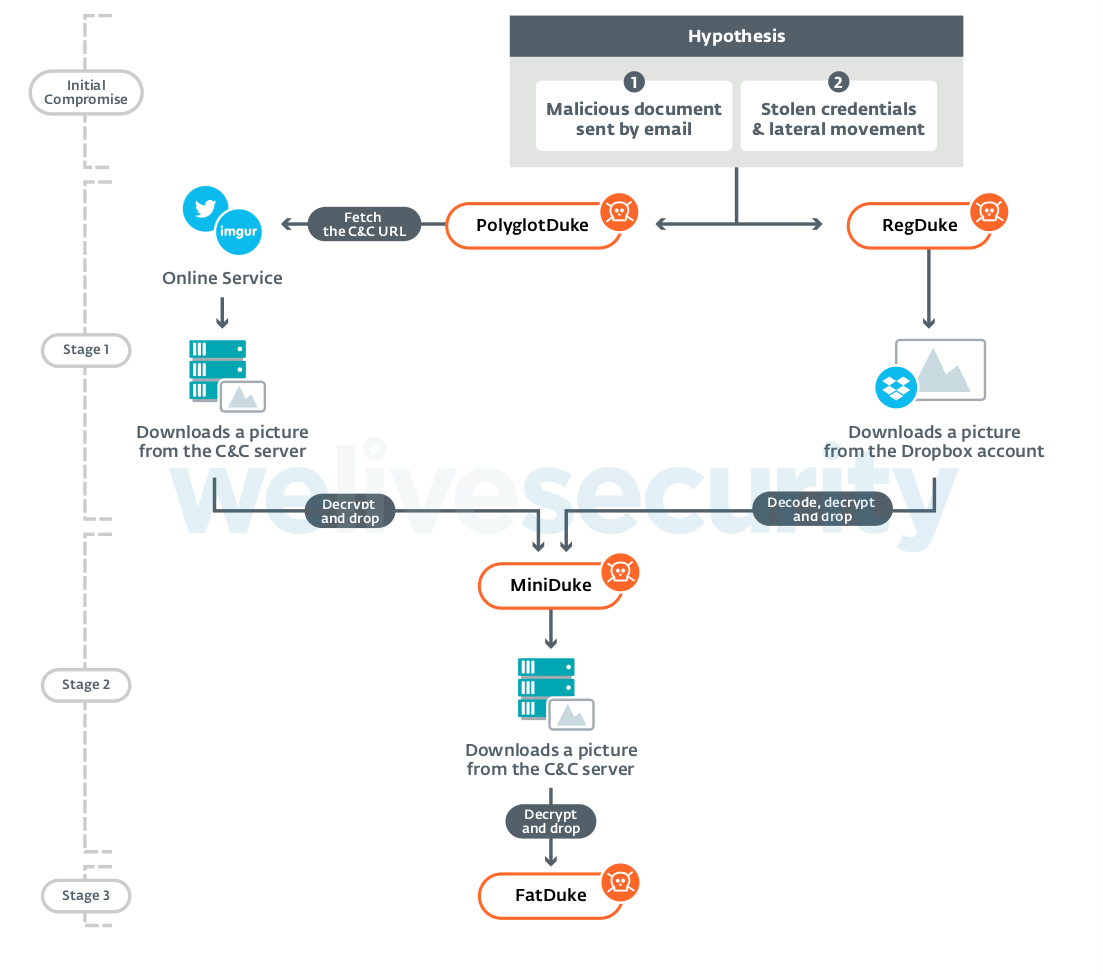

PolyglotDuke (SHA-1: D09C4E7B641F8CB7CB7CC86190FD9A778C6955FEA28) usa um algoritmo de criptografia personalizado para descriptografar as strings usadas pelo malware. Encontramos código funcionalmente equivalente em uma amostra do OnionDuke (SHA-1: A75995F94854DEA8799650A2F4A97980B71199D2) que foi documentada pela F-Secure em 2014. É interessante observar que o valor usado para inicializar a função srand é a marca de tempo de compilação do executável. Por exemplo, 0x5289f207 corresponde a segunda-feira, 18 de novembro de 2013 10:55:03:03 UTC.

Os screenshots do IDA na Imagem 3 mostram as duas funções semelhantes.

Imagem 3: Comparação de um recurso de criptografia de string personalizado encontrado em amostras de 2013 do PolyglotDuke (à esquerda) e do OnionDuke (à direita).

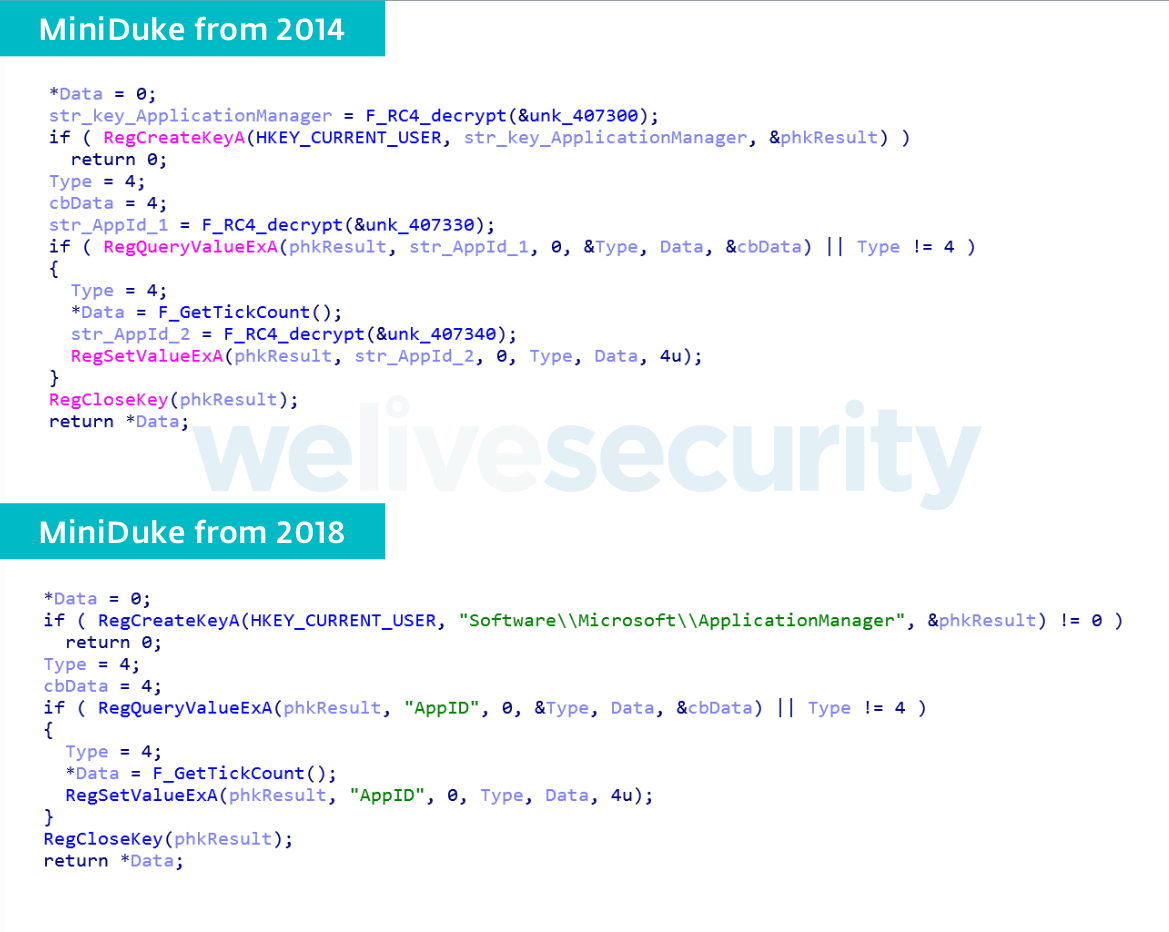

Além disso, as recentes amostras do backdoor MiniDuke têm semelhanças com amostras documentadas há mais de cinco anos. A imagem 4 é uma comparação de uma função em um backdoor MiniDuke listado pela Kaspersky em 2014 (SHA-1: 86EC70C27E5346700714DBAE2F10E168A08210E4) e um backdoor MiniDuke (SHA-1: B05CABA461000C6EBD8B237F318577E9BCCD6047) de agosto de 2018.

Imagem 4: Comparação da mesma função em MiniDuke 2014 (na parte superior) e MiniDuke 2018 (na parte inferior).

Dadas as diversas semelhanças entre outras campanhas conhecidas deste grupo e a Operation Ghost, especialmente as fortes semelhanças do código e a sobreposição no tempo com campanhas anteriores, consideramos que esta operação é liderada pelo The Dukes.

Ferramentas e técnicas atualizadas

Na Operation Ghost, o grupo The Dukes tem usado um número limitado de ferramentas, mas confiaram em numerosas e interessantes táticas para evitar a detecção.

Primeiro, são muito persistentes. Roubam credenciais e as usam sistematicamente para se moverem lateralmente na rede. Verificamos o uso de credenciais administrativas para atacar computadores na mesma rede local. Assim, na hora de responder contra um ataque desse grupo, é importante garantir a exclusão de cada implante em um curto período de tempo. Caso contrário, os atacantes usarão qualquer implante restante para comprometer novamente os sistemas limpos.

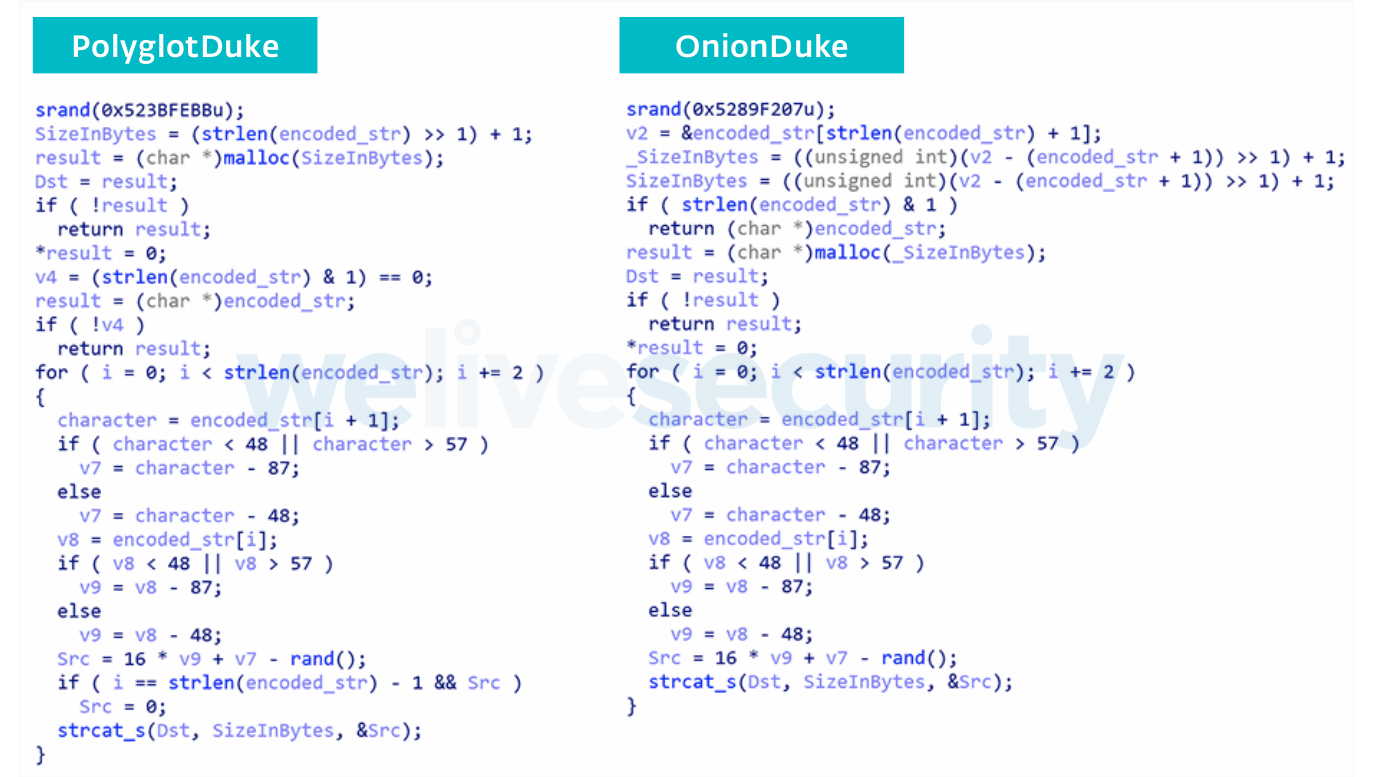

Em segundo lugar, o grupo conta com uma plataforma de malware sofisticada dividida em quatro fases:

- PolyglotDuke, que usa Twitter ou outros sites como Reddit e Imgur para obter a URL de seu C&C. Também utiliza a esteganografia em imagens para sua comunicação com o C&C.

- RegDuke, uma primeira fase de recuperação que usa o Dropbox como seu servidor C&C. O payload principal é criptografado no disco e a chave de criptografia é armazenada no registro do Windows. Também se baseia na esteganografia, tal como foi destacado anteriormente.

- Backdoor MiniDuke, a segunda fase. Este backdoor simples é escrito em assembler.

- FatDuke, a terceira fase. Este backdoor sofisticado implementa muitos recursos e tem uma configuração muito flexível. Seu código também é ofuscado usando muitos predicados opacos. O grupo os recompilam e modificam frequentemente sua ofuscação para evitar a detecção por produtos de segurança.

A Imagem 5 é um resumo da plataforma de malware da Operation Ghost.

Em terceiro lugar, também observamos que os operadores evitam usar a mesma infraestrutura de rede de C&C entre as diferentes organizações vítimas dos ataques. Geralmente este tipo de compartimentação é visto apenas pelos atacantes mais meticulosos. Evita que toda a operação se torne visível quando uma única vítima descobre a infecção e compartilha os IoCs relacionados com a comunidade de segurança.

Conclusão

A nossa nova pesquisa mostra que, se um grupo de espionagem desaparece dos relatórios públicos durante muitos anos, isso não significa que tenha deixado de espiar. The Dukes foi capaz de evitar o “radar” por muitos anos enquanto comprometiam alvos de alto valor, como antes.

Uma lista completa de Indicadores de Comprometimento (IoC) e amostras pode ser encontrada no white paper completo e no GitHub.

Para uma análise detalhada do backdoor, veja o nosso white paper. Caso tenha alguma dúvida ou queira enviar amostras relacionadas ao assunto, por favor, escreva um e-mail para threatintel@eset.com.