Nos últimos anos, centenas de milhões de lares tornaram-se "mais inteligentes" através do uso de uma das populares assistentes para o lar. Apesar dos esforços de alguns fabricantes para desenvolver esses dispositivos com a segurança em mente, a Equipe de Pesquisa de Smart Home da ESET descobriu que mesmo o popular Amazon Echo (o hardware original do Amazon Alexa) era vulnerável a um ataque conhecido como KRACK (Key Reinstallation Attack), que explora uma vulnerabilidade descoberta no WPA2. Isso também foi descoberto em pelo menos uma geração dos leitores eletrônicos, também conhecidos como e-readers, o Amazon Kindle.

Todos as falhas identificados foram relatadas à equipe de segurança da Amazon e posteriormente parcheados.

Ataques KRACK

Em 2017, dois pesquisadores belgas, Mathy Vanhoef e Frank Piessens, fizeram um importante anúncio: encontraram graves deficiências no padrão WPA2, um protocolo que nesse momento garantia praticamente todas as redes Wi-Fi modernas. Como eles descrevem no artigo, os ataques KRACK foram direcionados principalmente contra o “four-way handshake”, um mecanismo usado para dois propósitos: confirmar que tanto o cliente quanto o ponto de acesso contam com as credenciais corretas, e para negociar a chave usada para criptografia do tráfego.

A equipe do Vanhoef descobriu que um atacante poderia enganar o dispositivo de uma vítima para redefinir a chave pairwise usada no login atual (essa não é a senha Wi-Fi), criando e retransmitir mensagens criptográficas personalizadas de handshake. Ao explorar essa falha, um atacante seria capaz de reconstruir gradualmente o fluxo de criptografia XOR e, em seguida, espionar o tráfego de rede da vítima.

O que havia de errado com Alexa?

Mesmo dois anos depois, muitos dispositivos com Wi-Fi permanecem vulneráveis aos ataques KRACK. Conforme demonstrado pela Equipe de Pesquisa de Smart Home da ESET, isso incluiu vários dispositivos da Amazon. Como a Amazon vendeu dezenas de milhões de Amazon Echos só nos Estados Unidos e dezenas de milhões de outros Amazon Kindles, isso representa um risco de segurança de longo alcance.

Como parte de nossa pesquisa, analisamos a primeira geração do Amazon Echo (hardware original do Amazon Alexa) e a oitava geração do Amazon Kindle. Nossos experimentos focaram principalmente na resistência dos dispositivos contra o KRACK usando os scripts disponíveis pela equipe de Vanhoef.

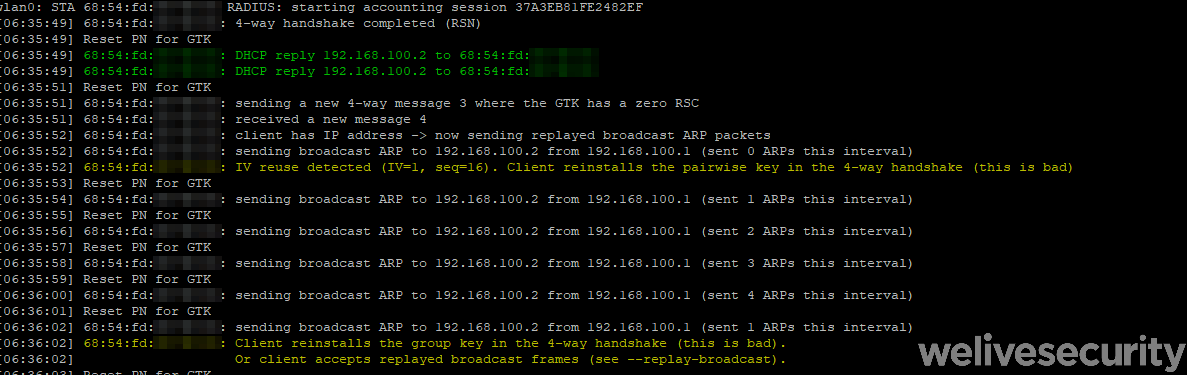

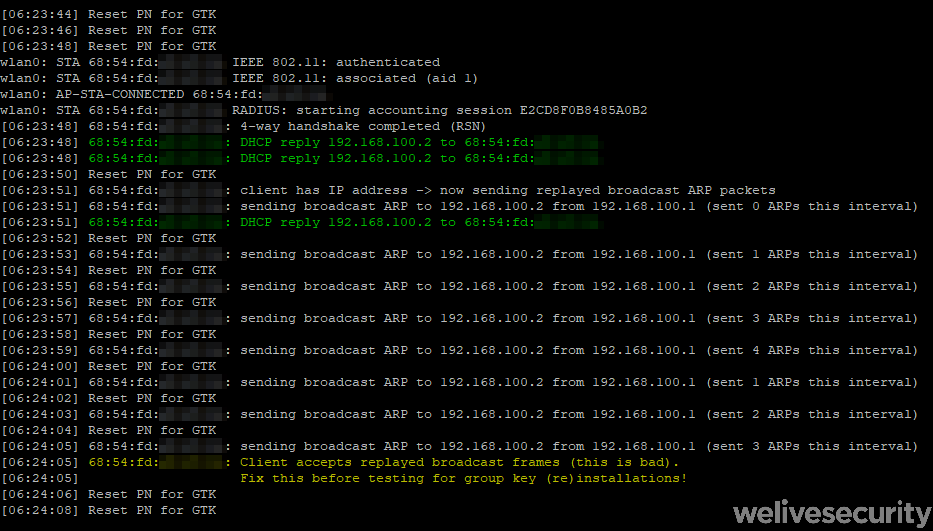

Foi possível descobrir que os dispositivos Echo da primeira geração e os Amazon Kindle da oitava geração eram vulneráveis a duas vulnerabilidades KRACK. Usando os scripts de Vanhoef, conseguimos replicar a reinstalação da chave pairwise de criptografia (PTK-TK) no “four-way handshake” (CVE-2017-13077) e a reinstalação da chave de grupo (GTK) no “four-way handshake” (CVE-2017-13078).

Estas vulnerabilidades são bastante graves, pois permitem que um atacante possa:

- retransmitir pacotes antigos para executar um ataque DoS, interromper a comunicação de rede ou executar um ataque de replay;

- descriptografar quaisquer dados ou informações transmitidas pela vítima;

- dependendo da configuração da rede: forjar pacotes de dados, fazer com que o dispositivo descarte pacotes, ou mesmo injetar novos pacotes;

- interceptar informações sensíveis, como senhas ou cookies de sessão.

O assistente doméstico da Amazon também era suscetível a outra vulnerabilidade de rede não relacionada ao KRACK: um ataque de replay - um ataque de rede em que uma transmissão válida é repetida fraudulentamente e depois aceita pelo dispositivo alvo do ataque. É um ataque de nível menor que um adversário pode usar para realizar um ataque de negação de serviço (DoS) ou coletar pacotes para futuras criptanálises ou ataques de força bruta.

Relatar e patchear

A equipe de pesquisa da ESET informou à Amazon sobre todas as vulnerabilidades identificadas no Echo e no Kindle em 23 de outubro de 2018 e recebeu confirmação da empresa na mesma data. Em 9 de janeiro de 2019, a ESET recebeu a confirmação de que a equipe de segurança da Amazon havia respondido aos problemas relatados, preparado patches e os distribuiria aos usuários nas próximas semanas.

Para parchear as vulnerabilidades CVE-2017-13077 e CVE-2017-13078 nos vários milhões de dispositivos Echo de primeira geração e Amazon Kindle de 8ª geração, a Amazon emitiu e distribuiu uma nova versão do wpa_supplicant, uma aplicação de software no cliente do dispositivo que é responsável pela autenticação adequada para a rede Wi-Fi.

Conclusão

A Equipe de Pesquisa de Smart Home da ESET descobriu que os dispositivos Amazon Echo de primeira geração e os dispositivos Amazon Kindle de oitava geração eram suscetíveis a vários ataques KRACK. Relatamos todos os problemas identificados ao fabricante para que o mesmo possa parchearlos.

É importante notar que os ataques KRACK, semelhantes a qualquer outro ataque contra redes Wi-Fi, exigem uma certa proximidade para serem eficazes. Isso significa que o atacante e os dispositivos da vítima devem estar ao alcance da mesma rede Wi-Fi para que possam ser afetados.

Os ataques à Amazon e, possivelmente, a outros dispositivos, provavelmente não afetarão significativamente a segurança das informações enviadas pela rede. Isso ocorre porque a maioria dos dados confidenciais são protegidos por medidas de segurança adicionais que estão acima da criptografia padrão WPA/WPA2, ou seja, HTTPS que usa criptografia TLS.

Os exploits acima descritos apenas afetam a segurança do WPA/WPA2. Se bem-sucedido, o efeito seria semelhante ao da vítima usando uma rede Wi-Fi desprotegida. Portanto, o impacto prático seria principalmente nos dados que não estão adequadamente protegidos por outras camadas da rede, como a TLS, o que ultrapassa a discussão deste artigo.

De qualquer forma, recomendamos a todos os usuários da Amazon que verifiquem, através da aplicação Echo e da configuração do Kindle, se em ambos os casos estão utilizando o firmware mais recente do Echo e do Kindle.

Agradecemos ao Especialista em Awareness e Segurança da ESET, Ondrej Kubovič, por sua ajuda com este artigo.