A equipe de pesquisadores da ESET publicou um white paper com a atualização das informações sobre o Grupo Winnti. No último mês de março, os pesquisadores da ESET alertaram sobre um novo ataque à cadeia de suprimentos direcionado aos desenvolvedores de videogames na Ásia. Depois dessa publicação, continuamos nossa pesquisa em duas direções. Estávamos interessados em encontrar outras etapas do malware entregue por esse ataque, e também tentamos descobrir como os desenvolvedores e distribuidores alvos deste ataque foram comprometidos para distribuir o malware do Grupo Winnti em seus aplicativos.

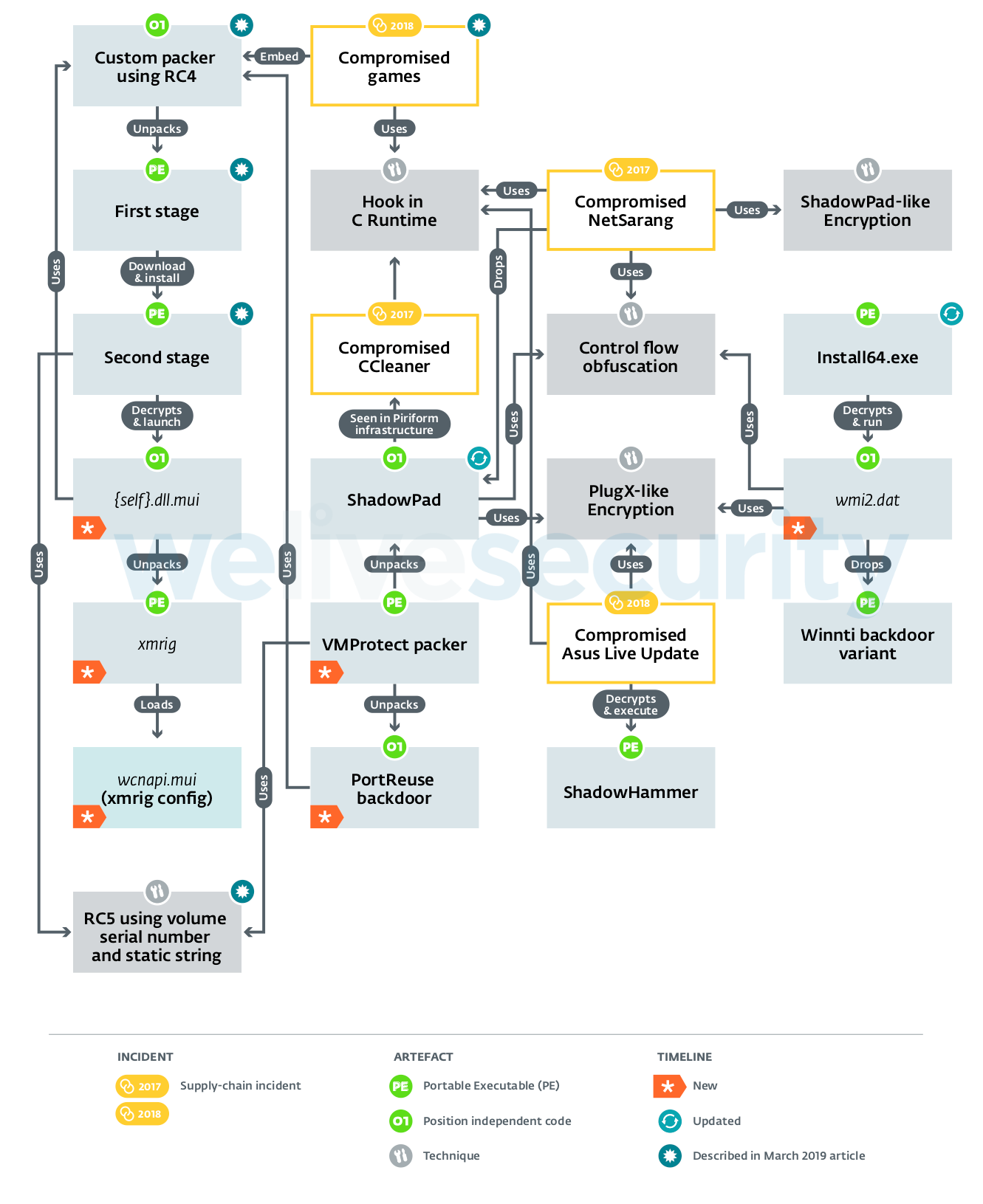

Entretanto, enquanto isso, foram publicados relatórios adicionais sobre as atividades do Grupo Winnti. A Kaspersky publicou detalhes sobre o malware ShadowHammer que foi descoberto em utilitários Asus Live Update. Esse relatório também mencionou algumas das técnicas que descrevemos em detalhes neste novo white paper, como a existência de um empacotador VMProtect e uma breve descrição do backdoor PortReuse. A FireEye também publicou um artigo sobre um grupo que eles batizaram como APT41. Nossa pesquisa confirma algumas de suas descobertas sobre os estágios posteriores em alguns dos ataques de cadeia de suprimentos, como o uso de hosts comprometidos para a mineração de criptomoedas.

Nosso documento fornece uma análise técnica do malware recentemente usado pelo Grupo Winnti. Essa análise aprimora ainda mais nossa compreensão sobre as técnicas usadas pelo grupo e nos permite entender as relações entre os diferentes incidentes de cadeia de suprimentos.

Esperamos que o white paper e os indicadores de comprometimento que publicamos ajudem as organizações alvo a determinar se são vítimas ou a evitar ataques futuros.

Observações relacionadas à nomeação do grupo e do malware

Há muitos relatórios sobre as atividades deste grupo - ou talvez destes grupos. Parece que cada relatório atribui novos nomes ao grupo e ao malware que eles usam. Às vezes, isso pode ocorrer porque o vínculo com uma pesquisa existente não é suficientemente forte para classificar o malware e suas atividades de interesse com um nome anterior, ou porque os distribuidores e grupos de pesquisa têm suas próprias classificações e nomes que já utilizaram em seus relatórios públicos. Para alguém que não analisa amostras de malware, pode ser difícil confirmar pseudônimos, resultando em mais confusão.

Optamos por manter o nome "Grupo Winnti", pois é o nome que a Kaspersky utilizou pela primeira vez para identificá-lo em 2013. Entendemos que Winnti também é uma família de malware: é por isso que sempre escrevemos Grupo Winnti quando nos referimos aos operadores por trás dos ataques. Além disso, desde 2013 foi provado que Winnti é apenas uma das muitas famílias de malware usadas pelo Grupo Winnti.

Para ser mais claro, não descartamos a ideia de que pode haver vários grupos usando o malware Winnti. Em nossa pesquisa, nos referimos a eles como possíveis subgrupos do Grupo Winnti porque não há evidência de que eles estejam completamente isolados. Nossa definição do Grupo Winnti é ampla o suficiente para incluir todos esses subgrupos, pois se baseia principalmente no malware e nas técnicas que eles usam.

Nosso white paper inclui uma seção que descreve os nomes que usamos e seus pseudônimos.

Vinculando eventos de cadeia de suprimentos

Ficamos intrigados com o empacotador exclusivo usado nos recentes ataques à cadeia de suprimentos contra a indústria de videogames na Ásia. Enquanto em nosso post anterior descrevemos sua estrutura, após a publicação continuamos a busca para descobrir se era usada em qualquer outro contexto. A resposta foi positiva, pois descobrimos que esse empacotador é usado em um backdoor que os cibercriminosos chamam de PortReuse. Depois de mais pesquisas, encontramos amostras adicionais desse backdoor junto com um contexto adicional que realmente confirma que ele é usado em organizações específicas.

Isso nos levou pelo caminho que nos permitiu descobrir como o empacotador é implementado em hosts comprometidos. Descobrimos um empacotador VMProtected que descriptografa o código, independentemente da posição, usando RC5 com uma chave baseada em uma cadeia estática e o número de série do volume do disco rígido da vítima, e o executa diretamente. Esse é exatamente o mesmo algoritmo usado pelo malware de segundo estágio nos jogos comprometidos pelo Grupo Winnti em 2018. Há também outras maneiras de ocultar o backdoor PortReuse, mas esse empacotador VMProtected que usa a mesma criptografia e a mesma técnica de geração de chaves fortalece o relacionamento entre os incidentes.

Vimos outro payload sendo propagado com o mesmo empacotador VMProtected: o malware ShadowPad. Esse malware foi visto pela primeira vez durante o incidente à cadeia de suprimentos da NetSarang, no qual esse malware foi incluído no software. Hoje vemos variantes do ShadowPad, sem o módulo Domain Generation Algorithm (DGA), em organizações alvo do grupo.

Etapa final do ataque à cadeia de suprimentos direcionado a gamers: XMRig

Algumas semanas após a publicação do nosso post de março, conseguimos adquirir a terceira e última fase do ataque à cadeia de suprimentos que descrevemos. Uma vez descriptografado, o payload era uma versão personalizada do XMRig, um conhecido mineiro de criptomoedas de código aberto. Não foi exatamente o que estávamos esperando, porque o Grupo Winnti é conhecido pelas suas operações de espionagem e não pela realização de operações com fins lucrativos. Talvez esse dinheiro virtual seja a forma como eles financiam sua infraestrutura (servidores C&C, nomes de domínio, etc.), mas isso é apenas uma suposição.

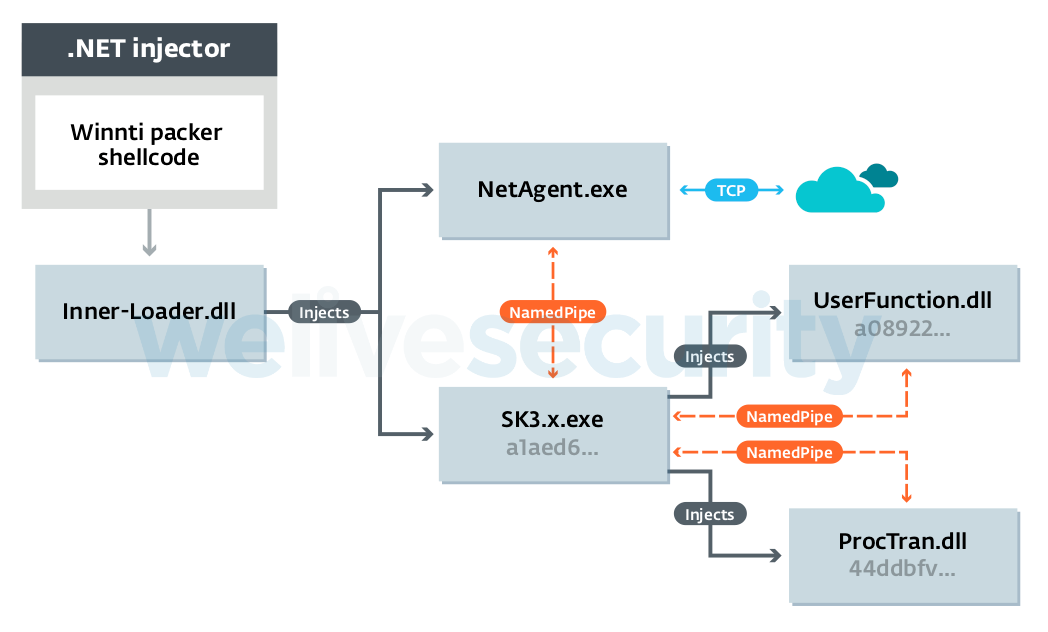

Um novo backdoor usado contra organizações alvo: PortReuse

O backdoor PortReuse não usa um servidor C&C – ele espera que uma conexão de entrada envie um pacote "mágico". Para fazer isso, a ameaça não abre uma porta TCP adicional - ele é injetado em um processo existente para "reutilizar" uma porta que já está aberta. Para examinar os dados recebidos em busca do pacote mágico, duas técnicas são usadas: hooking da função de recepção (WSARecv ou mesmo o NtDeviceIoControlFile de nível inferior) ou registando um handler para um recurso de URL específico num servidor IIS usando HttpAddUrl com um URLPrefix.

As variantes estão disponíveis apontando para diferentes serviços e portas, e incluem DNS (53), HTTP (80), HTTPS (443), RDP (3389) e WinRM (5985).

Graças ao Censys, os pesquisadores da ESET puderam advertir um importante fabricante asiático de software e hardware para dispositivos móveis de que havia sido vítima de um ataque realizado pelo backdoor PortReuse. Trabalhamos com o Censys para realizar uma pesquisa na Internet para a variante PortReuse que é injetada no IIS.

Mais detalhes sobre a operação interna do PortReuse estão disponíveis em nosso white paper.

Atualização do ShadowPad

Além do novo backdoor PortReuse, o Grupo Winnti usa e atualiza ativamente seu backdoor principal, o ShadowPad. Uma das alterações é a aleatorização dos identificadores do módulo. As marcas de tempo descobertas em cada módulo das amostras indicam que foram compilados em 2019.

O ShadowPad recupera o endereço IP e o protocolo do servidor C&C para analisar o conteúdo web configurado pelos atacantes e hospedado em recursos públicos disponíveis, como repositórios GitHub, perfis Steam, perfis Microsoft TechNet ou documentos do Google Docs. Também possui um identificador de campanha em sua configuração. Ambas as técnicas também são usadas pela família de malware Winnti.

Conclusão

Os pesquisadores da ESET estão sempre à procura de novos ataques de cadeia de suprimentos. Não é uma tarefa fácil: identificar um código pequeno e bem escondido adicionado a uma base de código existente (por vezes enorme) é como encontrar uma agulha num palheiro. No entanto, podemos confiar em comportamentos e semelhanças de código para nos ajudar a detectar a agulha.

Ficamos bastante surpreendidos com a fase final que encontramos no recente incidente à cadeia de suprimentos em videogames. Este grupo é conhecido pelas suas capacidades de espionagem, não pela mineração de criptomoedas usando a sua rede de bots. Talvez eles usem o dinheiro virtual que extraem para financiar suas outras operações, ou talvez para alugar servidores e registrar nomes de domínio. Mas, neste momento, não podemos excluir que eles, ou um de seus subgrupos, possam ser motivados por ganhos financeiros.

Os pesquisadores da ESET continuarão rastreando esse grupo e fornecerão detalhes adicionais à medida que a equipe os encontre. Se você desconfia que foi vítima deste grupo ou tem mais perguntas, entre em contato com a nossa equipe (através de e-mail threatintel@eset.com) para obter mais detalhes.

Os indicadores de comprometimento estão disponíveis em nosso white paper, bem como em nosso repositório no GitHub.