No mundo da cibersegurança, alguns alvos são óbvios - por exemplo, provedores de serviços financeiros e lojas de varejo, considerando que eles lidam com uma grande quantia de dinheiro. Mas atacar uma empresa de mídia, por outro lado, pode dar publicidade aos cibercriminosos... e, a partir de uma mistura de ambos os fatores, surge a fascinação pelos serviços de videogame.

Enquanto alguns anos atrás, empresas desenvolvedoras de jogos não eram um alvo tão óbvio, tudo mudou depois de um dos maiores ciberataques da história, que afetou a PlayStation Network em 2011 e teve resultados chocantes: dados de 77 milhões de contas e 12.000 cartões de crédito vazaram e os preços das ações da empresa caíram da noite para o dia.

Desde então, a situação mudou e a indústria de videogames tornou-se alvo de cibercrimes, devido à diversidade de formas de ataques relacionados a esse setor: desde a distribuição de cópias falsas a campanhas de phishing voltadas aos gamers, ou mesmo o roubos de dados para empresas e o roubo de itens de jogadores, por exemplo.

Tendo em conta esse cenário, analisamos as formas pelas quais os cibercriminosos direcionam ataques aos jogadores. Conhecendo as possíveis ameaças, você pode estar mais prevenido e evitar cair em uma dessas “armadilhas”.

#1 Ataques DDoS para interromper o serviço

Os ataques de negação de serviço (DoS) ou de negação de serviço distribuído (DDoS) costumam ser usados pelos atacantes para derrubar um site ou serviço on-line, inundando o servidor do destinatário com um aumento no tráfego e fazendo com que o serviço seja interrompido.

Vários grupos de hacktivismo, como o Lizard Squad, usaram ataques DDoS no passado, inclusive em sites de jogos. Talvez o mais famoso tenha sido contra a Sony PlayStation Network e a Xbox Live da Microsoft, que estavam off-line no Natal de 2014, o que fez com que milhares de jogadores fossem impossibilitados de acessar ambos os serviços.

Os ataques DDoS também desempenharam um papel de liderança na brecha de 2011 da Sony PlayStation Network.

Recentemente, uma pesquisa mostrou que os jogadores do videogame Counter Strike 1.6 foram infectados e que 39% dos servidores on-line ativos do jogo foram comprometidos.

#2 Sites comprometidos para obter credenciais e outros dados

O malware, infelizmente, pode se infiltrar em todos os tipos de páginas web, que podem incluir sites legítimos de empresas de renome e sites falsos criados para roubar usuários desprevenidos.

Anteriormente, pesquisadores da ESET descobriram o malware chamado “João”, uma ameaça que atinge os gamers em todo o mundo e especialmente na América Latina. Ele se propaga através de jogos da Aeria comprometidos e oferecidos em sites não oficiais. A ameaça se trata de um malware modular que pode baixar e instalar virtualmente qualquer outro código malicioso no computador da vítima.

Para propagar essa ameaça, os atacantes aproveitaram os jogos Jogo de interpretação de personagens online e em massa para multijogadores (MMORPG) originalmente publicados pela Aeria Games, como o Grand Fantasia.

Além disso, em 2016, os atacantes exploraram uma vulnerabilidade conhecida em uma versão desatualizada do software vBulletin. Este software foi implementado nos fóruns da Epic Games, uma empresa famosa por ter desenvolvido jogos populares como Unreal Tournament, Infinity Blade e Gears of War. Após o ataque, 800.000 membros de sua comunidade foram expostos... e tudo por causa da falta de uma atualização.

O mesmo vetor de ataque foi usado pelos atacantes para invadir o fórum oficial do jogo Clash of Kings. Como resultado, os detalhes das contas de quase 1,6 milhão de jogadores foram roubados.

Recentemente, pesquisadores descobriram uma falha de segurança na plataforma original de distribuição de videogames da EA Games, que permitia que um atacante assumisse as contas dos jogadores. A vulnerabilidade expôs 300 milhões de contas de usuários.

#3 Roubar dinheiro com ransomware e scareware

Ransomware em um jogo? Isso parece tão improvável, certo? Errado.

Em 2015, descobriu-se que os cibercriminosos estavam infectando as máquinas dos jogadores com o Teslacrypt, parando seus jogos e exigindo um pagamento em bitcoins em troca do retorno seguro de seus arquivos de jogo criptografados.

Uma vez que ocorreu a infecção, o programa malicioso procurou os jogos salvos pelos usuários e os criptografou. A vítima teve que pagar pelo menos US$ 500 em bitcoins para recuperá-los. O malware teria afetado 40 jogos, incluindo jogos como Call of Duty, World of Warcraft, Minecraft e World of Tanks.

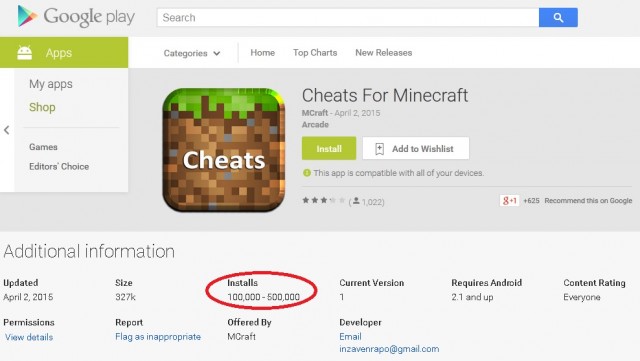

Os cibercriminosos também buscam ganhos financeiros por meio de aplicativos scareware. A ESET descobriu 30 aplicativos do Minecraft no Google Play que fingiam ser cheats para o jogo, mas, quando executados, alegavam que a máquina do usuário tinha um vírus que só podia ser removido ativando uma assinatura Premium SMS, que custava 4,80 euros por semana.

Os jogadores do Minecraft também foram expostos a 87 mods falsos que apareceram no Google Play. Foram aplicativos que podem ser divididos em duas categorias: por um lado, um downloader que exibe anúncios, detectado pela ESET como Android/TrojanDownloader.Agent.JL; e, por outro, aplicativos falsos que redirecionam usuários para sites fraudulentos, detectados como Android/FakeApp.FG.

Em conjunto, os 87 mods falsos chegaram a um total de até 990.000 instalações antes que a ESET as informasse ao Google Play.

#4 Ataques de força bruta e keyloggers para obter senhas

Os atacantes sempre buscam nomes de usuário e senhas de login, e isso é amplamente independente do setor em que estão os negócios da vítima.

Os sites de jogos não estão isentos disso, como demonstrou o grupo DerpTrolling quando publicou um banco de dados com milhares de usuários e senhas de login de três grandes redes: PSN, 2K Game Studios e Windows Live.

Tendo em conta isso, uma vez que vários atacantes são os próprios gamers, e que o jogo oferece inúmeras recompensas, é fácil entender por que eles buscam informações de login para o GTA ou o Assassin's Creed.

A maneira mais comum de obtê-los é através de uma simples adivinhação, pois, infelizmente, as senhas fracas continuam sendo uma realidade. Os atacantes também tentarão realizar ataques de força bruta (uma tentativa de decifrar uma senha usando uma biblioteca de senhas) e usar keyloggers (software para gravar as teclas usadas em um teclado).

#5 Engenharia Social para a realização de ataques

É claro que os atacantes se aproveitam de técnicas clássicas de Engenharia Social, como o phishing, para alcançar e atacar suas vítimas.

Por exemplo, talvez antes de atacar, os cibercriminosos procuram por suas presas no Twitter ou no Facebook, para coletar dados que lhes permitam criar fraudes mais confiáveis. Assim, os atacantes conseguem direcionar as vítimas para um site representado ou instigá-las a baixar um anexo que contenha códigos maliciosos.

Os usuários do Steam descobriram quando uma campanha de phishing prometia um protetor de tela gratuito, que na verdade escondia um trojan projetado para roubar itens valiosos. Os criminosos procuravam objetos usados em jogos diferentes, embora estivessem interessados principalmente em Counter Strike: Global Offensive, DOTA 2 e Team Fortress 2.

Como vimos, os jogadores e seus valiosos recursos, bem como as empresas por trás de seus videogames favoritos, ainda são um alvo atraente para os atacantes. A receita econômica não é o único objetivo nesses casos, uma vez que os atacantes também se beneficiam do roubo de identidade e das conquistas de outros jogadores.