Atualizado em 15 de agosto de 2019. A Document Foundation lançou recentemente a versão 6.3.0 do LibreOffice, que corrige a falha de segurança relatada, embora o LibreLogo ainda esteja incluído por padrão em sua versão para o Windows, explicou o portal Theregister.

A popular suíte de aplicativos livre para escritório disponível para Windows, Unix, Solaris, Linux e Mac OS X, LibreOffice, apresenta uma vulnerabilidade crítica (não corrigida) que faz com que seja possível a ocorrência de uma infecção por malware simplesmente ao abrir um documento malicioso.

Embora no início deste mês tenha sido lançada a versão 6.2.5, em que essa vulnerabilidade (CVE-2019-9848), entre outras, tenha sido corrigida, o pesquisador de segurança Alex Inführ descobriu uma forma de burlar o patch que corrigia essa falha crítica na última versão da suíte de aplicativos. O bug possibilita a execução de código arbitrário no dispositivo de uma vítima.

Segundo o portal TheHackerNews, embora o pesquisador não tenha revelado os detalhes da técnica que permite burlar o patch que corrige a vulnerabilidade, a ameaça provocada pela falha continua a mesma.

Por padrão, o LibreOffice vem com LibreLogo, uma macro para mover gráficos vetoriais que são executados através de um script personalizado que pode ser manipulado para executar comandos em pyhton arbitrariamente em um documento, sem aviso prévio e silenciosamente.

De acordo com a explicação (em um post) do pesquisador Nils Emmerich, que foi quem relatou a falha em primeira instância, o LibreLogo executa código personalizado que é traduzido internamente em código Python e então executado, mas o problema é que o código não é traduzido corretamente.

O LibreLogo permite que um usuário especifique em um documento scripts pré-instalados específicos que podem ser executados através de diferentes eventos, por exemplo, um mouseover (ação ativada quando o ponteiro do mouse passa por um elemento).

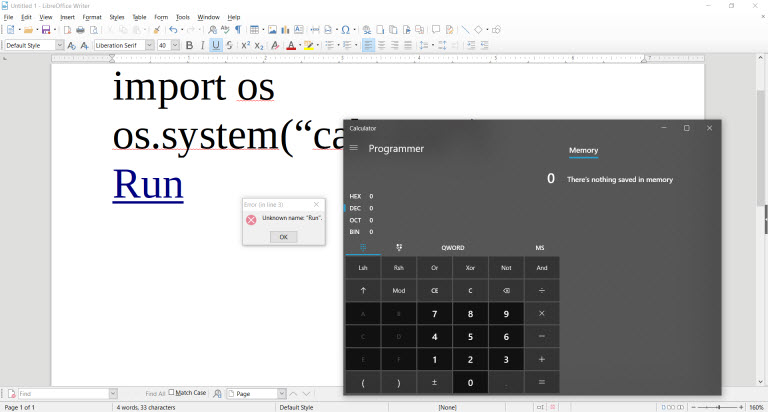

Emmerich demonstrou isso e como um comando é executado simplesmente passando o ponteiro do mouse por um hyperlink que executa um comando, como apresentado na Figura 1, com um comando para abrir a calculadora. Essa ação é executada sem que qualquer mensagem anterior apareça perguntando ao usuário se ele deseja executar o código ou não – é simplesmente executado. Da mesma forma, um atacante pode usar esse evento para executar código ao abrir um documento, sem usar uma ação como o mouseover.

Figura 1. Ao passar o ponteiro do mouse sobre o hiperlink, o comando que abre a calculadora é executado. Fonte: https://insinuator.net/

Enquanto a falha não havia sido corrigida, a recomendação era instalar o LibreOffice sem macros ou pelo menos sem o LibreLogo, explicou Emmerich. No entanto, como destacamos na atualização incluída no início deste post, a Document Foundation lançou a versão 6.3.0 do LibreOffice, na qual a falha já foi corrigida.