Diversas vezes, ao tentarmos criar um usuário em determinado site nos deparamos com uma mensagem dizendo que outra pessoa já está utilizando esse usuário e, para continuar o processo, é preciso pensar em um username diferente. Quanto mais popular for o nome do usuário desejado, maior é a probabilidade de que isso ocorra.

Os fins pelos quais pode ser necessário validar a existência de um usuário em determinado sistema podem ser os mais variados. Para facilitar esta atividade é possível utilizar o Sherlock.

O Sherlock é um programa de linha de comando desenvolvido em código aberto que permite que qualquer pessoa que deseje possa obtê-lo, usá-lo e modificá-lo e possa fazê-lo da forma que bem entender. O nome do software foi inspirado no personagem Sherlock Holmes, criado pelo escritor e médico Sir Arthur Conan Doyle.

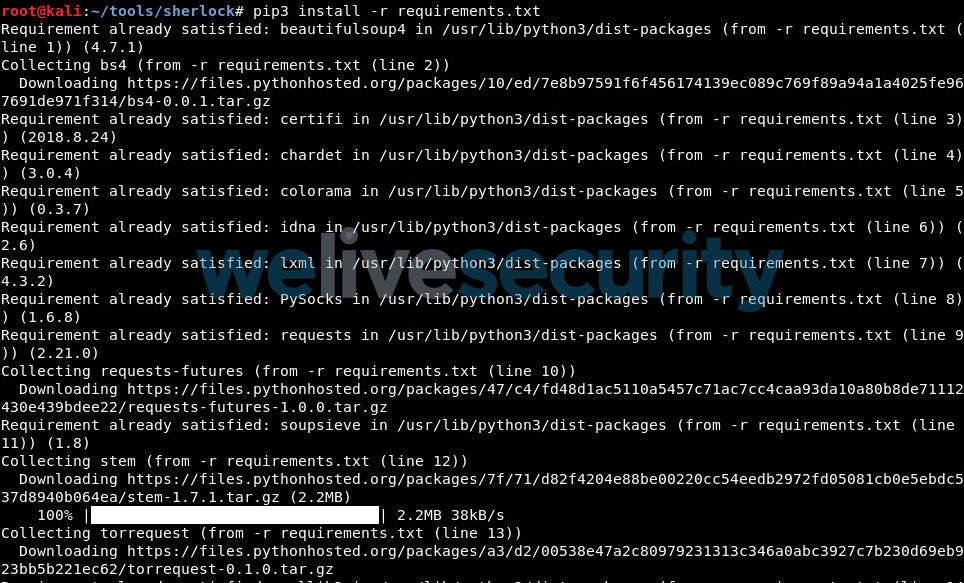

Por ser desenvolvido em Python, para que possa ser adequadamente utilizado, deve atender a alguns requisitos de instalação. Estes requisitos vêm descritos junto ao software.

A instalação

A instalação do Sherlock é bem simples, descreveremos abaixo os passos necessários para que a ferramenta esteja pronta para ser utilizada.

Observação: Por ser uma ferramenta que roda em Python 3, qualquer sistema operacional que possua o Python 3 e que atenda aos requisitos de instalação poderá fazer uso da ferramenta. O sistema operacional base que utilizaremos em nosso exemplo será o Linux.

#1 O primeiro ponto é baixar a última versão disponível do software diretamente em seu repositório.

#2 Entrar no diretório copiado e fazer a instalação dos requisitos.

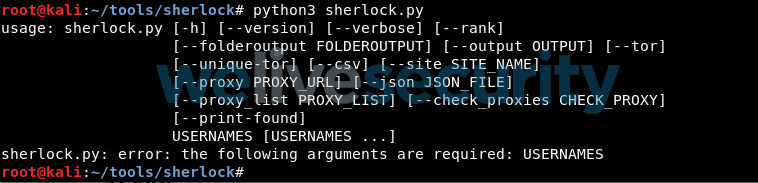

#3 Após a instalação dos requisitos, a ferramenta estará pronta, a utilização dela sem nenhum nome de usuário para ser pesquisado fará com que todas as opções da ferramenta sejam exibidas.

Como utilizar

Existem algumas opções disponíveis no programa para acrescentar ou adequar funcionalidades em sua utilização. Confira a descrição de algumas delas:

--rank, -r

Apresenta os resultados exibindo primeiro os sites mais populares, segundo o ranking global Alexa.com

--folderoutput NOME_PASTA, -fo NOME_PASTA

Caso esteja pesquisando múltiplos usuários, as informações serão salvas na pasta escolhida.

--output NOME_ARQUIVO, -o NOME_ARQUIVO

Se estiver buscando apenas um usuário, todas as informações serão salvas em um arquivo com o nome escolhido.

--print-found

Exibe apenas os resultados dos sites em que o usuário foi encontrado

Abaixo temos o exemplo de pesquisa do usuário “username”, com a opção --rank para que os sites mais populares sejam exibidos primeiro.

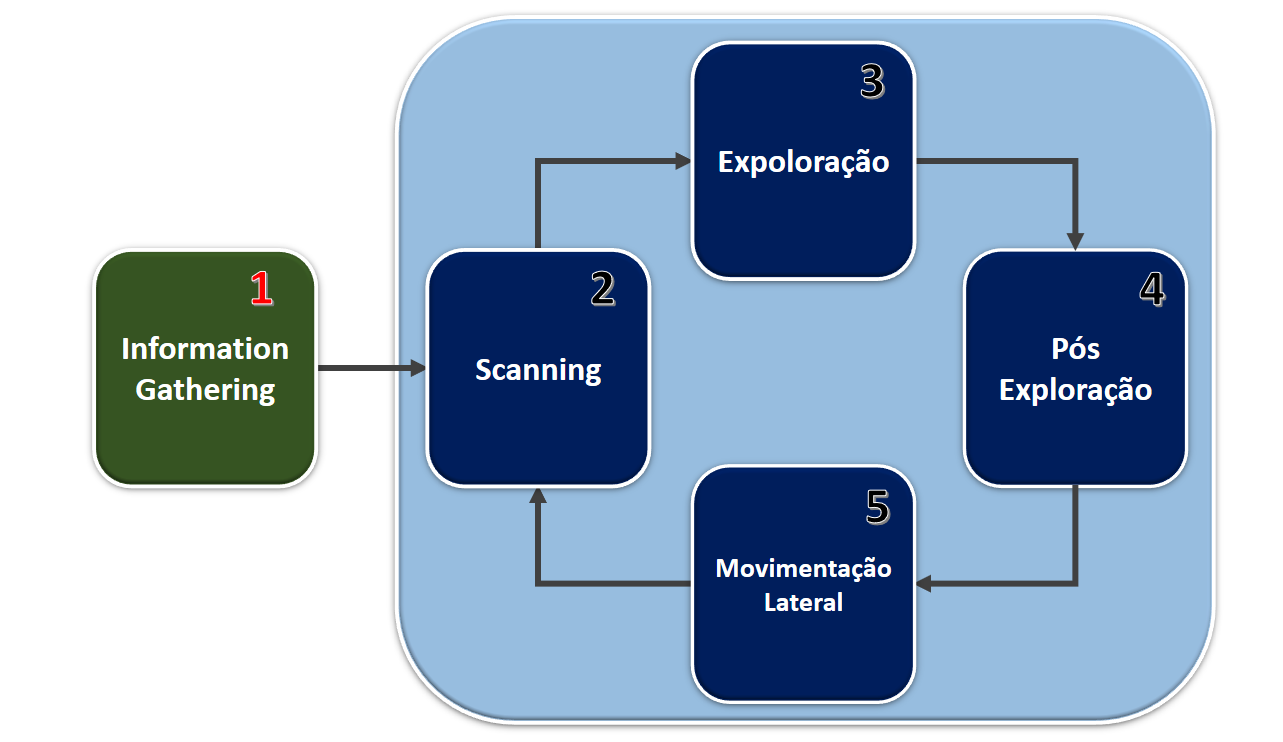

As fases de um ataque e a utilização do Sherlock

Os cibercriminosos que visam comprometer ambientes, sejam eles corporativos ou domésticos, normalmente seguem uma metodologia básica para suas ações que divide o ataque em fases. Há diversas variações desse processo e listaremos abaixo um exemplo desta estrutura.

O Sherlock atua principalmente na primeira etapa da estrutura demonstrada.

A fase de coleta de informações é importantíssima em um ataque e, fazendo um bom levantamento de informações, é possível que os criminosos possam ser mais efetivos no contato com as empresas.

Vamos para o seguinte exemplo: uma pessoa que se chama Fulano Despreocupado trabalha na Empresa Alvo S/A, mas o atacante ainda não sabe desta informação.

Tendo apenas o nome completo do senhor Fulano, o atacante faz algumas combinações de nomes como: fdespreocupado, f.despreocupado, fulanodespreocupado, fulano.despreocupado, fulano_despreocupado

Pesquisando estas variações no Sherlock, o atacante descobre que há contas do Fulano criadas em diversos sites, entre eles Youtube, Instagram e Ebay.

No Youtube, o atacante descobre que a vítima gosta de determinado tipo de música e de uma série famosa; no instagram ele vê fotos recentes da vítima com um crachá da empresa em que trabalha, em um almoço próximo a empresa; no Ebay ele vê vários móveis anunciados pelo fulano e na descrição dos itens está a revelação de que ele se mudou para outro apartamento e comprará móveis novos.

Apenas com esses três sites os atacantes tem diversas possibilidades de ataque a vítima e agora também a empresa, podendo enviar phishings se passando por um comprador do eEbay ou, talvez, um email forjado com um suposto arquivo importante que deve ser aberto para que uma dívida não seja feita em nome da vítima.

A forma que os criminosos podem usar para se aproximar de suas vítimas não é tão relevante, pois isso pode variar muito, o mais importante é saber como se comportar frente a qualquer contato.

Como se proteger

Não há uma forma de impedir que pessoas, sejam criminosos ou apenas alguém que procura por informações, de validar se há um cadastro em nome de determinado usuário em um site por que isso já faz parte do processo de validação de criação de um usuário.

O que pode ser feito, neste caso, é manter uma boa postura para evitar que eventuais enganos sejam bem sucedidos. Abaixo listaremos algumas dicas para evitar que criminosos sejam bem sucedidos nesse tipo de ataque:

- Fique atento aos e-mails que contenham procedimentos: Clique aqui e ganhe uma viagem, baixe esse arquivo para não ficar com o nome sujo, visite nosso site e tenha 95% de desconto. E-mails deste tipo costumam ter ameaças vinculadas a eles. Sempre verifique o e-mail de origem da mensagem e os eventuais links exibidos nela.

- Evite expôr um diário online sobre sua vida: Postar diariamente em redes sociais ou onde quer que seja atividades como: estou chegando ao trabalho, estou indo almoçar no restaurante de sempre, publicar fotos com o crachá da empresa... tudo isso é um prato cheio de informação para os criminosos e permite que eles tenham acesso a você tanto no mundo digital como no real.

- Tenha senhas fortes: No trabalho e em suas contas pessoais. Caso queira informações sobre como compor uma senha robusta, acesse nossa outra publicação destinada a falar sobre o assunto clicando aqui.

- Utilize recursos de segurança e mantenha-os ativos: Muitas contas já permitem a autenticação de dois fatores, essa camada adicional de segurança evita que criminosos tenham acesso as contas. Além disso, sempre que possível, mantenha soluções de segurança ativas pois, caso alguma ameaça tente se instalar inadvertidamente, estas soluções podem barrá-las.

- Mantenha todos os softwares atualizados: Tanto o sistema operacional quanto os softwares instalados no computador ou smartphone precisam ser constantemente atualizados para que recebam correções, melhorias em suas funcionalidades e, principalmente, atualizações de segurança.