A Engenharia Social está presente nos ataques digitais e também fora deles há muito, muito tempo. A utilização dessa técnica para ataques digitais é muito significativa e se bem utilizada aumentam as chances dos atacantes terem sucesso em comprometer suas vítimas. Tudo isso porque essa a Engenharia Social se aproveita de um fator considerado por alguns como o elo mais fraco da corrente de segurança da informação, as pessoas.

Aos que ainda não estão familiarizados, Engenharia Social refere-se a conduzir as ações de uma pessoa para que ela faça algo do interesse do atacante.

Existem algumas formas de praticar Engenharia Social, mas em linhas gerais, é possível dividir este tipo de ataque em três metodologias principais:

#Phishing

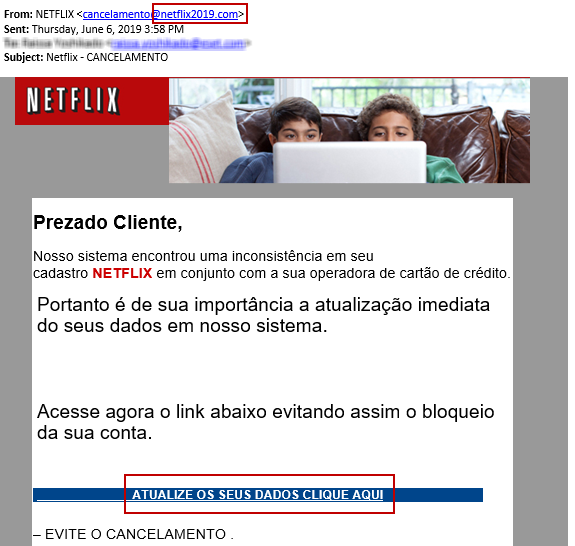

Muito utilizado em ciberataques, consiste em enviar um e-mail com características que o tornem muito parecido com um e-mail real. Estes e-mails normalmente contém instruções que conduzem a vítima a baixar um malware ou a responder a mensagem com dados preciosos para o atacante.

Em nosso exemplo, um e-mail se passando pela Netflix, a mensagem foi enviada a vítima incitando-a a clicar no link para evitar o cancelamento de sua assinatura devido as informações cadastrais conflitantes com a operadora de cartão de crédito.

#Vishing

Uma abreviação de Voice Phishing. É uma técnica similar ao Phishing, mas usa o telefone para obter as informações que o atacante tem interesse. Pode ou não incluir ferramentas que mascarem a informação de origem da chamada telefônica.

#Impersonation

É a prática que leva o atacante a se passar por outra pessoa com o objetivo de obter informações, ter acesso a lugares restritos, áreas e departamentos de empresas ou a computadores.

Dentre os ataques que citamos, o Phishing é o tipo de ataque com uma maior quantidade de recursos tecnológicos envolvidos, mas nem são tantos recursos assim. Os outros dois ataques lidam basicamente com pessoas e a forma como elas interagem entre si.

Confira exemplos

Como o Phishing é um tipo de ataque que costuma ser mais familiar a todos, daremos exemplos de Vishing e Impersonation para que fique mais claro onde estes ataques podem ocorrer e como algumas vezes eles parecem inofensivos.

Vishing:

O criminoso liga para a vítima pouco antes das 18 horas, “Boa tarde Senhor Fulano, eu sou a Ciclana do Banco Security, estamos fazendo uma validação de dados cadastrais, o senhor poderia me informar seu CPF, e-mail, data de nascimento e endereço de residência? ”. Para não ter dores de cabeça com o banco, o senhor Fulano passa todos os dados necessários para que diversos tipos de fraude, financeiras e digitais, sejam possíveis.

Impersonation #1:

Criminosos coletaram informações sobre uma empresa situada no 4º andar de um prédio comercial no centro de uma grande cidade. Precisam acessar o local fisicamente para conseguir colocar um dispositivo que coletará dados da rede e permitirá que os criminosos tenham acesso remoto. Por conhecerem a rotina sabem que na hora do almoço de sexta-feira frequentemente a empresa recebe entrega de comida para o almoço. Um dos criminosos se disfarça de entregador de delivery e consegue ter acesso ao prédio sem qualquer verificação. Chegando ao andar vê que a porta está aberta sem nenhum tipo de tranca, ele entra, posiciona o dispositivo em local estratégico sem que os funcionários se deem conta, pois estão tentando descobrir quem pediu a comida. Missão cumprida.

Por mais que o exemplo soe um tanto quanto James Bond, ele é muito verossímil. Uniformes de diversas empresas podem ser encontrados com facilidade na internet, ou em último caso podem ser produzidos, pois nada mais são do que roupas com cores específicas com algo estampado ou bordado.

Impersonation #2:

Neste exemplo, os criminosos querem juntar informações sobre funcionários de uma determinada empresa. Perto do horário de saída deles os criminosos se posicionam próximos aos principais meios de deslocamento coletivo, como ponto de ônibus ou portas de metro, vestem roupas de alguma empresa de telefonia, TV a cabo ou até mesmo do Greenpeace e começam a fazer as entrevistas, coletando basicamente tudo que um ataque necessita, informações o suficiente para compor listas de senhas mais eficientes, detalhes da rotina dos funcionários, cargos interessantes para ações criminosas como sequestros por exemplo.

Basicamente essas técnicas podem ser usadas para diversos fins, e não apenas para cometer crimes digitais. E é uma das formas mais efetivas utilizadas pelos criminosos para ter sucesso em suas ações, pois as pessoas tendem a confiar em símbolos de autoridade, como marcas, uniformes, enfim, tudo que desperte a confiança das vítimas é utilizado pelos criminosos.

Falamos das três principais ramificações da Engenharia Social, mas não podemos deixar de mencionar o Shoulder Surfing (mesmo não sendo uma das vertentes principais).

Apesar do nome, com certeza, você já está familiarizado com esta técnica, que nada mais é do que o criminoso olhar por sobre os ombros, ou por qualquer ângulo que o permita ver a informação que deseja.

Os criminosos costumam utilizar essa técnica simples para ver os dados digitados num caixa eletrônico de banco antes de se apropriar do cartão de suas vítimas, por exemplo. Em ambientes corporativos é mais presente quando os criminosos observam suas vítimas digitando a senha de rede ou uma chave usada para abertura de um arquivo criptografado.

Como se proteger

Como se proteger de ataques que quase não usam recursos tecnológicos? Bem, na verdade a resposta é bem simples, desconfiando. Daremos algumas dicas de postura que auxiliarão a evitar que os criminosos tenham sucesso nesses tipos de ataque.

- Proteger-se de Phishing é razoavelmente fácil, caso você esteja atento. Além de desconfiar de todo e-mail que pareça fora dos padrões por ser muito bom, como uma promoção incrível que deixe produtos caros quase de graça, ou muito ruim como uma dívida exorbitante que surgiu do nada, há características nos phishings que os atacantes não conseguem mudar, como por exemplo o endereço real de origem. Se você receber um e-mail que diz ser do seu banco e o e-mail de quem te enviou for qualquercoisa@xuayausik.com certamente não é seu banco falando com você. Outra característica que torna os Phishing passíveis de serem identificados são os links, eles nunca irão levar você ao site oficial da empresa que estão fingindo ser, serão sempre para locais diversos da internet.

- Para se proteger de Vishing é necessário resistir, pois o ímpeto do ser humano é ajudar e evitar conflitos. Ao receber ligações no trabalho ou em casa, de quem quer que seja, desconfie de quem está falando com você. Se receber ligações de uma empresa pedindo para que confirme os dados, peça que eles citem os dados que já tem e você apenas completa as informações. Caso seja exigido que você fale, talvez isso já possa ser considerado como um sinal de que se trata de um golpe, neste caso uma boa alternativa é pedir que lhe passem um telefone para que você possa confirmar se se trata realmente da empresa. Após pesquisa e confirmação, caso seja realmente necessário a atualização dos dados, ligue e atualize.

- Criminosos que assumem uma identidade falsa comumente não são descobertos, mesmo que não tenham posse de documentos que a comprovem que são quem estão dizendo ser. Isso acontece por que para serem descobertos é necessário que as pessoas iniciem um conflito com ele, questionando a suposta verdade que eles estão apresentando. Apesar deste tipo de ataque ser mais comum entre responsáveis por segurança física, como agentes de segurança patrimonial, ela pode ser observada em diversas esferas. Quem nunca ouviu falar da frase “Você sabe com quem você está falando?”, não é mesmo?!. Boa parte das vezes é apenas um blefe e confrontar a verdade apresentada costuma fazer com que o criminoso desista de seu intento. Caso tenha dúvidas sobre alguém ser realmente quem ele diz ser, faça como na recomendação anterior, consiga formas de comprovar a autenticidade do que é apresentado.

- Evitar que senhas e informações pessoais sejam coletadas por meio de observação é bem simples, basta adotar uma postura adequada. Em filas de banco, fique atento a pessoas próximas e procure proteger o teclado com a mão livre, isso serve também para digitar a senha do cartão em lojas ou restaurantes. Em ambiente corporativo peça que as pessoas não fiquem tão próximas para a digitação da informação ou evite digitá-la quando houverem pessoas muito próximas. Medidas simples costumam ser muito eficientes para impedir ataques.