O PureBlood é um framework criado principalmente para pentesting e bug hunting que conta com diversos recursos. Fácil de instalar e muito intuitivo para o usuário, possui ferramentas para varredura de portas e busca de painéis de administração, além de uma ferramenta de SQL Injection para testar vulnerabilidades.

Neste post, veremos passo a passo como instalar o PureBlood e como executar os primeiros comandos para mostrar os recursos de análise oferecidos pela ferramenta.

Antes de iniciar a instalação, é importante ter em conta que existem alguns aplicativos que precisam ser instalados anteriormente para que o PureBlood possa funcionar de forma adequada, como: colorama, requests, python-whois, dnspython, bs4, shodan.

Uma vez que os pré-requisitos estejam instalados, a instalação do framework é feita facilmente com qualquer versão do Pyhton executando os seguintes comandos de forma sequencial:

- $ git clone https://github.com/cr4shcod3/pureblood

- $ cd pureblood

- $ pip install -r requirements.txt

Depois da instalação, acessamos o framework executando apenas o seguinte comando:

- python pureblood.py

Aqui encontraremos a seguinte tela:

No menu inicial escolhemos as atividades que vamos realizar, selecionando entre: busca de informações ou testes de penetração, realização de ataques em um site ou geração de páginas (para substituir a que for atacada), senhas, entre outras opções.

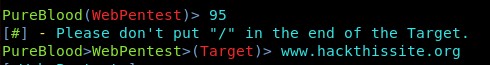

Para a avaliação do framework, usaremos o portal www.hackthissite.org como plataforma de ataque; uma opção muito boa para fazer testes ou iniciar em ethical hacking, já que se trata de um site no qual podemos realizar diferentes testes de penetração ou busca de informações de forma legal.

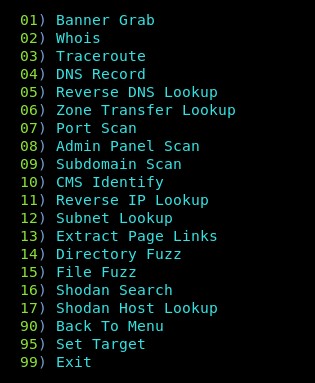

Voltando ao framework, para testar as opções de pentesting, acessamos o menu 01 e encontramos a seguinte tela.

Opções do menu 01.

A primeira coisa que devemos fazer neste caso é escolher nosso "target" na opção 95.

Opção 95 - Set Target.

Uma vez que indicamos o site em que queremos procurar falhas, a ferramenta retorna ao menu de opções para pentesting e busca de informações. Neste momento, basta selecionar um dos módulos disponíveis para que esta ação seja executada sobre o target selecionado.

Para realizar algumas amostras dos recursos do framework, testamos alguns dos módulos e analisamos os resultados.

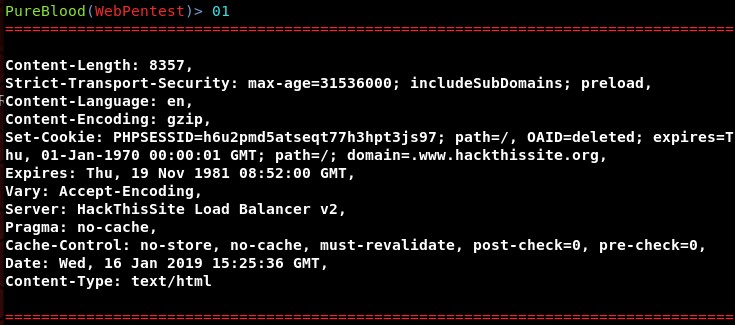

Banner grabbing (opção 01) é a forma que o framework oferece para saber qual infraestrutura ou sistema está por trás de um aplicativo ou serviço web. Em outras palavras, está fortemente relacionado com a fingerprinting para detectar o sistema operacional.

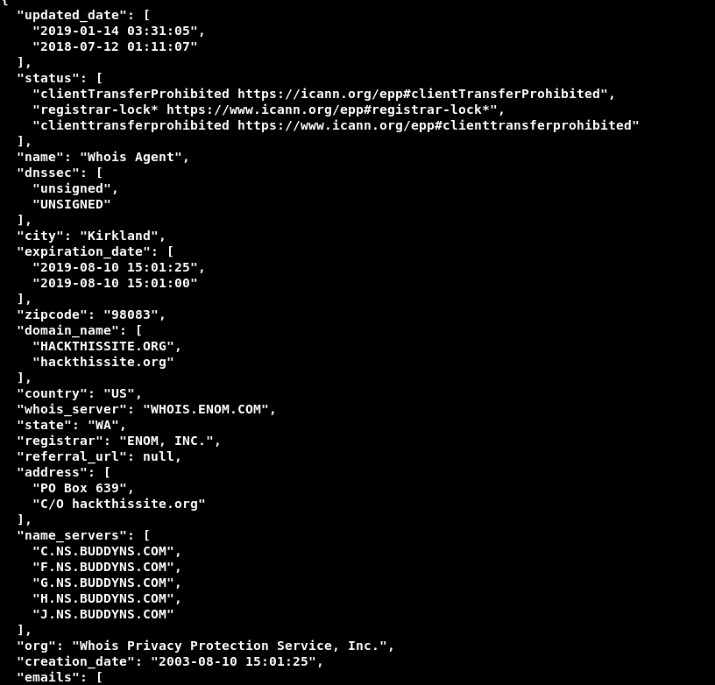

Com o módulo Whois, podemos acessar as informações básicas oferecidas pelo banco de dados público Whois, como quando o site foi registrado ou o nome do registrante com algumas informações pessoais, como o e-mail (neste caso, vemos que eles usaram o serviço de proteção extra do registrado, portanto, não aparece).

Módulo Whois. Opção 02.

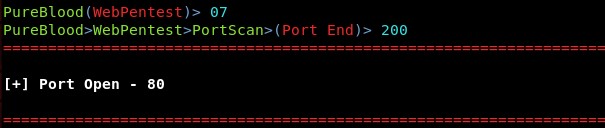

O módulo de varredura de porta é particularmente útil para verificar quais portas estão abertas na máquina atacada. E a partir de quais portas são encontradas, é possível determinar se há outros aplicativos em execução. No momento da execução do módulo, indicamos até que porta queremos que seja escaneada (200 neste caso). Como podemos verificar no resultado, vemos que a porta 80 (normalmente servidor web) está aberta.

Saída mostrada pelo módulo depois de executá-lo.

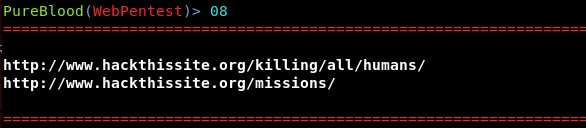

Por fim, com o módulo de pesquisa de painéis de administração, os links para as páginas do site atacado são pesquisados automaticamente para encontrar algo parecido com um painel de administração. O módulo buscará links nos quais possa encontrar (se tivermos sorte) formulários de acesso ao backend do site.

Módulo de varredura dos painéis de administração.

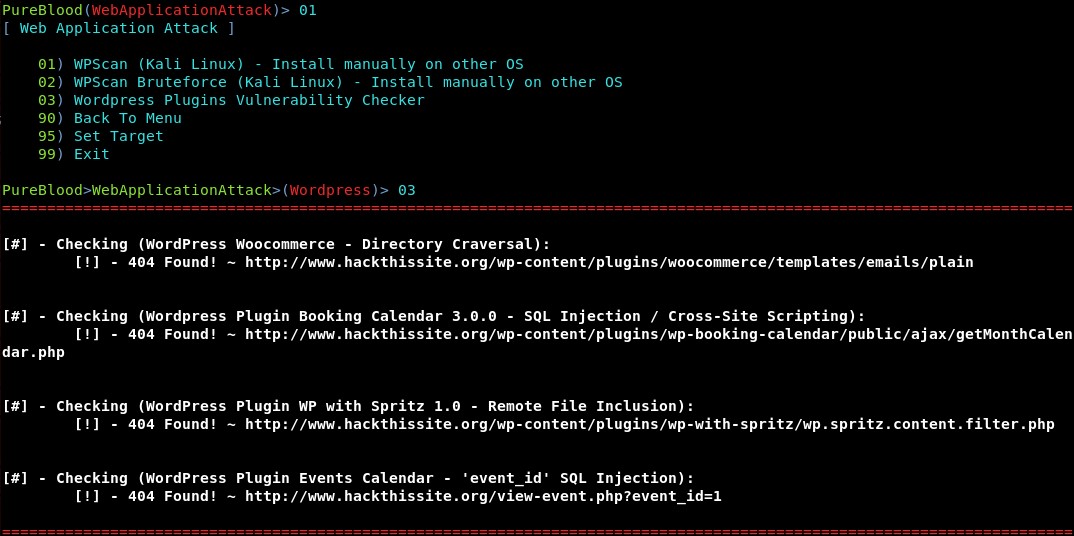

Ao verificar as ferramentas oferecidas pela estrutura para testar vulnerabilidades em sites, o que corresponde à opção 02 do menu principal, encontraremos um primeiro menu em que é possível escolher novamente o TARGET como primeiro passo. Em seguida, escolhemos entre: ferramentas para sites do WordPress ou testamos vulnerabilidades de SQL Injection. Por exemplo, se a opção for verificar vulnerabilidades no WordPress, o módulo verificará automaticamente se os plug-ins com vulnerabilidades conhecidas foram instalados e nos informará se eles estão ativos ou não no site verificado.

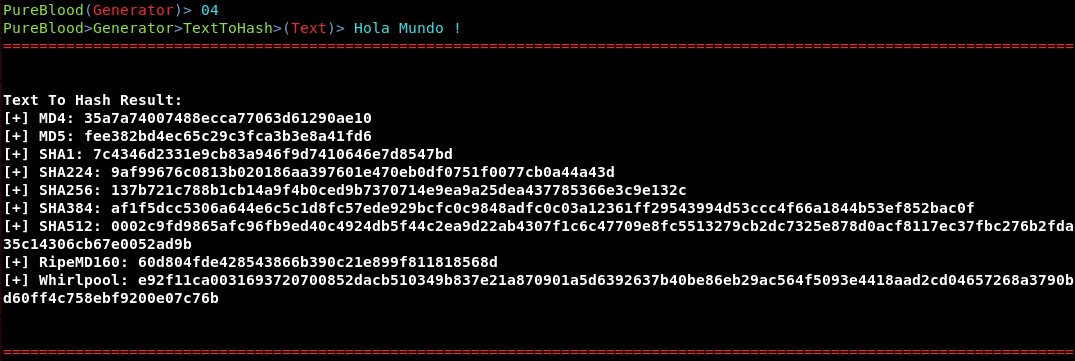

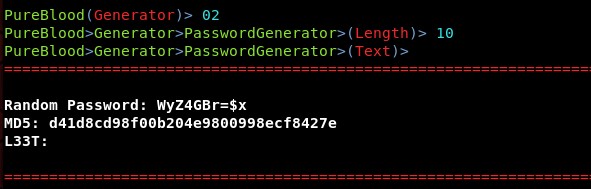

Para finalizar nossa análise da nova versão deste framework, mostraremos alguns dos módulos do menu GENERATOR, nos quais existem opções para criar páginas web de forma automatizada, gerar senhas, calcular senhas wi-fi ou transformar textos em hash.

Por exemplo, o módulo "Password Generator" permite gerar senhas completamente aleatórias com base no número de caracteres que precisamos para esse processo.

No caso do módulo "Text to Hash", você pode obter diferentes hashes da mesma sequência de caracteres.

Depois de tudo isso, acredito que podemos ter uma visão geral sobre os principais módulos oferecidos pelo framework PureBlood, bem como seu uso e suas saídas. Agora é com você!

Lembre-se que, antes de realizar qualquer prova, é melhor gerar o espaço de teste, seja em uma máquina virtual, em um segundo computador ou em locais de teste específicos para isso; como o que vimos neste artigo. É importante ter em conta que você não deve executar testes de penetração em locais ou dispositivos sem autorização prévia, já que isso pode ser considerado como uma ação ilegal, dependendo do país em que esteja.