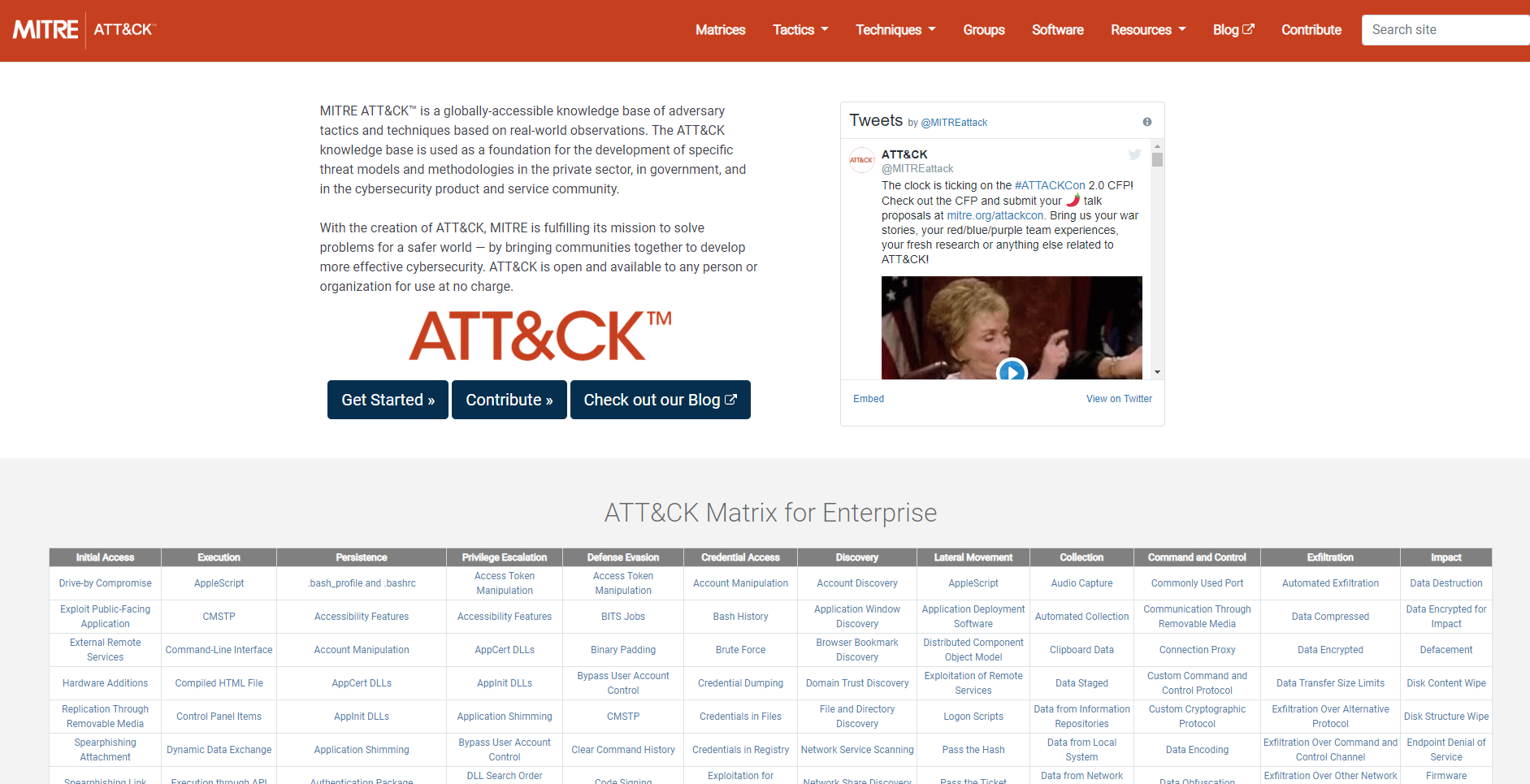

MITRE é uma empresa não governamental fundada em 1958, cuja missão é tentar resolver problemas com o objetivo de contribuir para a construção de um mundo mais seguro. Neste post, vamos analisar o framework MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge), uma plataforma que organiza e categoriza os diversos tipos de ataques, ameaças e procedimentos realizados pelos diferentes atacantes no mundo digital e que permite a identificação de vulnerabilidades em sistemas computacionais.

Todas as informações coletadas (em tempo real) sobre os diversos ataques estão divididas em matrizes diferentes, como aquelas orientadas a empresas, dispositivos móveis ou técnicas de pré-ataque. Localizadas na página principal, a primeira matriz que vemos é a empresarial, onde podemos encontrar as seguintes categorias (ou táticas):

- Acesso inicial

- Execução

- Persistência

- Escalação de privilégios

- Evasão de defesa

- Acesso a credenciais

- Descoberta

- Movimento lateral

- Recoleção

- Comando e controle

- Exfiltração

- Impacto

Por sua vez, cada uma dessas categorias está dividida em subcategorias (ou técnicas) específicas para cada tipo de ataque, dentro das quais é possível encontrar detalhes sobre a técnica, exemplos, referências (quais plataformas podem atacar, datas nas quais foi detectado ou usado, etc.) e sugestões para mitigação e detecção da ameaça.

Por exemplo, dentro do "Initial Access" (Acesso Inicial) se encontra o Spearphishing Link. Neste espaço, encontraremos a explicação do que significa este método de acesso inicial, que consiste no uso de técnicas de engenharia social direcionadas - geralmente por e-mail - para capturar uma vítima com uma mensagem enganosa, seja através de um serviço, uma oferta atraente ou uma ameaça em particular. Mas, além disso, o interessante sobre a plataforma MITRE é que 18 casos diferentes podem ser observados para esta seção (isso evolui ao longo do tempo, já que novos relatórios podem ser constantemente incorporados), com suas respectivas explicações, assim como as recomendações de como mitigar esses ataques e quais técnicas de detecção são necessárias para evitá-los.

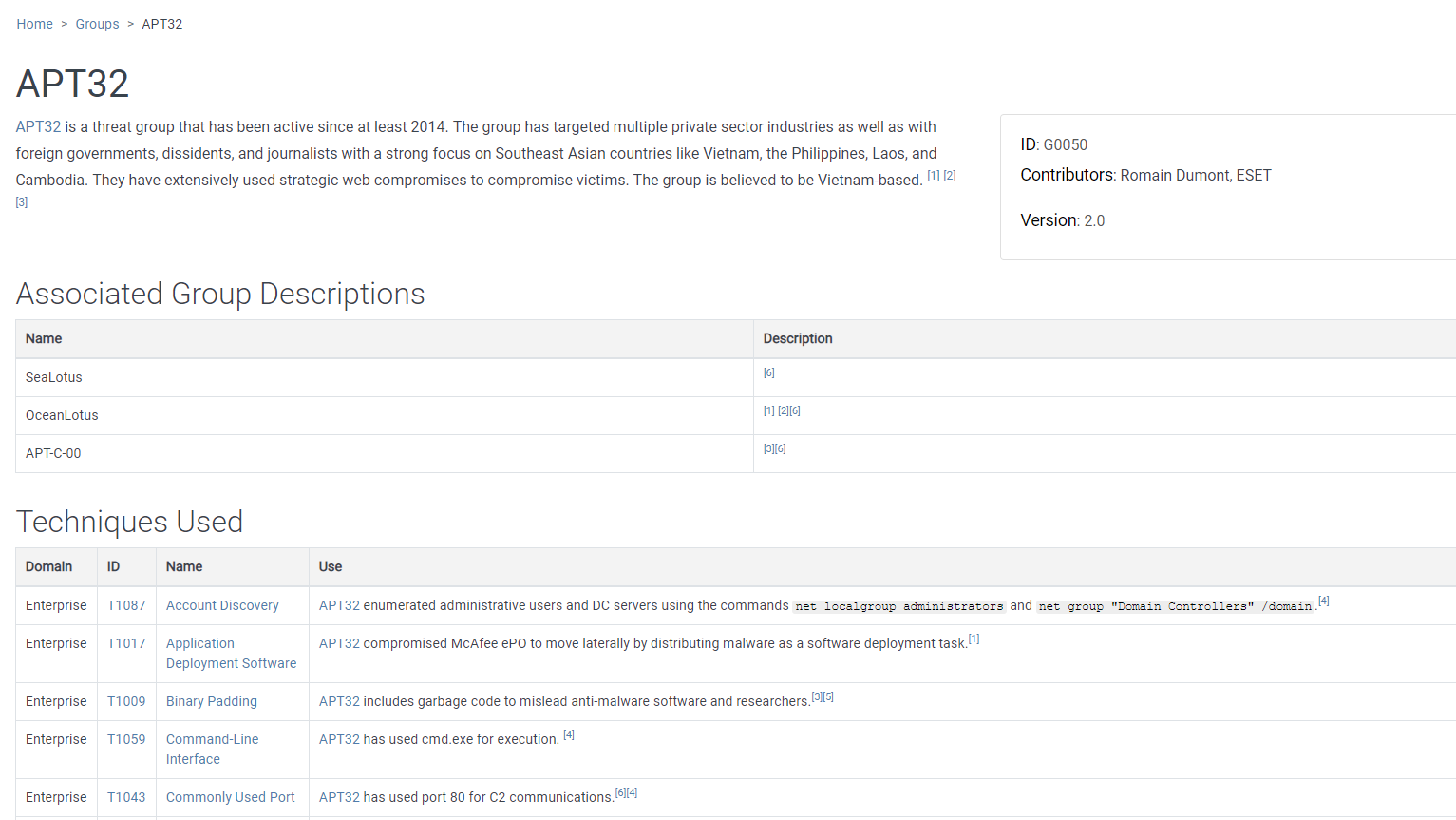

Se uma determinada amostra for escolhida, encontraremos a descrição dela, quem foi o usuário que a adicionou à plataforma, a quais grupos ela pode ser associada e a lista de técnicas realizadas por esse tipo de ataque.

Descrição do "spearphishing link" dentro das técnicas usadas para o acesso inicial e exemplos de grupos que usam esta técnica, bem como informações complementares sobre o grupo e seus antecedentes.

Como você pode ver, esta plataforma cobre todas as informações necessárias para analisar todos os estágios de um ataque, desde o reconhecimento do alvo, montagem do ataque, métodos de entrega, exploração de vulnerabilidades, instalação do ataque, para finalmente ter controle e persistência sobre o alvo.

Assim como outras ferramentas, esse tipo de repositório não incentiva nem procura ajudar os cibercriminosos; pelo contrário, eles são muito úteis para que equipes de resposta a incidentes, pesquisadores ou profissionais de segurança da informação possam cumprir a premissa de estar constantemente atualizados e atentos a novas técnicas de ataque e, portanto, a prevenção dos mesmos.

Do ponto de vista puramente comercial, é muito útil criar um mapa do sistema de defesa da empresa. Embora os compartimentos dos atacantes sejam descritos, as empresas, e neste ponto os responsáveis por planejar os mecanismos de segurança, podem planejar levando em conta os possíveis cenários e capacitar todo o pessoal envolvido nos casos que forem necessários.

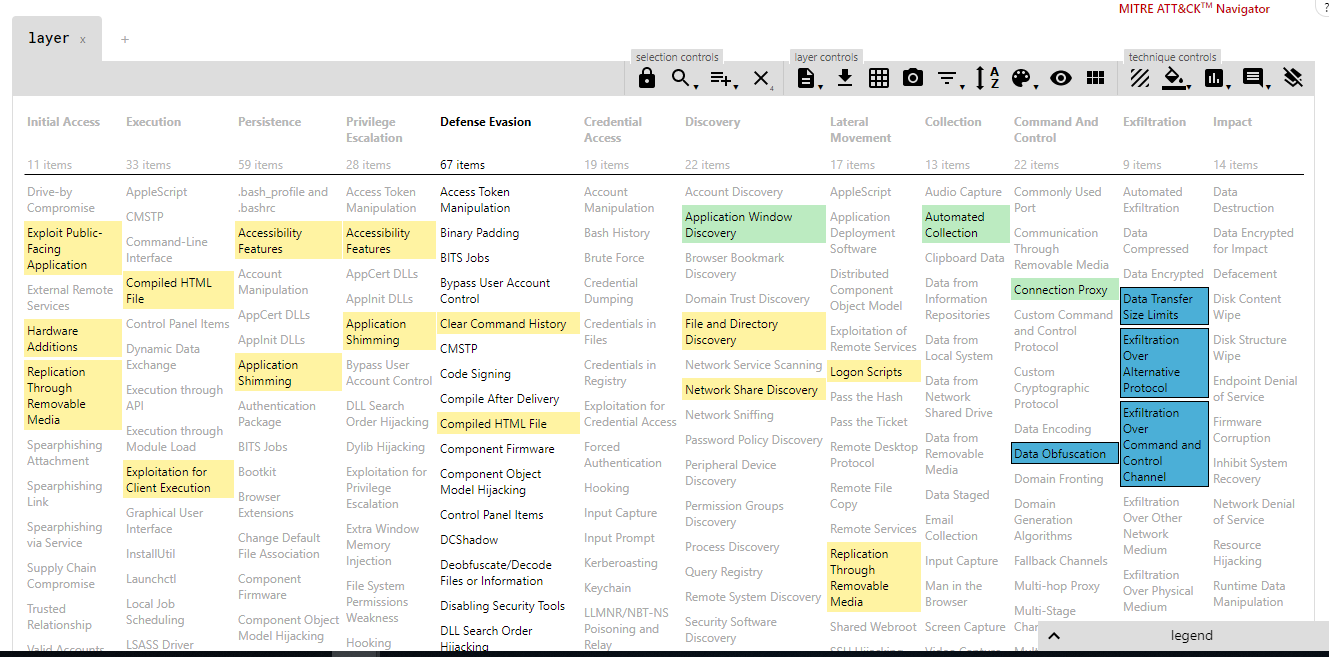

O ATT&CK também pode ser útil para a inteligência sobre ameaças, pois permite descrever comportamentos adversos de maneira padrão. Os agentes podem ser rastreados e associados às técnicas e táticas do ATT&CK que utilizam. Isso fornece um mapa para os defensores se aplicarem contra seus controles operacionais, a fim de identificar onde estão os pontos fracos e fortes contra alguns agentes. Criar entradas do navegador MITRE ATT&CK para agentes específicos é uma boa maneira de visualizar os pontos fortes e fracos do ambiente em relação a esses agentes ou grupos. O ATT&CK também está disponível como um feed STIX e TAXII 2.0, o que facilita sua ingestão em ferramentas existentes que suportam essas tecnologias.

O ATT&CK fornece detalhes sobre uma grande quantidade de agentes e grupos, inclusive as técnicas e ferramentas que utilizam com base em relatórios de código aberto.

Além disso, existem ferramentas que fornecem mecanismos para testar este tipo de técnicas em ambientes controlados e que já estão alinhadas com o ATT&CK. Exemplos disso são, por exemplo, dentro das empresas Verodin, SafeBreach e AttackIQ, que fornecem a capacidade de realizar uma simulação. Existem algumas opções de código aberto, como MITRE Caldera, Uber Metta, Red Team Automation (RTA) do Endgame ou Atomic Red Team da Red Canary, para citar algumas, que permitem simulações adversas e que também estão alinhadas com a ATT&CK. Como sempre, um cuidado extremo deve ser tomado ao executar este tipo de simulação em redes de produção, onde o escopo de possíveis ramificações não é completamente conhecido. Recomenda-se sempre trabalhar em ambientes controlados e o mais separado de redes com equipamentos em produção com dados reais da empresa.

Para finalizar, mencionamos que dentro das ferramentas e recursos disponíveis na plataforma está o navegador da matriz, que, online ou baixado para um uso mais estável e duradouro, pode ser usado para categorizar os testes realizados sobre os sistemas internos e os resultados que foram dados ou que estão faltando, dando prioridade por cores, entre outras ferramentas possíveis.

Visualização do navegador MITRE ATT&CK e as possibilidades de categorizar e ordenar testes realizados e seus resultados.

Resumindo, MITRE ATT&CK, juntamente com suas ferramentas, possui recursos adicionais para complementar qualquer estratégia de segurança diantes de tantos vetores de ataque que surgem dia a dia.