No final de janeiro de 2018, os cibercriminosos por trás do ransomware GandCrab começaram a promocionar o malware e, em pouco tempo, a ameaça se classificou entre as 5 famílias de ransomware mais detectadas na América Latina, atingindo níveis semelhantes aos do WannaCry e/ou Crysis - embora com a peculiaridade de também ser um malware que recebeu uma grande quantidade de atualizações em um curto período de tempo. No entanto, após cerca de um ano e meio de atividade, seus operadores comunicaram que irão desativar essa família de ransomware.

É importante ressaltar que o GandCrab foi distribuído até agora como um serviço (RaaS): os operadores dessa família de ransomware ofereciam aos interessadas a possibilidade de participar de um "programa de parceiros" e dividir os lucros.

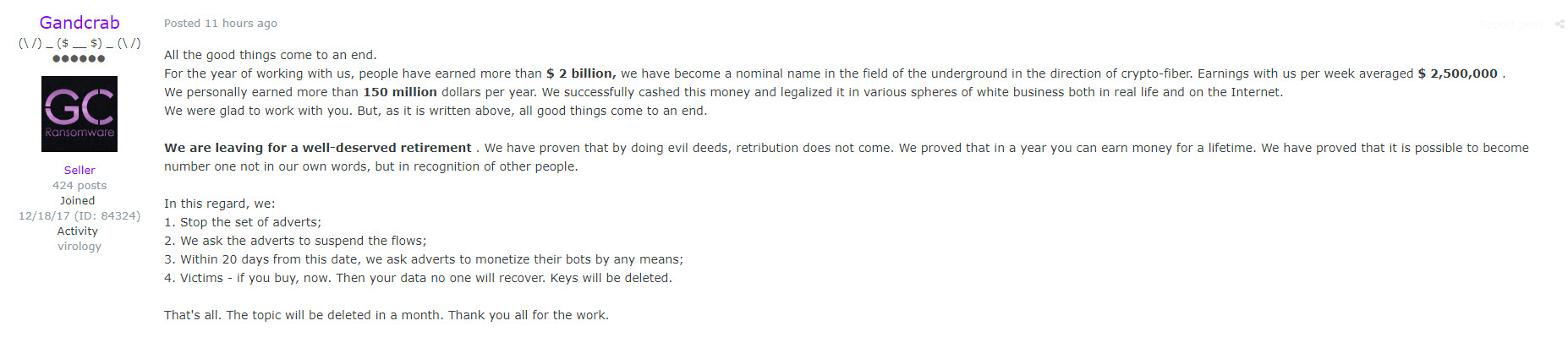

Embora, como pode ser visto na imagem compartilhada pelo pesquisador de segurança Damian, os operadores do GandCrab afirmam que obtiveram lucros de mais de dois bilhões de dólares e uma média de dois milhões e meio por semana de suas vítimas, a veracidade dessas afirmações é algo impossível de confirmar - ainda mais considerando que o uso de brincadeiras irônicas é algo que caracterizou os desenvolvedores por trás dessa família de ransomware em comunicados e em outras instâncias de suas ações.

De qualquer forma, algo que podemos garantir é a ameça se posicionou rapidamente entre as famílias de ransomware com mais detecções na América Latina e, no mês de agosto de 2018, cinco países latino-americanos estavam entre os dez países com a maior parte das detecções registradas em todo o mundo. São eles: Peru (45,2%), México (38%), Equador (17,2%), Colômbia (9,9%) e Brasil (8,7%).

A propagação da ameaça ocorreu de diversas formas. Enquanto campanhas globais de spam foram detectadas distribuindo o GandCrab por e-mail, na América Latina, pelo menos durante os primeiros quatro meses, os operadores usaram técnicas de Engenharia Social para enganar as vítimas e se passar por uma atualização de fontes para o sistema operacional. No entanto, o salto nas detecções dessa família na região foi registrado meses depois, quando os cibercriminosos começaram a usar aplicativos para crackear diferentes tipos de programas, desde editores de texto ou multimídia a videogames, como vimos na primeira análise que realizamos sobre essa família.

No comunicado, publicado em um conhecido fórum de hacking, os desenvolvedores por trás desse ransomware disseram que pararam de promover o malware e pediram aos distribuidores que também parassem de propagá-lo em um prazo de até 20 dias após a publicação do anúncio. Além disso, eles alertam as vítimas que, se não pagarem o resgate agora para recuperar seus arquivos, ninguém poderá recuperá-los após esse período, já que as chaves serão excluídas.

O que muitas vezes ocorre é que, ao desativar uma ameaça (como um ransomware), os desenvolvedores publicam a chave mestra de forma pública. Isso nos permite criar ferramentas para descriptografar os arquivos que foram afetados por uma família em particular, como foi o caso da TeslaCryp, quando, graças ao fato de terem publicado a chave mestra, os pesquisadores da ESET conseguiram criar uma ferramenta de descriptografia para as vítimas do ransomware. No caso do GandCrab, ainda não sabemos o que vai acontecer. Embora os responsáveis por essa família tenham destacado que as chaves serão excluídas após o prazo divulgado, não sabemos se trata-se de um golpe para fazer com que as vítimas paguem o resgate das informações (uma prática que não é recomendada).