Há dois anos atrás, o exploit EternalBlue abriu as portas para o WannaCryptor (ou WannaCry), um dos piores surtos de ransomware da história. Desde esse incidente, tentativas de usar esse exploit tem sido algo que tem aumentado significativamente, com usuários sendo bombardeados por centenas e milhares de ataques todos os dias.

O exploit EternalBlue foi supostamente roubada da Agência Nacional de Segurança dos Estados Unidos (NSA), em 2016, e foi vazado, em 14 de abril de 2017, por um grupo conhecido como Shadow Brokers. O exploit aponta para uma vulnerabilidade na implementação do protocolo do Microsoft Message Server Block (SMB) através da porta 445. A falha foi divulgada de forma privada à Microsoft, que desenvolveu um patch que repara a vulnerabilidade mesmo antes do surto do WannaCryptor ocorrer em 2017. No entanto, apesar dos esforços, ainda existe um grande número de sistemas vulneráveis.

De acordo com dados extraídos do Shodan, existem atualmente cerca de um milhão de máquinas, operando de forma ativa, que usam o obsoleto protocolo SMB v1, expondo a porta à Internet de forma pública. A maioria desses dispositivos está nos Estados Unidos, no Japão e na Rússia.

Péssimas práticas de segurança e a ausência de patches instalados são a razão pela qual o uso mal-intencionado do exploit EternalBlue tem crescido continuamente desde o início de 2017, quando o mesmo foi vazado na Internet.

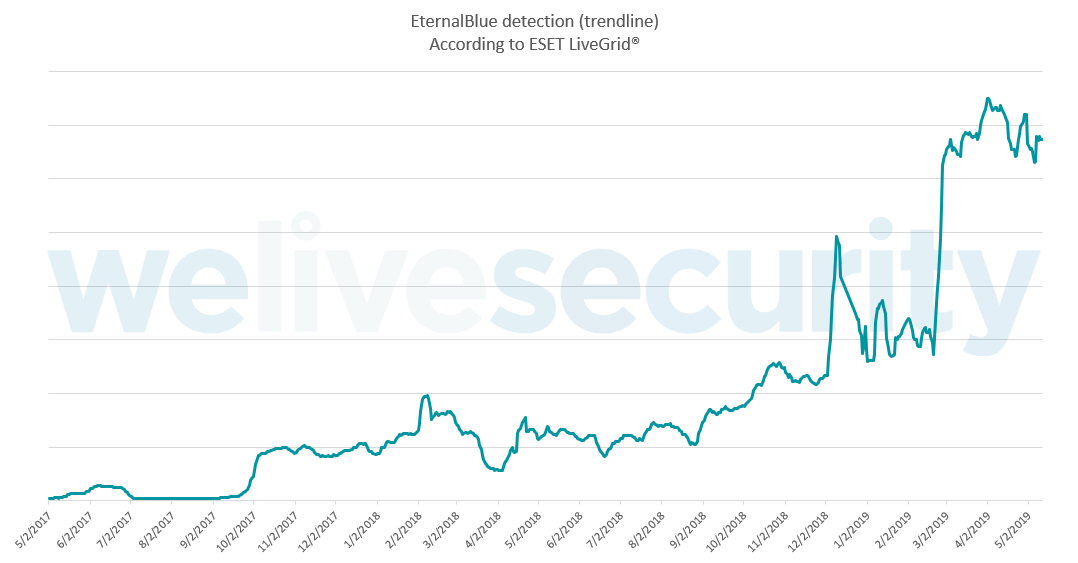

Com base na telemetria da ESET, as tentativas de ataque que envolvem o uso do EternalBlue estão atingindo picos históricos, com centenas de milhares de instâncias sendo bloqueadas diariamente, como pode ser visto na Figura 1.

Figura 1. Tendência das detecções do EternalBlue, de acordo com o ESET LiveGrid®.

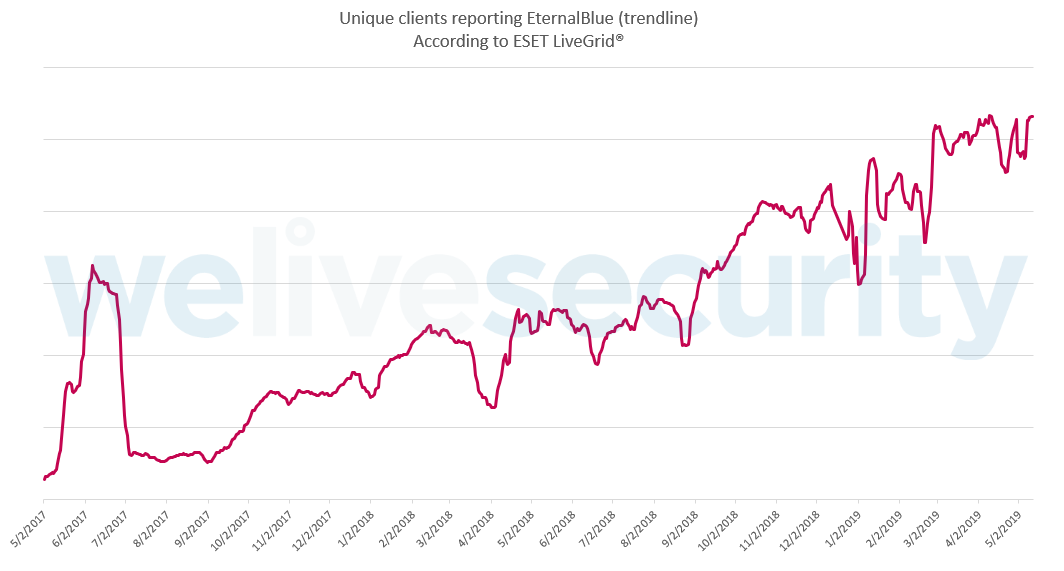

Uma tendência semelhante pode ser observada ao analisar o número de clientes únicos da ESET que relatam milhares de tentativas de uso do exploit diariamente, como pode ser visto na Figura 2.

Figura 2. Tendência de clientes únicos que relatam tentativas de ataque do exploit EternalBlue, de acordo com informações extraídas do ESET LiveGrid®.

Além do uso mal-intencionado, os números do EternalBlue podem estar crescendo como resultado de seu uso para fins de segurança interna. Apesar de ser uma das ferramentas maliciosas mais populares, esse exploit pode ser usado por departamentos de empresas de segurança como forma de identificar vulnerabilidades em redes corporativas.

O EternalBlue permitiu muitos ciberataques de alto perfil. Além do WannaCryptor, esse exploit possibilitou a campanha do Diskoder.C (também conhecido como Petya, NotPetya e ExPetya) e a campanha do ransomware BadRabbit em 2017. Além disso, personagens conhecidos no mundo da ciberespionagem como o grupo Sednit (conhecido como APT28, Fancy Bear e Sofacy) também usaram o EternalBlue contra redes Wi-Fi de hotéis.

Também foi detectado recentemente que o EternalBlue foi usado para propagar Trojans e malwares com o intuito de minerar criptomoedas na China - sendo novamente usado na função para a qual foi originalmente projetado, mesmo antes do surto do WannaCryptor - e foi anunciado por hackers black hat (chapéu preto) como um mecanismo de propagação para um novo ransomware como um serviço chamado Yatron.

O EternalBlue e todos os ciberataques que o envolvem são um ótimo exemplo para mostrar a importância do lançamento e da instalação de patches de segurança em um período de tempo adequado. Além disso, enfatiza a necessidade de contar com soluções de segurança confiáveis e que implementem várias camadas - isso faz com que seja possível interromper o payload malicioso e realizar a proteção contra mecanismos em segundo plano.