Em fevereiro, noticiamos a descoberta da vulnerabilidade do WinRAR que afetava todas as versões existentes anteriores a 5.70. Pouco tempo depois, uma campanha de malware se aproveitou desta vulnerabilidade para infectar os computadores das vítimas que ainda não tinham feito a atualização. E a história não parou por aí, no domingo (17), pesquisadores da 360 Threat Intelligence Center identificaram uma campanha que se aproveita desta falha do WinRAR para propagar um ransomware.

Entenda o que é o WinRAR, como os atacantes exploram essa vulnerabilidade descoberta e como estão se aproveitando desse cenário para propagar ransomware. Estas informações te ajudarão a estar protegido contra esse tipo de ameaça.

Sobre o WinRAR

O WinRAR é um compactador de arquivos lançado no ano de 1995. Ele consegue executar a compactação/descompactação de diversos arquivos em inúmeros formatos diferentes. Para que algumas dessas operações com tipos de arquivos específicos sejam feitas, ele precisa fazer uma série de ações em ferramentas auxiliares de terceiros, que já vem por padrão na instalação do próprio WinRAR.

Uma dessas ferramentas, que não recebia atualizações de segurança há mais de 19 anos, era a responsável pela manipulação de arquivos ACE que através de uma vulnerabilidade permitia adicionar um arquivo malicioso em uma pasta crítica do computador da vítima. A descoberta veio à tona após análise e testes por parte da equipe de pesquisadores da Check Point Research.

A exploração da vulnerabilidade

Algumas demonstrações sobre a exploração dessa vulnerabilidade encontradas na Internet fazem com que o processo aparentemente seja algo trivial para qualquer pessoa, tão trivial como criar um arquivo compactado, mas alertamos que a exploração não ocorre de forma tão simples.

Reproduzimos os passos do atacante em nosso Laboratório e forjamos um arquivo RAR capaz de disseminar uma ameaça. Confira os passos utilizados no processo de forja do arquivo RAR malicioso e compreenda como o ataque pode ocorrer.

#1 O atacante cria um arquivo compactado no formato ACE. Esse arquivo compactado contém o arquivo malicioso criado para atacar a vítima, além dos outros arquivos usados como disfarce.

#2 O arquivo .ace é renomeado para .rar.

#3 São realizadas edições do arquivo .rar para que o caminho onde o arquivo malicioso seja extraído se torne o diretório sensível no computador da vítima. Em seguida, o atacante insere os caracteres especiais que permitem que essa falha aconteça no local adequado.

#4 O atacante realiza alterações na estrutura do arquivo .rar para que ele não se corrompa devido as modificações do passo 3.

Logo depois que o cibercriminoso realiza as diversas alterações necessárias nos passos 3 e 4, o arquivo supostamente estaria pronto para ser entregue a vítima. Estas alterações exigem programas específicos capazes de alterar a estrutura interna do funcionamento do arquivo.

A ameaça está no RAR

A nova campanha que tivemos acesso utiliza a vulnerabilidade do WinRAR para propagar um ransomware, ameaça que criptografa os arquivos do computador da vítima e pede um resgate para que a chave que dá acesso aos arquivos seja fornecida.

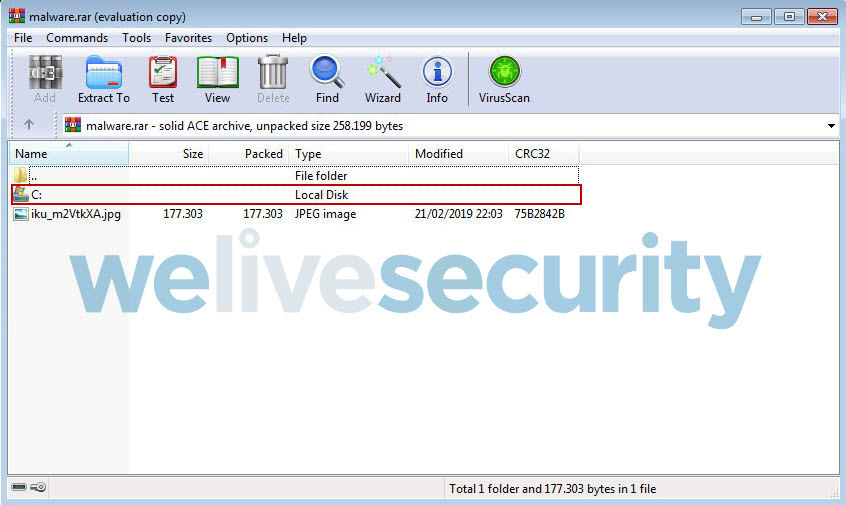

O conteúdo malicioso parece um arquivo RAR normal à primeira vista, aparenta ter apenas um único arquivo de foto em seu conteúdo, mas, se observarmos atentamente, é possível ver que o arquivo compactado também tem uma referência ao C:

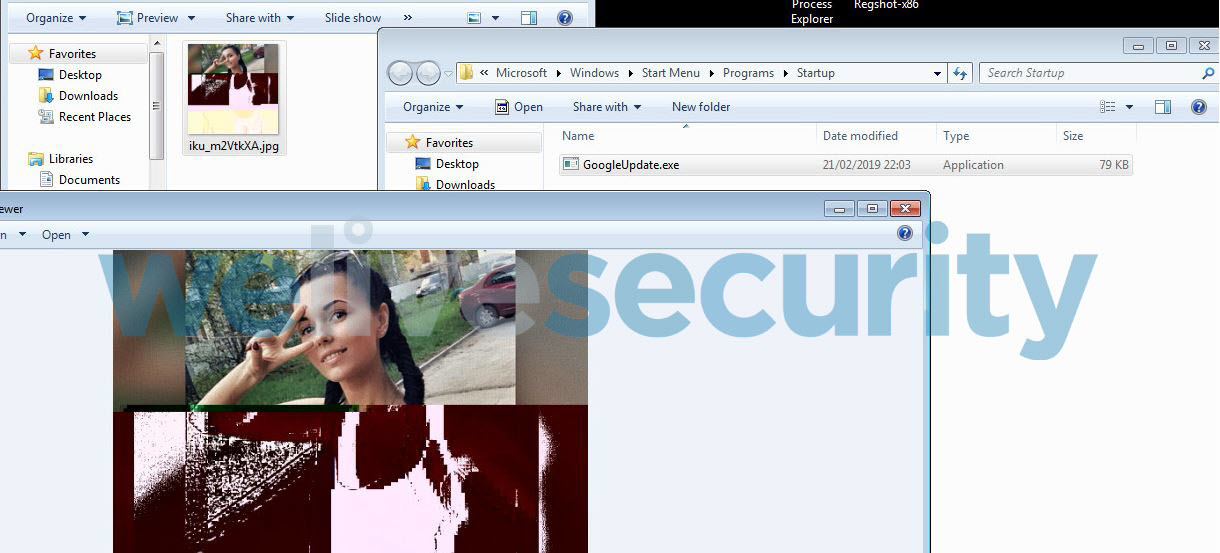

Ao extrair o conteúdo do arquivo compactado, uma pasta com uma imagem que aparenta estar corrompida é exibida. Sem que o usuário saiba, um outro arquivo executável é salvo diretamente na pasta de inicialização do Windows, ou seja, será executado toda vez que o usuário reiniciar o computador.

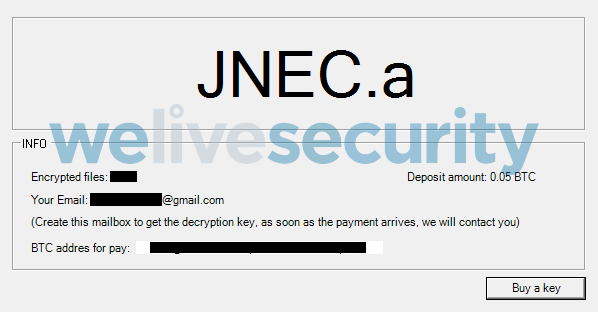

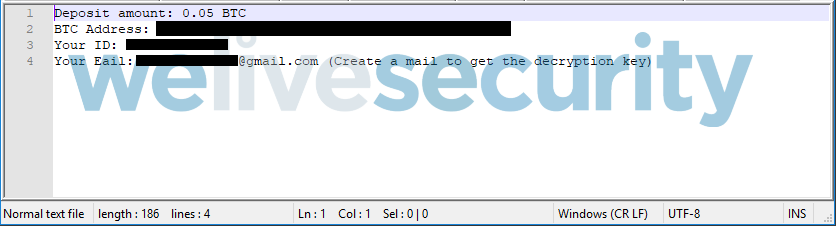

O ransomware JNEC.A exige o pagamento de 0.05 bitcoins (cerca de US$ 200) e apresenta instruções às vítimas sobre como obter a chave de recuperação de liberação em um arquivo de texto, deixando todos os arquivos criptografados com a extensão .jnec.

O pesquisador de segurança Michael Gillespie também analisou o ransomware e destacou em sua conta no Twitter que, devido a uma falha, nem mesmo o criador da campanha seria capaz de descriptografar os arquivos infectados pela ameaça.

Indicadores de Comprometimento

Caso você tenha soluções de segurança baseadas exclusivamente em regras, seguem os Indicadores de Comprometimento, também conhecidos como IoC (do inglês Indicator of Compromise), encontrados nessa variante da ameaça:

| IoC Exploit (arquivo RAR) | |

| MD5 | 9ebe2ee958ddd61c93400293d6903ab0 |

| SHA-1 | bf9ec6fe2352faddb147ebe8369ccaa76f8c60e7 |

| IoC Payload (arquivo EXE) | |

| MD5 | 35f050c384154c4ae23e02b3fce79847 |

| SHA-1 | 27b714cda61e63046698e4f33c191f3555fd1ec8 |

Recomendações de Segurança

Confira algumas dicas para evitar que essa e outras ameaças possam comprometer seu ambiente, seja em sua casa ou empresa:

- Mantenha ativos todos os filtros para acesso web e recebimento de e-mails.

- Utilize soluções de segurança que protejam o computador de forma mais abrangente e, se possível, que sejam mais robustas que as soluções baseadas apenas em antivírus.

- Não baixe anexos ou acesse links suspeitos, enviados por uma fonte desconhecida ou pouco confiável.

- Mantenha todos os softwares atualizados. Softwares de segurança atualizados auxiliam na proteção do dispositivo e podem evitar esse tipo de ataque.

- Sempre que possível crie uma cópia de segurança (backup) dos arquivos mais importantes presentes no dispositivo. Em caso de defeito no equipamento, ter uma cópia dos dados em um local seguro garante que as informações não sejam perdidas.

- Nunca, em hipótese alguma, pague o resgate. Quem paga o resgate estimula que os criminosos continuem suas atividades. Lembre-se que não é possível garantir que, após o pagamento, os dados sejam realmente restaurados.